漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0156170

漏洞标题:钛度任意用户密码重置漏洞

相关厂商:youtaidu.com

漏洞作者: px1624

提交时间:2015-12-07 16:06

修复时间:2015-12-28 13:57

公开时间:2015-12-28 13:57

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-07: 细节已通知厂商并且等待厂商处理中

2015-12-07: 厂商已经确认,细节仅向厂商公开

2015-12-17: 细节向核心白帽子及相关领域专家公开

2015-12-27: 细节向普通白帽子公开

2015-12-28: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

2014年8月开始筹备公司并开始第一款专业电子竞技装备的产品研发。

2015年6月,创始人SKY李晓峰微博正式宣布钛度品牌。

2015年7月23日,在上海电影博物馆召开品牌发布会“以冠军之名”,讲述创业故事,发布钛度鼠标。

2015年7月31日,首批预售的1万个鼠标售罄。

2015年11月11日,首批预售的1万个鼠标全部发出。

电子竞技的鼻祖,人皇SKY创立的公司!

详细说明:

在找回密码的设计上,由于短信验证码是4位纯数字,然后请求也没有错误上限,虽然有页面验证码,但是可以多次使用,所以导致短信验证码可以被轻松爆破,从而重置任意用户的密码。

同样,帐号注册也存在任意帐号注册问题。

只要是通过短信进行校验的设计,都存在暴力猜解,绕过的问题。

漏洞证明:

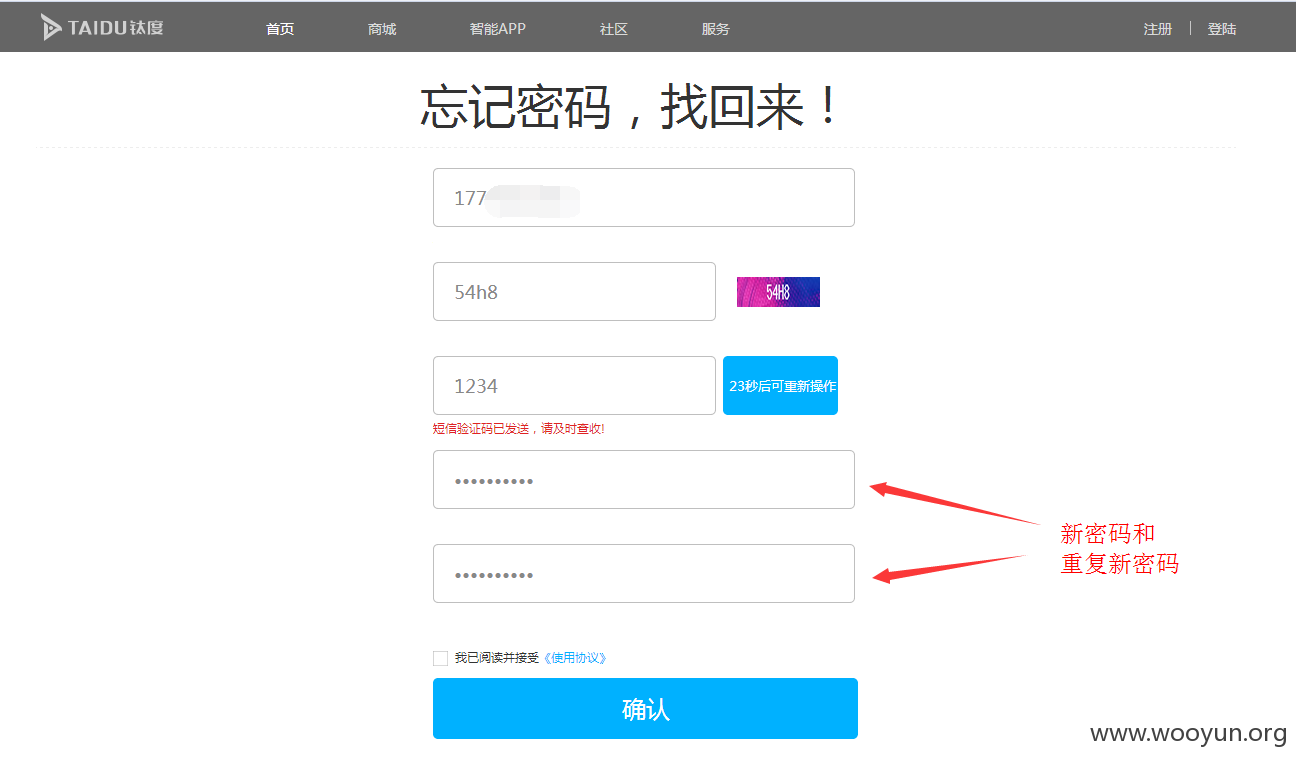

找回密码 http://www.youtaidu.com/reset.php

然后输入好手机号,点击发短信,然后随便填写个短信验证码。

填写好页面验证码和新密码,然后点击确认,抓包!

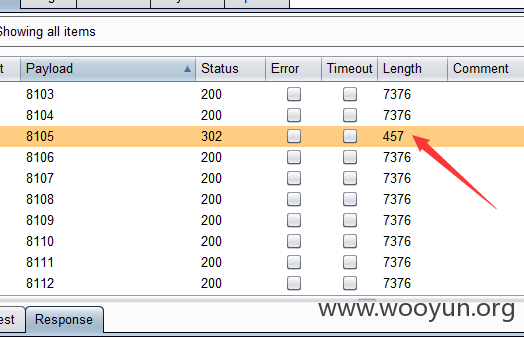

然后对这个确认的请求进行爆破,爆破参数,手机验证码。

由于是4位数字,所以只有10000种情况,100线程不到1分钟就爆破出来了。

根据返回请求的length长度,就可以判断出正确的验证码。

不过由于这里执行的是确认操作的请求,所以只要破解出正确的验证码,就已经成功重置掉密码了。

然后有个问题,就是怎么知道哪些手机号注册过这个网站呢?

其实找回密码这里有个自动验证手机号的接口,也可以利用下。

输入手机号,会时时验证手机号有没有注册,然后利用这个请求,就可以遍历手机号进行暴力获取已注册此网站的手机账号了!

修复方案:

1 验证码用6位以上的字符+数字组合方式

2 判断错误上限次数和请求频率

3 请求的时候,先判断页面验证码,页面验证码一次性失效

以上3种措施,任意修改一种即可防御此漏洞,3个都做到的话,那么基本就是铜墙铁壁了。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-07 16:40

厂商回复:

非常感谢px1624,钛度感谢你们的支持。

最新状态:

2015-12-28:已修复!