漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155584

漏洞标题:某省联通采用的某型号基础网络设施部分设备可被控制(直接导致断网[reset/reboot])

相关厂商:cncert国家互联网应急中心

漏洞作者: 一只猿

提交时间:2015-11-24 20:44

修复时间:2016-01-11 17:12

公开时间:2016-01-11 17:12

漏洞类型:服务弱口令

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-24: 细节已通知厂商并且等待厂商处理中

2015-11-27: 厂商已经确认,细节仅向厂商公开

2015-12-07: 细节向核心白帽子及相关领域专家公开

2015-12-17: 细节向普通白帽子公开

2015-12-27: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

分分钟断网

还让不让人好好看片了!

详细说明:

这个问题与之前华为的设备是一样的

我就好奇了,两家公司按道理来说应该是竞争关系才对啊

那为什么设备所用的系统几乎是一模一样的

除了弱口令有点区别以外,连命令都是一样的

唉,,,那也得注意下安全呀

附上之前提到的华为设备问题:

http://**.**.**.**/bugs/wooyun-2015-0144850

对**.**.**.**网段进行23端口扫描,发现中兴的ZTE 9806H的设备比较显眼

于是我就谷歌了一下这到底是个啥子设备

中兴官方的介绍在这

选取其中两段

说多了都是马赛克。

直接上个图,外观是长这样的

拆开就是这样的

好了,说白了就是咱们家里拉光纤拉宽带的时候线就是从这设备上出来的。这要是reboot一下,boom,片子看不了了。

然后再reset一下,啪啪啪啪

漏洞证明:

刚说道扫描了**.**.**.**网段,扫描到啥了呢?

对,扫描到了22个ZTE 9806H,测试发现能使用弱口令登录的有16个

弱口令 admin/admin

至于登录进去能干啥这里就不多说了,命令跟http://**.**.**.**/bugs/wooyun-2015-0144850是一样的。

上几个截图吧

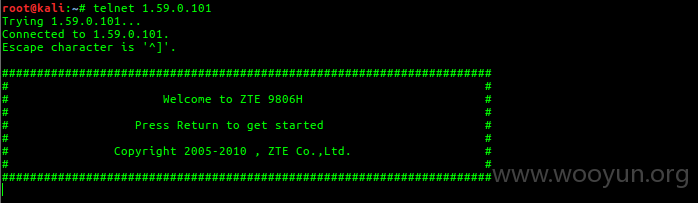

1.这个是直接telnet登录,提示按enter开始

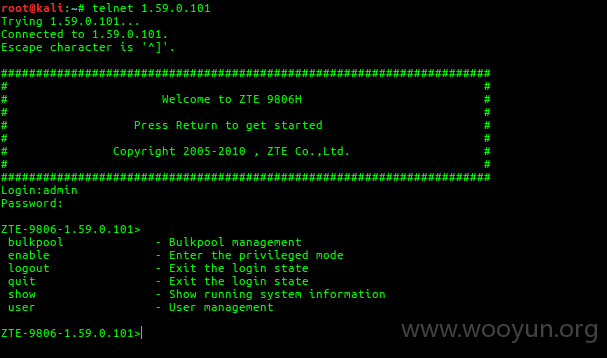

2.输入弱口令admin/admin进去普通模式,输入?即可出现命令列表

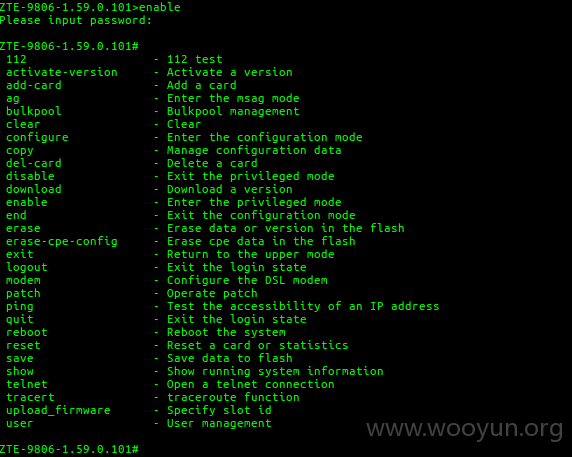

3.输入enable直接输入密码admin即可进入上帝模式,reboot/reset任你选

最后附上测试的能登录的IP

这里只扫描了**.**.**.**网段,所测试能够正常登录的IP均属于黑龙江联通。关于大范围的扫描测试限于时间和带宽,没有继续进行,但不排除风险。希望运营商重视。

修复方案:

运维人员的安全意识强化

杜绝低级弱口令

版权声明:转载请注明来源 一只猿@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-11-27 17:09

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向厂商通报,由其后续提供解决方案,同时转由CNCERT发黑龙江分中心。

最新状态:

暂无