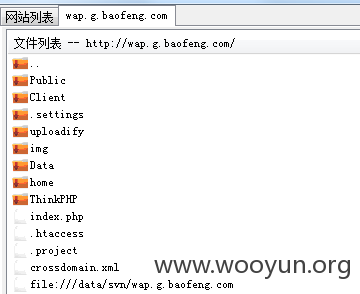

01# 起源

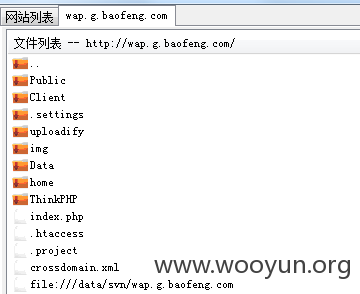

svn泄露

02# 源码审计构造POC

/uploadify/uploadifyGift.php文件

另外四处上传在同级目录下:

uploadify.php

uploadifyAdver.php

uploadifyApk.php

uploadifyScreens.php

03# EXP

经过上面简单的源码分析,构造EXP如下:

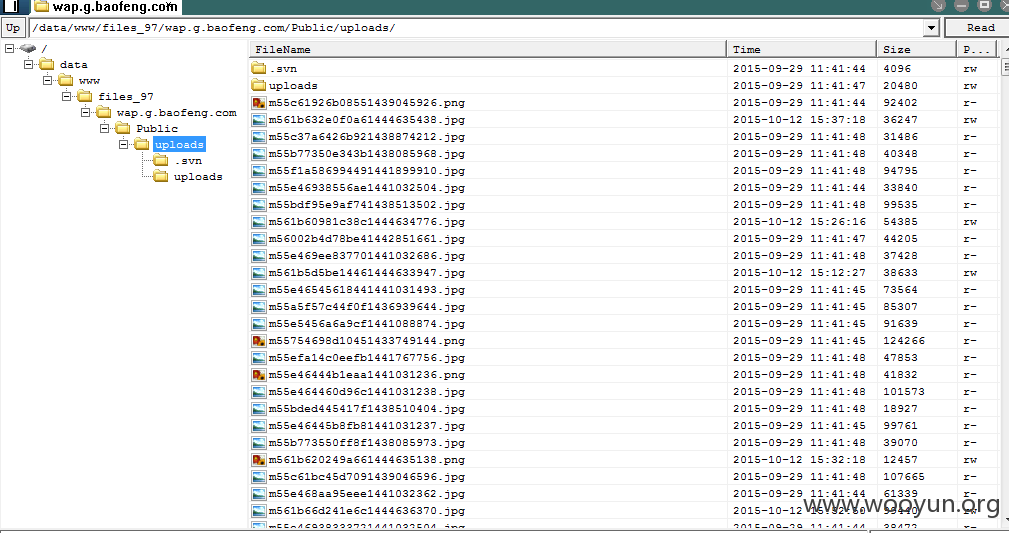

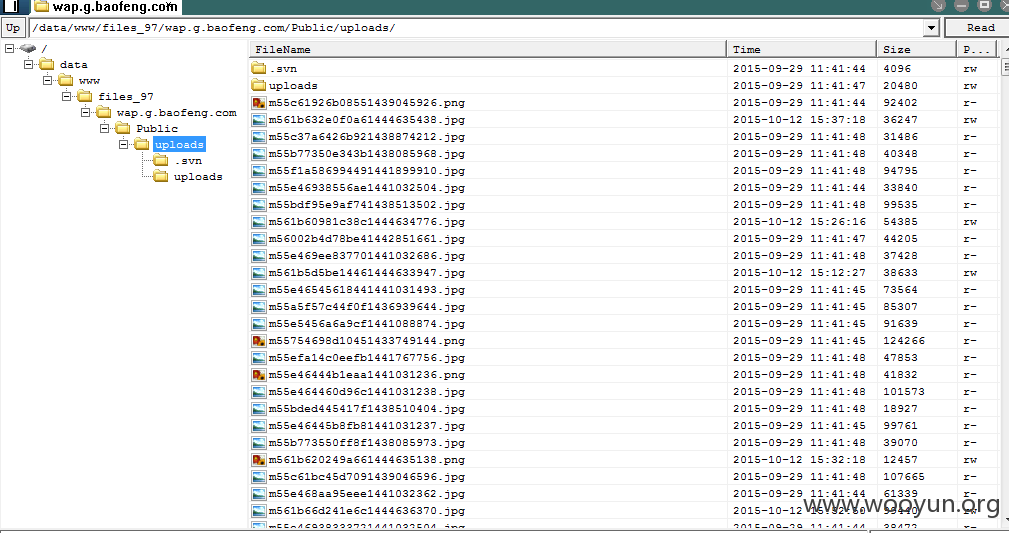

04# getshell

http://wap.g.baofeng.com/Public/uploadsGift/m5629f37eea7cd1445589886.php cc

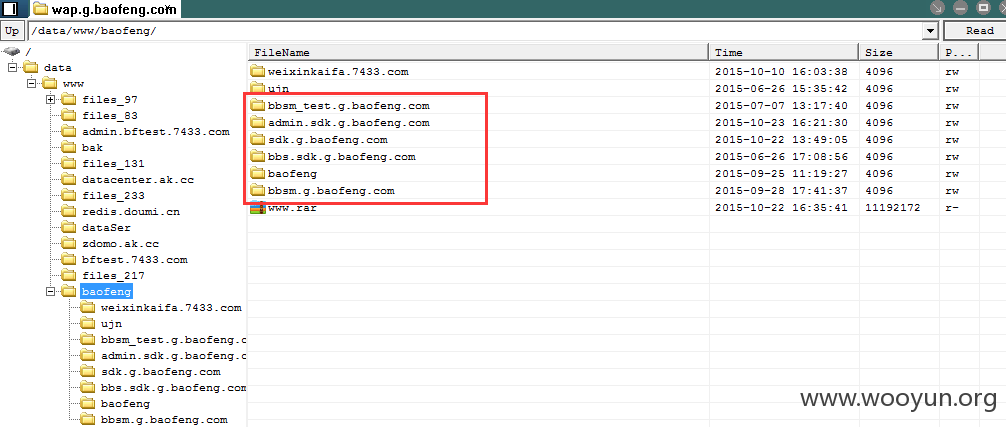

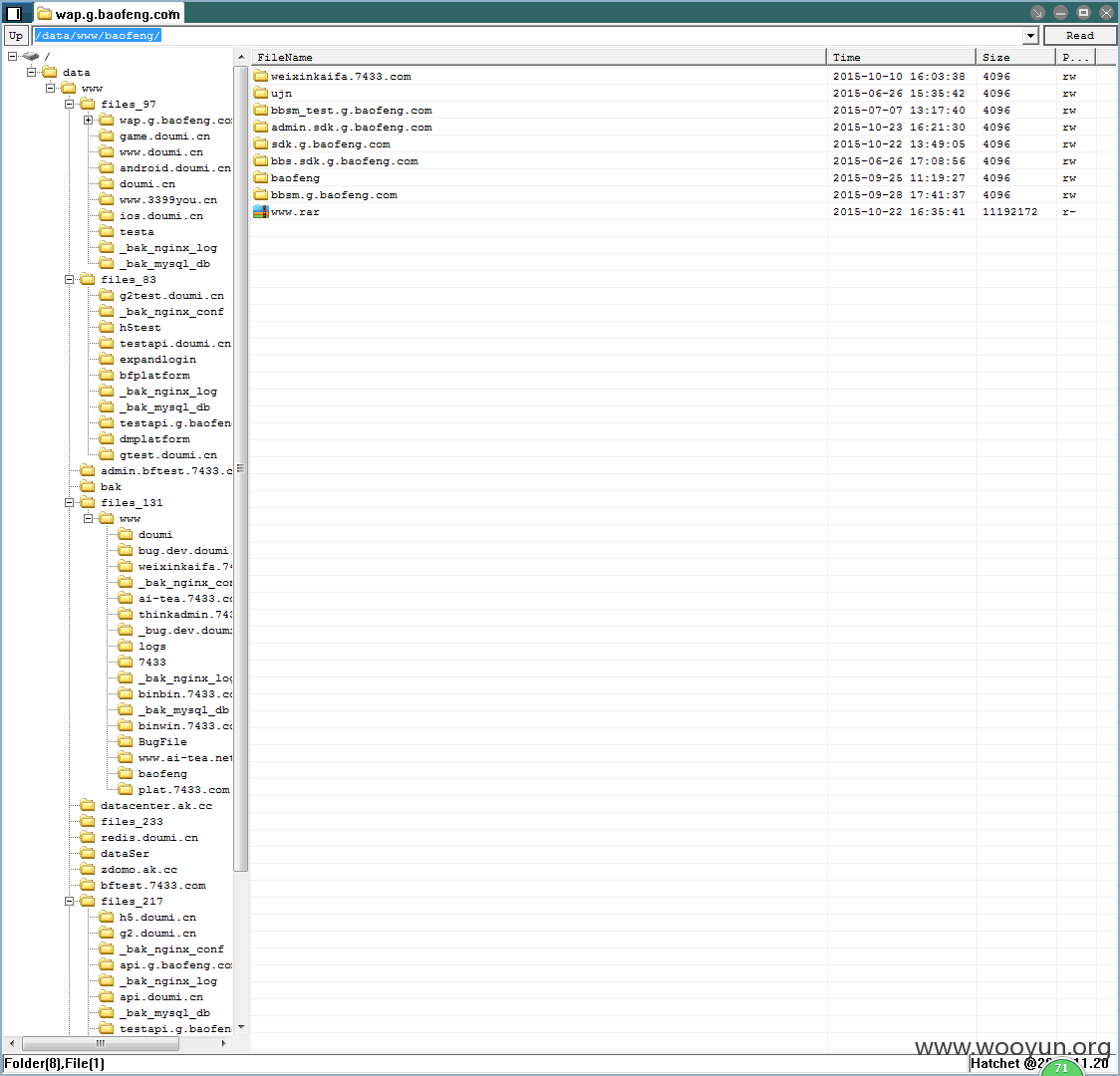

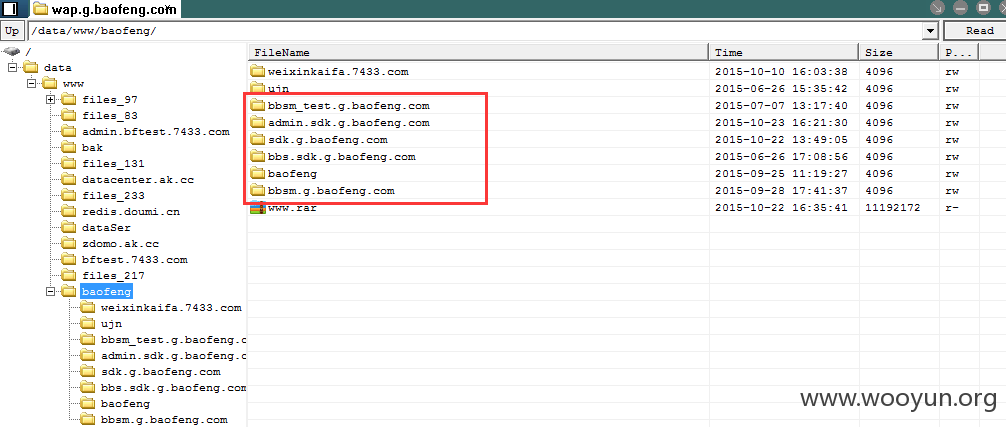

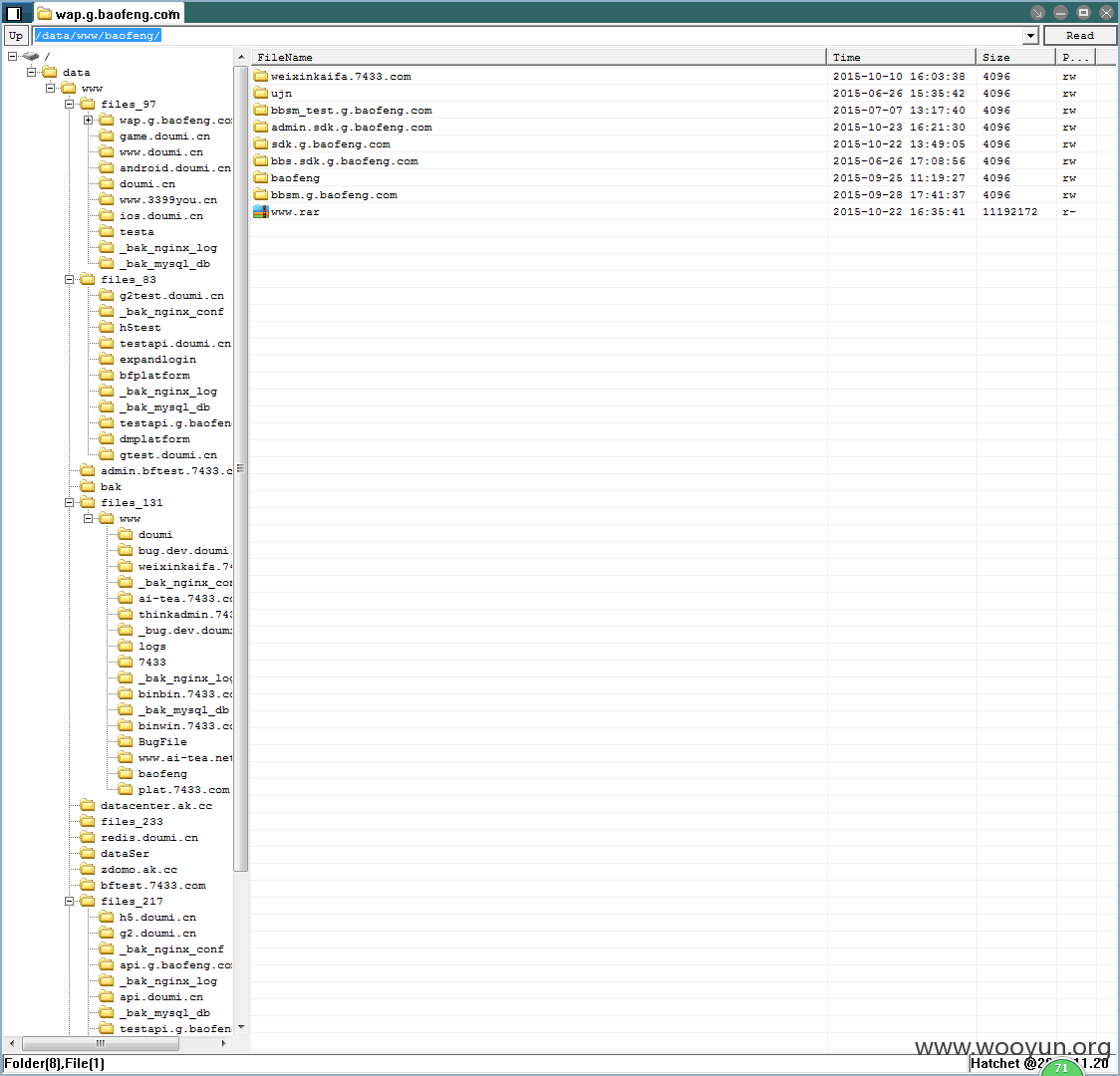

多个站点可被getshell

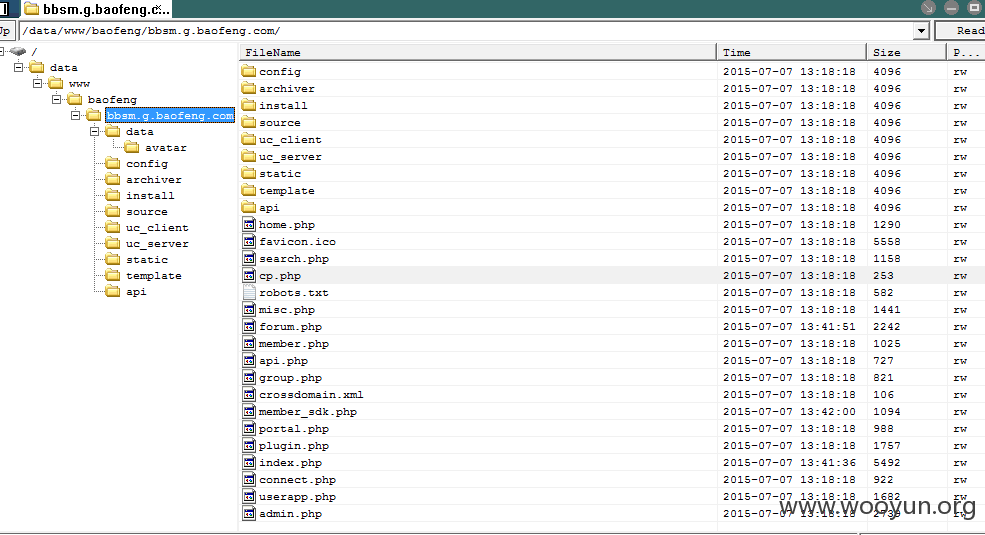

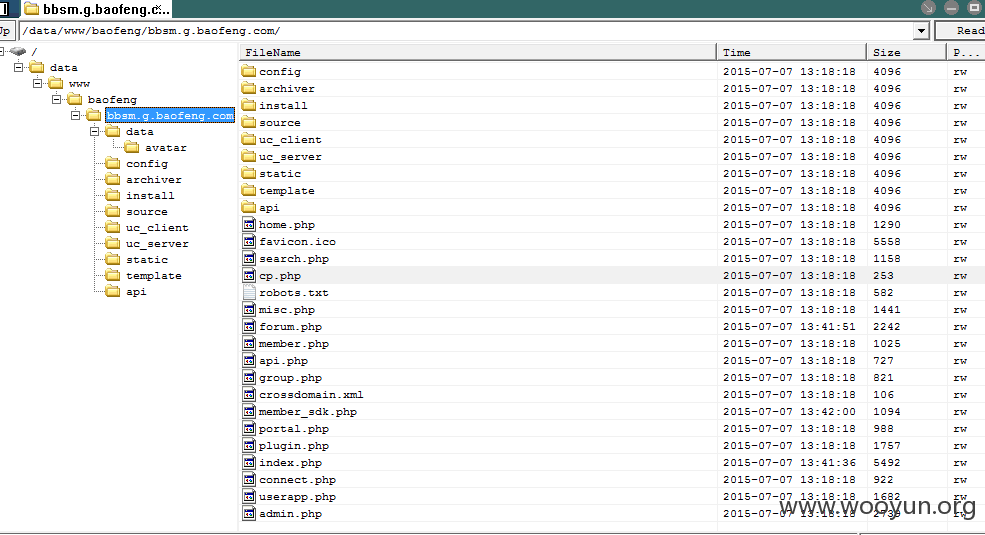

暴风游戏论坛主站为例:

http://bbsm.g.baofeng.com/data/avatar/index.php 4

有阿里云,但是漏洞还是得补,比如说我把你配置文件下载下来: