漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151542

漏洞标题:海康威视DS-2CD3312D-I等机型登录绕过可查看监控画面

相关厂商:海康威视

漏洞作者: sanwenkit

提交时间:2015-11-03 17:10

修复时间:2015-12-18 17:20

公开时间:2015-12-18 17:20

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-03: 细节已通知厂商并且等待厂商处理中

2015-11-03: 厂商已经确认,细节仅向厂商公开

2015-11-13: 细节向核心白帽子及相关领域专家公开

2015-11-23: 细节向普通白帽子公开

2015-12-03: 细节向实习白帽子公开

2015-12-18: 细节向公众公开

简要描述:

海康威视DS-2CD3312D-I等机型登录绕过直接可查看监控画面,其他型号也可绕过登录界面进入后台,但无法查看监控画面。

详细说明:

示例地址:

http://122.228.120.154/doc/page/login.asp

http://tdcm-motor.com/doc/page/login.asp

http://89.97.149.186/doc/page/login.asp

分别代表多种不同型号海康威视机型

其中http://122.228.120.154/doc/page/login.asp为一台海康威视DS-2CD3312D-I型监控摄像头的登录web地址。

登录界面中输入用户名admin,密码随意,如123。利用burpsuite截取该次HTTP请求的response报文:

并修改报文为

改修完FORWARD后直接绕过登录验证,进入后台页面,该绕过方式对以上链接中所有设备都有效。

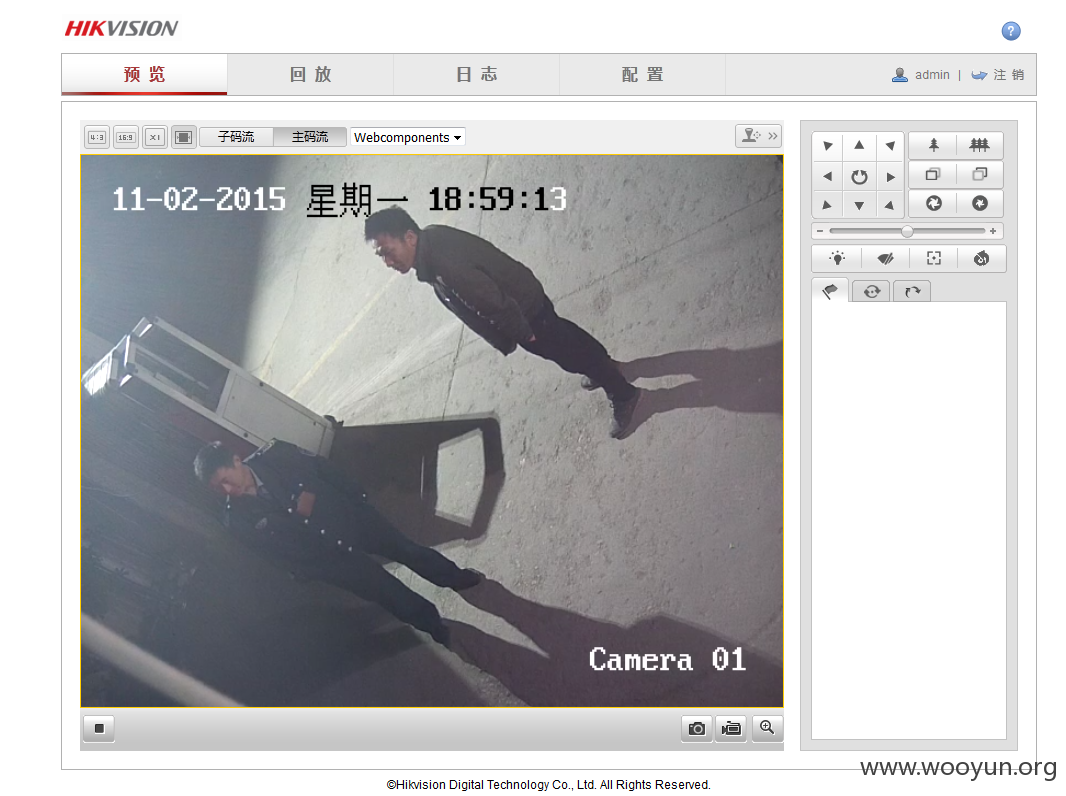

对于DS-2CD3312D-I等型号监控摄像头,可以直接预览到监控画面。

但在进行修改配置、添加用户等其他操作时仍然要进行身份认证,并没有完全获取管理权限。

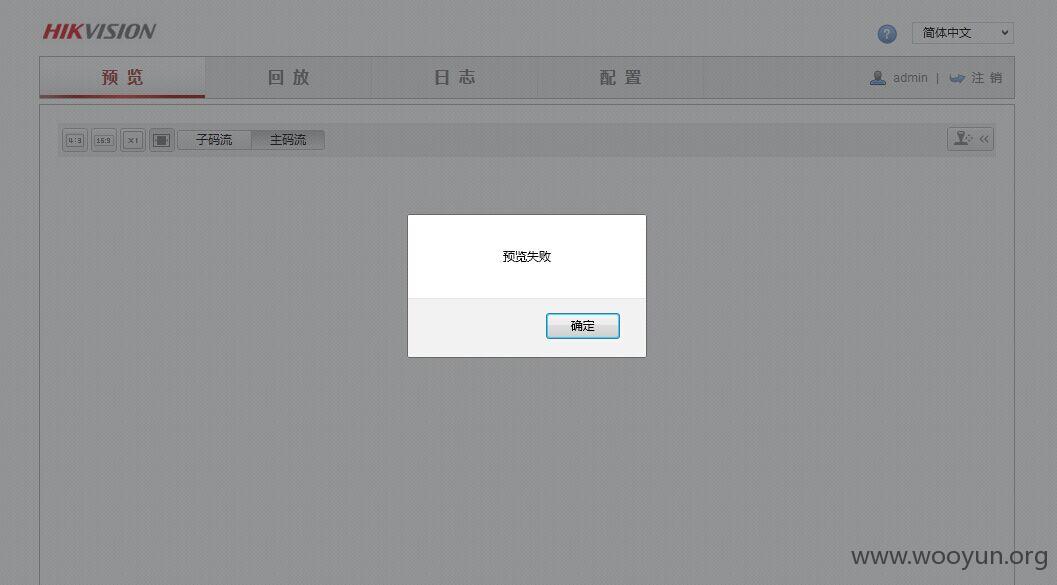

其他设备好像在预览监控时会出错。

ps:很多设备都是默认的弱密码,也无所谓绕过不饶过了。。。

漏洞证明:

示例地址:

http://122.228.120.154/doc/page/login.asp

http://tdcm-motor.com/doc/page/login.asp

http://89.97.149.186/doc/page/login.asp

分别代表多种不同型号海康威视机型

其中http://122.228.120.154/doc/page/login.asp为一台海康威视DS-2CD3312D-I型监控摄像头的登录web地址。

登录界面中输入用户名admin,密码随意,如123。利用burpsuite截取该次HTTP请求的response报文:

并修改报文为

改修完FORWARD后直接绕过登录验证,进入后台页面,该绕过方式对以上链接中所有设备都有效。

对于DS-2CD3312D-I等型号监控摄像头,可以直接预览到监控画面。

但在进行修改配置、添加用户等其他操作时仍然要进行身份认证,并没有完全获取管理权限。

其他设备好像在预览监控时会出错。

ps:很多设备都是默认的弱密码,也无所谓绕过不饶过了。。。

修复方案:

完善服务端验证和cookie验证机制,不要使用客户端javascript脚本验证关键逻辑步骤

版权声明:转载请注明来源 sanwenkit@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-11-03 17:19

厂商回复:

海康设备默认开启认证功能,但在某些第三方集成应用场景下允许在配置界面-安全-关闭(diable)认证功能。设备后台主动关闭认证功能,不认为是绕过认证的漏洞。新版本中会对于安全功能被关闭的提示做警告提示。

最新状态:

暂无