漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151333

漏洞标题:DZ棒棒团某功能设计逻辑缺陷(可免费观看VIP视频)

相关厂商:dz棒棒团

漏洞作者: 路人甲

提交时间:2015-11-03 13:07

修复时间:2015-12-18 13:08

公开时间:2015-12-18 13:08

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:2

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

DZ棒棒团某功能设计逻辑缺陷,无需登录(可免费观看VIP视频)

详细说明:

班班网是一家discuz教程为主的在线教程网站,vip收费要好几千块钱,不小心获取到vip视频了。

班班网用的是极酷阳光播放器,

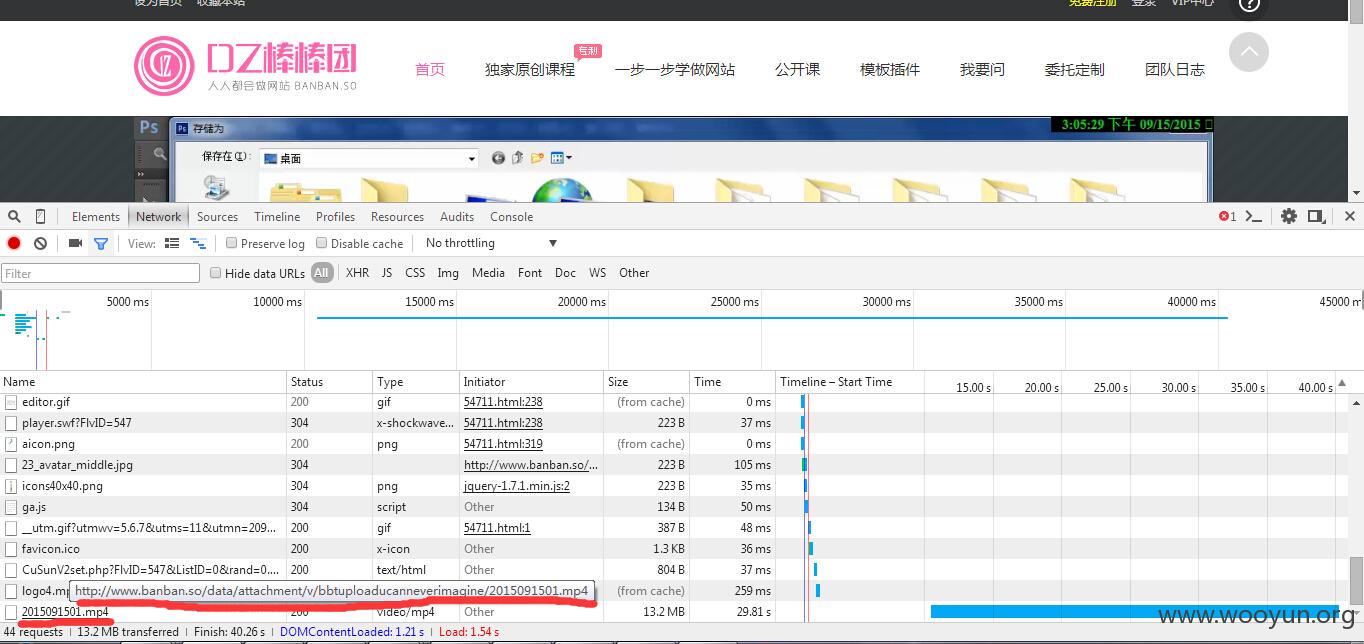

打开一个免费视频

用谷歌浏览器查看network视频加载

发现免费教程视频路径

http://www.banban.so/data/attachment/v/bbtuploaducanneverimagine/2015091501.mp4

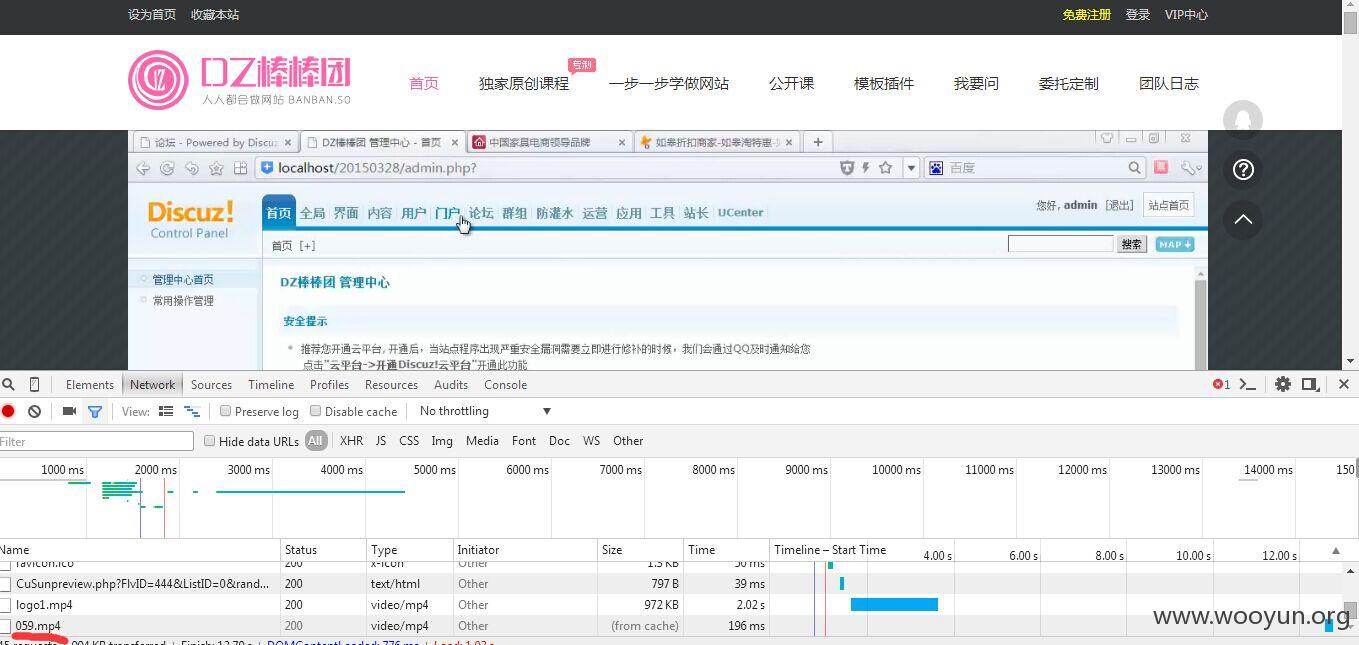

打开一个vip视频教程

发现路径

http://www.banban.so/data/attachment/vpreview/vyulanbbt/059.mp4

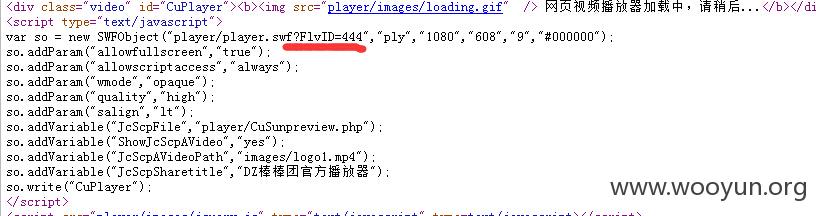

右键源代码

可以看到播放器的js代码,记住FlvID=XXX

极酷阳光播放器有个文件/Player/CuSunV2Set.php

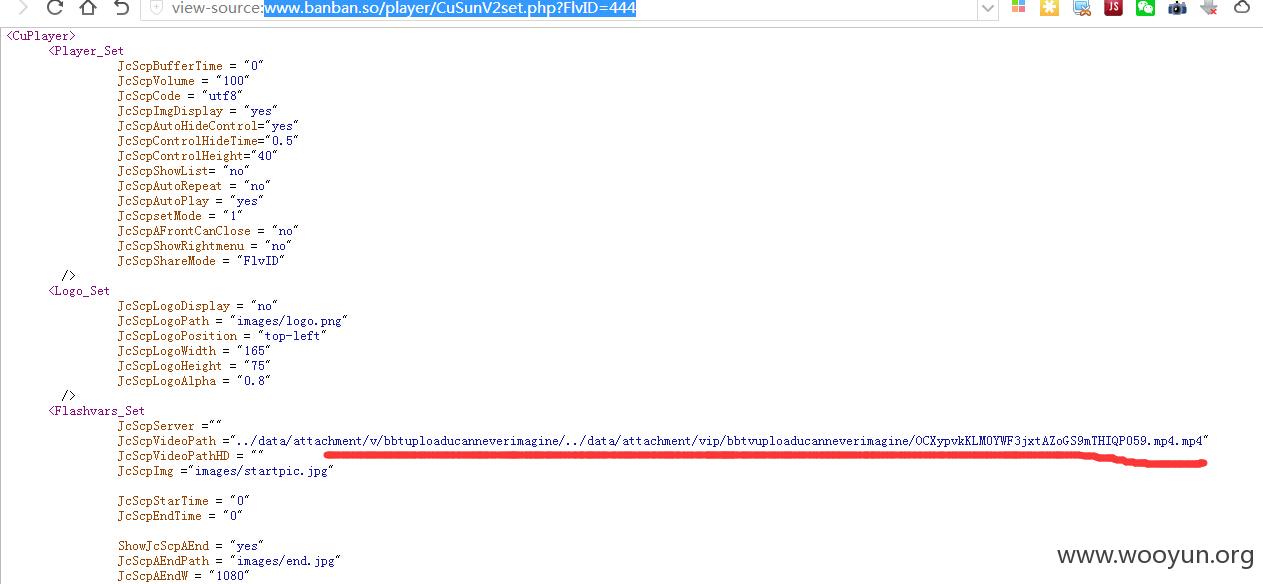

打开www.banban.so/player/CuSunV2set.php?FlvID=444

右键查看源代码

可以看到视频的真实路径啦

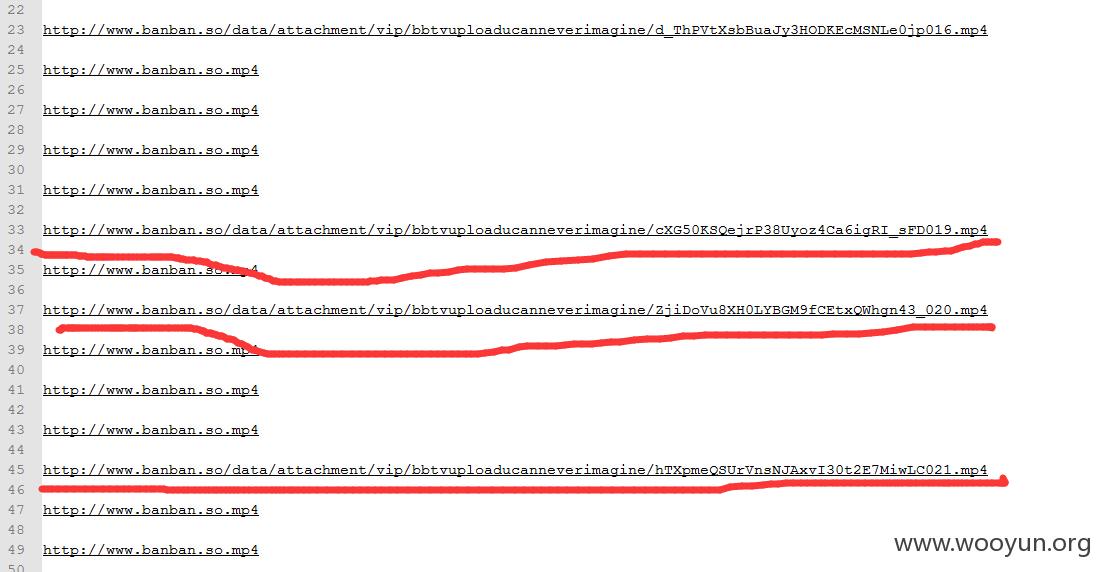

下面写了个php自动扫描获取的,

然后浏览器输入一个起始扫描地址

http://www.banban.so/player/CuSunV2set.php?FlvID=1

让他扫起来~~

剩下的不说了 看代码吧~

漏洞证明:

修复方案:

改下那个php文件名?自己修复下吧,俺是新手,不懂~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝