漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146515

漏洞标题:飞信Android客户端远程代码执行到远程读取任意用户系统通讯录+聊天信息(需低版本)

相关厂商:飞信

漏洞作者: Nicky

提交时间:2015-10-13 20:00

修复时间:2016-01-16 20:02

公开时间:2016-01-16 20:02

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-13: 细节已通知厂商并且等待厂商处理中

2015-10-18: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-12: 细节向核心白帽子及相关领域专家公开

2015-12-22: 细节向普通白帽子公开

2016-01-01: 细节向实习白帽子公开

2016-01-16: 细节向公众公开

简要描述:

飞信是中国移动的综合通信服务,是融合语音(IVR)、GPRS、短信等多种通信方式,覆盖三种不同形态(完全实时的语音服务、准实时的文字和小数据量通信服务、非实时的通信服务)的客户通信需求,实现互联网、移动互联网和移动网间的无缝通信服务。目前用户量达到千万级。

详细说明:

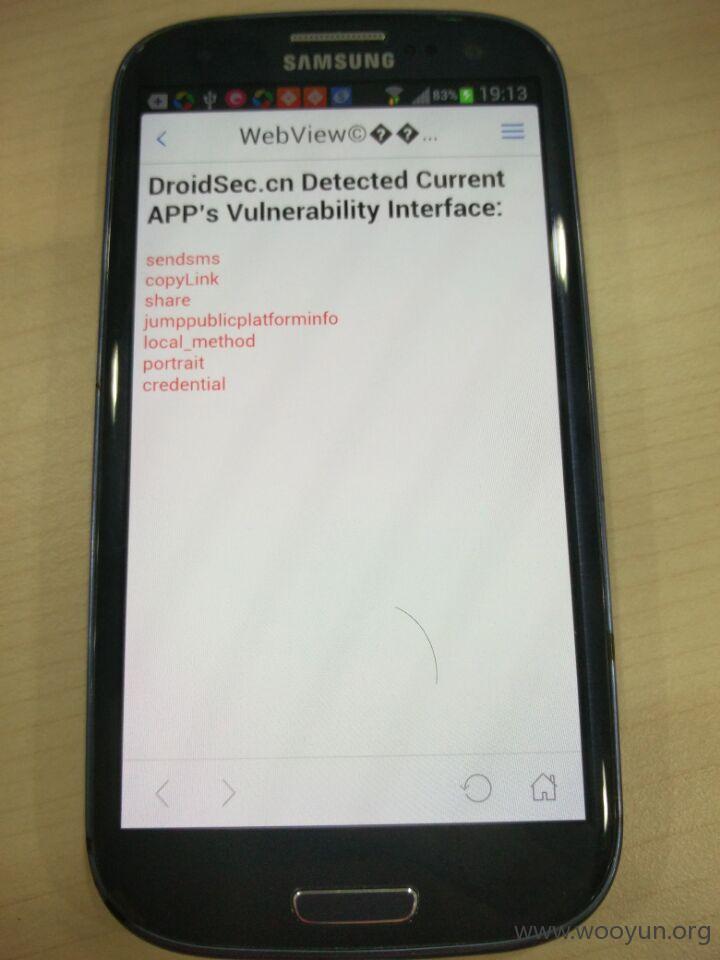

反编绎飞信安卓最新版(v5.1.1)仍然没有移除多个webview中的addjavascriptinterface()方法,且targetsdk=11,所以存在webview远程代码执行漏洞,详细分析见:http://www.droidsec.cn/webview-远程代码执行漏洞浅析/

存在漏洞代码示例一:

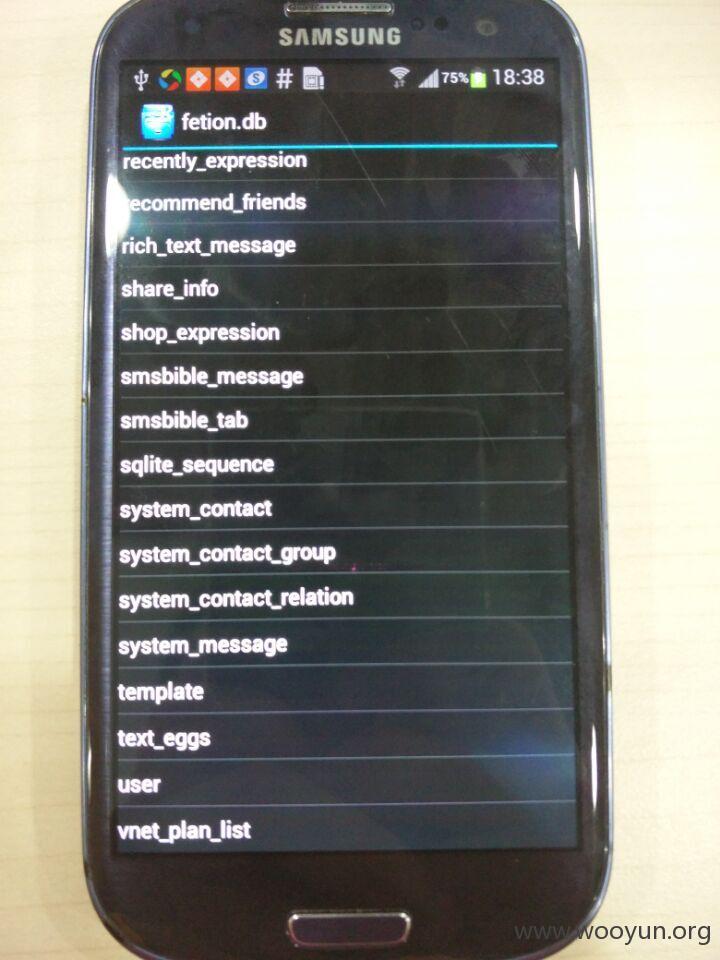

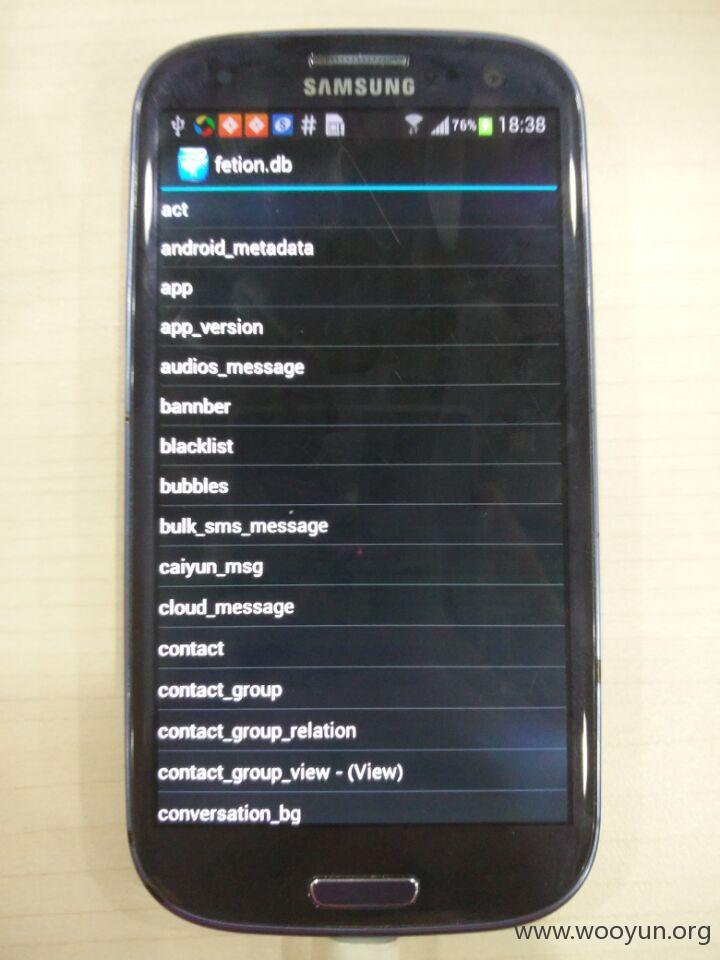

同时由于飞信app会读取系统通讯录,明文保存通讯录及聊天信息到本地APP私有目录(/data/data/cn.com.fetion/databases/fetion.db)

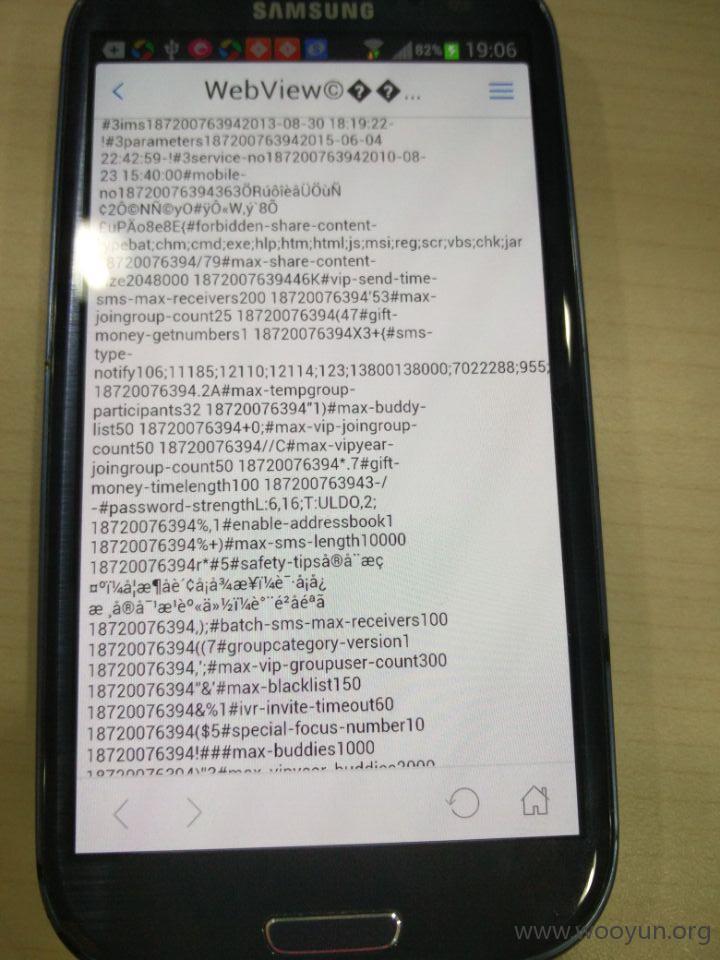

两者结合只需发送一个链接就可远程攻击任意app用户(需android版本在4.2以下),获取用户的通讯录及聊天信息等隐私

漏洞证明:

方法:

1.发送任意一条内容包含此链接的信息(http://www.droidsec.cn/fetionpoc.html)

2.用户收到信息在app访问此链接,攻击就可远程获取其通讯录及所有聊天信息

如下是通讯录信息

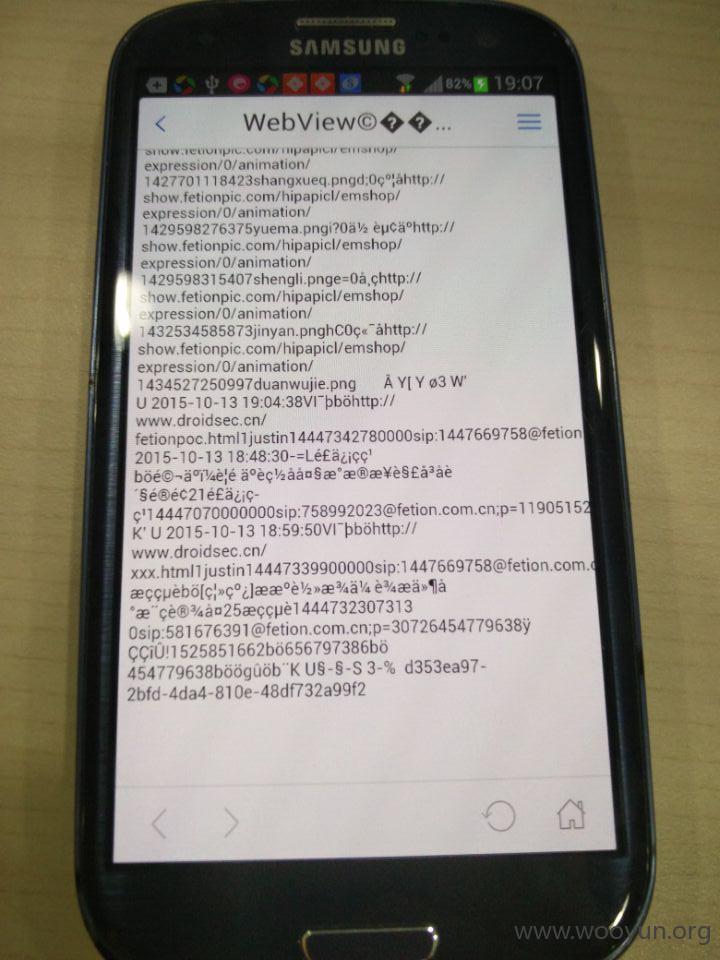

如下是聊天记录

修复方案:

移除以上所指出的漏洞接口,加密存储用户资料

版权声明:转载请注明来源 Nicky@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-16 20:02

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无