漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144850

漏洞标题:你们村里断网了吗之网络基础设施安全(某些型号大量基础设备可被轻松控制影响大片区域甚至导致断网)

相关厂商:cncert国家互联网应急中心

漏洞作者: 一只猿

提交时间:2015-10-05 09:30

修复时间:2015-11-26 09:40

公开时间:2015-11-26 09:40

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-05: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向核心白帽子及相关领域专家公开

2015-11-01: 细节向普通白帽子公开

2015-11-11: 细节向实习白帽子公开

2015-11-26: 细节向公众公开

简要描述:

国庆回老家陪陪爸妈,一起唠唠家常,侃侃大山,看看电视,简直没有更惬意的事了.此为背景

--------------------------------

农村山沟沟里面,只有电话线上网,这两年提速了,原本2M的宽带提速到4M,电信的大叔说了,我老家那地方啊,离机房有点远,上网不稳定.确实,一到下雨天呐,那个网络简直就是超级不稳定,经常就是我QQ发一张帅气的自拍给老婆,等她收到了人都睡着了,直接导致了装逼失败,更别说给爸妈看电视了.

好了,扯太多了,赶紧交漏洞,不然一会就...

握了棵草,又断网了...

详细说明:

扯了一大堆,开始说正经的.

上面说的都是真事,经常找电信的大叔过来解决网络问题,大叔显得很不专业,往往需要我提示一些常用的检测方法,方能解决问题.心想,这么业余,那机房的维护应该也就那样了吧.何不扫一扫.

Python大法好,手起刀落搞定脚本一枚,脚本上去一阵怒扫23端口,搞设备嘛,除了抡起斧头砸之外,telnet应该算是比较容易的入口了.而且,这个是很容易被管理人员给忽略的.

当然,你要问我都扫到了啥?

哈哈,真不少,一大堆的TPLINK,FAST,MERCURY收入囊中.无聊之际,查看下扫描记录,等等...我好像发现了什么.

先来说说我扫描的技巧吧,很少有在乌云上看见有朋友分享扫描技巧的,这让我等小菜实在是琢磨不透大牛们是怎样搞到漏洞的.虽然我WEB比较渣渣,但是硬件设备,还是略知一二的.所以,我使用了两个脚本同时扫描.

一个脚本是只获取telnet返回的基本信息,这些信息很有用,大多数设备会返回设备型号,你很容易看出来是哪个厂子做的.你可能认为那些信息只是厂商为了宣传产品用的,并没有什么卵用.错!这很有帮助.

另外一个脚本是用来登陆设备的,把扫描到的觉得有搞头的IP用这个脚本尝试登陆.我这里使用了三个弱口令,[admin,admin],[root,admin],[root,root].据我观察,这仨口令已经算得上是硬件设备telnet弱口令王中王了.命中率贼特么高.

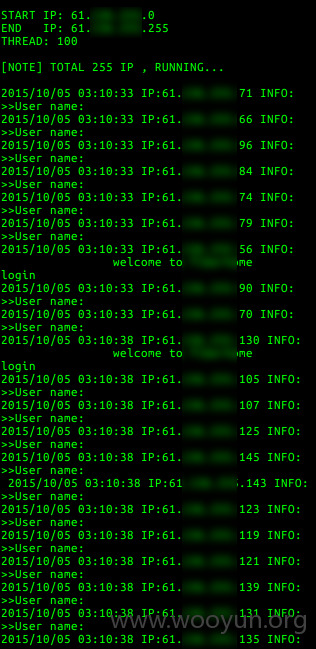

好了,我选用了我老家当地的一个IP段进行扫描,经过扫描呢,我发现了一个有趣的IP段,为啥呢?看看返回的信息吧.

看到了吧,这个IP段基本上都是返回了同一个头,这说明啥?说明这个段很可能使用了同一类型的设备,为啥呢?还记得海康威视吗?对,没错,一扫一大批IP都是手牵手的,HTTP header都一样,最好判断了,这要是搞下来,那就是一大批啊,窃喜.

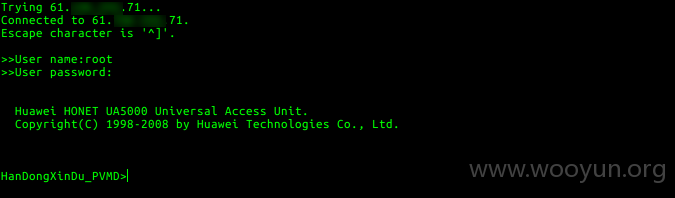

接下来就是验证的环节了.选个IP测试下弱口令.使用root,admin登录成功,看下我们能获取到啥信息

是华为的一款设备:华为HONET UA5000,下面还有个什么PVMD,这都什么鬼,看不懂,搜索下.关于这款设备的介绍http://**.**.**.**/cn/products/fixed-access/colligate-access/ua5000/ 写的很详细,这里选取一段

那什么是PVMD和IPMD呢?

简单点PVMD是窄带业务,IPMD是宽带业务.千言万语不如一张图,说白了就是下面这个玩意,大家应该都见过,路边上经常杵着一个铁柜子,还有小区电话宽带接入的箱子

好了,设备的介绍就到这了.我希望能通过简短的介绍能够让我们认识到基础设备的重要性,一个设备好几万呢,最大交换数据能达到34个G,高端点的设备数据吞吐量都是上T的.试想一下,这些设备要是被人给控制了,那后果,可想而知啊.

真的那么轻松就控制吗?是的,很遗憾,就是很轻松.下面我就来展示下如何控制一台设备.

方法一:我们看到上面返回的字符中有个HanDongXinDu_PVMD>这看起来明显是个地名嘛,来,搜索下

有时候百度还是挺智能的,这个地方在哪呢?在这呢

虽然拼音打错了,但还是被机智的我发现了,毕竟是家乡嘛,总有那么些地名是耳熟能详的.好的,按照地图去找柜子,找到了上去就是一锤子,然后向全世界宣布,这个设备被你控制了.(然并卵YY系列,此方法风险大)

接下来搞点文艺的,上面的方法太粗鲁太暴力,不适合我等高逼格人士.上面说道刚刚已经登录进去过了,那么就来看下能执行那些命令吧

关键的部分我已经中文注释,看到朋友们大概会说,然并卵,没reboot说条毛.

别着急嘛,刚刚哪个命令不是都注释了,开启高级模式就靠他了 .执行enable后就变成了这样

哈哈哈,看吧,reboot,config,reset都有,这大概就是上帝模式了,至此,这台设备被完全控制.

漏洞证明:

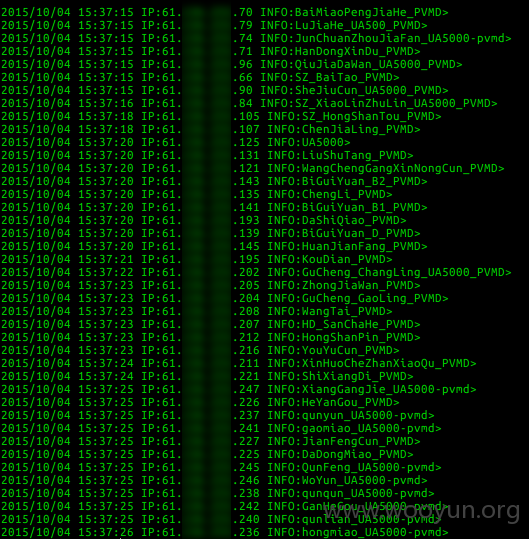

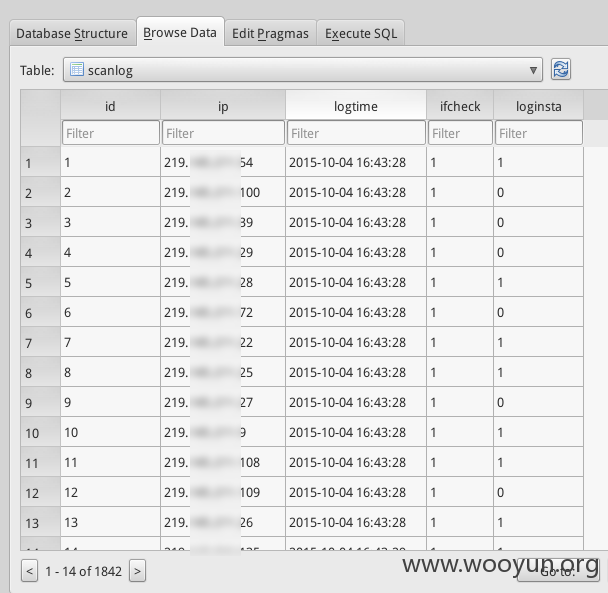

上面说到了咱们一不小心就完全控制了一台设备,这有什么卵用呢?莫着急,上面不是还说了有专门一个脚本来批量登录嘛.正好测试下上面说道的那个IP段,测试结果看图

没错,全部弱口令 啊,这要是全部reset下,估计投诉电话都要打爆了.

这些还不够呢?一个IP段能说明啥?太少了.好,为了看下其他地区是否存在这个情况,我又写了个脚本,专门检测这个设备.首先我随机找了几个IP段,在全国IP段里面随机找的.进行一个快速的扫描.并没有扫描很多IP,但是扫到的设备还真不少,花了点时间,看下图

扫了一会就扫到了1842个设备,真的就只扫了一会,看的出来,这铁箱子还真普及.

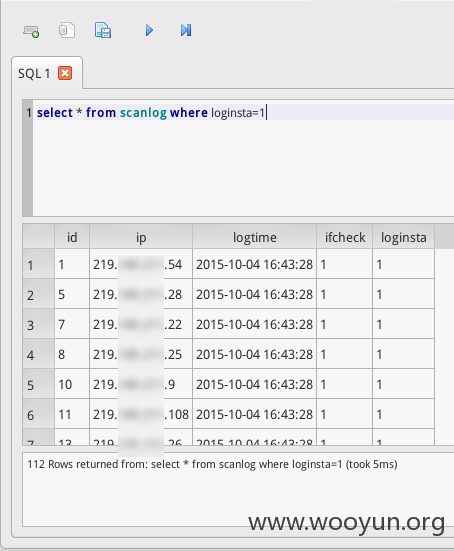

那么能够控制的又有多少呢?继续上脚本批量验证登录

112个设备能够登录成功并且可被完全控制.中奖率还是挺高的,居然达到了6%.

扫描中发现其实像这种铁箱子里面的设备有很多型号,但是都存在这相同的弱口令问题,并不仅仅是上面提到的这一款设备.作用也有很多,不仅仅只是窄带电话业务,还有宽带业务,IPTV业务,光纤高速业务,视频会议业务等等.

当然,上面数据并不一定准确,毕竟是基于少量IP来的,只能作为参考,时间和设备带宽限制,没办法做全国性的扫描以及统计分析.很遗憾.我想,仅仅依靠上面小小的一部分数据就足以证明网络基础设施安全的重要性,以及日常管理疏忽的危害性.直接可导致区域性的断网是完全有可能的.

修复方案:

及时修改默认口令

加强管理人员的安全培训

版权声明:转载请注明来源 一只猿@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-12 09:38

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向涉及的某国内生产厂商通报。对于大规模风险,暂无法一一处置。

最新状态:

暂无