漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143118

漏洞标题:中食联盟(北京)认证中心SQL注射

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-09-24 23:41

修复时间:2015-11-13 10:16

公开时间:2015-11-13 10:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-24: 细节已通知厂商并且等待厂商处理中

2015-09-29: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-10-09: 细节向核心白帽子及相关领域专家公开

2015-10-19: 细节向普通白帽子公开

2015-10-29: 细节向实习白帽子公开

2015-11-13: 细节向公众公开

简要描述:

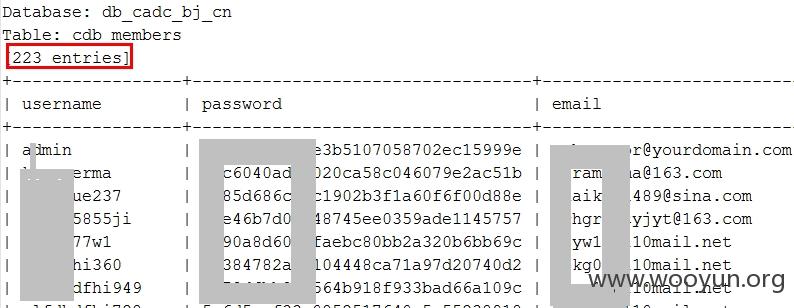

SQL注入-->信息泄露(账号密码等)

详细说明:

中食联盟(北京)认证中心【原中酒联合(北京)质量认证中心】 ,由中国酿酒工业协会、中国食品发酵工业研究院和中国食品工业(集团)公司共同发起成立,2004年7月由工商管理部门登记注册,2004年12月经中国国家认证认可监督管理委员会批准成立。

我中心是中国唯一一家专门从事食品品质认证的产品认证机构

漏洞证明:

修复方案:

你懂的

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-09-29 10:14

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无