漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142812

漏洞标题:顺丰某系统找回密码设计缺陷

相关厂商:顺丰速运

漏洞作者: px1624

提交时间:2015-09-22 17:10

修复时间:2015-09-22 18:11

公开时间:2015-09-22 18:11

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

XXOO

详细说明:

可以批量重置大量用户密码

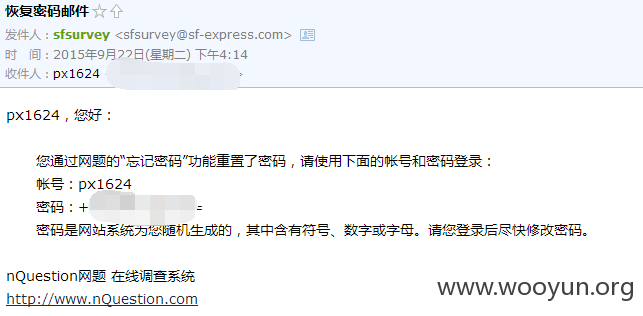

http://ses.sf-express.com/RecoveryPassword.aspx

这里的重置密码的逻辑有问题,验证只需要填入邮箱,然后就会发一个新密码给用户了,这样就简简单单的把用户的密码给重置了。

漏洞证明:

看到上面的描述,你们可能会不以为然。

可能会觉得这没啥问题啊,重置了也是发到用户的邮箱,你又不知道。

但是其实这个漏洞的影响并不是这个点,而是可以用已知的用户邮箱字典,然后用burp去直接跑一遍,那么分分钟就可以重置修改掉大量用户的密码了!

这影响你们自己评估吧!!!

修复方案:

修改逻辑。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-22 18:11

厂商回复:

首先肯定洞主的白帽精神及对顺丰安全的关注。

针对该问题这里做下解释:

1.如洞主所说密码找回功能需要提前知道用户注册时的邮箱

2.当用户找回密码时,系统会随机生成一个密码(长度14位,包含大小写字母,数字,特殊字符)发到用户注册的邮箱里

3.用户注册/修改密码最低策略为:长度8位,大、小写字母,数字,特殊字符其中三类

攻击者通过密码找回功能确定的用户邮箱,来破解用户密码这方案并不明智。

综上所诉,本漏洞利用条件比较苛刻,给予忽略,谢谢。

最新状态:

暂无