漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141690

漏洞标题:梦宝谷某子域名弱口令+上传漏洞

相关厂商:mobage.cn

漏洞作者: 360

提交时间:2015-09-17 10:46

修复时间:2015-09-21 15:29

公开时间:2015-09-21 15:29

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-17: 细节已通知厂商并且等待厂商处理中

2015-09-21: 厂商已经确认,细节仅向厂商公开

2015-09-21: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

前天没事做,玩了下变形金刚的游戏,好无聊,手痒忍不住想测试下安全性。于是扫描器扫了下,发现某个子域名下有个后台弱口令,还有上传漏洞直接shell

详细说明:

1、常规手法,先扫子域名,如图

一个一个试下来,发现x.mobage.cn可以访问。

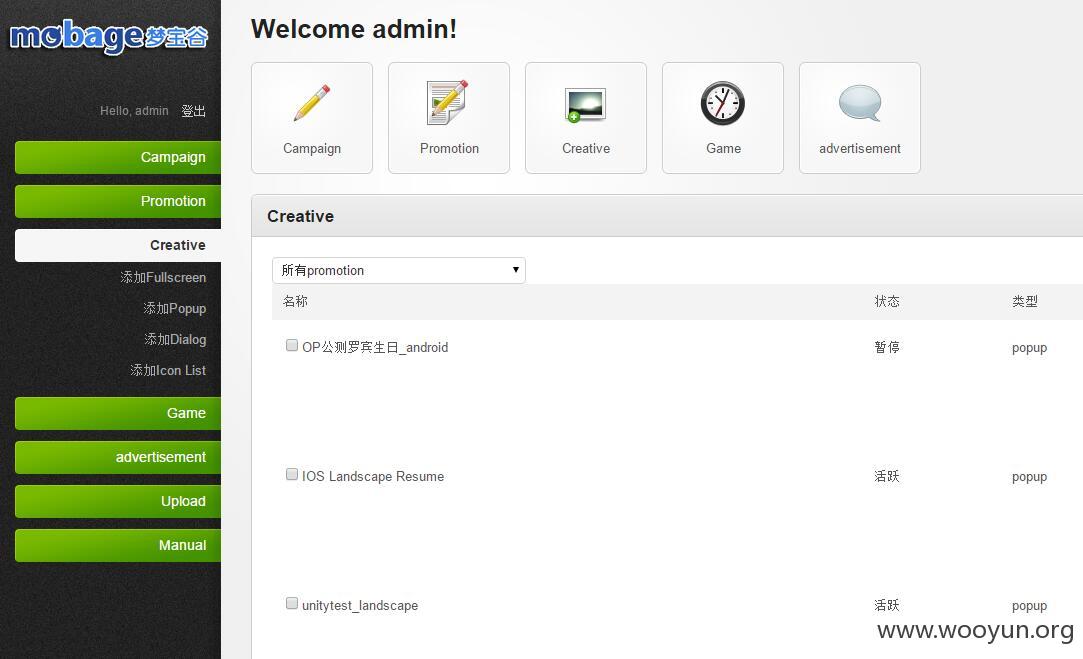

2、发现需要登录才能进去,然并卵,弱口令账户密码均为admin,如图,

3、逛了一圈貌似是游戏的广告设置,不过我不太关心,找到一个上传的地方,提示只能上传图片。

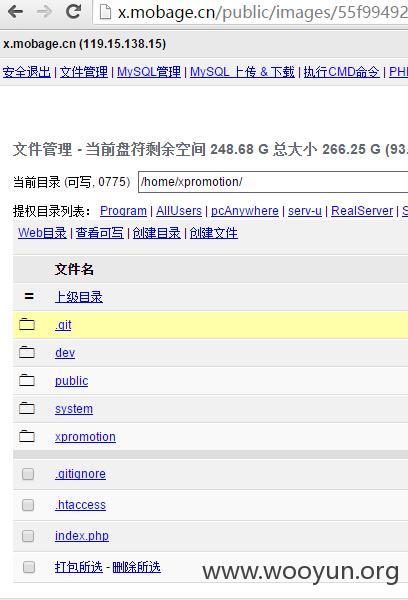

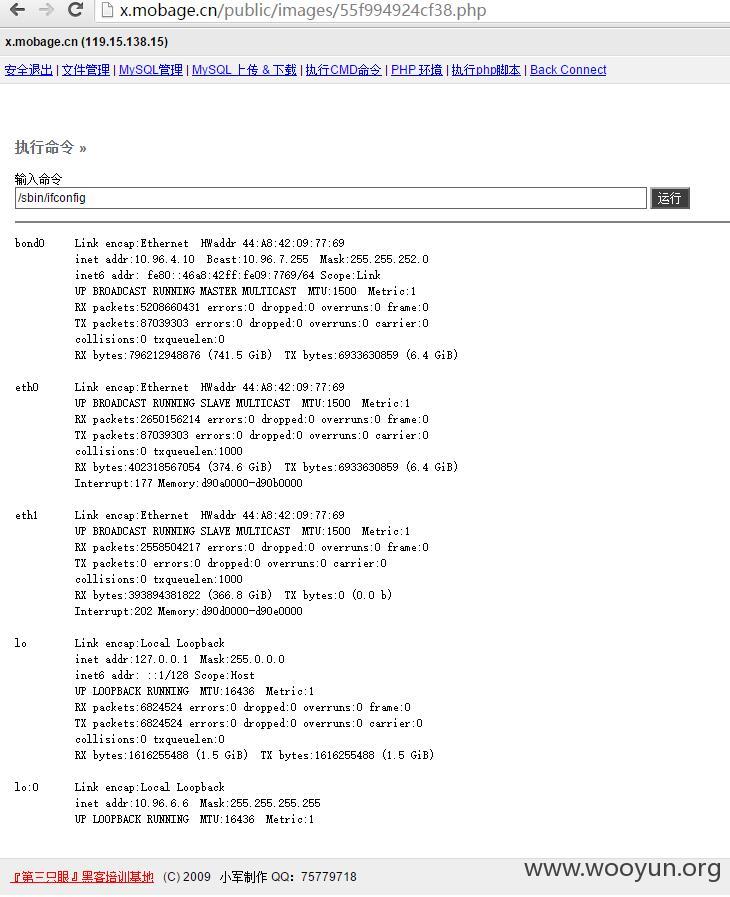

然并卵,这哪个傻逼程序写的,直接在php文件名后面追加".jpg"上传成功,成功拿到shell。如下图。

4、传上去shell之后发现有时候访问会变成HTTP 404,我还以为有杀毒软件,后来发现应该是负载均衡的缘故。若是碰上这种情况,多刷新几次浏览器就行了。

shell地址

http://x.mobage.cn/public/images/55f990d0adf8c.php

http://x.mobage.cn/public/images/55f990d0adf8c.php

漏洞证明:

如上

修复方案:

开除这个程序员!

嘻嘻,我只系开玩笑啦~

你们更专业。

版权声明:转载请注明来源 360@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-09-21 15:28

厂商回复:

内部小工具平台,不影响正式业务

最新状态:

2015-09-21:已经修复〜给开发人员好好上了一课〜