**.**.**.**/

**.**.**.**

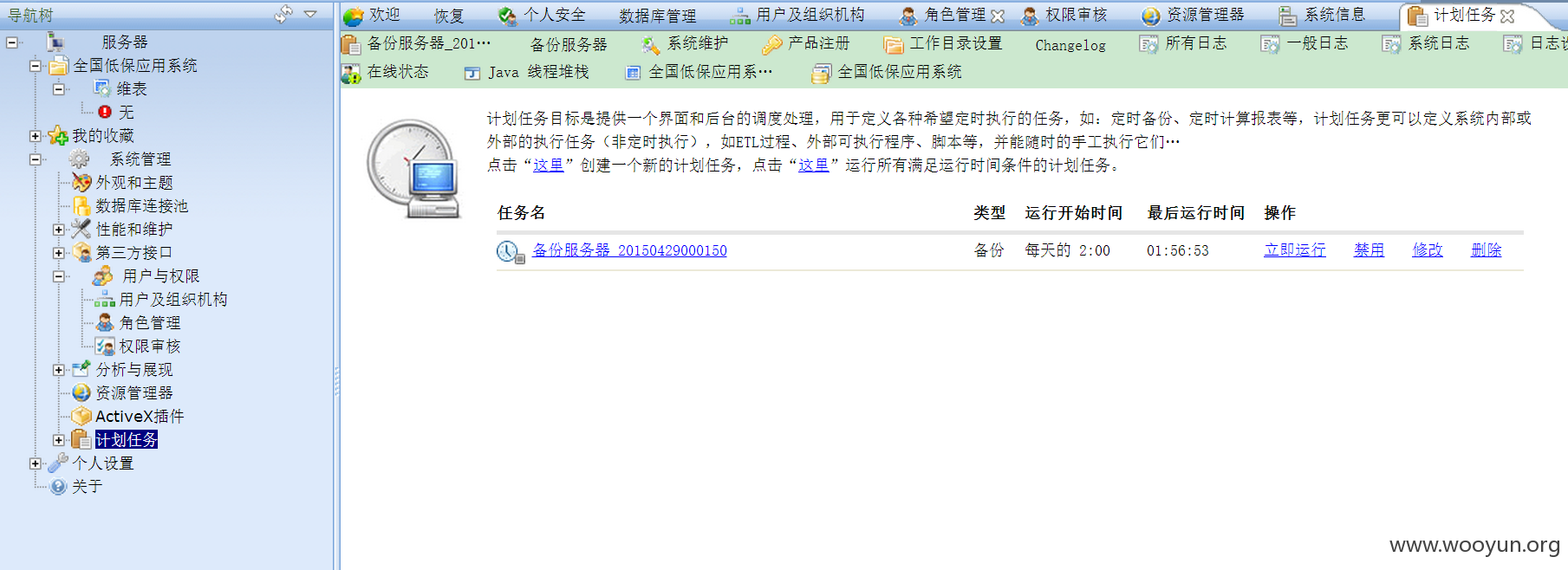

涉及两台服务器

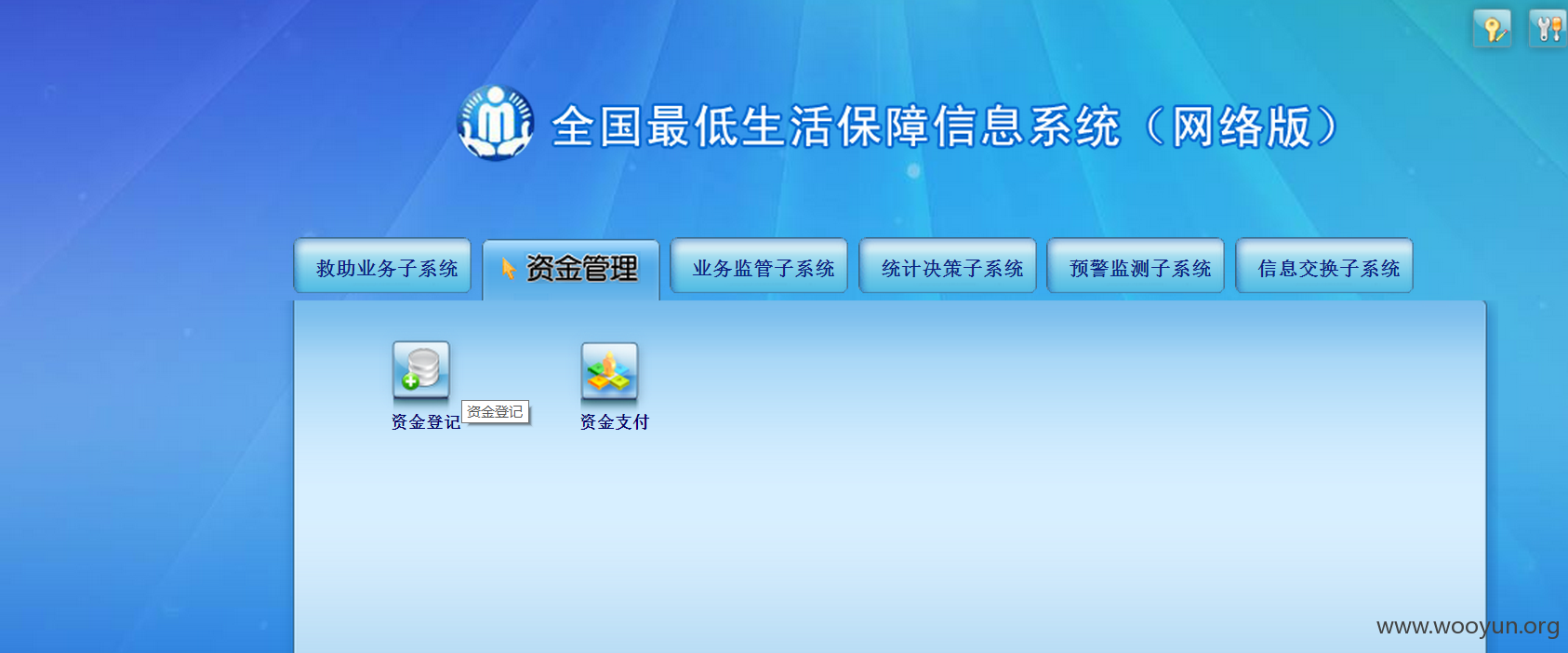

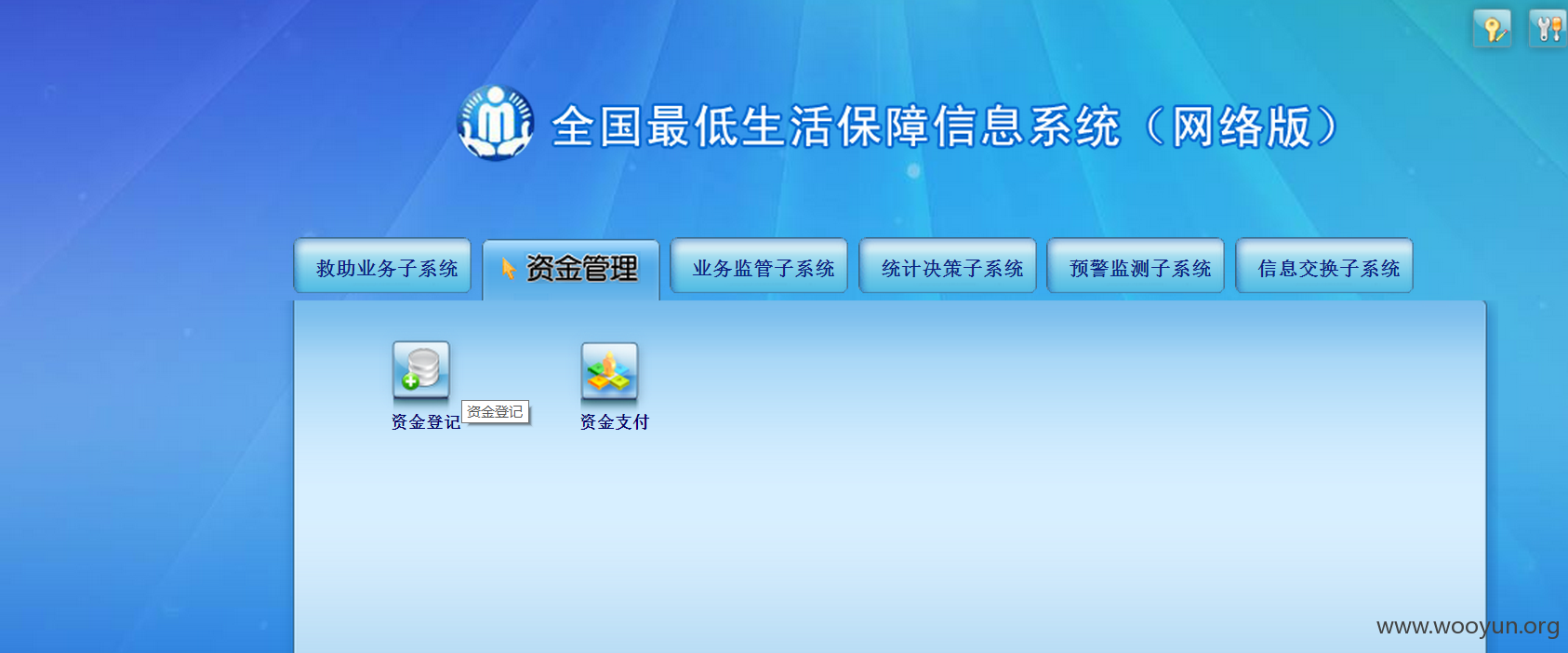

可直接操作资金

涉及全省低保资金

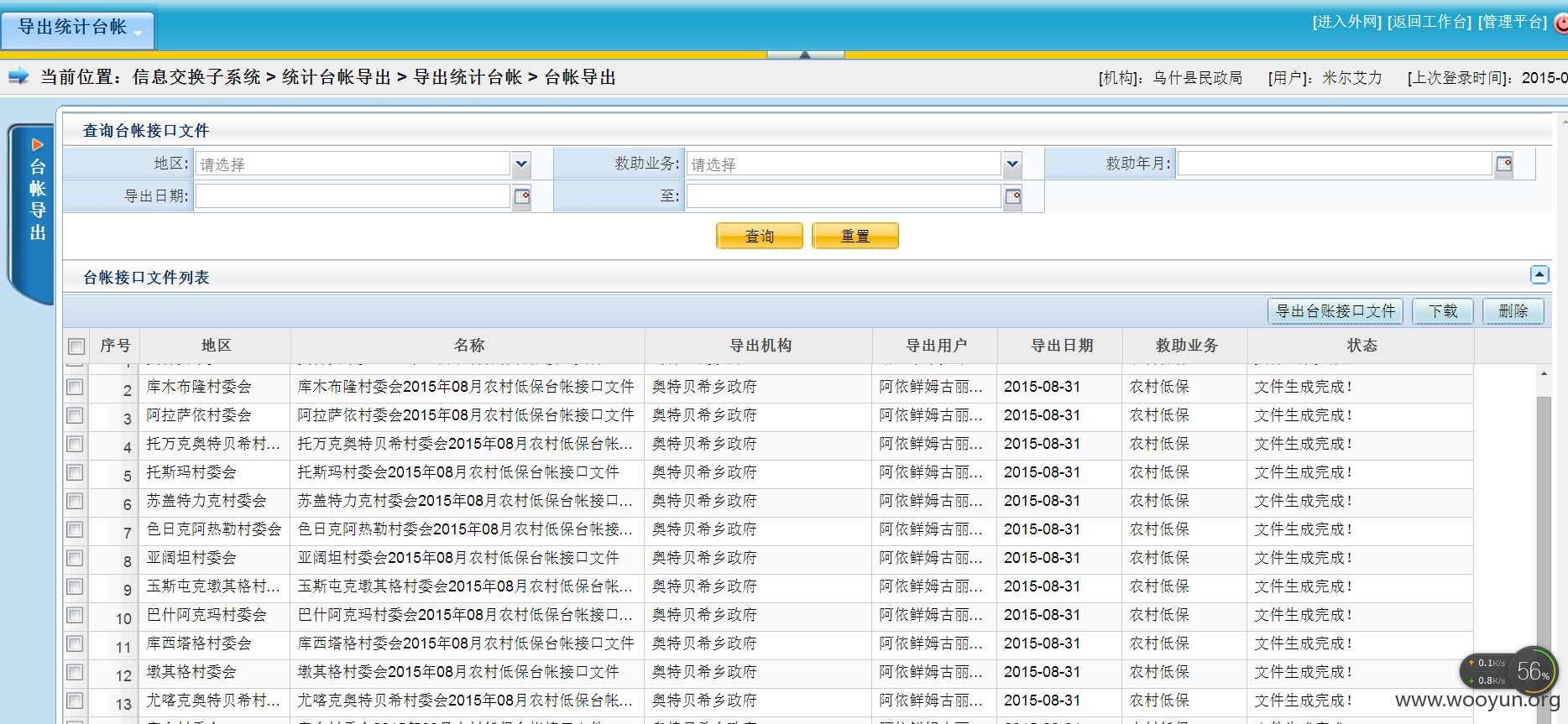

还涉及国家接口

**.**.**.**/admin/login.jsp

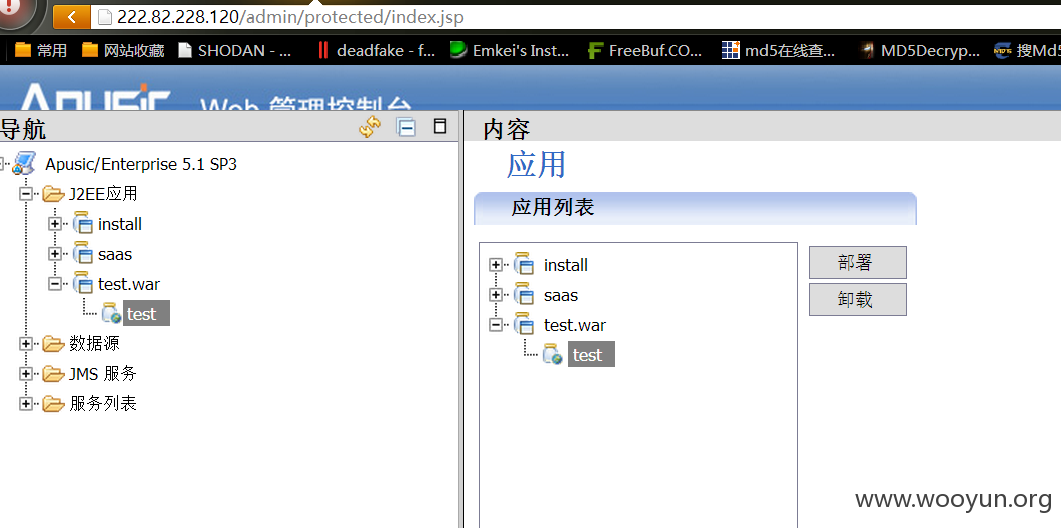

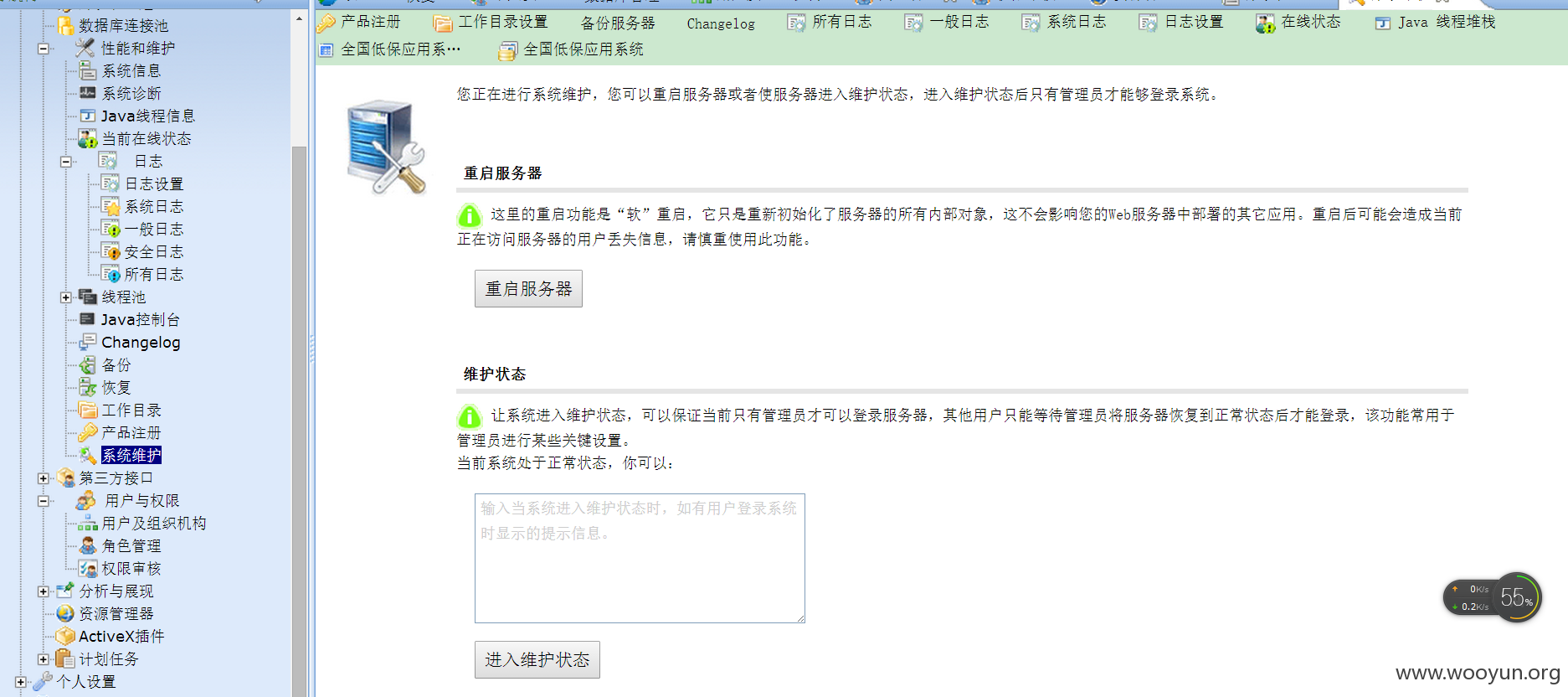

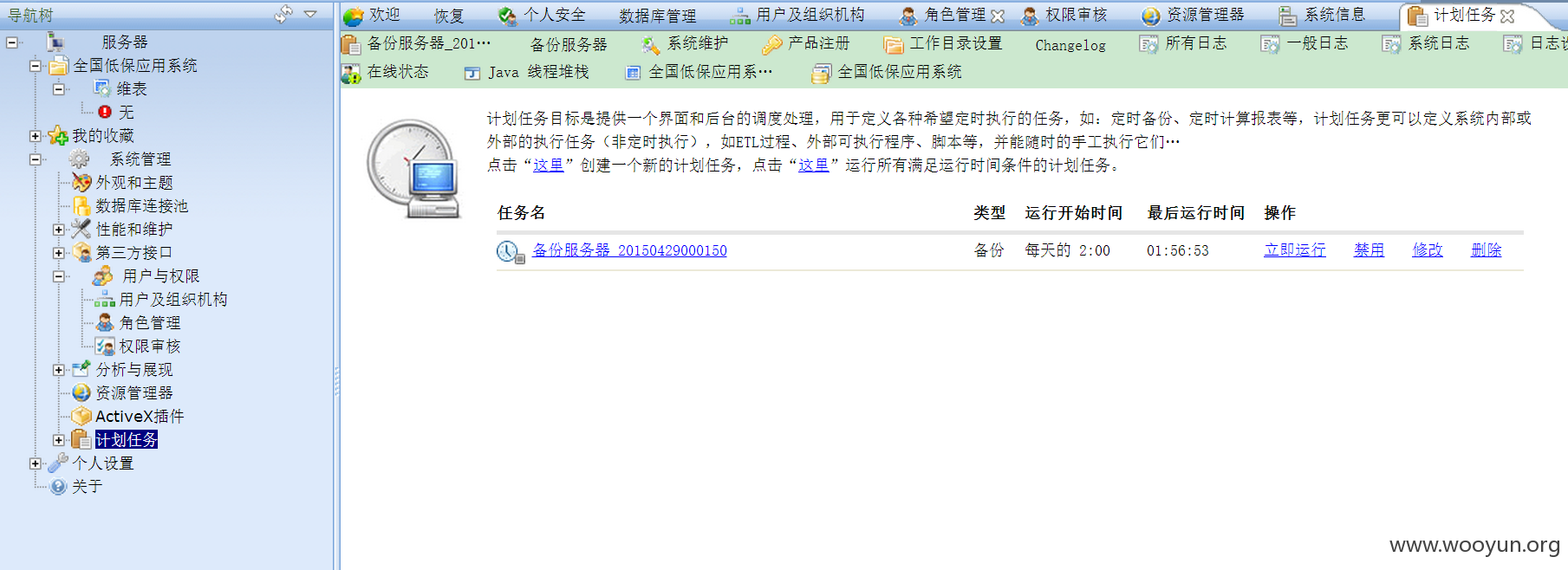

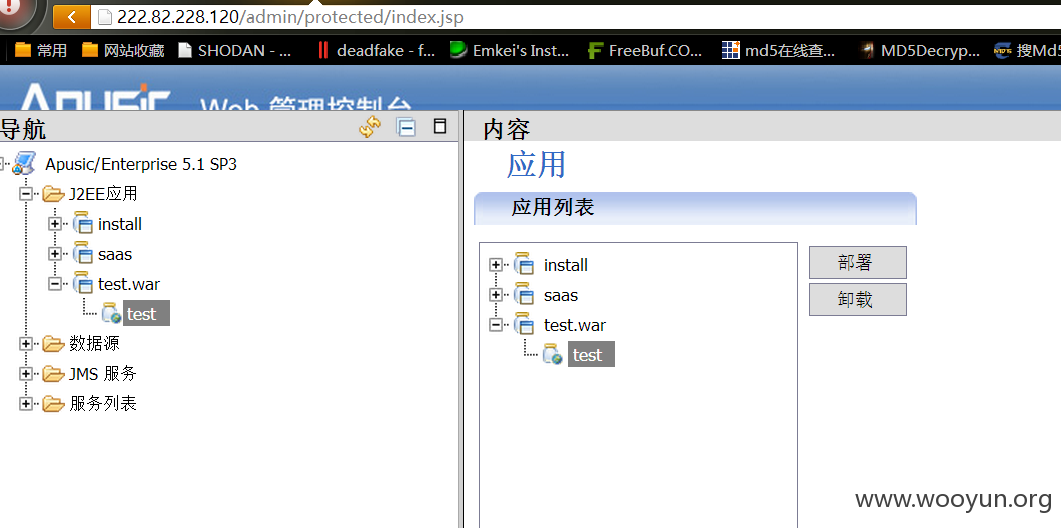

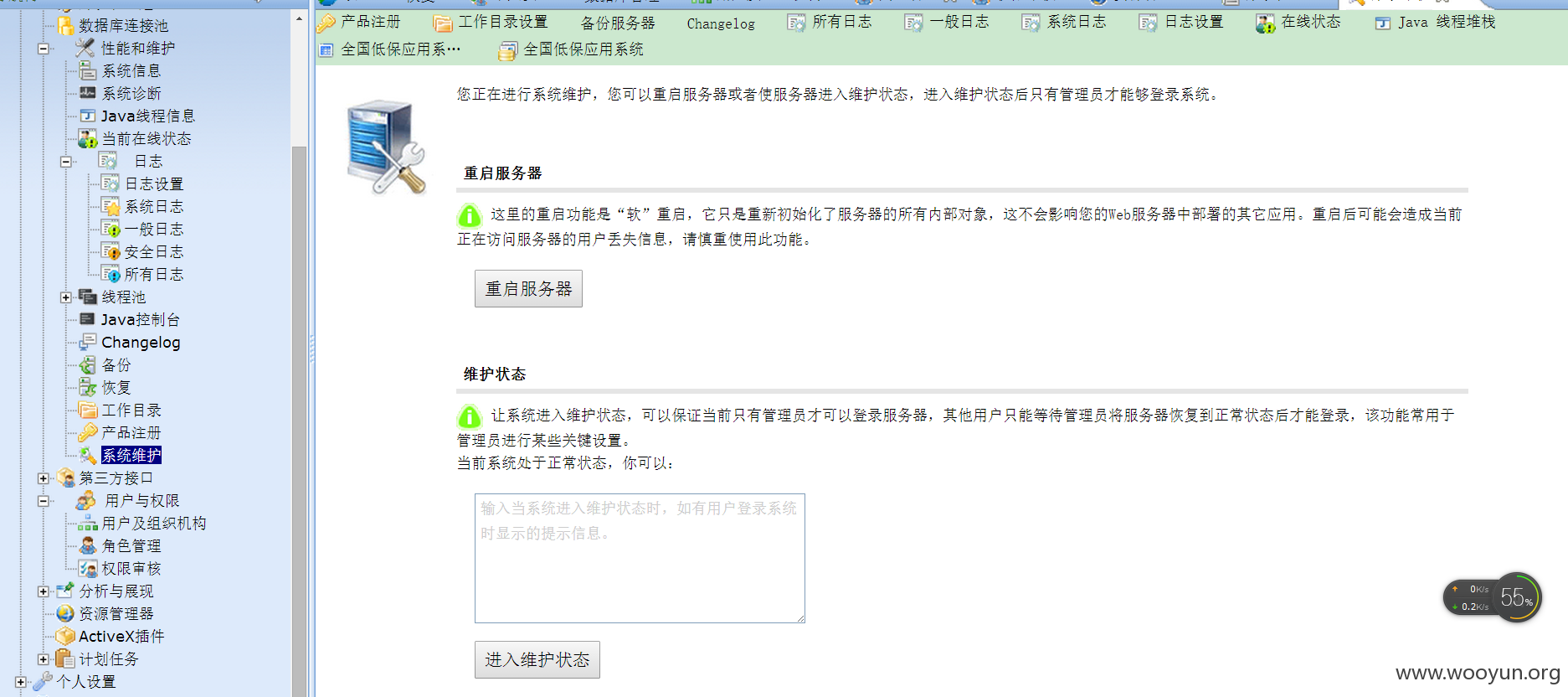

金蝶的中间件

弱口令 admin admin

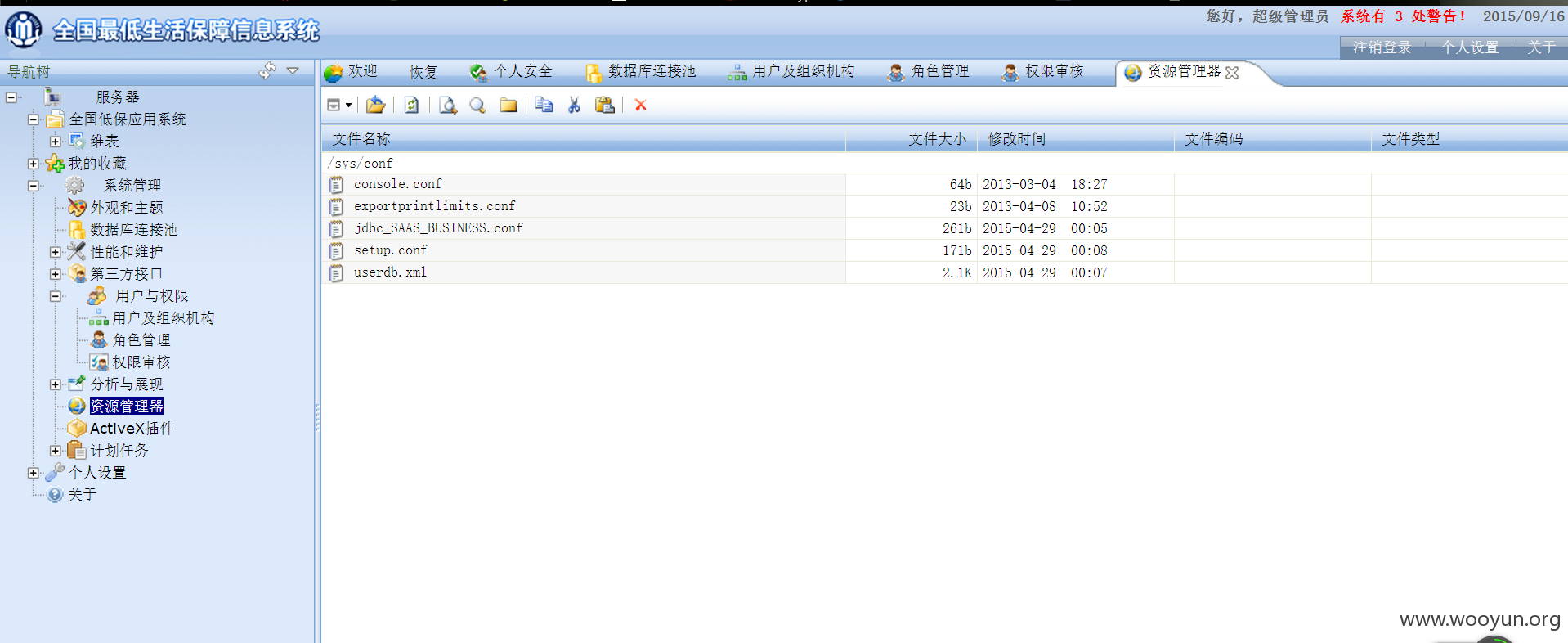

该平台可以部署war木马,已经被人部署过了

shell

**.**.**.**/test/test.jsp

**.**.**.**/manager/ 具体密码 不清楚,有一个未加密

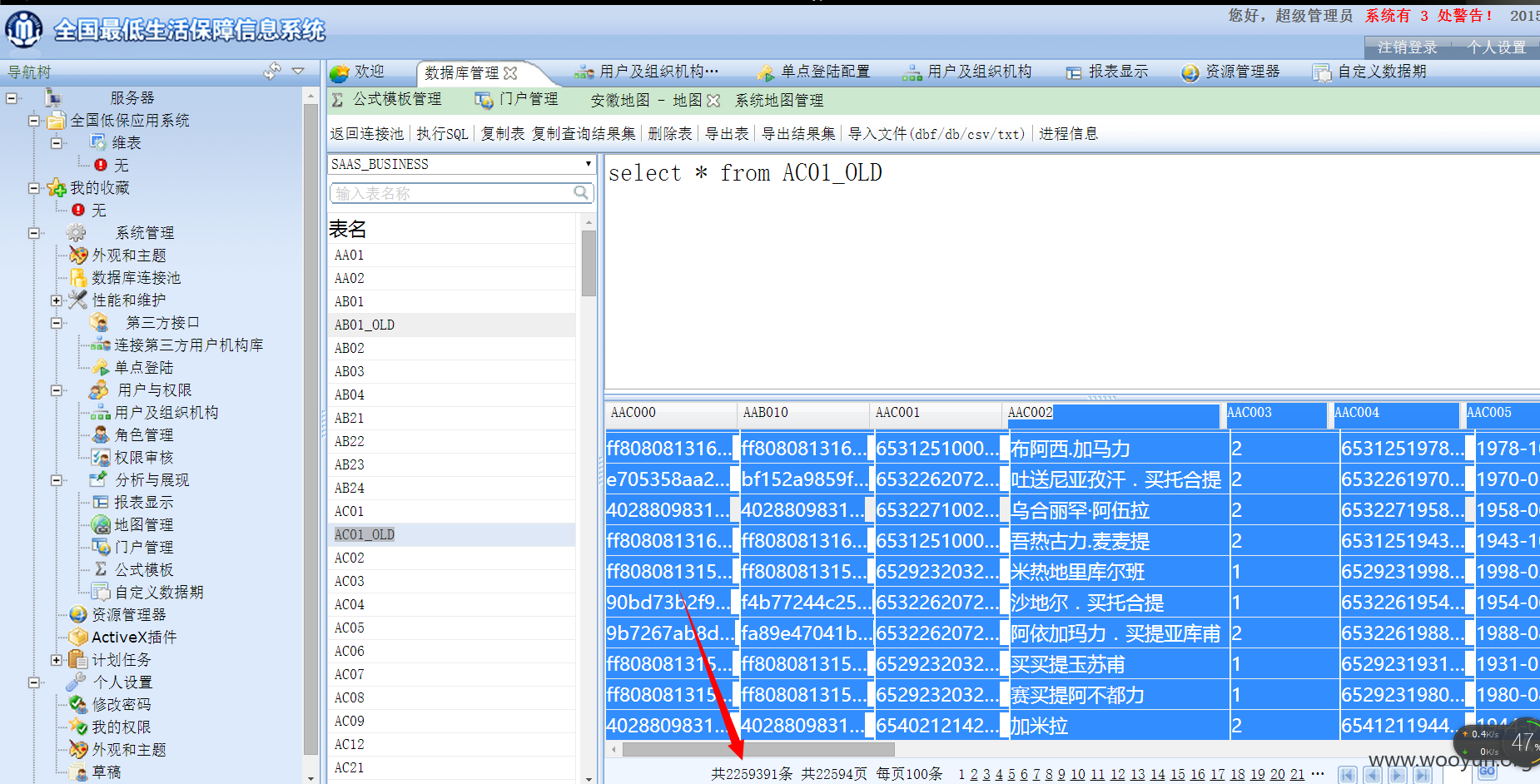

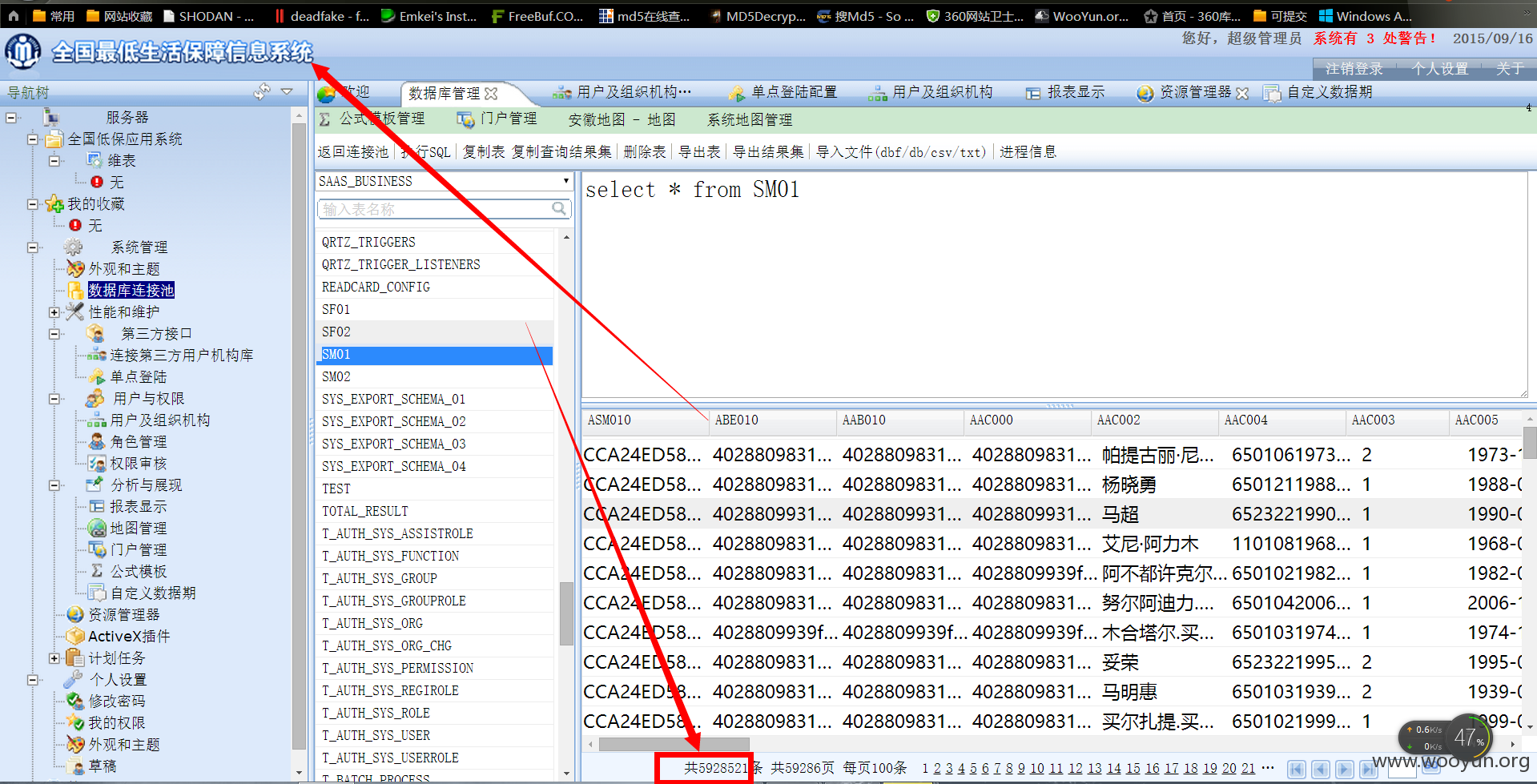

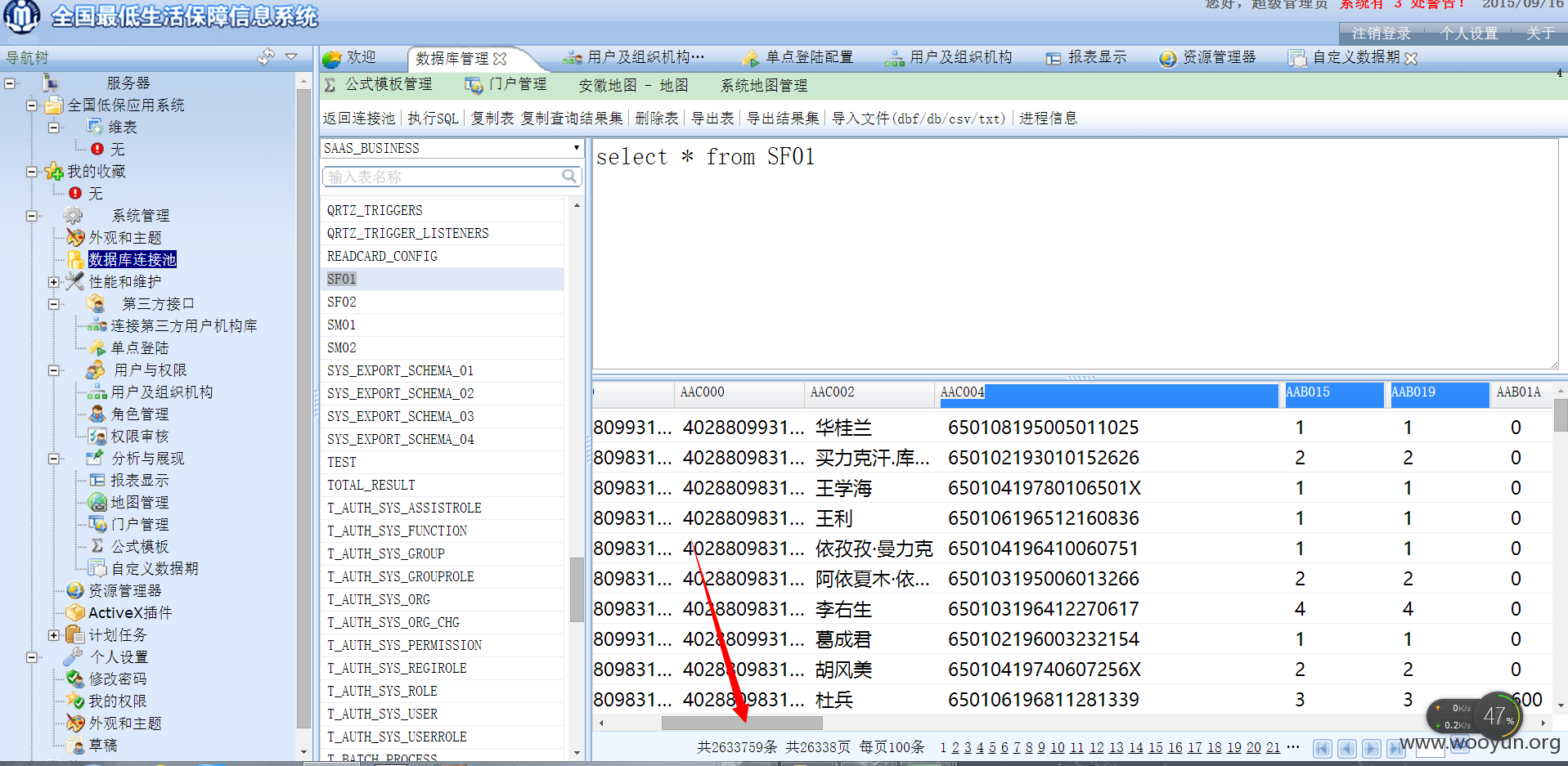

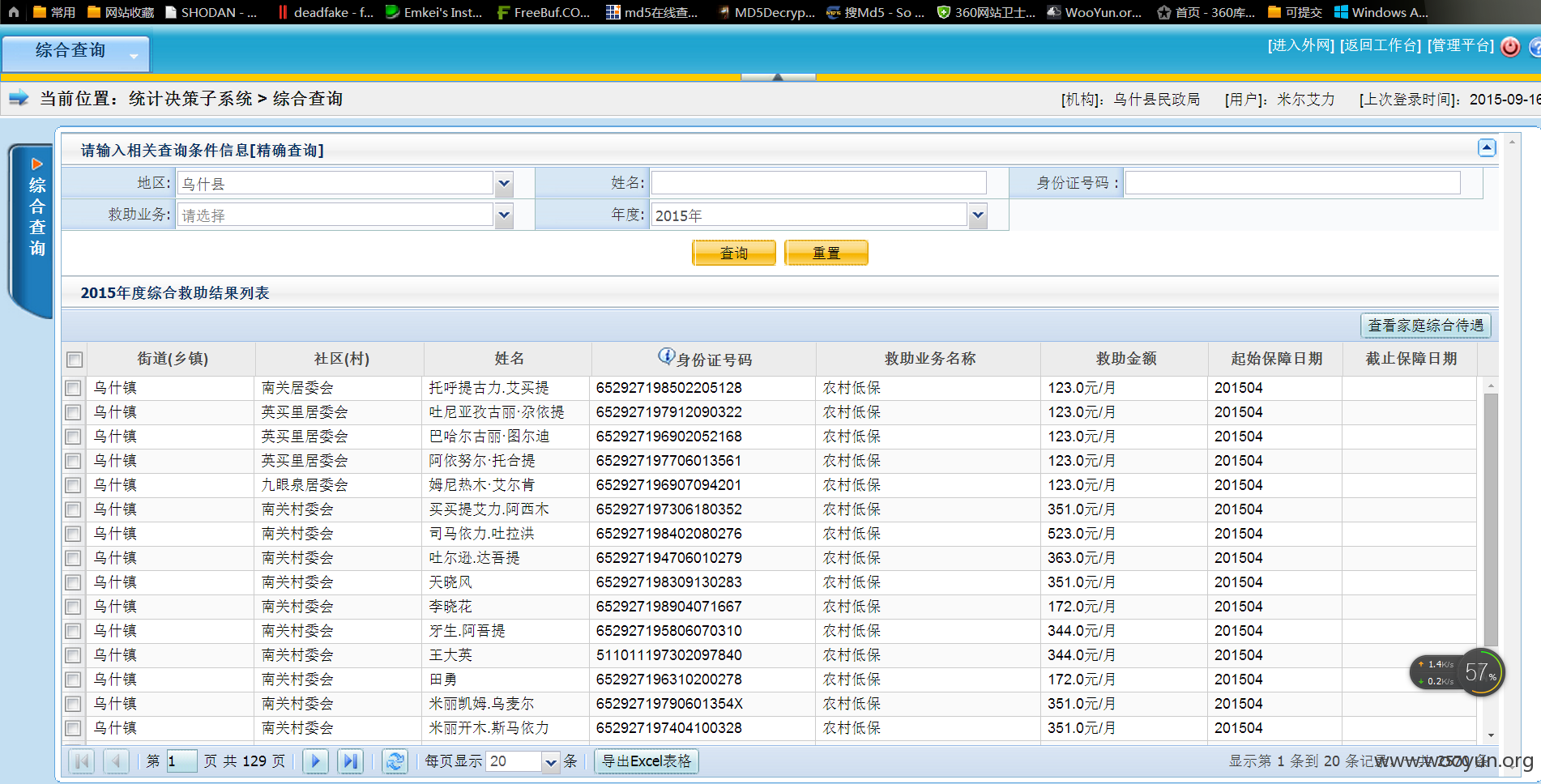

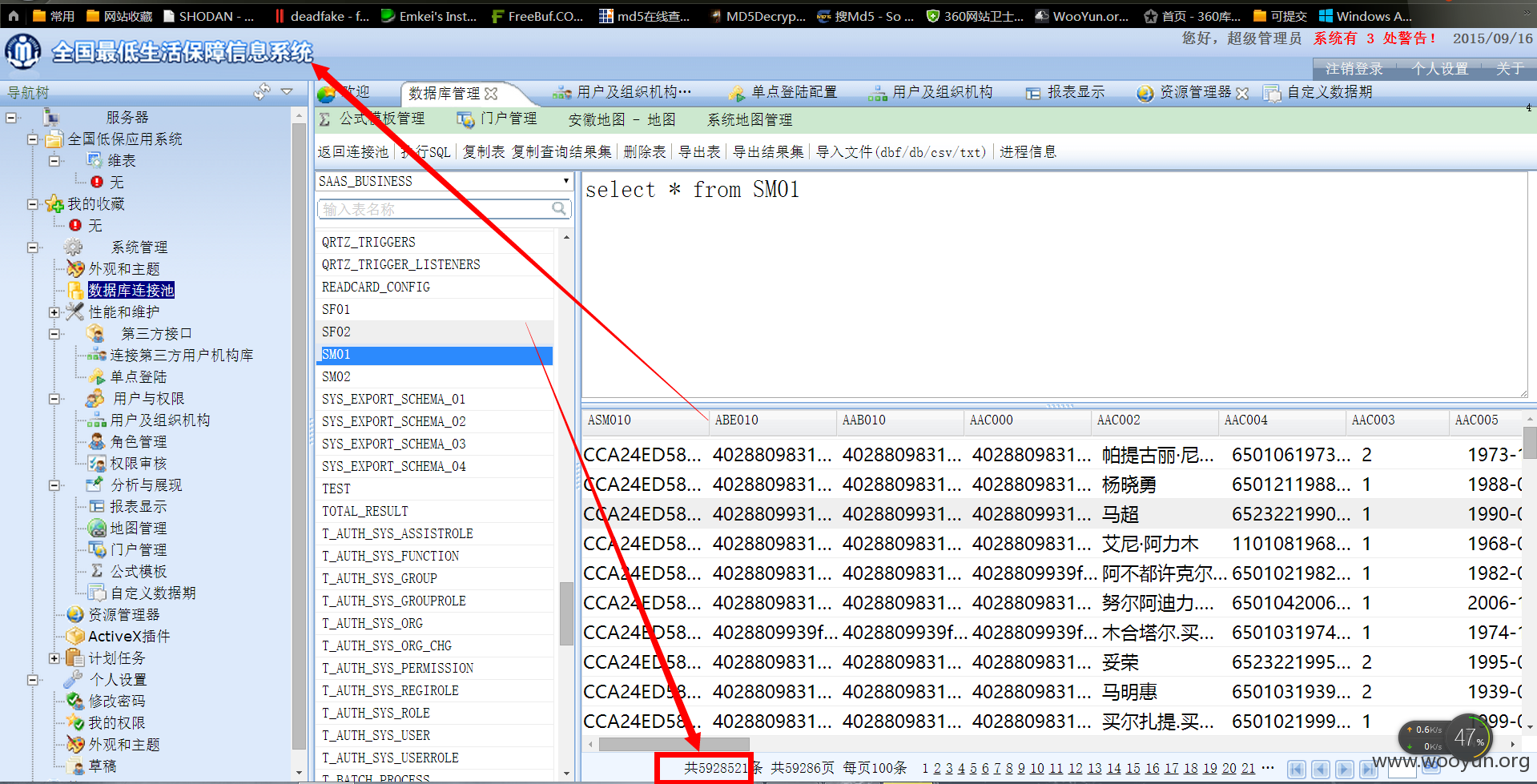

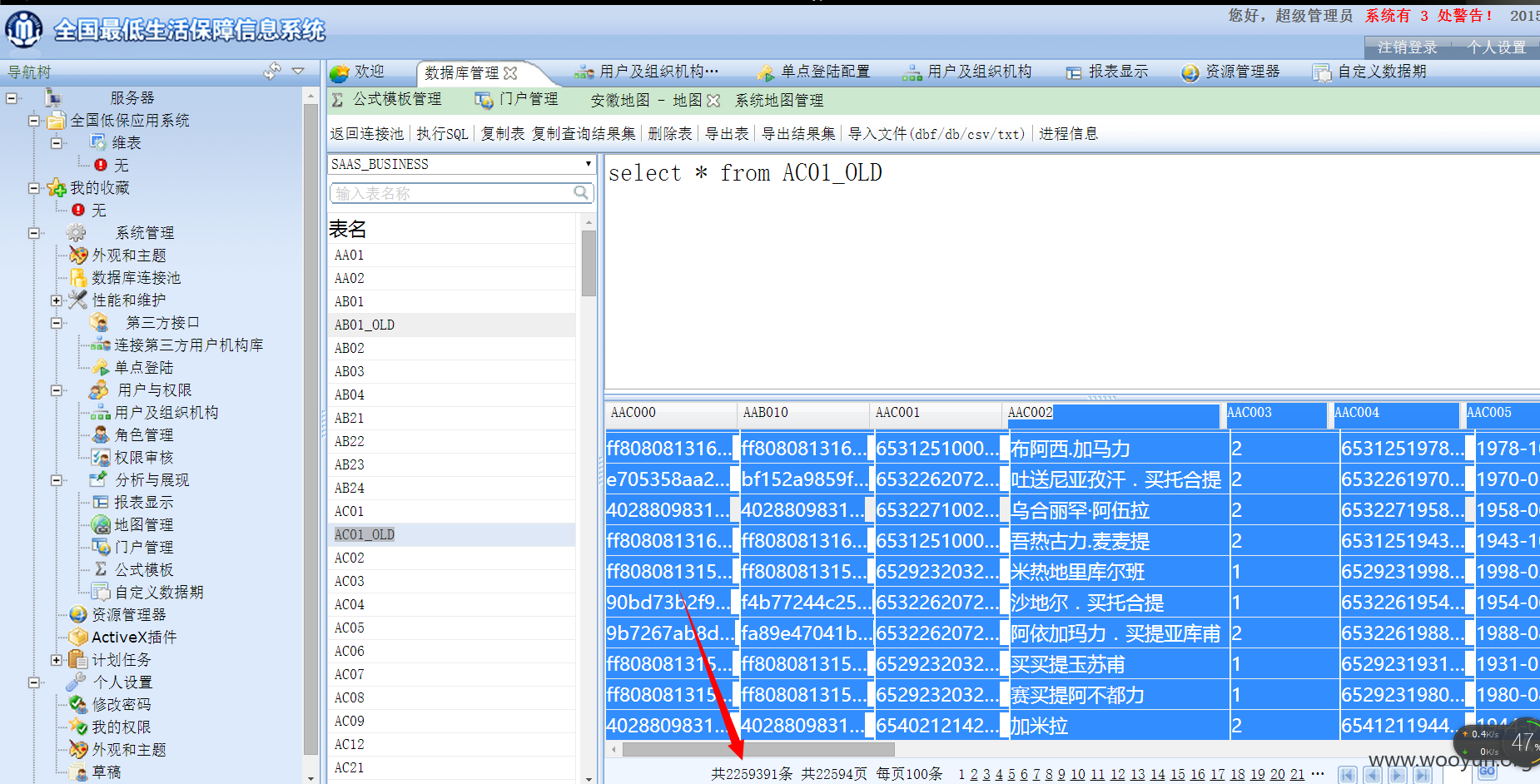

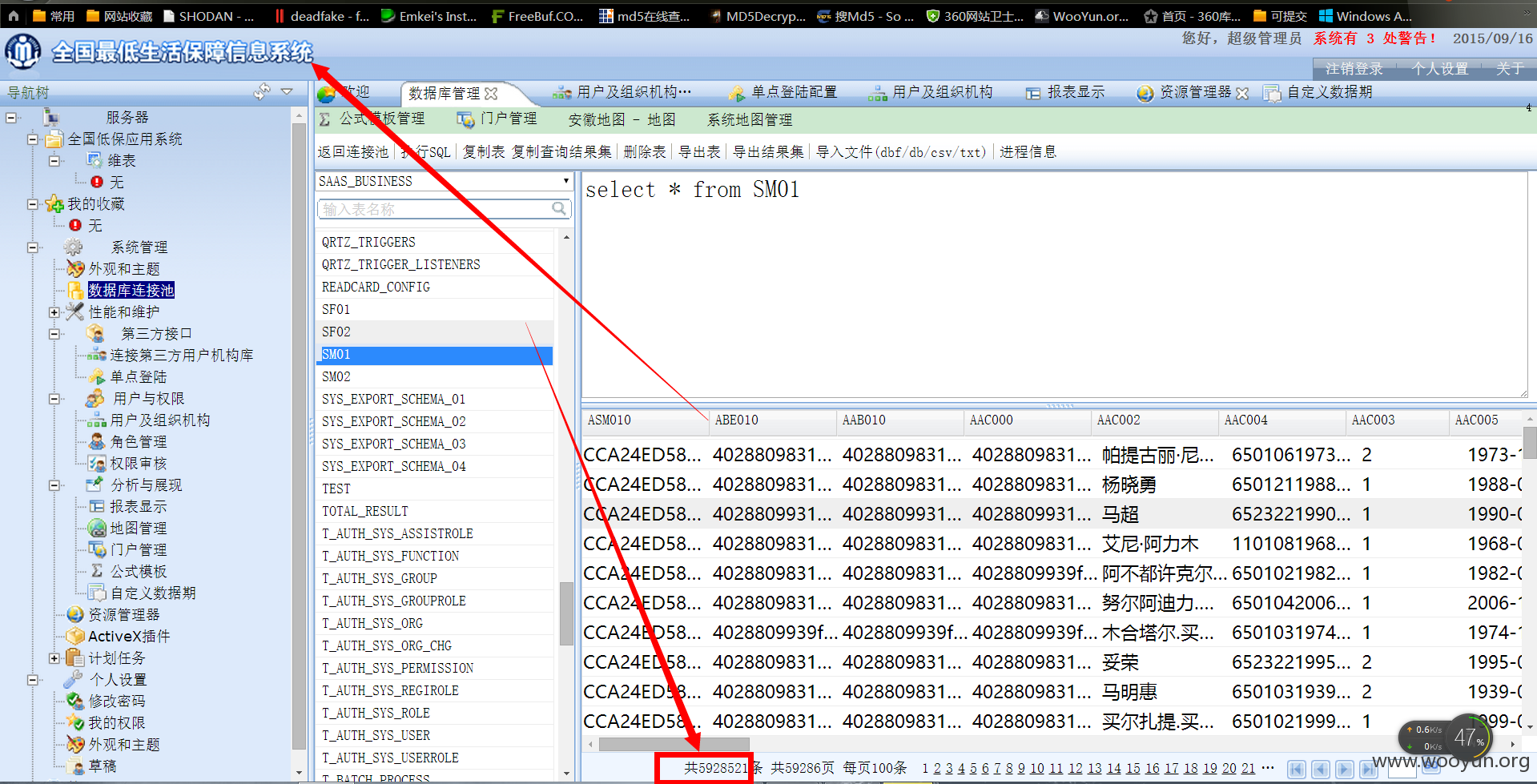

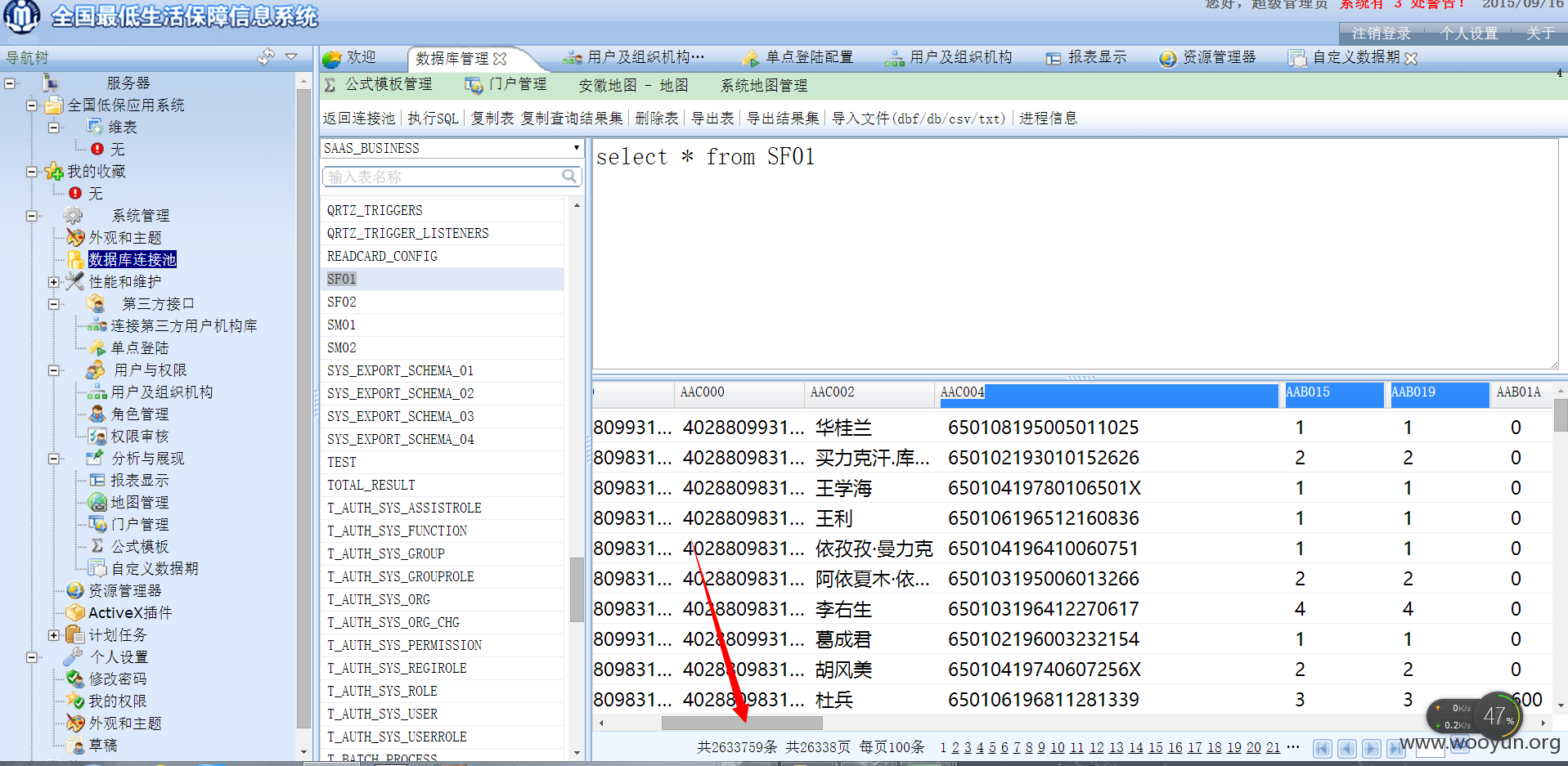

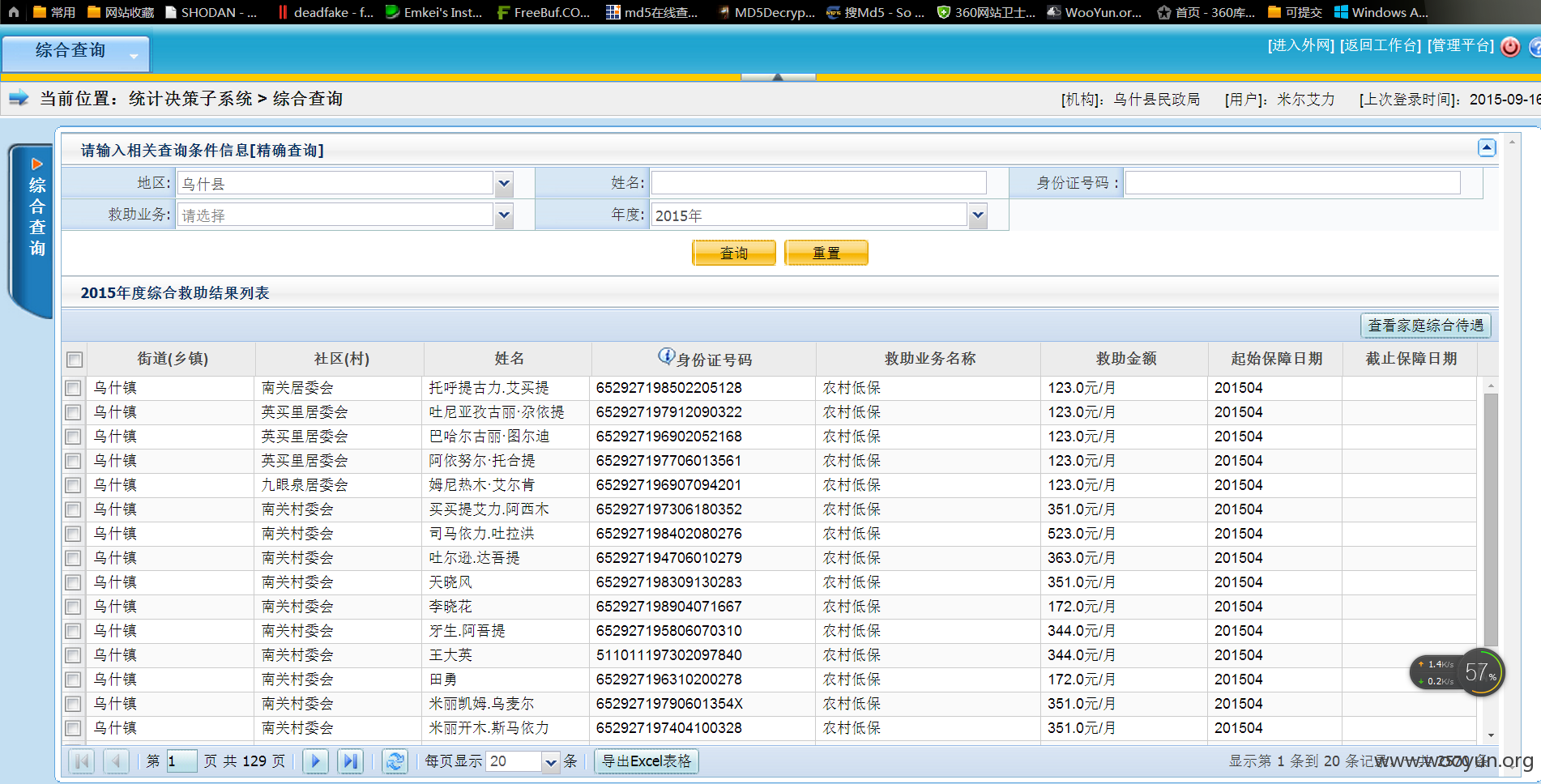

随意看了三个表,涉及上千万人口信息,金额,身份证,名字,地址等等,表中数据什么都没动!!!

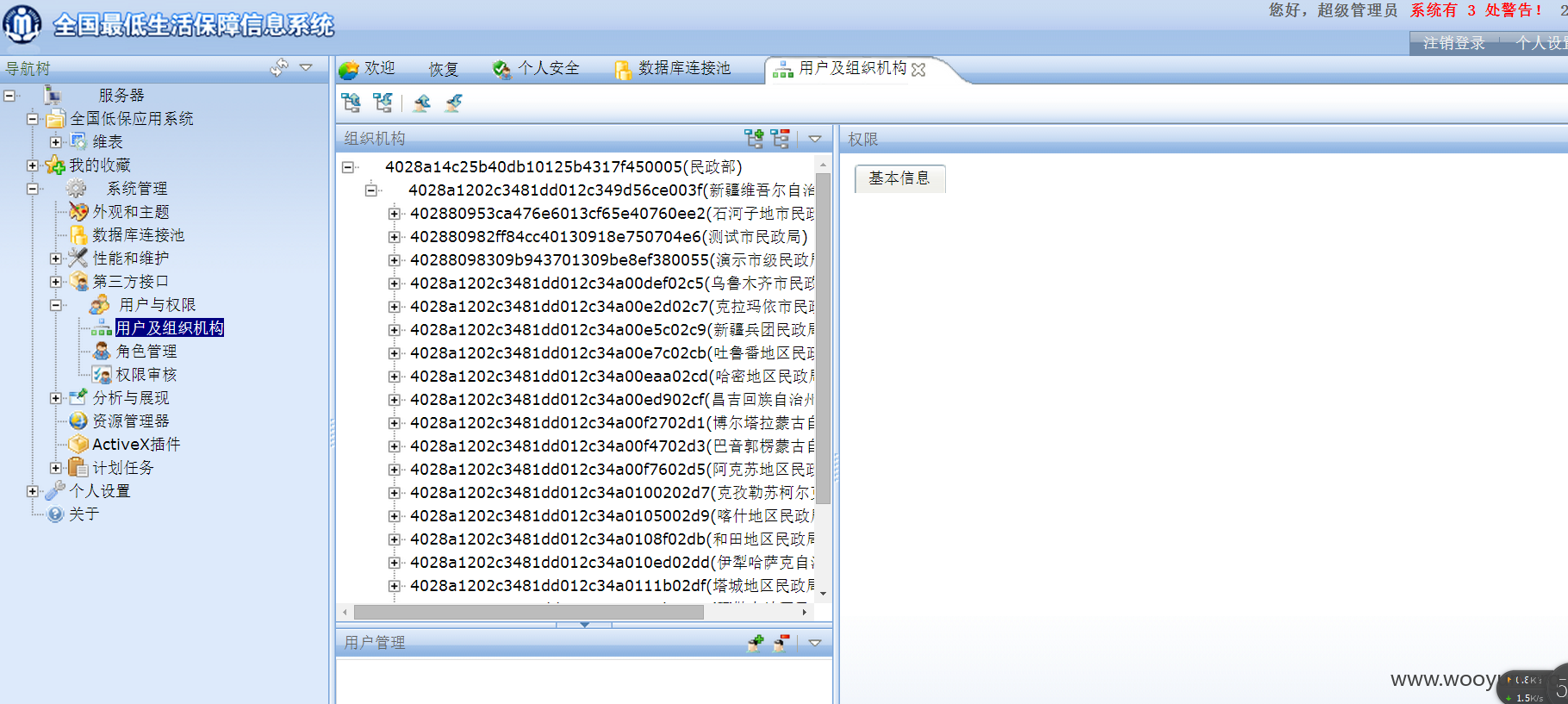

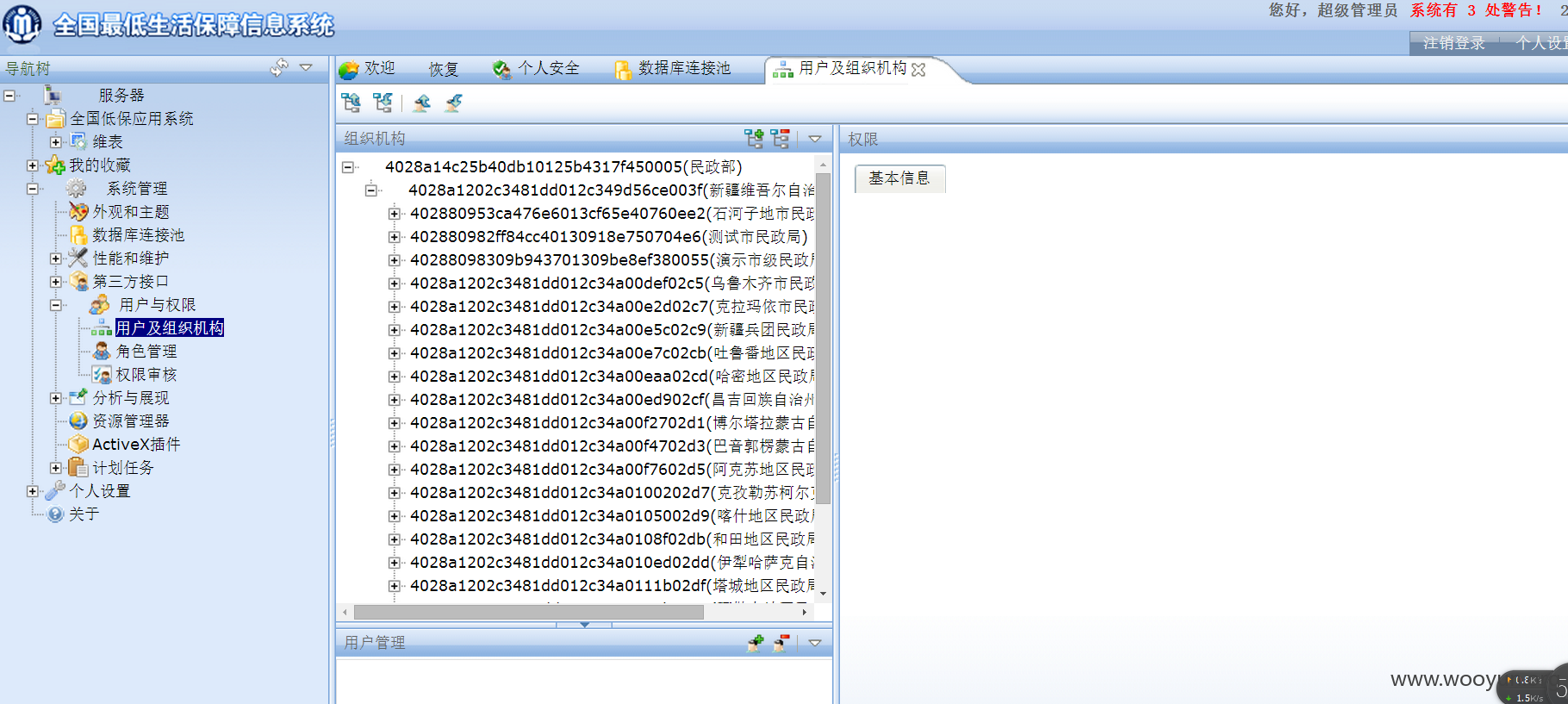

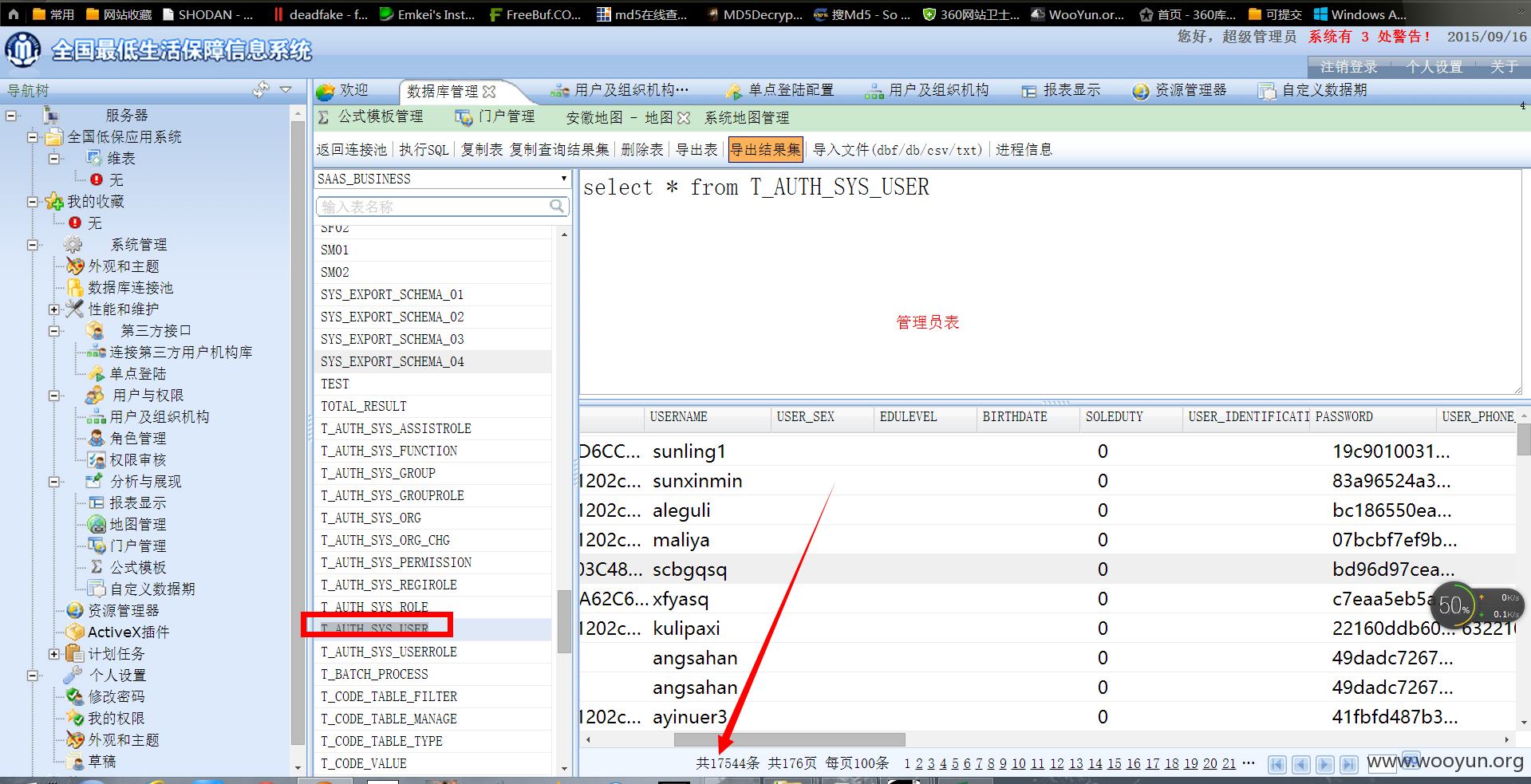

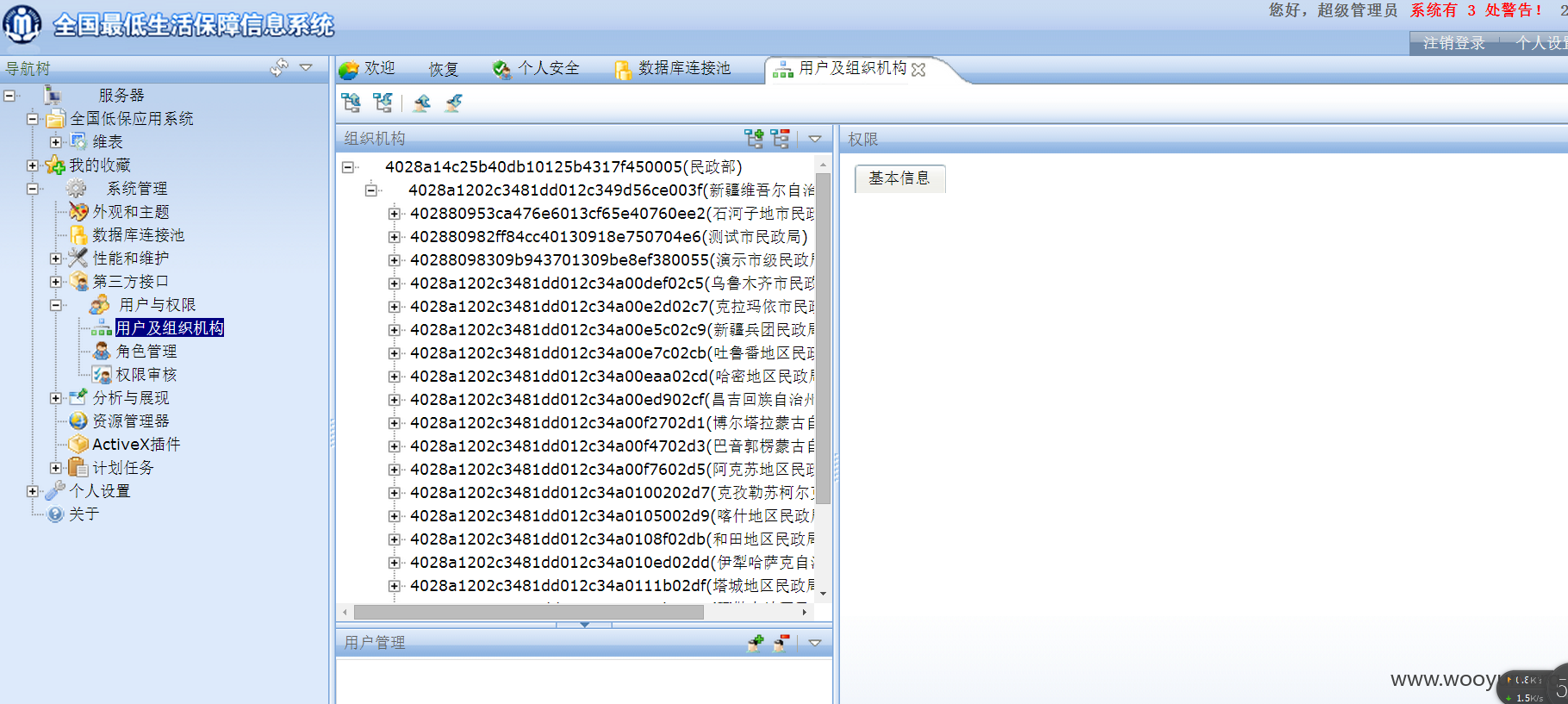

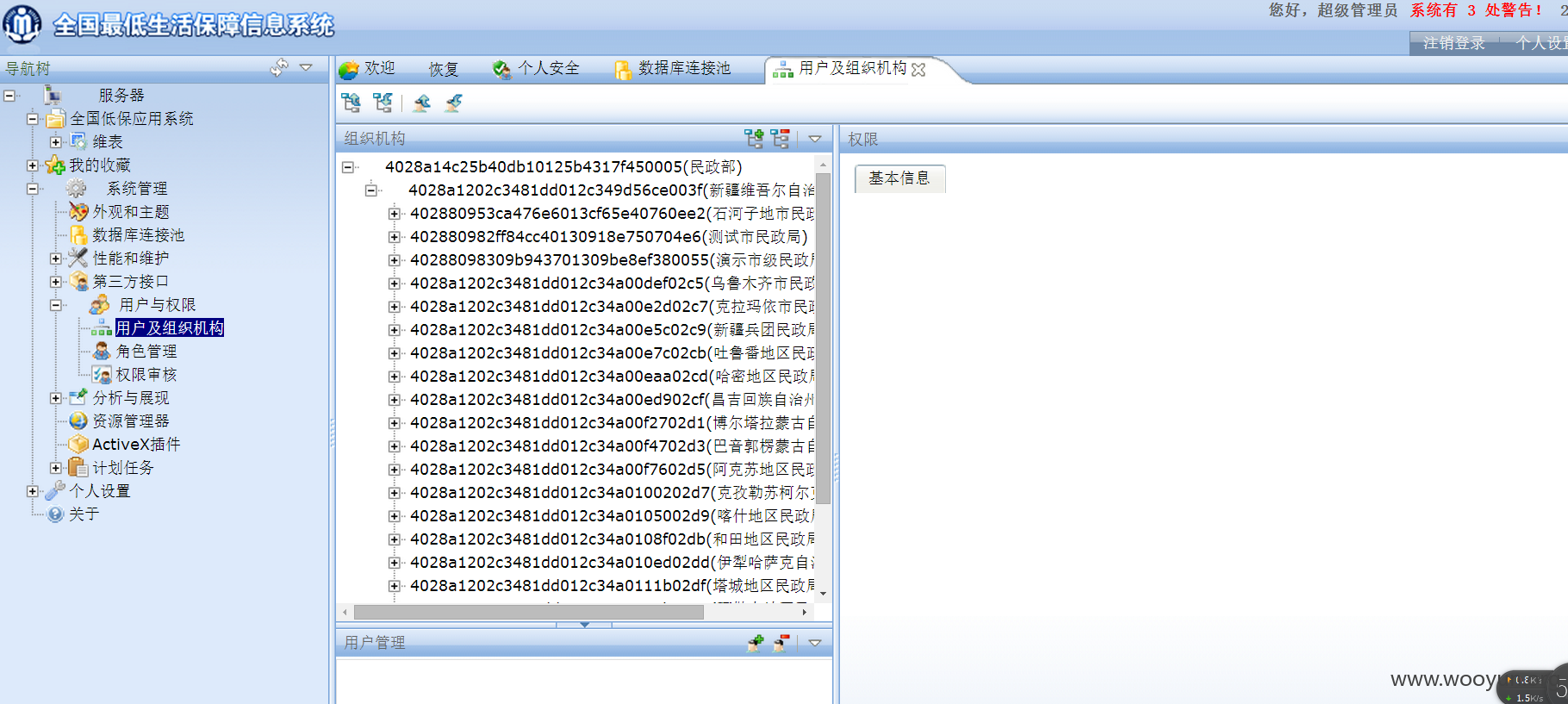

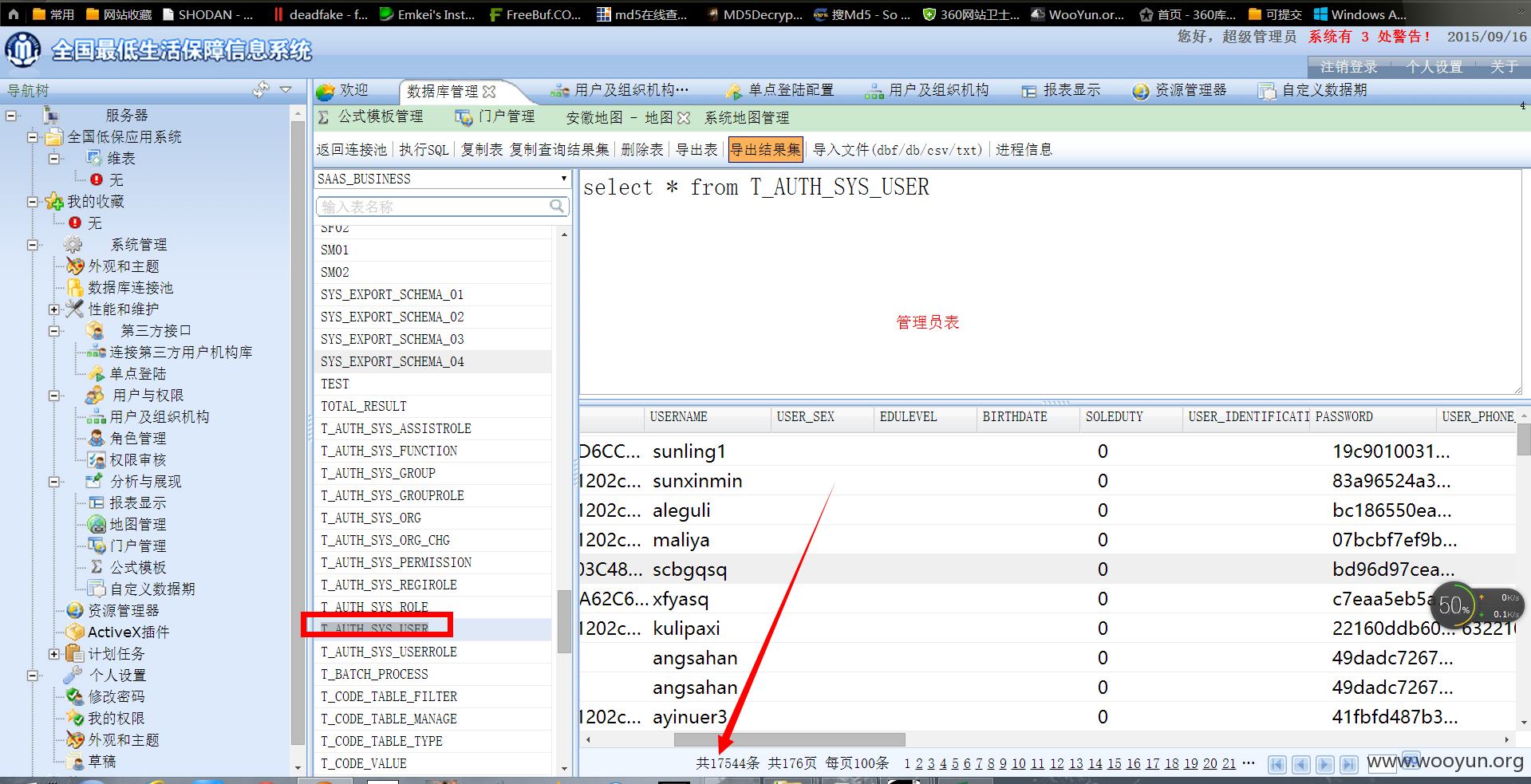

此处为管理员信息,10000多人的管理员,涉及全省

随意看了三个表,涉及上千万人口信息,金额,身份证,名字,地址等等,表中数据什么都没动!!!

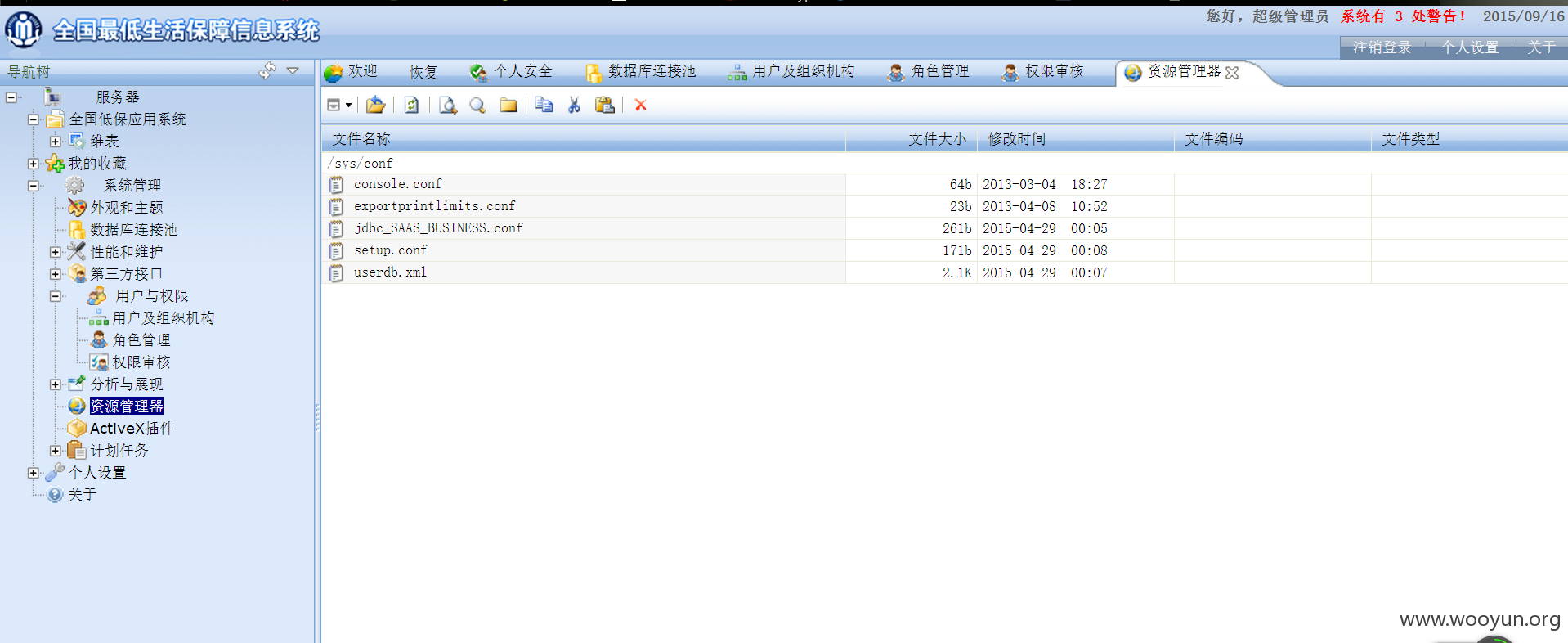

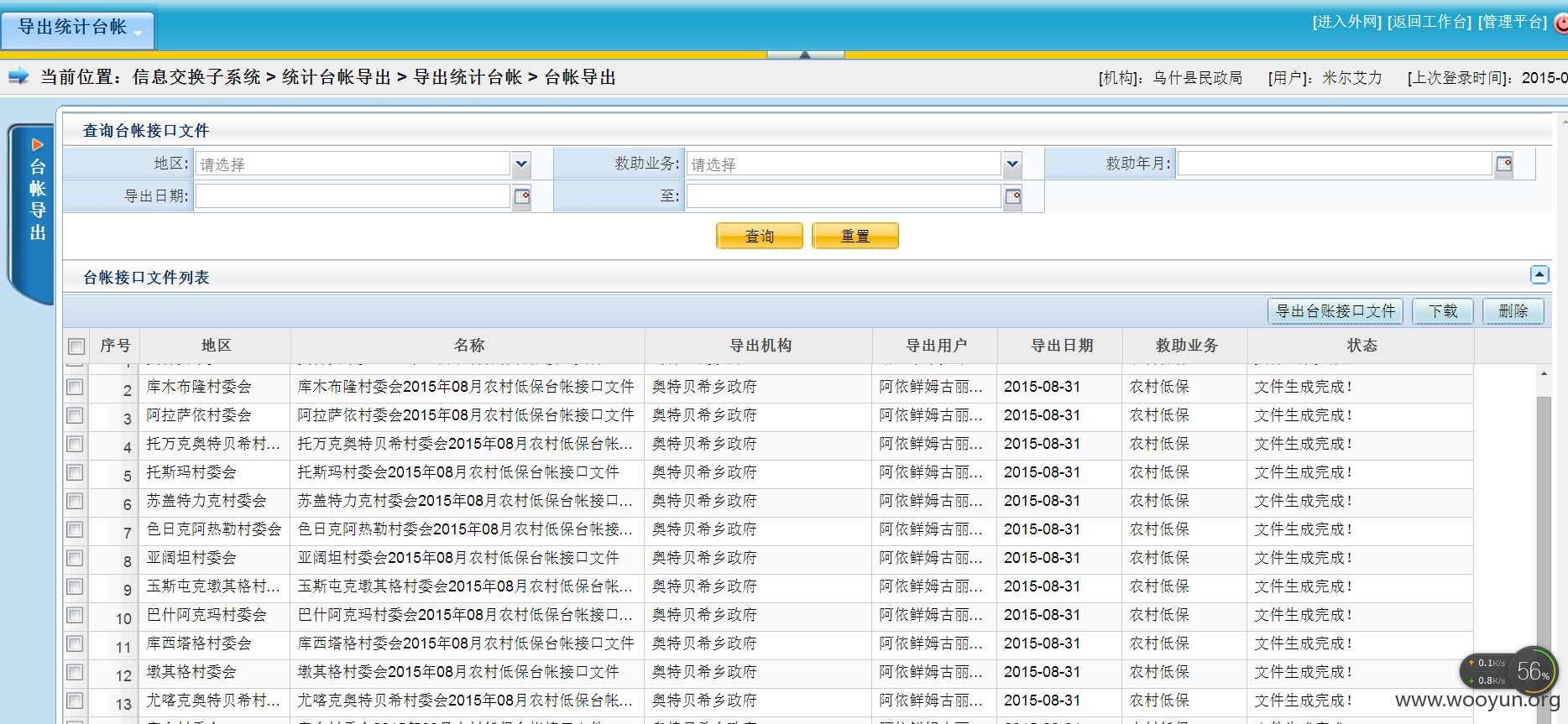

我们登陆系统看看

aili debug1234

该系统可以直接对村民进行低保资金操作,以及审核,登记等