漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0140826

漏洞标题:陌陌某站服务弱口令可Getshell

相关厂商:北京陌陌科技有限公司

漏洞作者: if、so

提交时间:2015-09-13 09:14

修复时间:2015-09-14 17:20

公开时间:2015-09-14 17:20

漏洞类型:服务弱口令

危害等级:高

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-13: 细节已通知厂商并且等待厂商处理中

2015-09-13: 厂商已经确认,细节仅向厂商公开

2015-09-14: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

陌陌某站服务弱口令

详细说明:

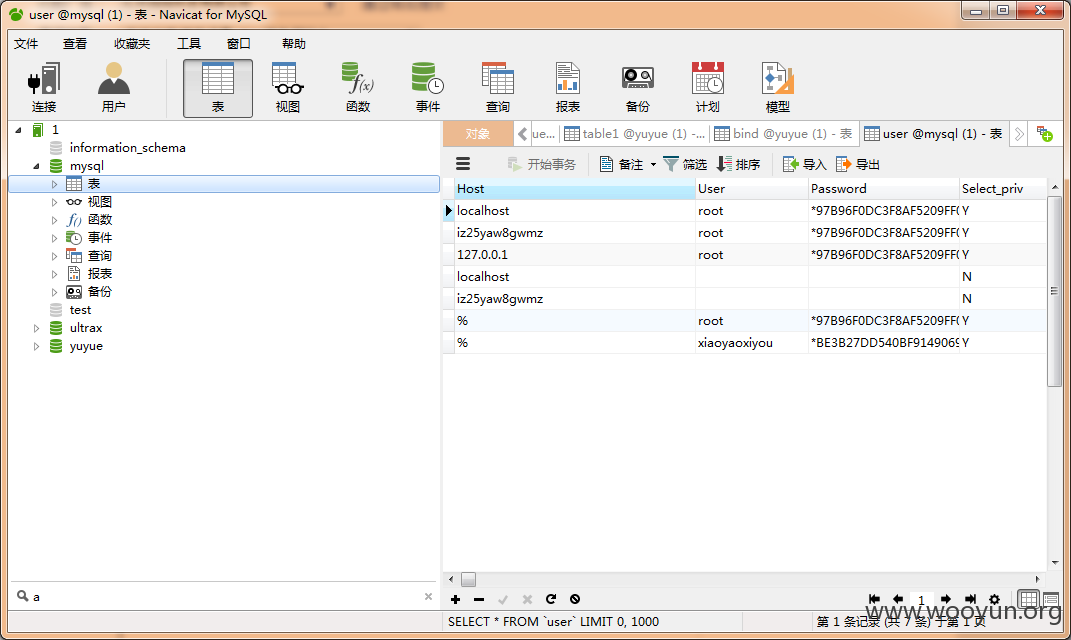

xyxy.immomogame.com:3306

mysql弱口令:xiaoyaoxiyo xiaoyaoxiyo

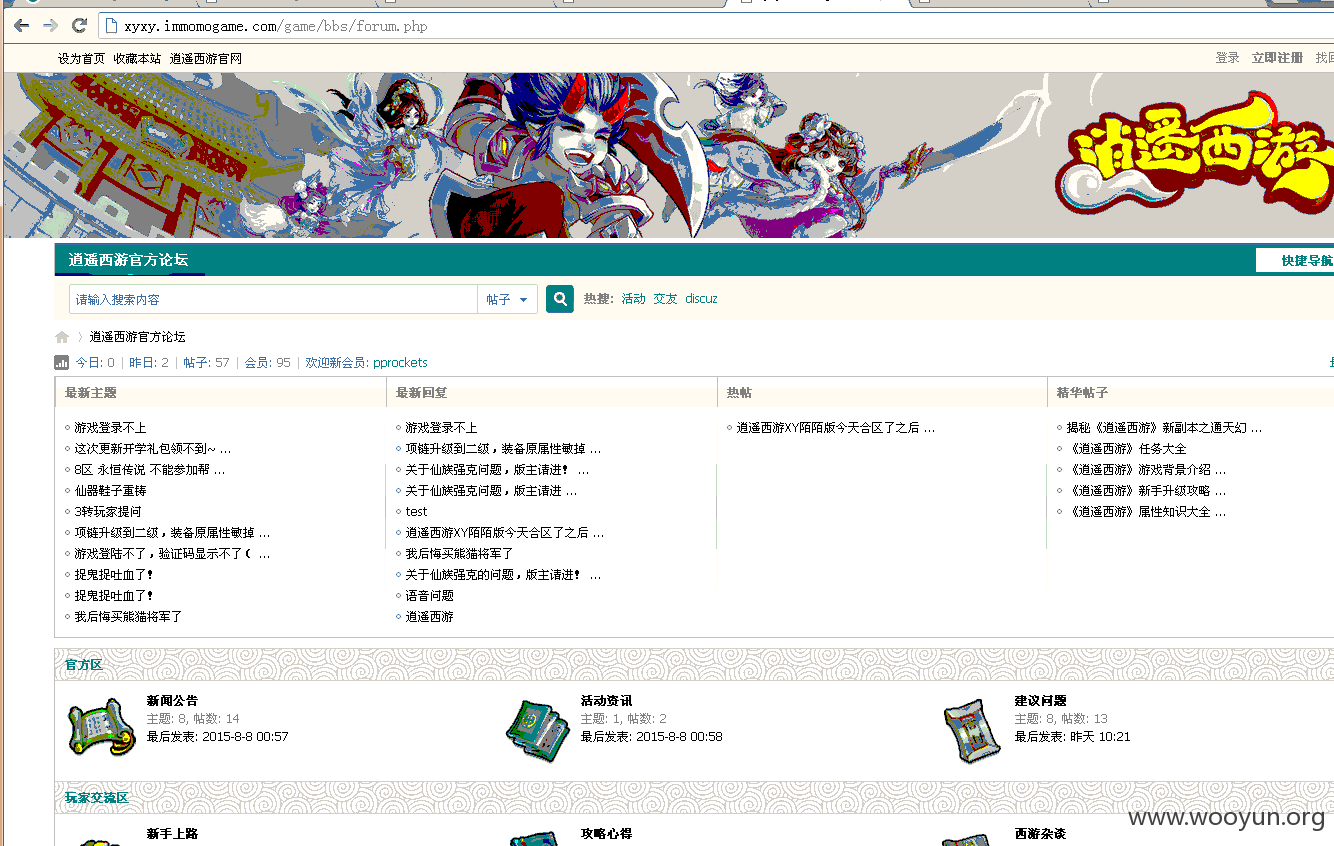

上面跑着discuz论坛

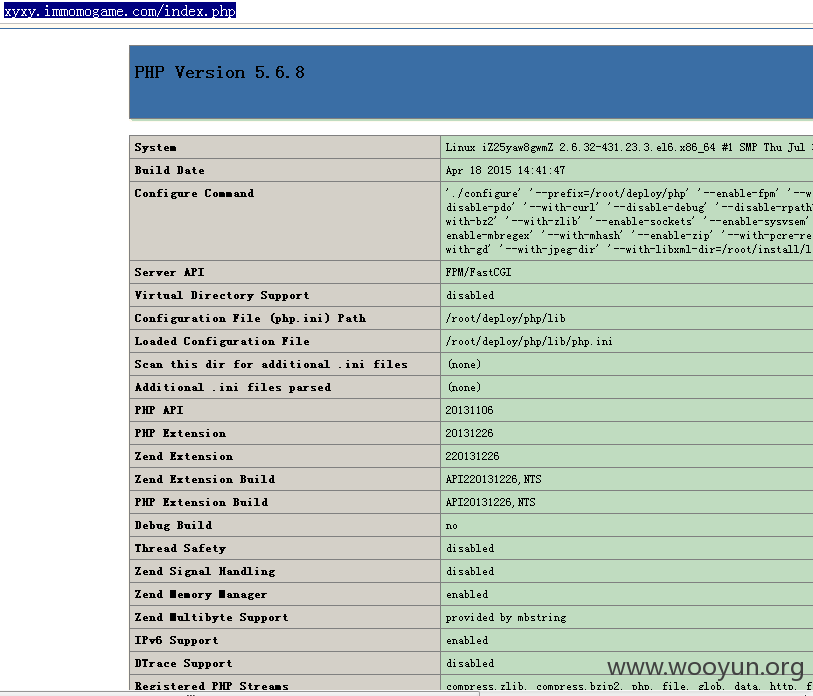

phpinfo

web路径/srv/index.php

通过mysql读取文件可读UC-KEY,可以getshell

/srv/game/bbs/config/config_ucenter.php

UC-KEY:

由于没有bypass阿里云waf的webshell,闪!

漏洞证明:

修复方案:

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-09-13 18:25

厂商回复:

根据乌云提供的评分依据“低 : 无法直接影响业务数据但是可能会间接导致更深层次的安全问题的(如一般的信息泄漏等)”,对该漏洞评低等级。

首先,该应用属于公司旗下一款游戏的论坛,注册用户不到100,服务器上的数据和公司的业务没有直接关联;

其次,该服务器运行在阿里云上,和公司内网完全隔离,及时全部被控制,对公司业务没有太大影响。

基于这两个因素,给rank5分。不过这个漏洞还是暴露出许多基础问题,非常感谢洞主的关注。希望大家踊跃提交漏洞。

最新状态:

2015-09-14:已修复漏洞,谢谢@if、so 的支持。