漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138323

漏洞标题:酒店安全之维也纳酒店漏洞打包提交(涉及近10万会员信息\内部组织结构\GetShell)

相关厂商:wyn88.com

漏洞作者: harbour_bin

提交时间:2015-09-01 11:32

修复时间:2015-10-16 16:24

公开时间:2015-10-16 16:24

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-01: 细节已通知厂商并且等待厂商处理中

2015-09-01: 厂商已经确认,细节仅向厂商公开

2015-09-11: 细节向核心白帽子及相关领域专家公开

2015-09-21: 细节向普通白帽子公开

2015-10-01: 细节向实习白帽子公开

2015-10-16: 细节向公众公开

简要描述:

RT

PS:感谢@子非海绵宝宝 在GetShell提供的帮助, 叼叼的!

详细说明:

1、账号体系控制不严

从以前的漏洞中获得账号 dgcqqz, 试了下密码是123456, 登录成功.

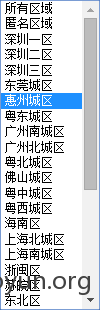

地区区总账号

然后, 查找后, 得到所有区域的信息.

依据上图猜测登录账号,测试了以下账号, 都可以登录成功.

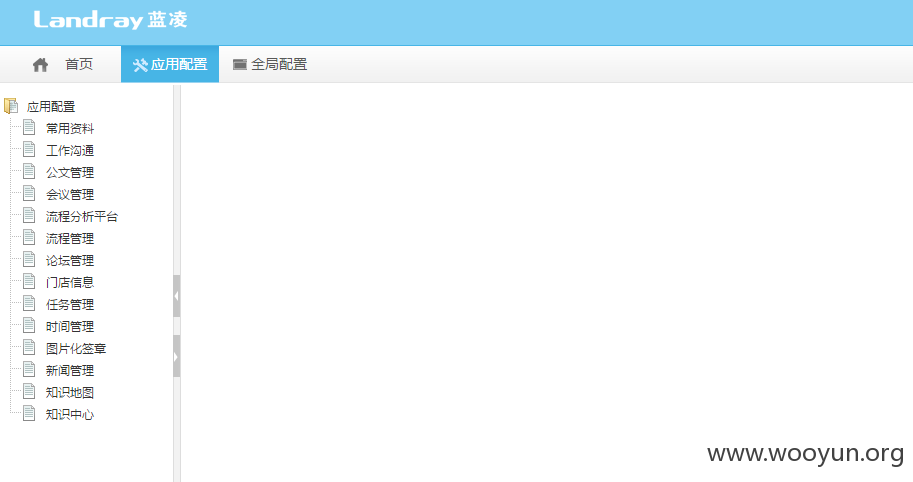

2、Ekp系统登录

得到一个账号 用户名:003275 密码:wyn..123, 成功登陆

知识中心, 文档还是比较多的

测试发现可以通过 十三渠道 可进入质检系统, 超级管理员权限.

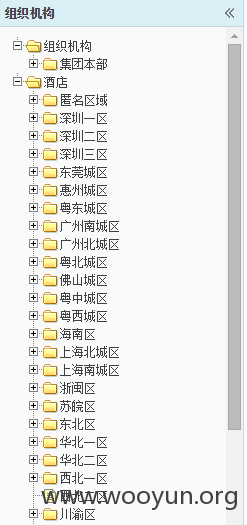

3、内部组织结构, 员工和酒店账号名全部泄露, 和结合上述第一个漏洞继续深入.

结合第一个漏洞, 扩大危害.

某工维账号

某店总账户

某集团人员账号

注:用户账号泄露应该可被利用来攻击其他系统, 需重视.

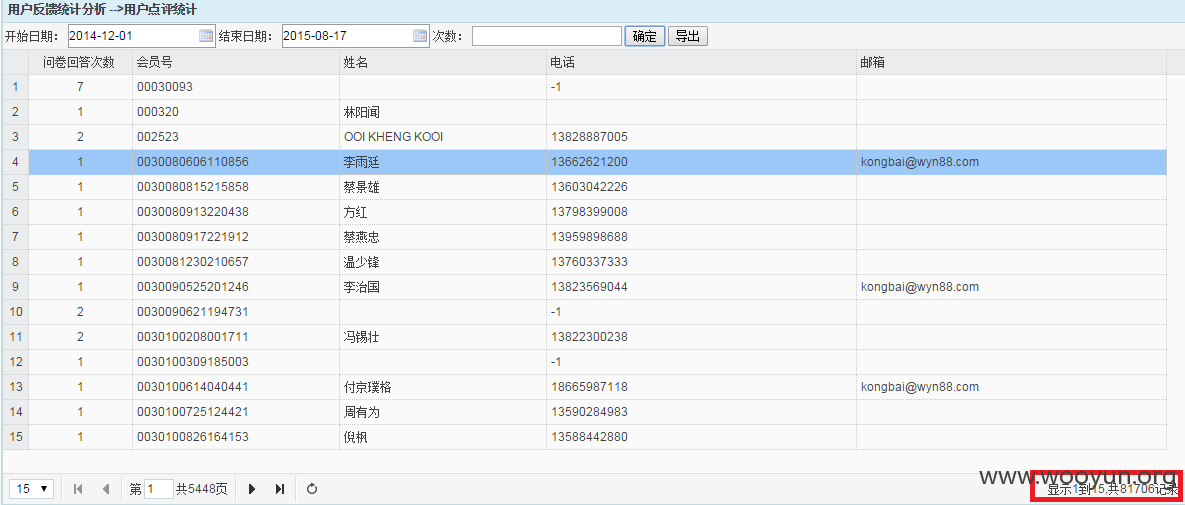

4、泄露10万会员信息(订单号+姓名+手机+邮箱等)

7万多

8万多

虽然有重复, 两次加起来10万应该有的吧!

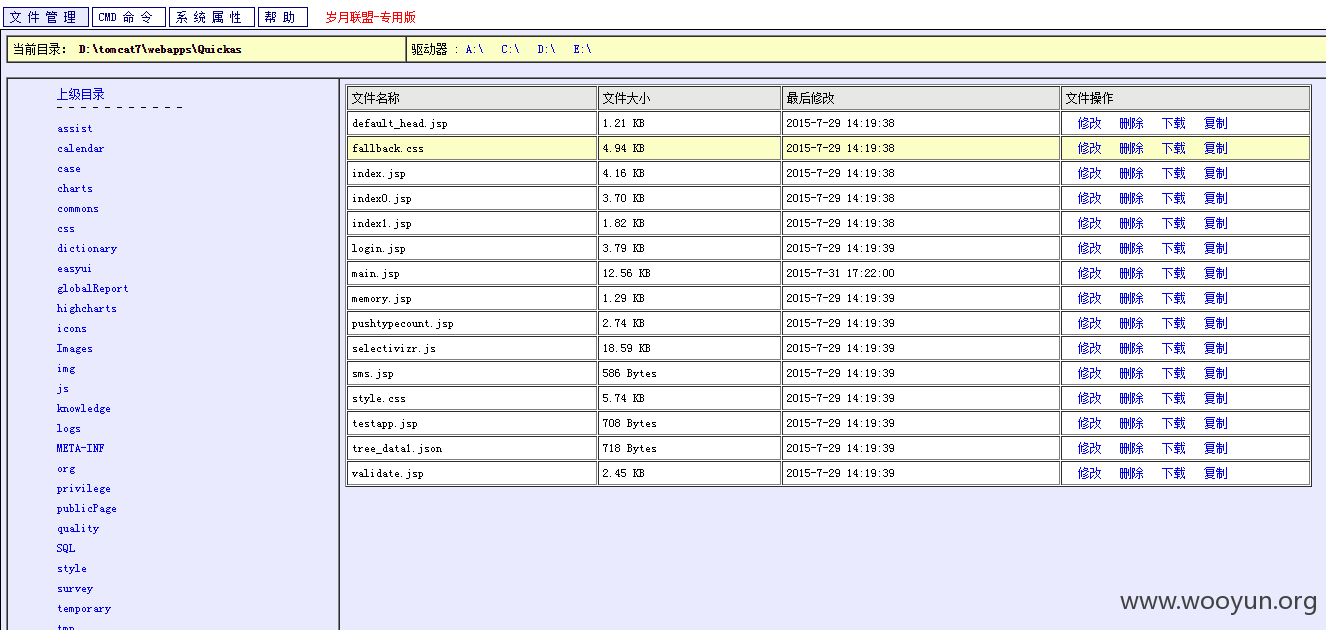

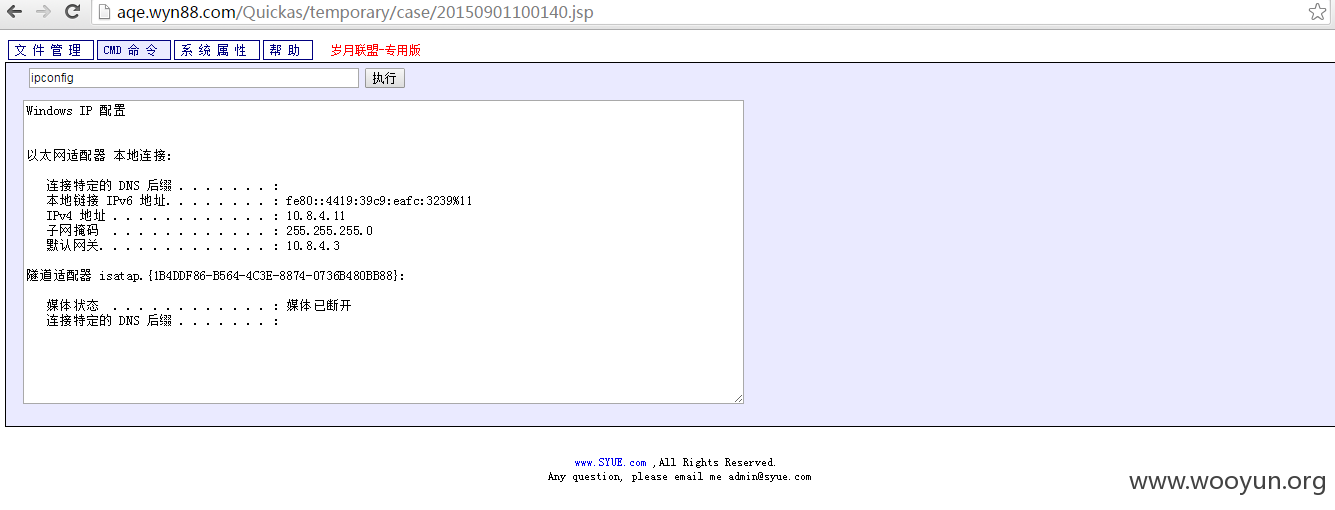

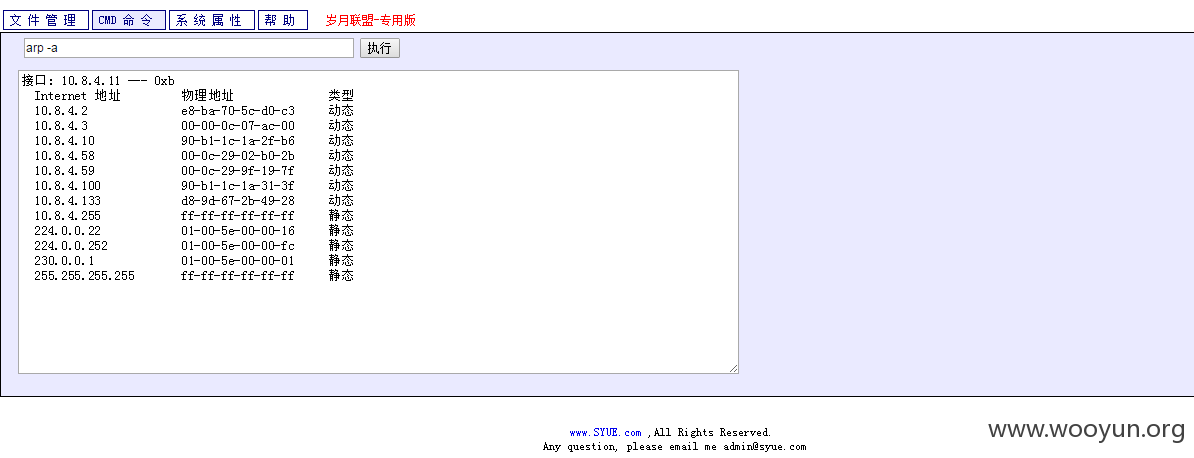

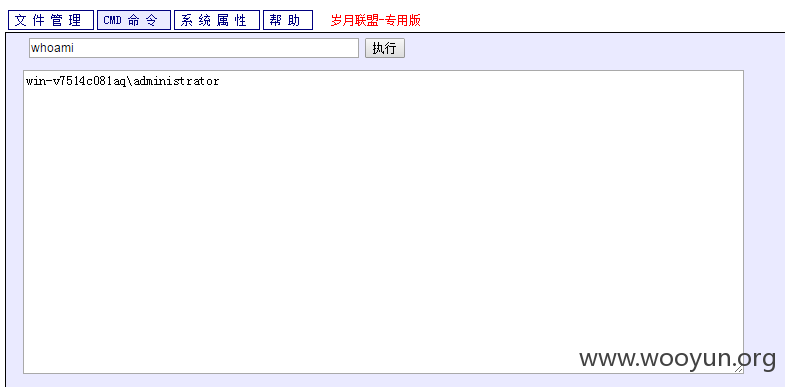

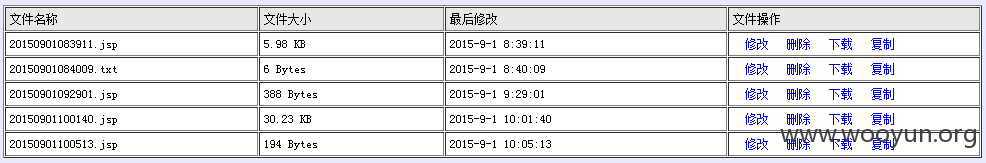

5、某处上传漏洞, 已Shell, 可以内网

进入编辑后上传shell, 证明

可以内网, 不再深入

6、其他

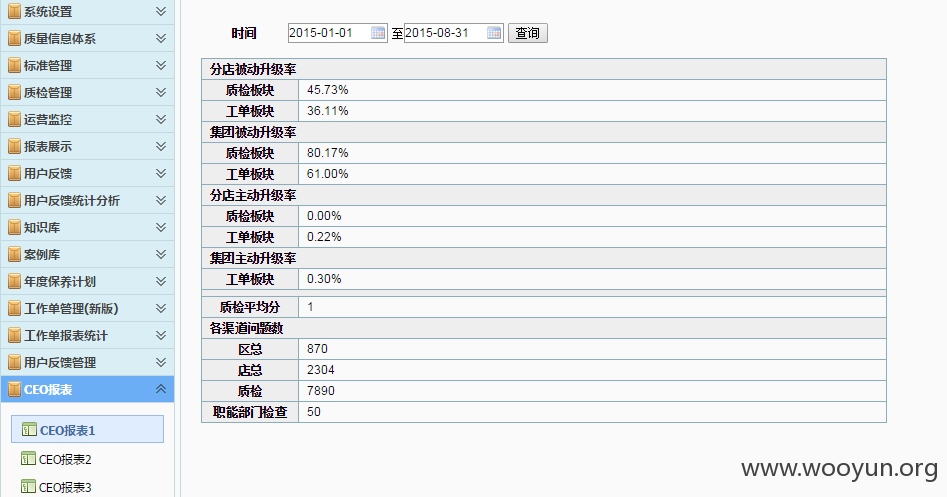

CEO报表

质量信息总览

漏洞证明:

修复方案:

1、修改默认密码

2、账号体系账号

3、上传处服务器端进行控制

4、你们更专业

版权声明:转载请注明来源 harbour_bin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-09-01 16:23

厂商回复:

感谢关注,开发修复中

最新状态:

暂无