漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137765

漏洞标题:金碟医疗广州儿童医院存在弱口令可影响整个医院的信息安全

相关厂商:金蝶

漏洞作者: 暗影侠客

提交时间:2015-08-29 11:33

修复时间:2015-08-29 22:15

公开时间:2015-08-29 22:15

漏洞类型:后台弱口令

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-29: 细节已通知厂商并且等待厂商处理中

2015-08-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

1.广州妇女儿童医院的在线挂号系统,金碟和支付宝合作的。。。

这系统一到放号源时速度就变慢,像蜗牛,,,看这界面真有点怀疑。。。。

2.扫一扫

nmap 113.108.182.53

Starting Nmap 6.47 ( http://nmap.org ) at 2015-08-29 08:13 CST

Nmap scan report for 113.108.182.53

Host is up (0.091s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

80/tcp open http

5050/tcp open mmcc

5555/tcp open freeciv

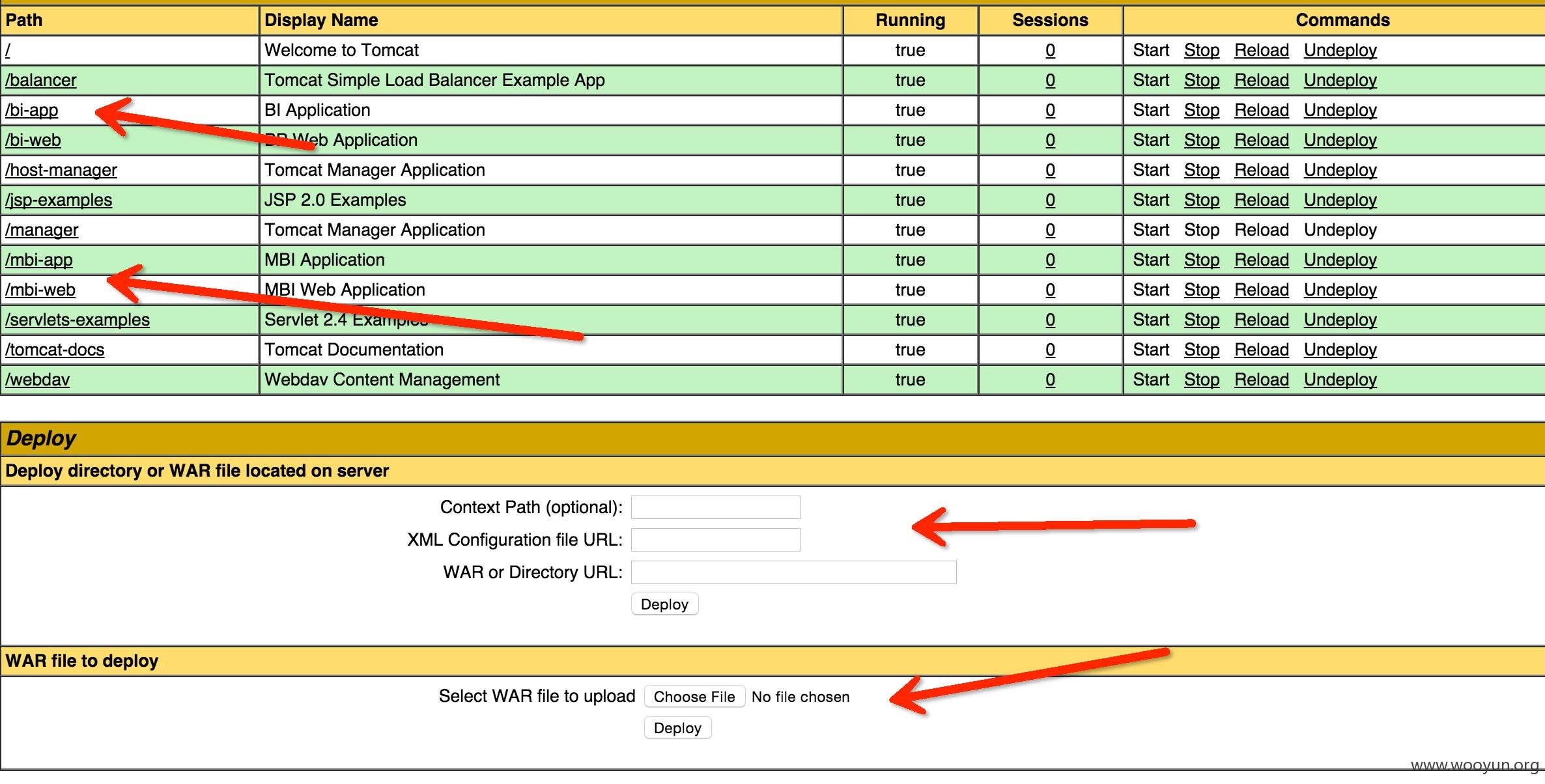

555有意思,输入一看,是一个tomcat的管理后端

3.输入admin弱密码一试,出来了

还有医院bi这系统

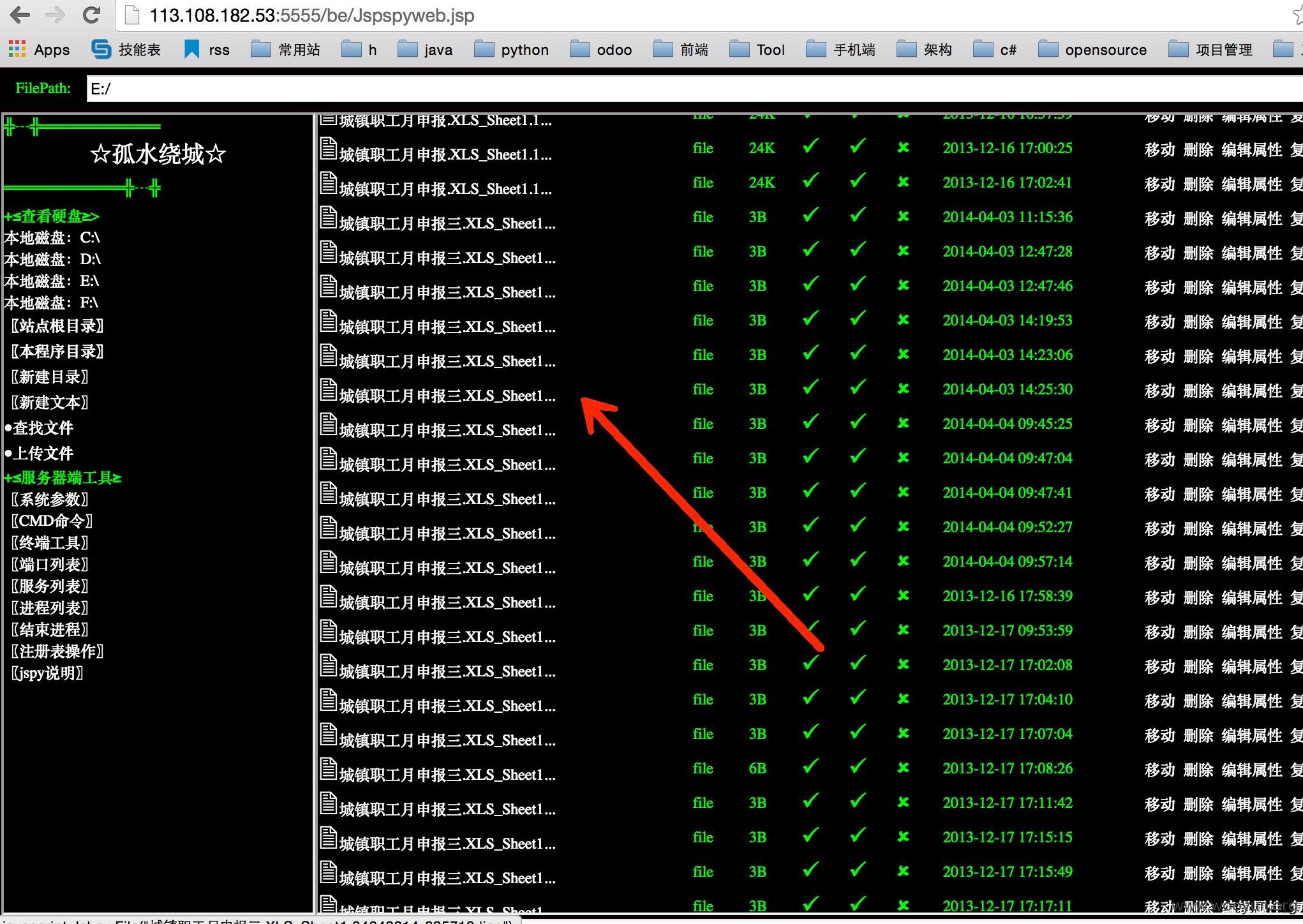

4.有这个,打包一个木马成war包,直接部署,出来了,呜呜,这数据。。。。

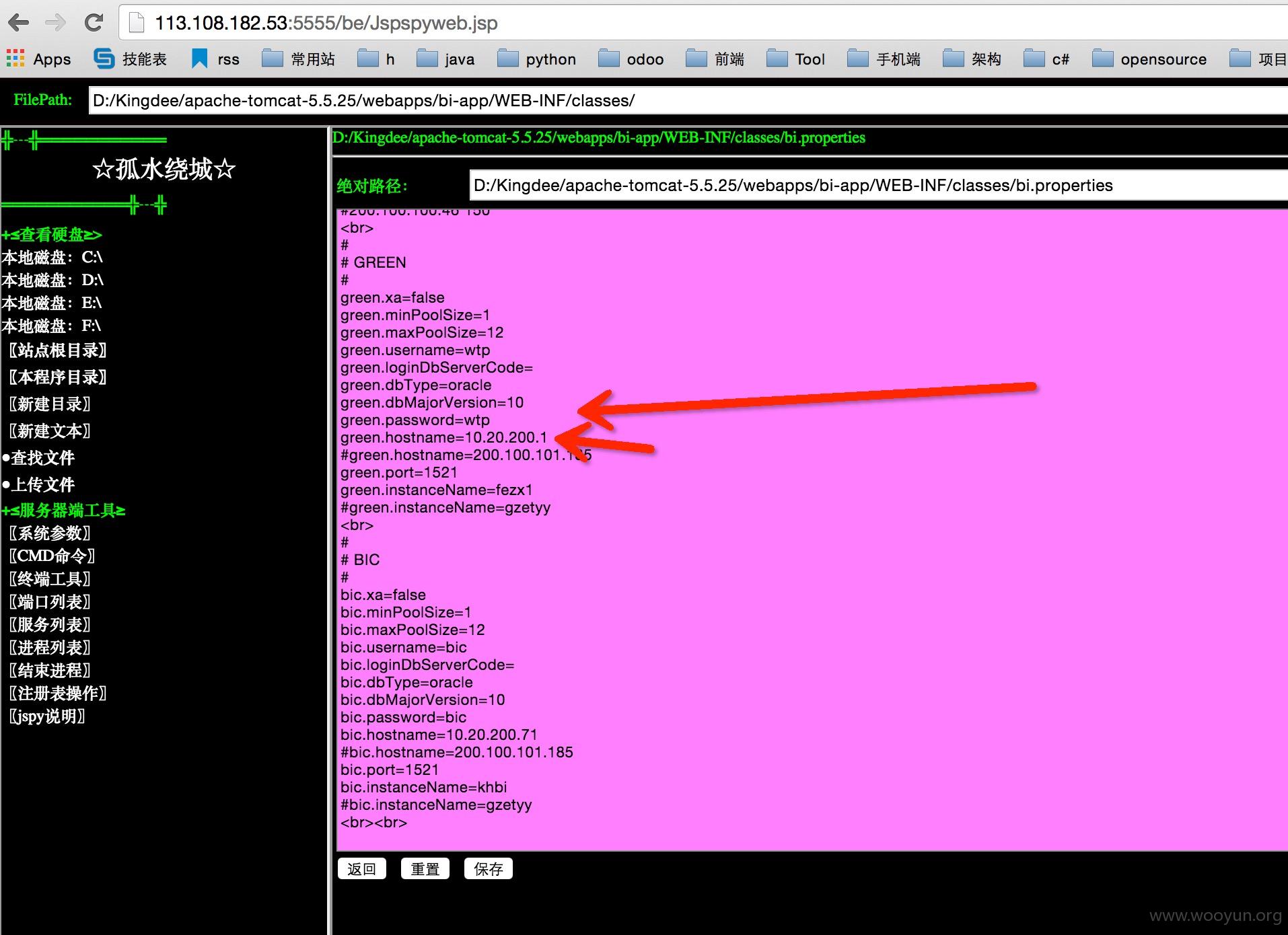

5.直接连接了内网,这个严重了,内网是医院挂号、门诊、住院系统、或医院财务都可看到的。。。

漏洞证明:

1.广州妇妇儿童医院的在线挂号系统,金碟和支付宝合作的。。。

这系统一到放号源时速度就变慢,像蜗牛,,,看这界面真有点怀疑。。。。

2.扫一扫

nmap 113.108.182.53

Starting Nmap 6.47 ( http://nmap.org ) at 2015-08-29 08:13 CST

Nmap scan report for 113.108.182.53

Host is up (0.091s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

80/tcp open http

5050/tcp open mmcc

5555/tcp open freeciv

555有意思,输入一看,是一个tomcat的管理后端

3.输入admin弱密码一试,出来了

还有医院bi这系统

4.有这个,打包一个木马成war包,直接部署,出来了,呜呜,这数据。。。。

5.直接连接了内网,这个严重了,内网是医院挂号、门诊、住院系统、或医院财务都可看到的。。。

修复方案:

禁用弱密码

这个tomcat 5.5也太老了吧?这tomcat的cve还不一大片?

界面做好看点

内外网隔离

版权声明:转载请注明来源 暗影侠客@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-29 22:15

厂商回复:

谢谢暗影侠客关注金蝶,经调查,此5050端口弱密码漏洞并非来源于金蝶公司的患者移动服务,是医院客户在同一个IP地址映射的其它应用服务器,我们已经通告客户并协助修复。再次感谢!

最新状态:

暂无