漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137267

漏洞标题:格林豪泰弱口令可登陆多个内部系统(附测试脚本)

相关厂商:格林豪泰酒店管理集团

漏洞作者: 路人甲

提交时间:2015-08-27 10:16

修复时间:2015-10-15 15:18

公开时间:2015-10-15 15:18

漏洞类型:服务弱口令

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-27: 细节已通知厂商并且等待厂商处理中

2015-08-31: 厂商已经确认,细节仅向厂商公开

2015-09-10: 细节向核心白帽子及相关领域专家公开

2015-09-20: 细节向普通白帽子公开

2015-09-30: 细节向实习白帽子公开

2015-10-15: 细节向公众公开

简要描述:

弱口令

泄漏大量信息

代码渣渣,仅供测试

详细说明:

http://mis.998.com/GreenTreeInn/Login.aspx

该系统存在大量弱口令

而且多个系统的密码都是一样的

这里仅仅测试密码一致的用户

测试从121700到121999的用户

其中

用户名与密码一致

测试脚本如下

参考 WooYun: 格林豪泰弱口令可登陆多个系统,且可以SQL注入

同一个用户可以登录

这些应用

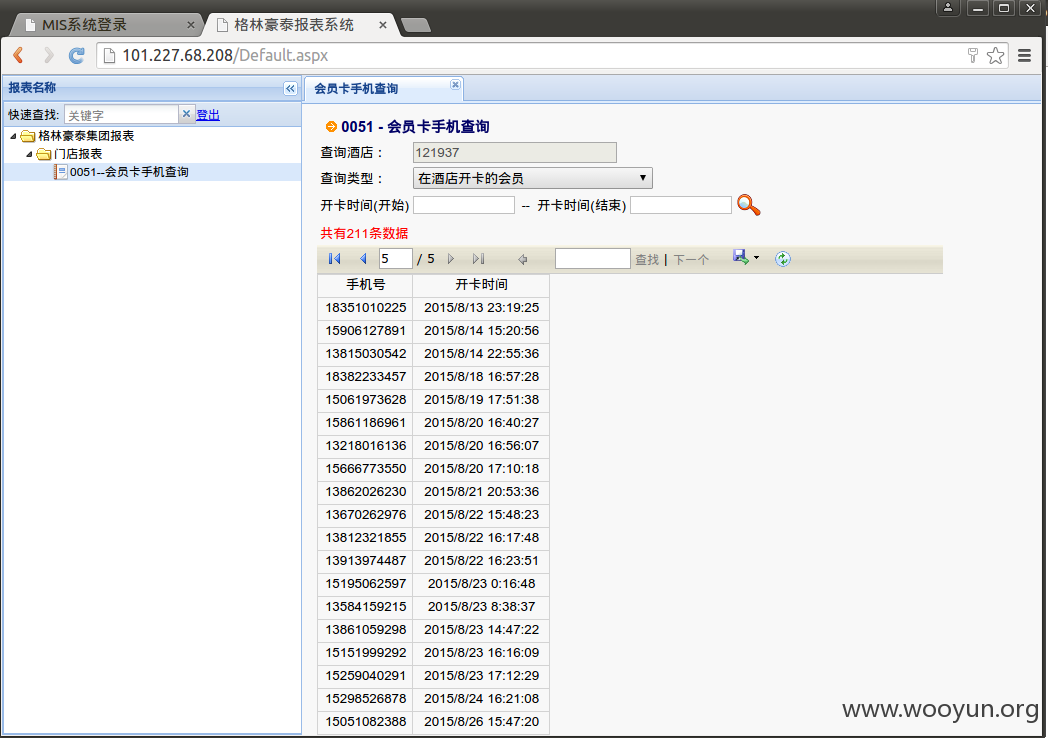

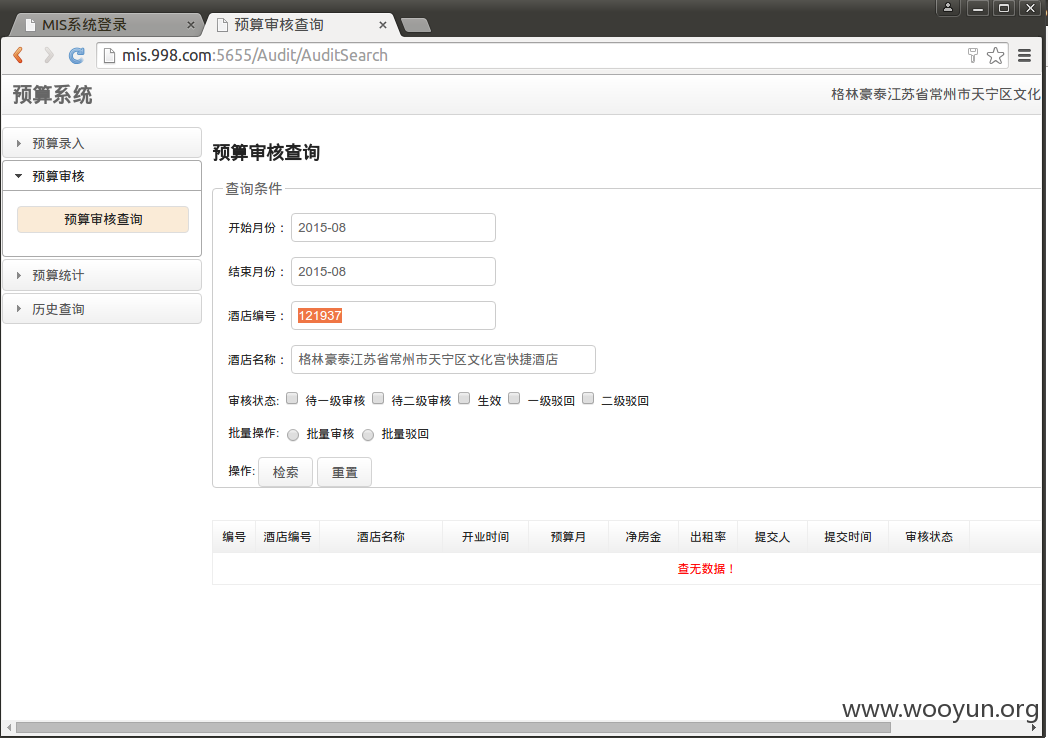

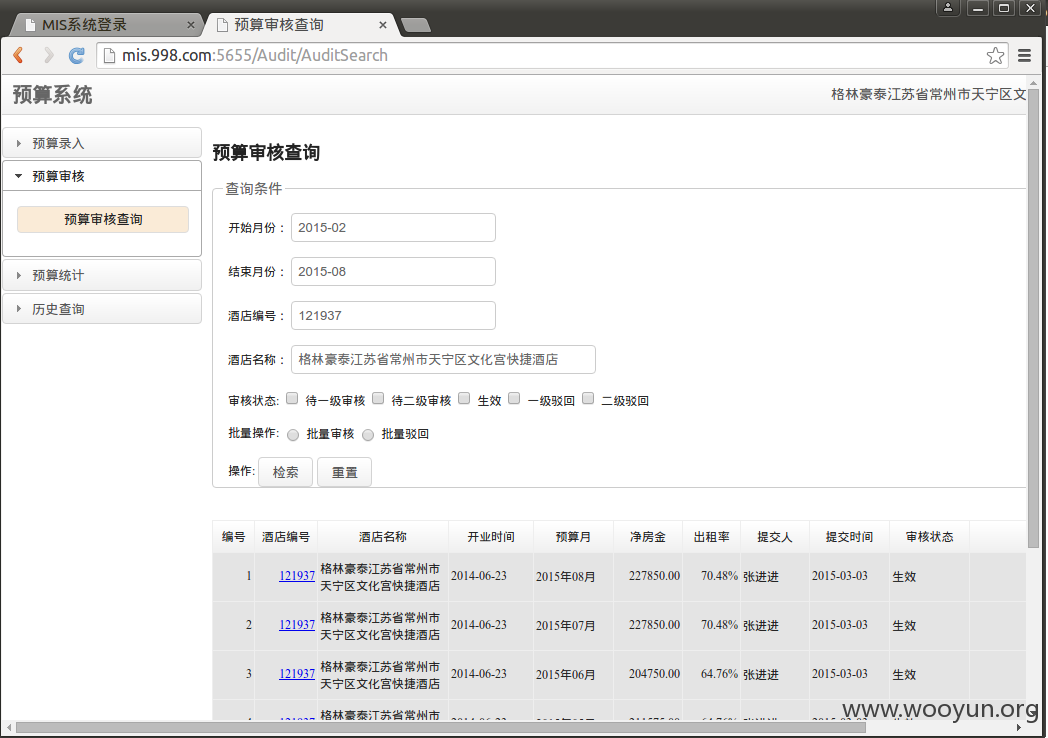

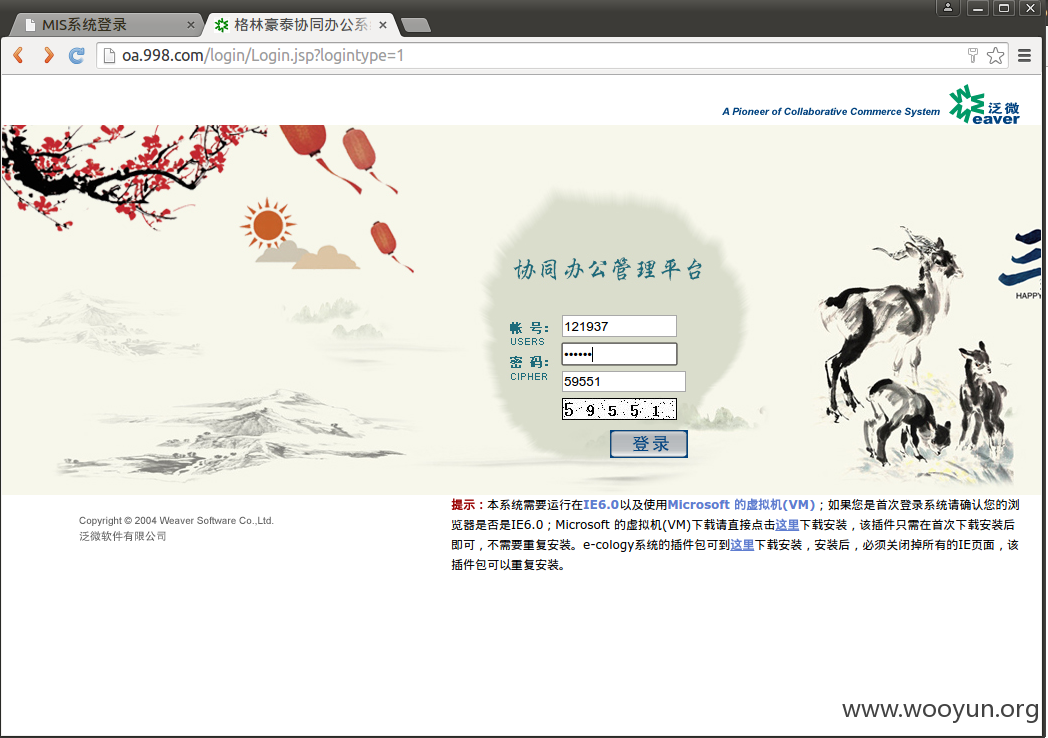

漏洞证明:

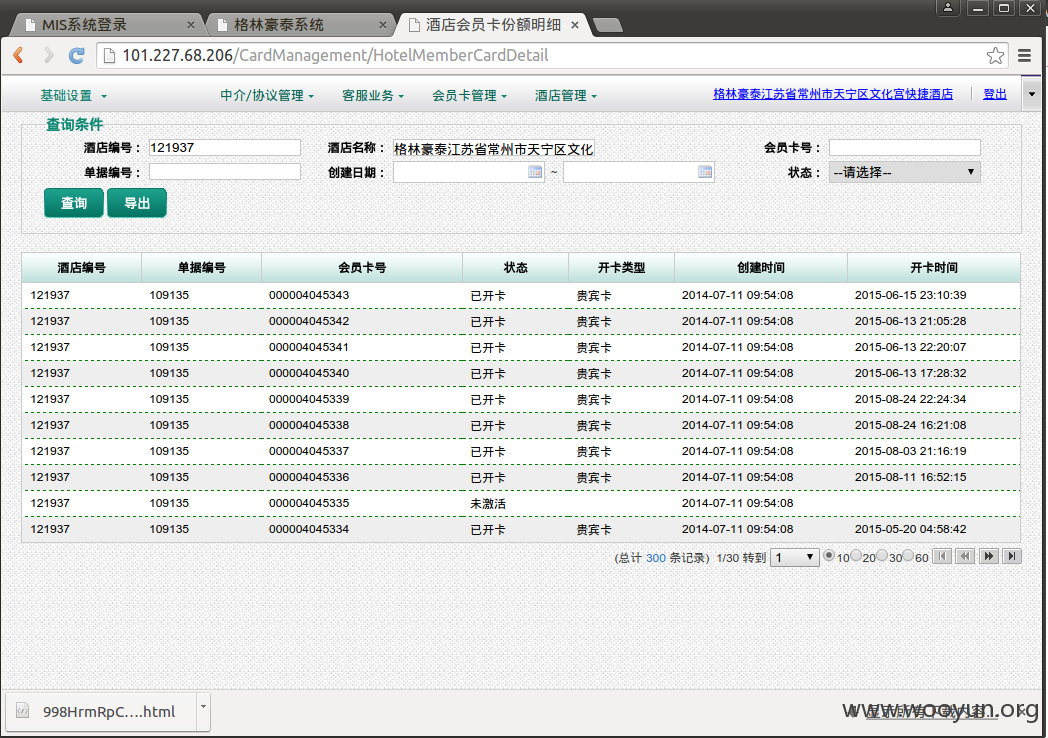

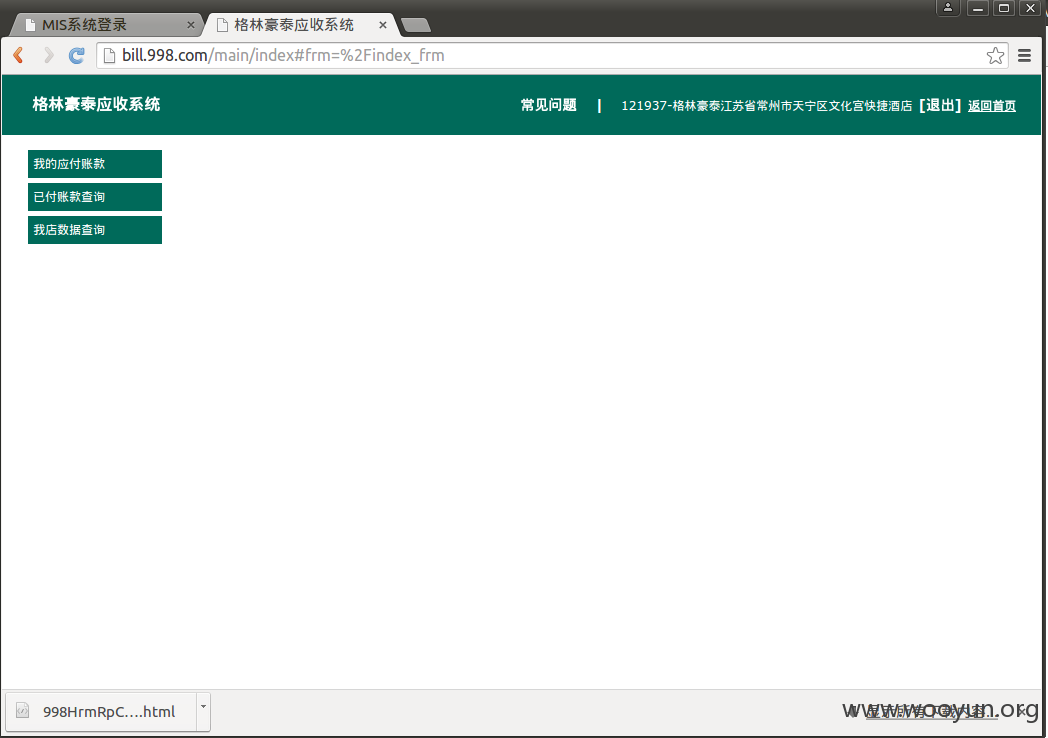

这里取一例

用户名121937 密码121937

mis系统http://mis.998.com/

报表系统http://101.227.68.208/Login.aspx

预算系统http://mis.998.com:5655/Home/Logon

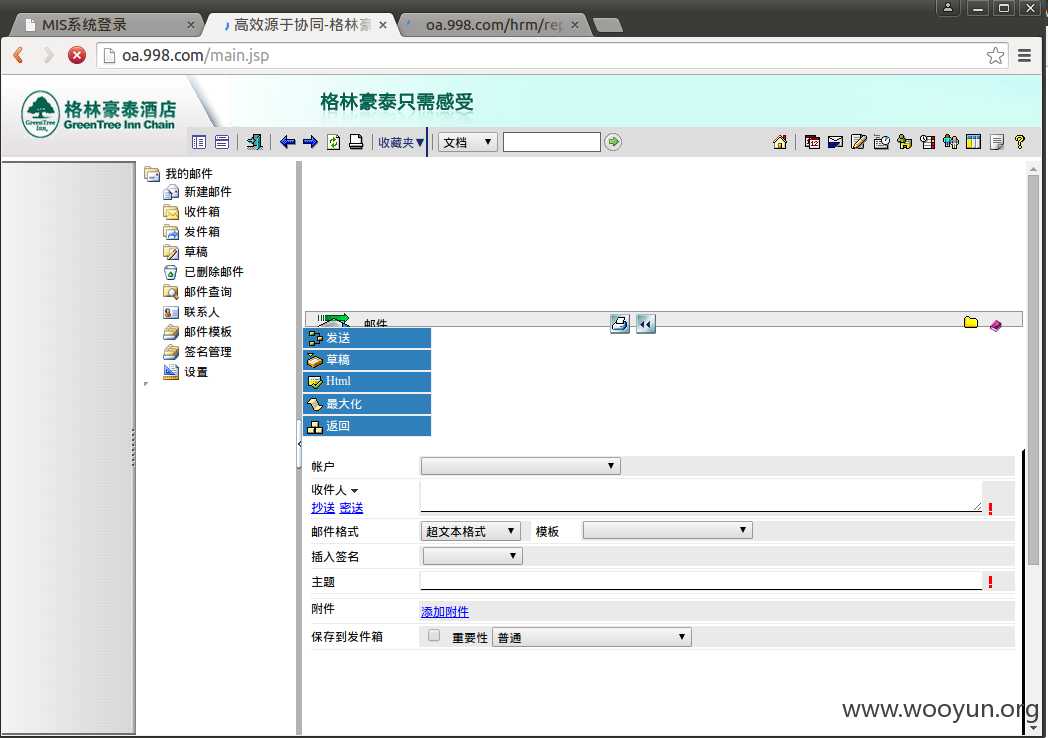

oa系统 http://oa.998.com/main.jsp

(这个系统加了验证码,但是验证码好像形同虚设。还是可以进行爆破)

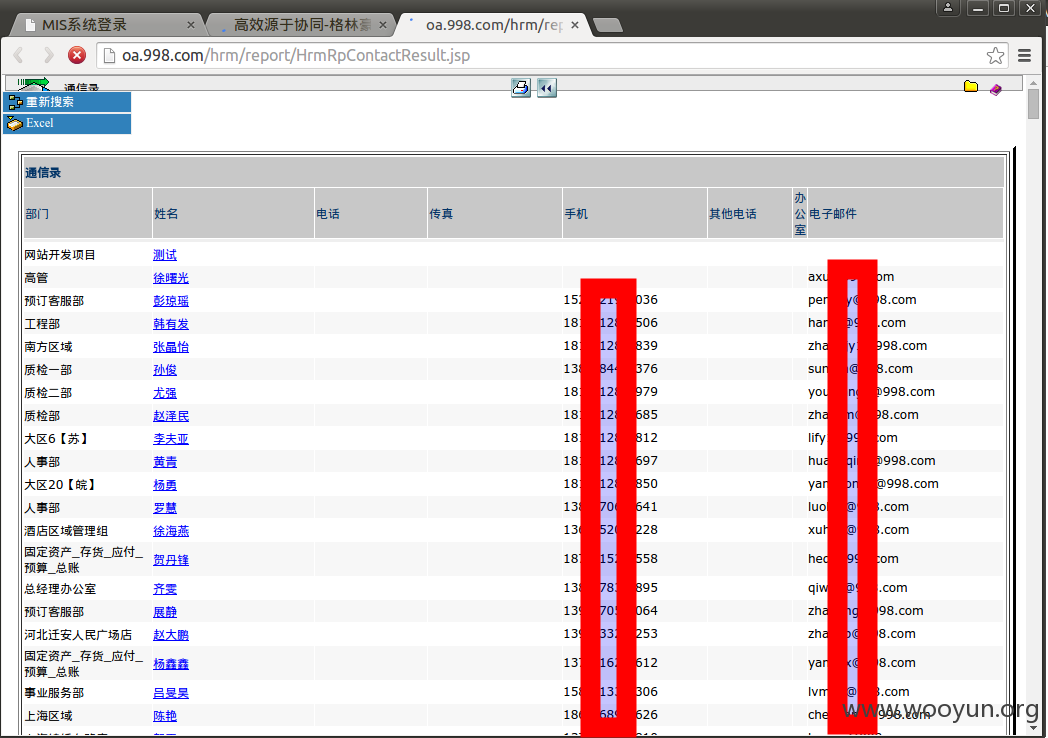

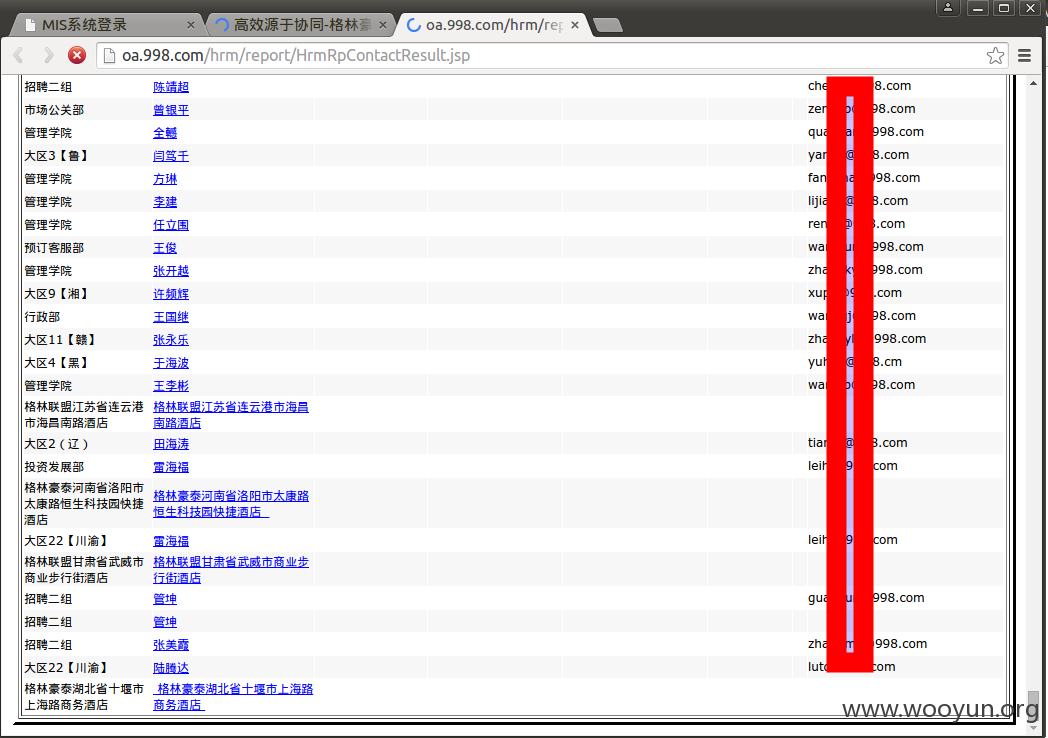

联系人信息

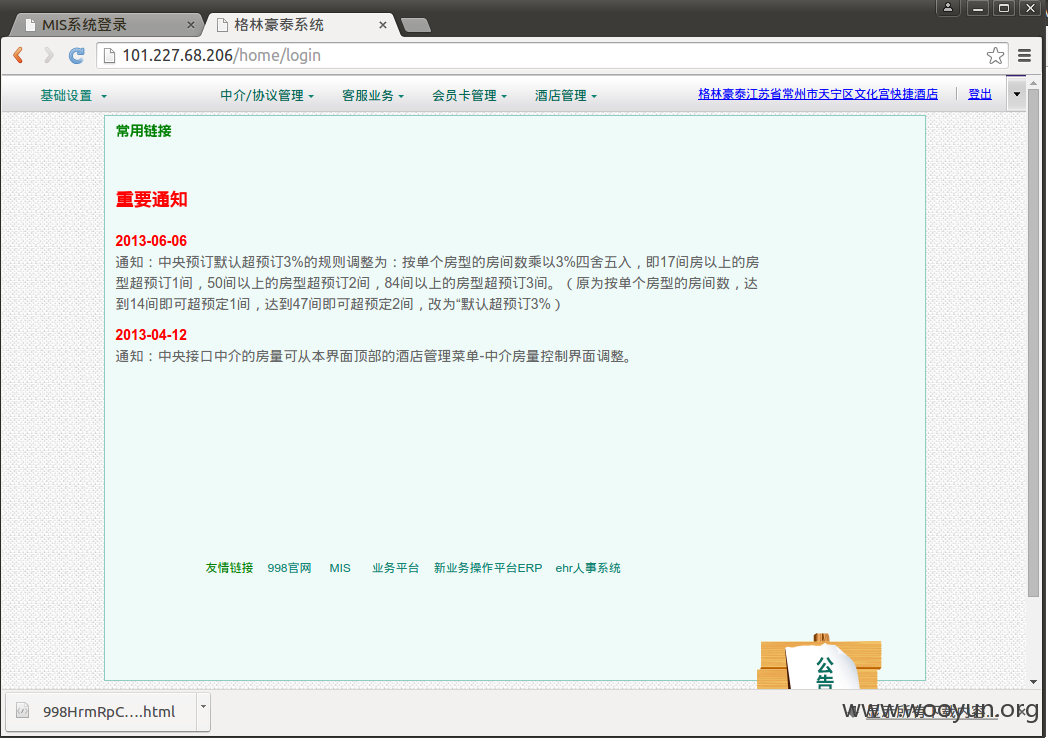

CRS系统 http://101.227.68.206/home/logon?ReturnUrl=%2f

新业务平台http://erp.998.com/

应收系统 http://bill.998.com/login;jsessionid=46678D0EEBB695C37C95D79A2D474C32

各种信息

其他就不查看

sql注入未测试

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-08-31 15:17

厂商回复:

感谢对格林的关注,已处理。

最新状态:

暂无