漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136633

漏洞标题:中国联通某平台SQL注入漏洞(修复不给力)

相关厂商:中国联通

漏洞作者: 路人甲

提交时间:2015-08-27 16:12

修复时间:2015-10-14 07:16

公开时间:2015-10-14 07:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-27: 细节已通知厂商并且等待厂商处理中

2015-08-30: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-09: 细节向核心白帽子及相关领域专家公开

2015-09-19: 细节向普通白帽子公开

2015-09-29: 细节向实习白帽子公开

2015-10-14: 细节向公众公开

简要描述:

咯,很久没来了

详细说明:

起因是这个洞<a href="http://**.**.**.**/bugs/wooyun-2015-0121611">中国联通某摄像管理平台存在SQL注入漏洞</a>

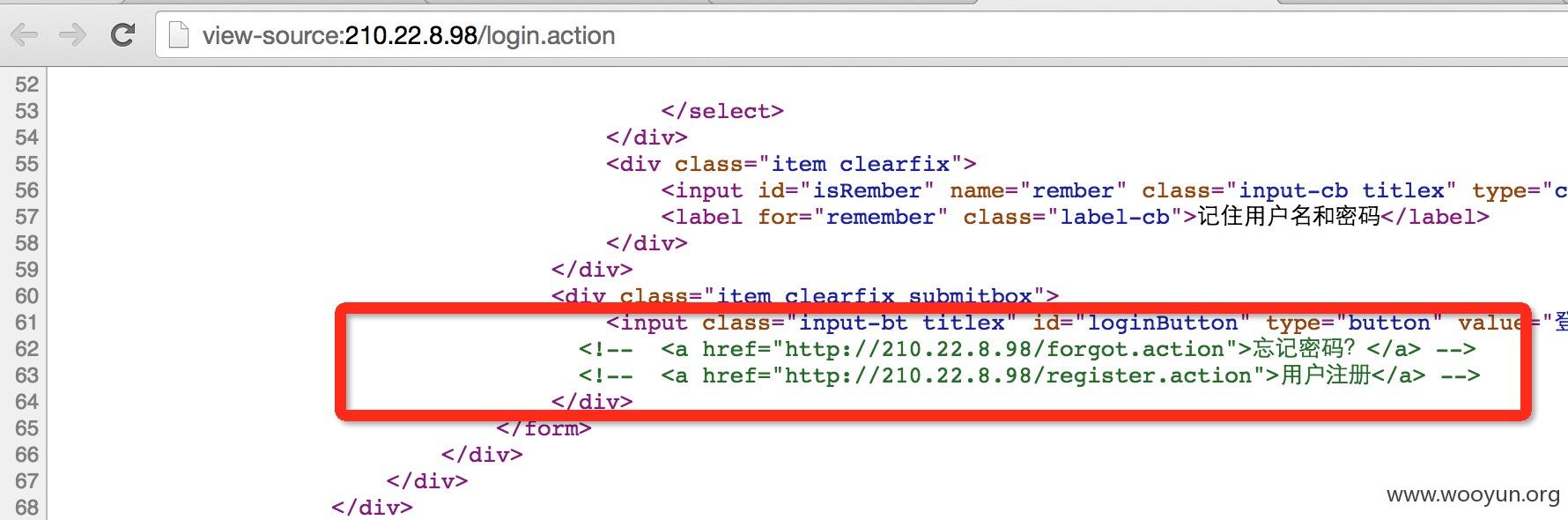

在欣赏玩洞主的作品后,我打开页面,发现注册的入口没了

岂能难倒我,审查元素,发现了这个,当时我就默默笑了

果然能访问,果然能注册,我就注册了个号

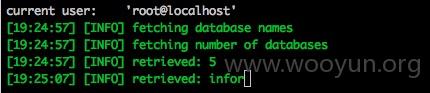

进去试了试,之前的漏洞的确补了,我就找了个其他页面的

post注入

类型:time-based blind

参数:userName,deviceName,serialNo都存在问题

时间盲注 太慢了 不跑了

漏洞证明:

如上,仅证明问题

修复方案:

1、去掉用户注册功能就在后台去掉,在前端注释算啥呢

2、检查整站的sql语句拼接情况,排除SQL注入

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-30 07:15

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理单位处置.

最新状态:

暂无