漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0131860

漏洞标题:奥鹏教育某分站未授权访问后台&存储型XSS漏洞

相关厂商:open.com.cn

漏洞作者: 暴走

提交时间:2015-08-05 15:53

修复时间:2015-08-20 11:26

公开时间:2015-08-20 11:26

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-05: 细节已通知厂商并且等待厂商处理中

2015-08-05: 厂商已经确认,细节仅向厂商公开

2015-08-15: 细节向核心白帽子及相关领域专家公开

2015-08-20: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

昨天提交了个奥鹏的一枚注入,wooyun审核的大哥说重复了,那我就在提交一个呗。

详细说明:

详细说明见漏洞证明。

漏洞证明:

问题1:今天发现了奥鹏教育的论坛网站,就顺手测试了下。

论坛首页如下(页面看起来不错哦)

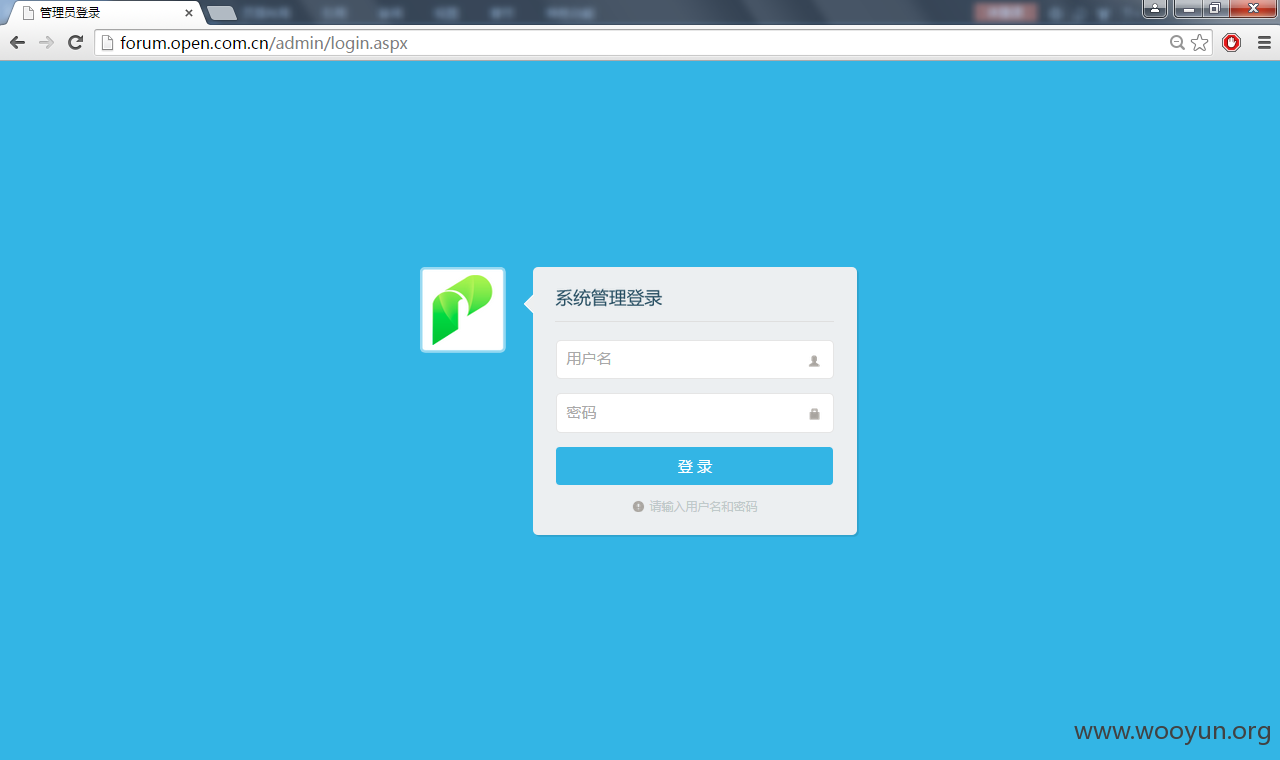

找了下论坛的后台,哦,发现了,在这(登录没有验证码,那岂不是可以暴力破解)

可是不需要,因为经过扫描发现,该网站存在如下目录:

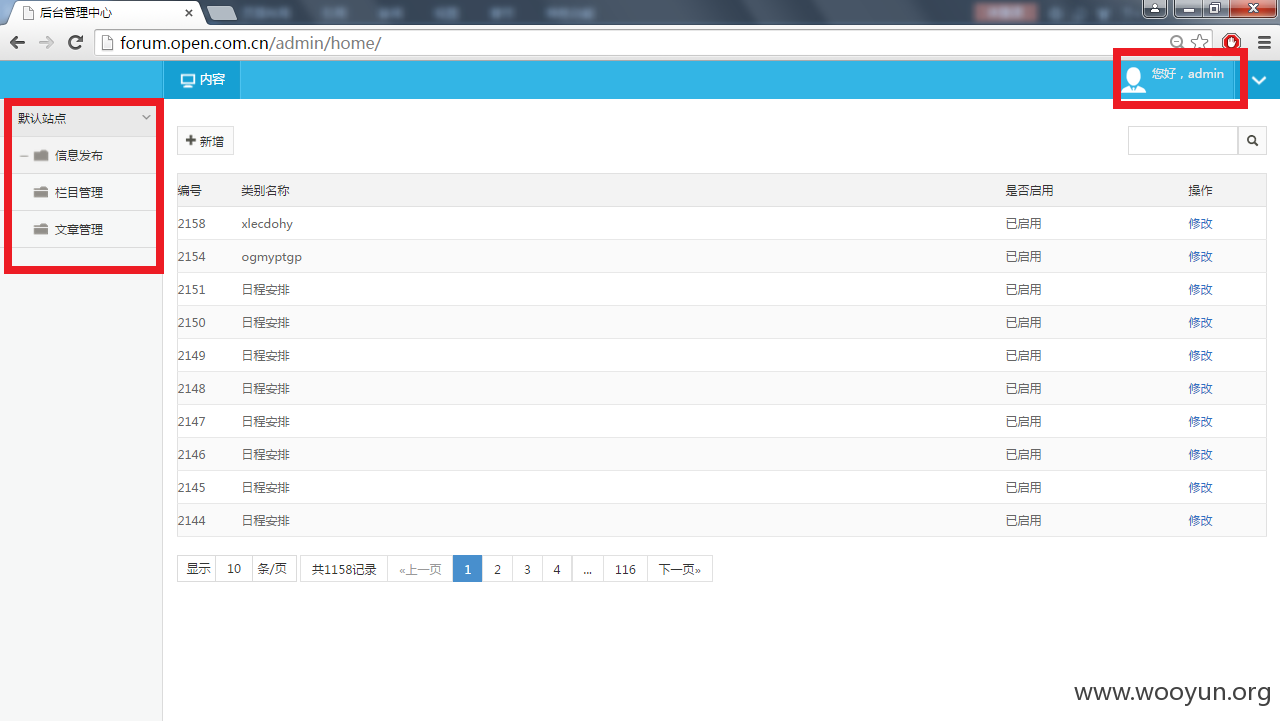

浏览点击一番后,擦,点击home目录直接进入后台了(后台登录形同虚设啊)

包含三个功能:信息发布、栏目管理、文章管理

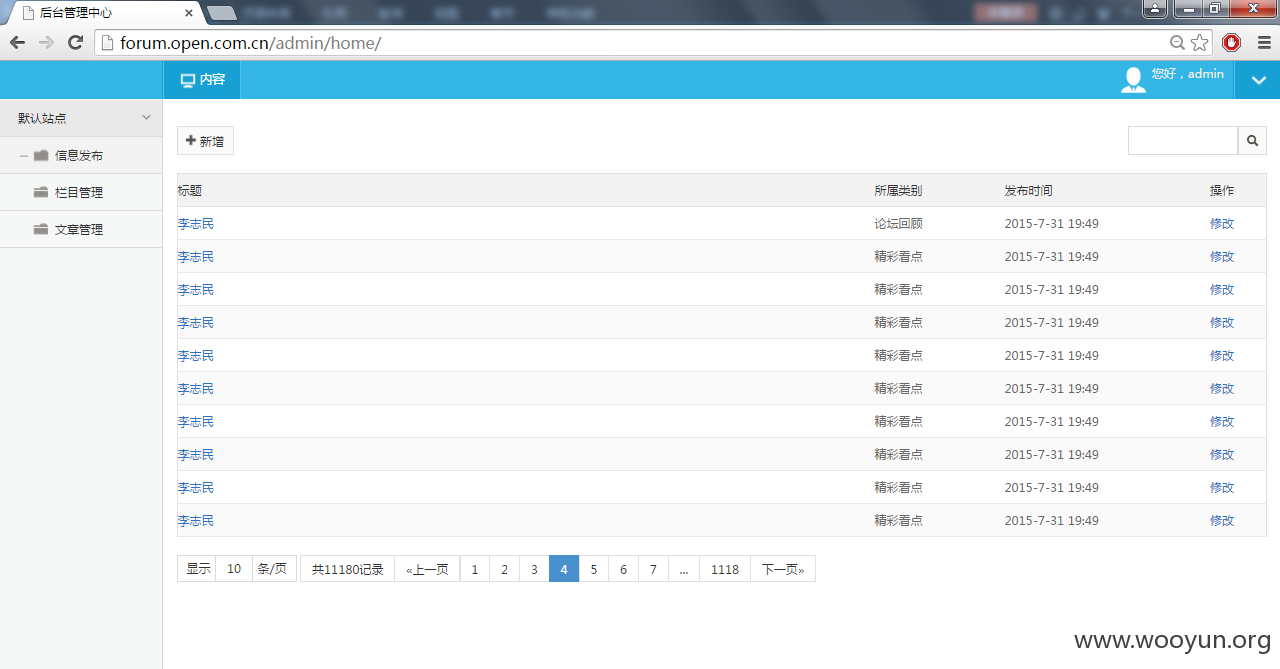

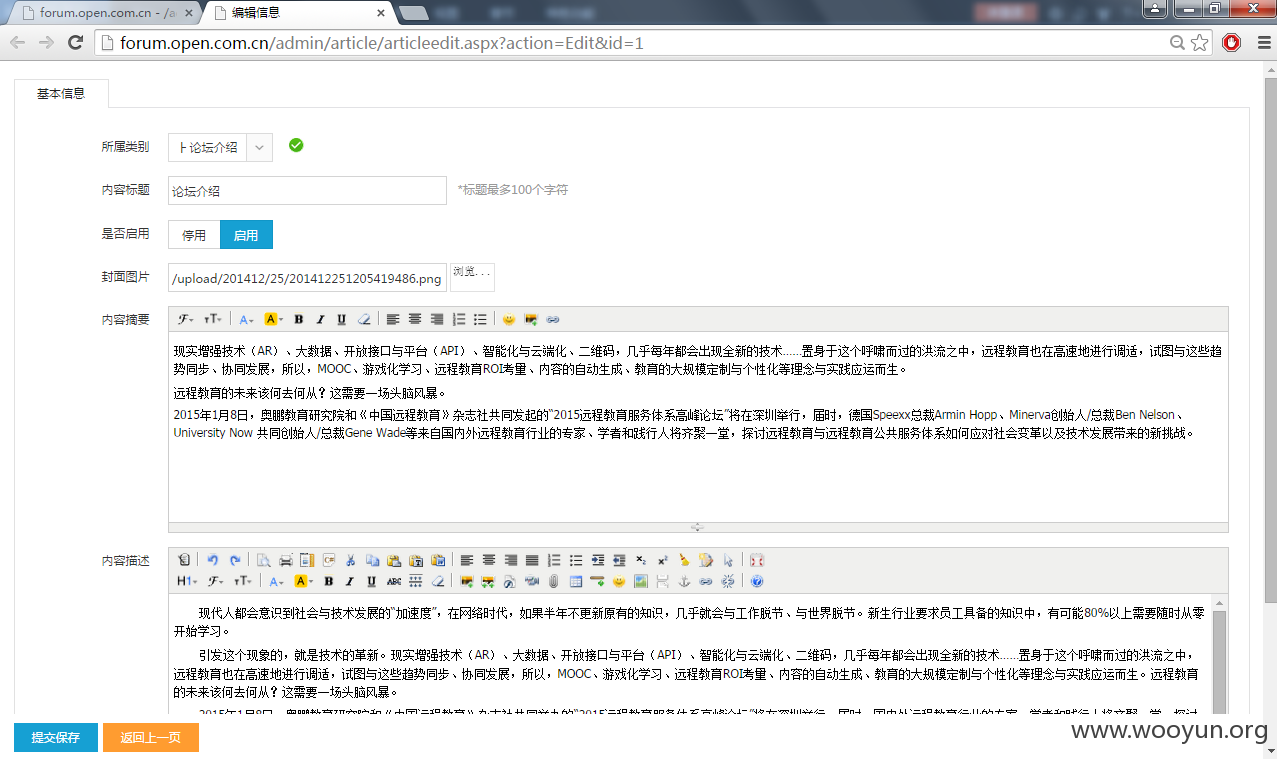

文章管理:(可以修改内容),还是最近发布的文章,管理员好勤快哦。

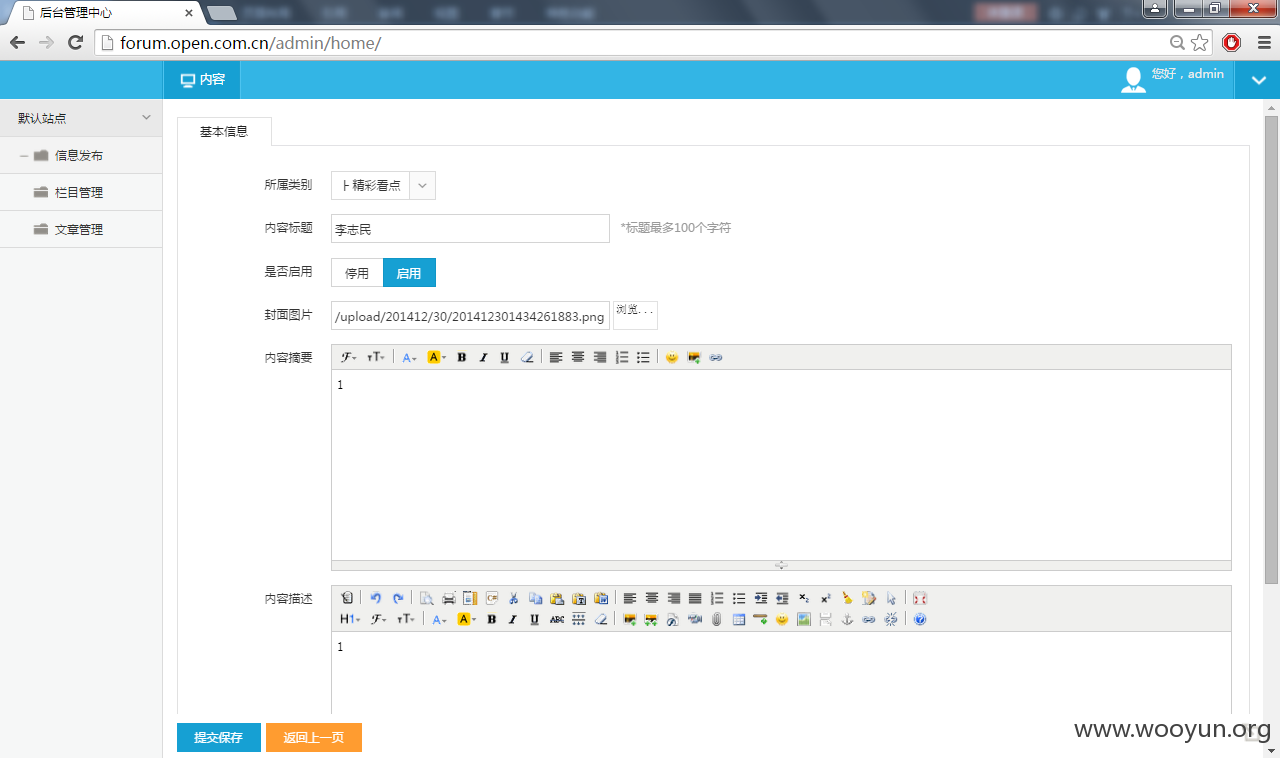

文章修改页面(该页面存在上传功能,经过测试未上传成功shell,失败啊)

论坛编辑页面(还有增加页面,不截图了)

问题2:

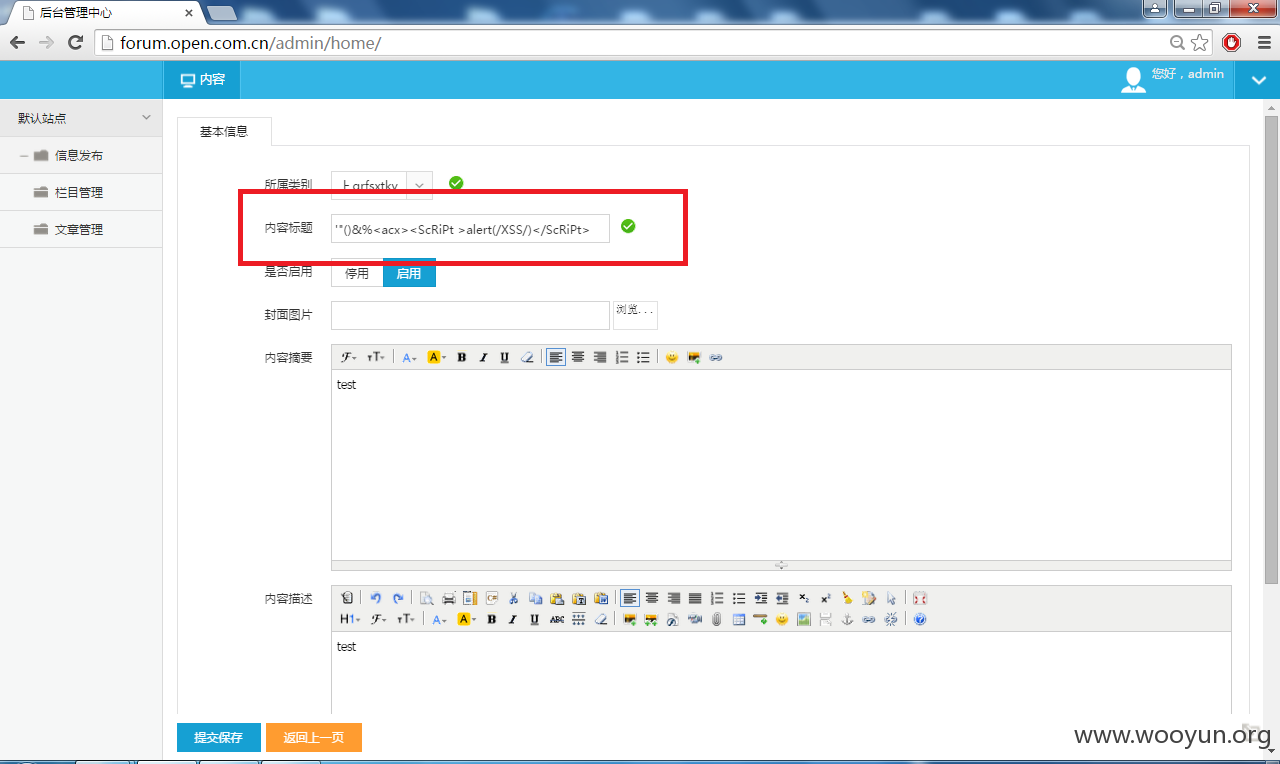

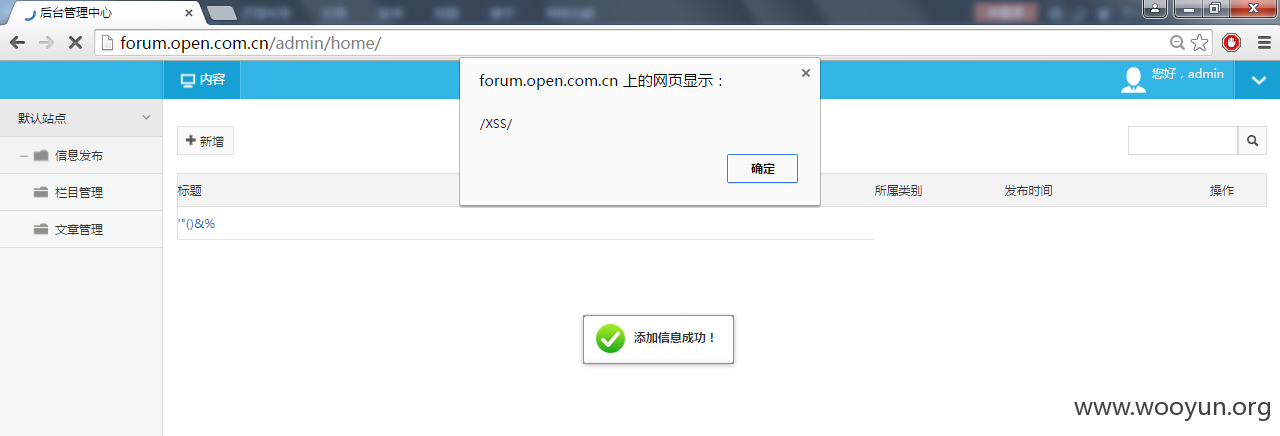

该论坛存在存储型XSS漏洞,那岂不是在前台可以盲打管理员了。

该XSS存在于“文章管理”的“内容标题”输入框中

点击“提交保存”,系统弹出了XSS框框

修复方案:

你们就是专家。

版权声明:转载请注明来源 暴走@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-08-05 17:32

厂商回复:

应通知相关人员处理。

最新状态:

2015-08-20:站点已下线