漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130318

漏洞标题:58同城小测试(涉及mail+员工个人身份信息+OA+后台沦陷)

相关厂商:58同城

漏洞作者: 爱上平顶山

提交时间:2015-07-29 22:34

修复时间:2015-09-13 22:44

公开时间:2015-09-13 22:44

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-29: 细节已通知厂商并且等待厂商处理中

2015-07-30: 厂商已经确认,细节仅向厂商公开

2015-08-09: 细节向核心白帽子及相关领域专家公开

2015-08-19: 细节向普通白帽子公开

2015-08-29: 细节向实习白帽子公开

2015-09-13: 细节向公众公开

简要描述:

纯属意外 没事瞎看

内部来看司马君经常预警,可惜,xx一样的队友太多。

感谢@ago

多乌云 多机会。

详细说明:

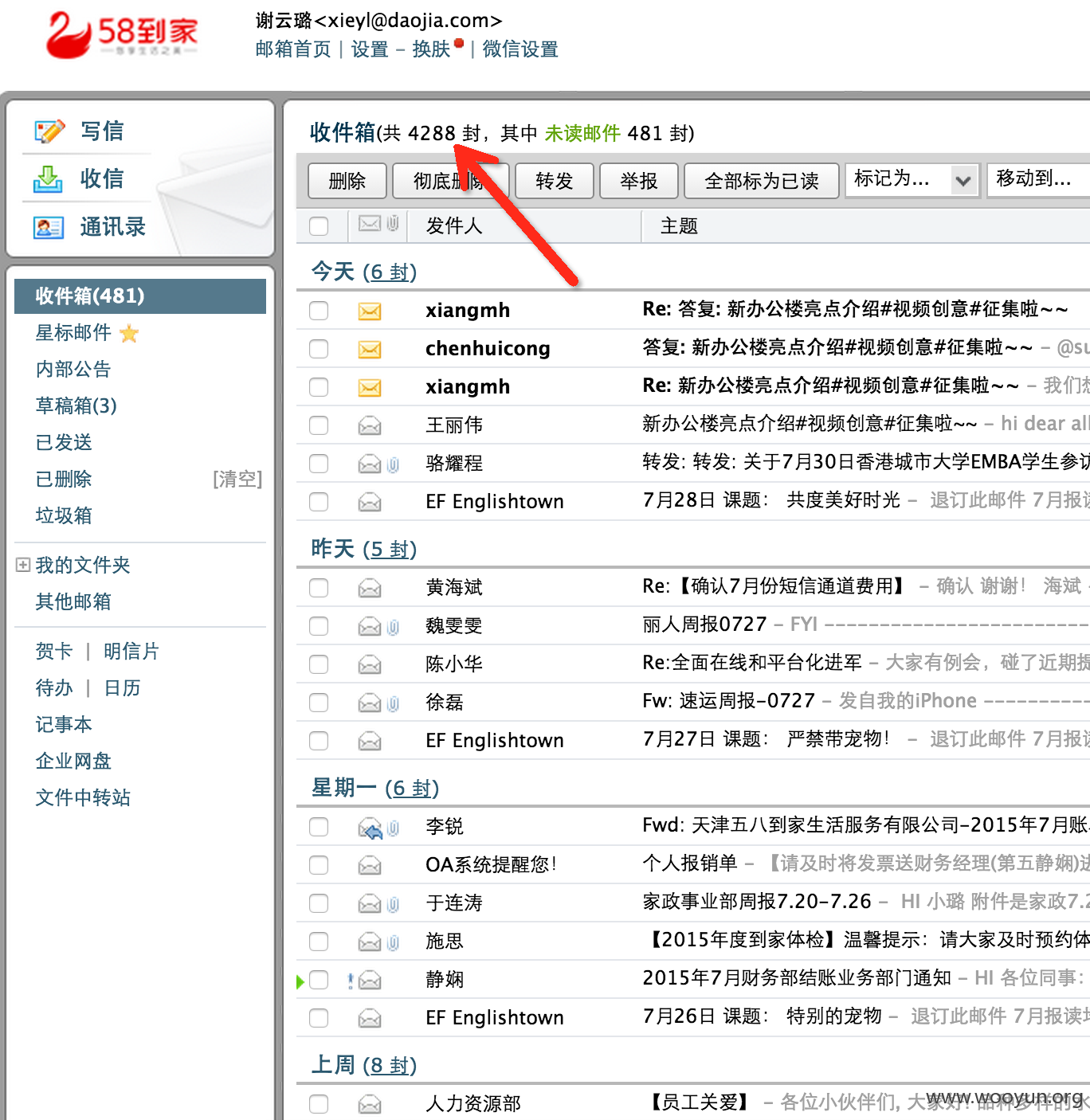

1、纯属意外,搞到几个58的账号,闲来无事就看看

踩点 制作了几个密码

直接Qmail挂几个密码爆破

然后:

[email protected] 58daojia

人真多 1W+。

PS:

姓名 一级部门 职位 电话 到家邮箱

郭义 平台事业部 总经理 1350****643 [email protected]

2、

然后继续mail吧 打包放上来吧:

涉及太多敏感信息 不一一上图了

3、

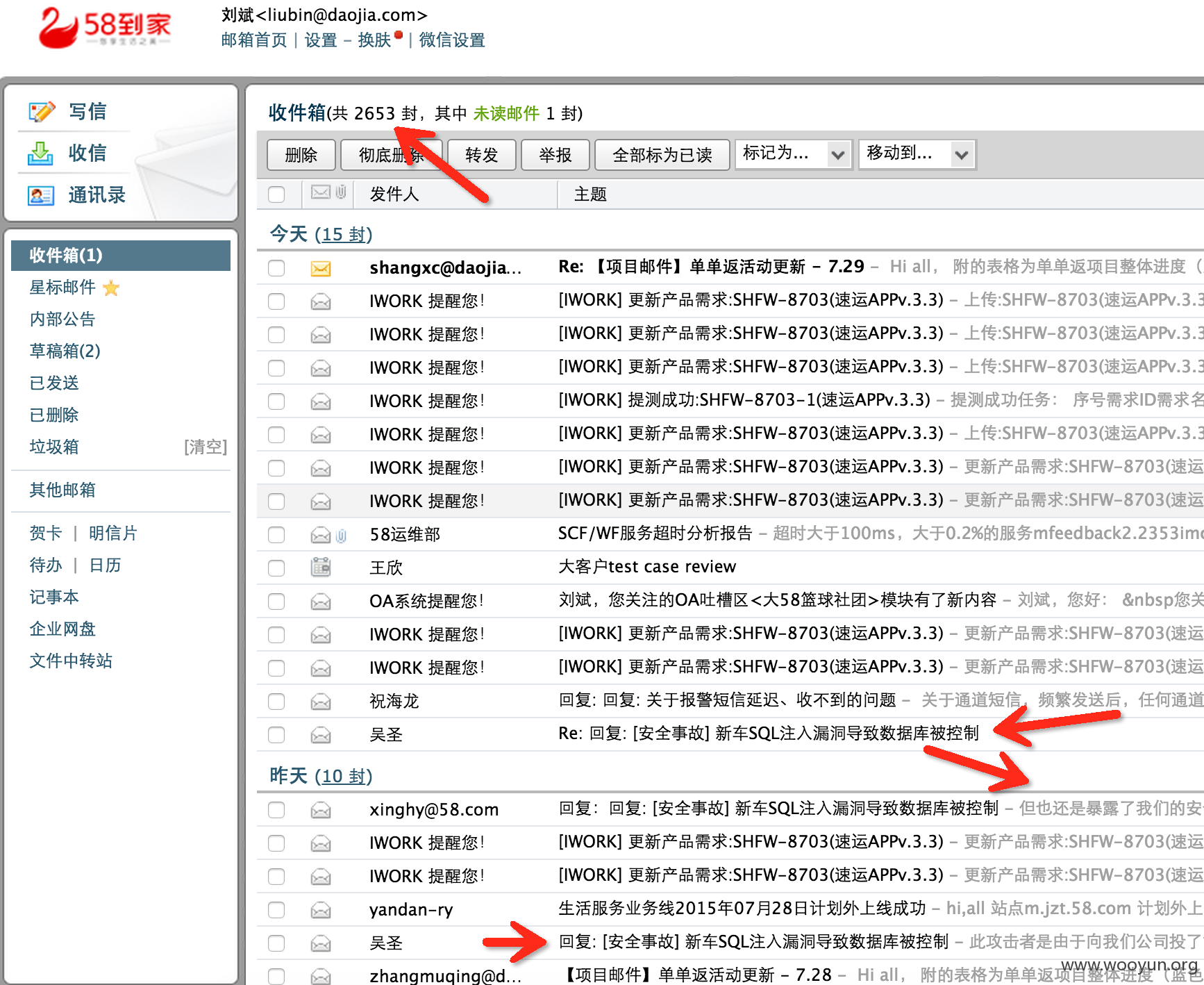

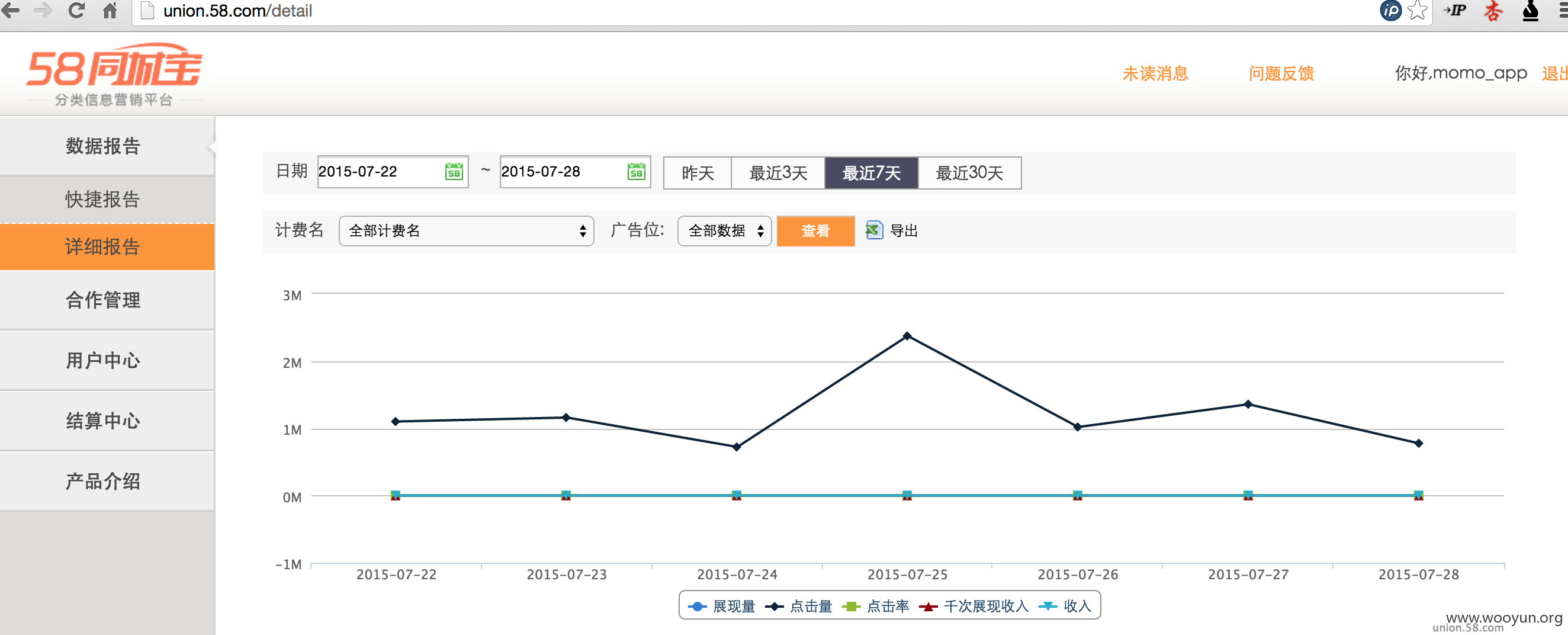

后台等:

http://union.58.com/

陌陌账号密码:

账号:[email protected]

密码:momo123

不深入 继续下一个

2015半年绩效奖金分配表,详见附件(密码:dj2015) 这个不放了。

触宝生活黄页O2O开放平台

ftp://ftp.cootek.cn:35595

用户名: touchlife_partner

密码: cootek7168

改~

到家的对公的京东账号,

账号:天津五八到家58 密码:58shen****

智联招聘账号:

用户名:nuvn21926728

密码:love58daojia

智联搜索账号:

帐号tjlk58

密码58daojia

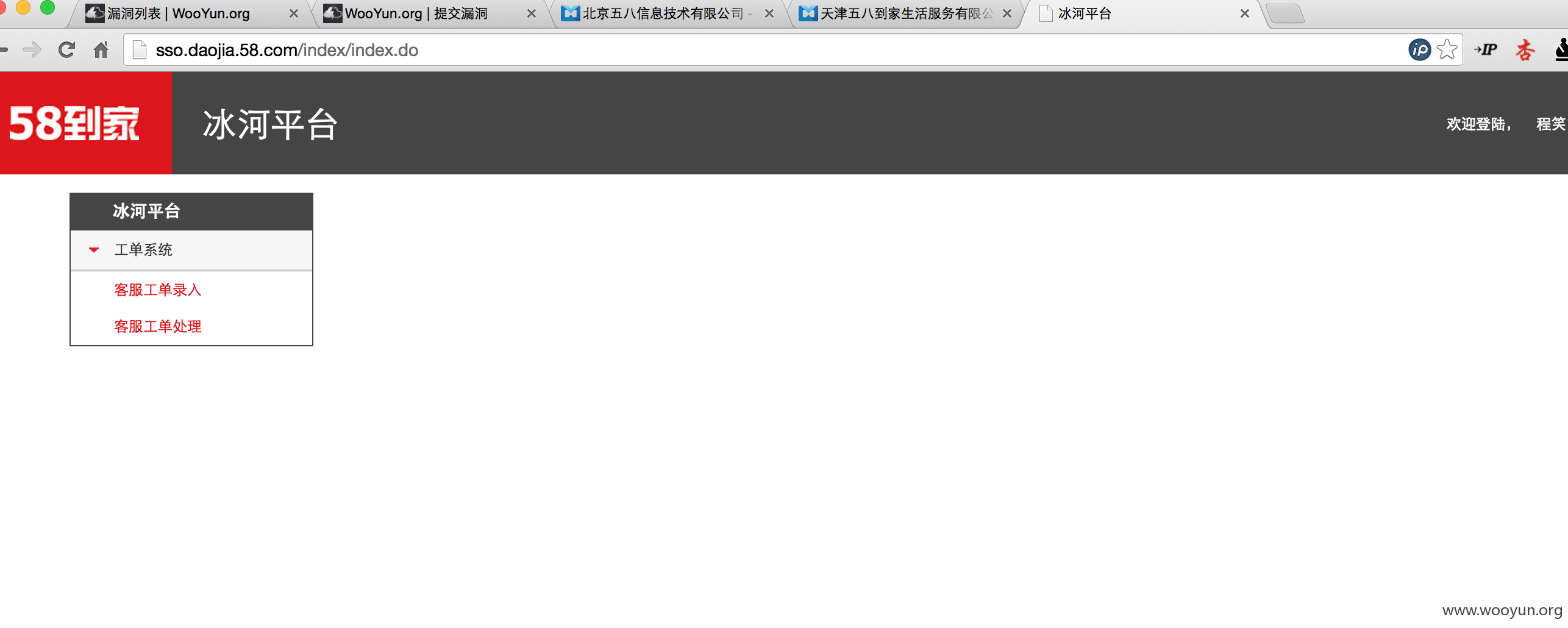

冰河平台每周一生成新的密码,有效期为一周

司机超级管理员:账号 [email protected]密码修改为:243932

美甲超级管理员:账号 [email protected]密码修改为:649999

小时工超级管理员:账号 [email protected]密码修改为:773621

月嫂超级管理员:账号 [email protected]密码修改为:289083

ftp://build.58corp.com/hudson/dianshangwuxian/dianshangwuxian-jiazhengmanager_4-2-30_BRANCH/1

Jenkins打包也已经搞好了,详细步骤见附件。

1、访问地址: http://build.58corp.com/job/dianshangwuxian-58daojia-ipa/

configure

可能提?示?大家没有授权:登录即可 ?用户名:dianshangwuxian 密码:12345

2.2.0:http://svn.58corp.com/dianshangwuxian/tags/jzt/ios/ 58daojia_2.2.0_TAG

2.3.0:http://svn.58corp.com/dianshangwuxian/tags/jzt/ios/ Jiazheng_2.3.0_TAG

3.0.0:http://svn.58corp.com/dianshangwuxian/tags/jzt/ios/ Jiazheng_2.3.0_TAG

网址:http://build.58corp.com/view/58到家/view/58到家-Android-测试/

账号:dianshangwuxian

密码:12345

您的SVN账号跟您的邮箱名保持一致。

您的SVN账号为: liubin09

您的SVN密码为: Rj8NVZXmNJjJ

请您及时登陆 http://svn.58corp.com/cgi-bin/svn.cgi

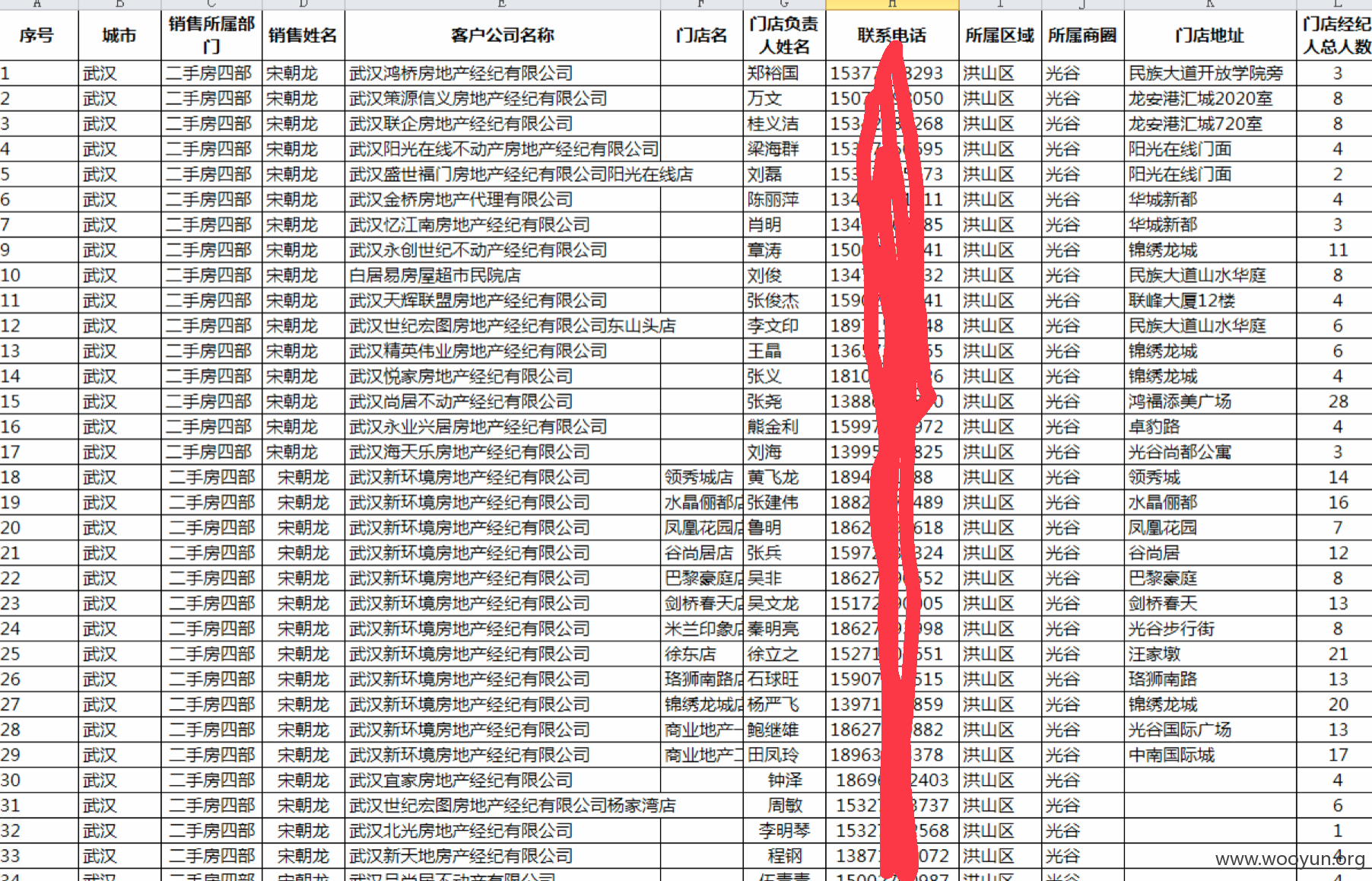

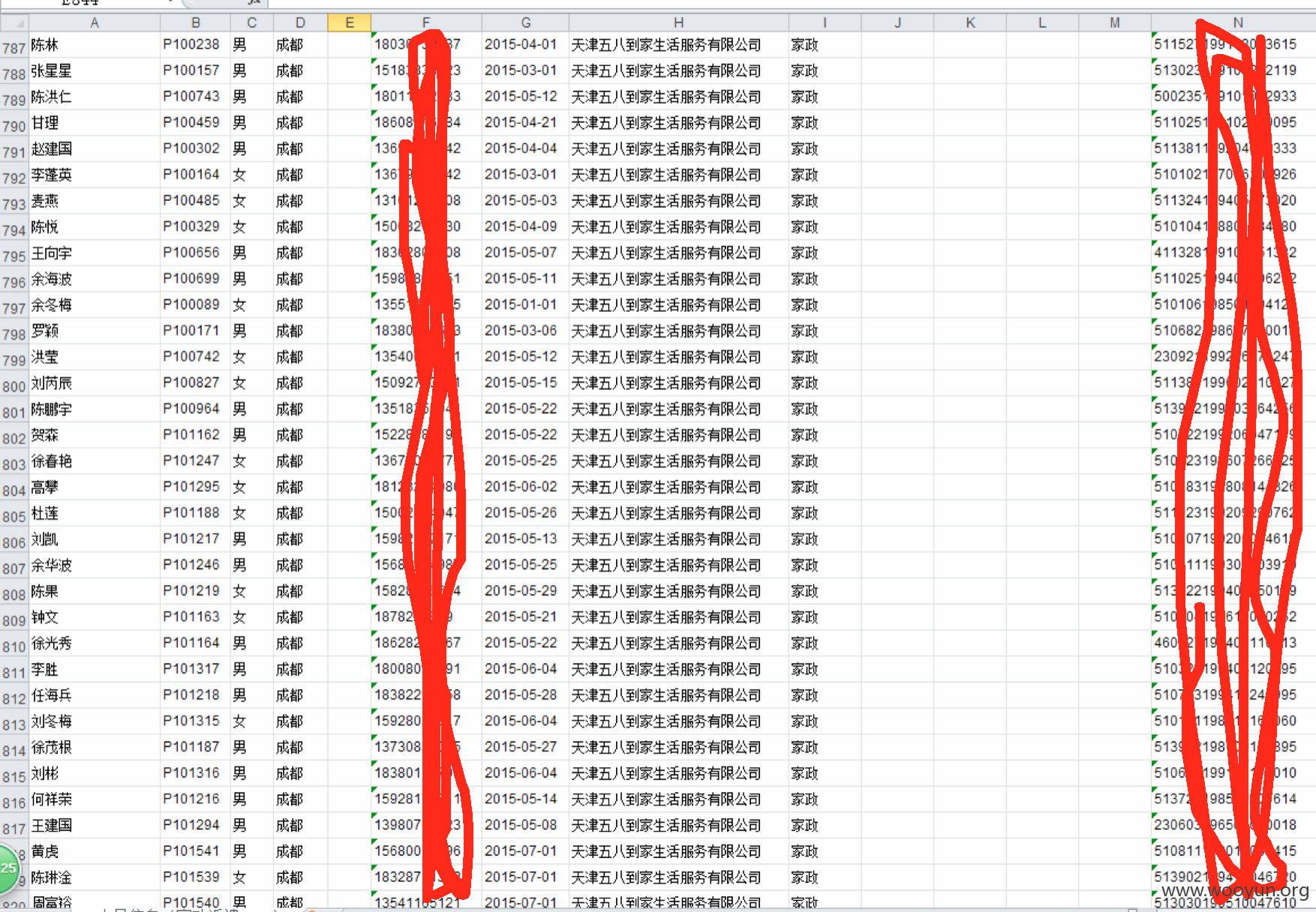

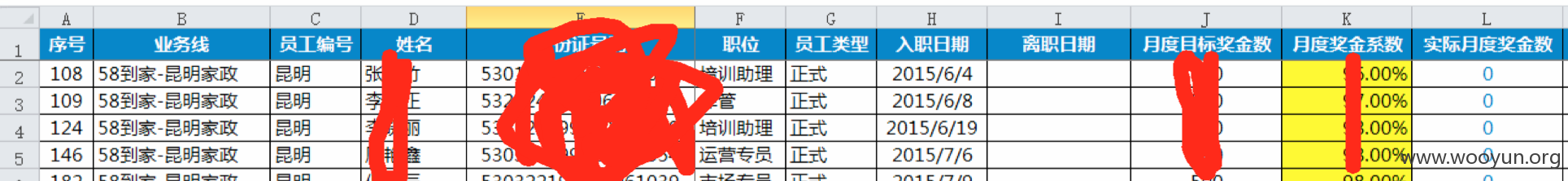

涉及几千人的姓名+电话+身份证号 还有大量员工信息就不上了

Mac下QQ打码好蛋疼。。。

等等

4、

后台 (平顶山理论:没用验证码的后台都会怀孕 )

冰河后台:

不一一登陆了 管理什么的上面已经说了

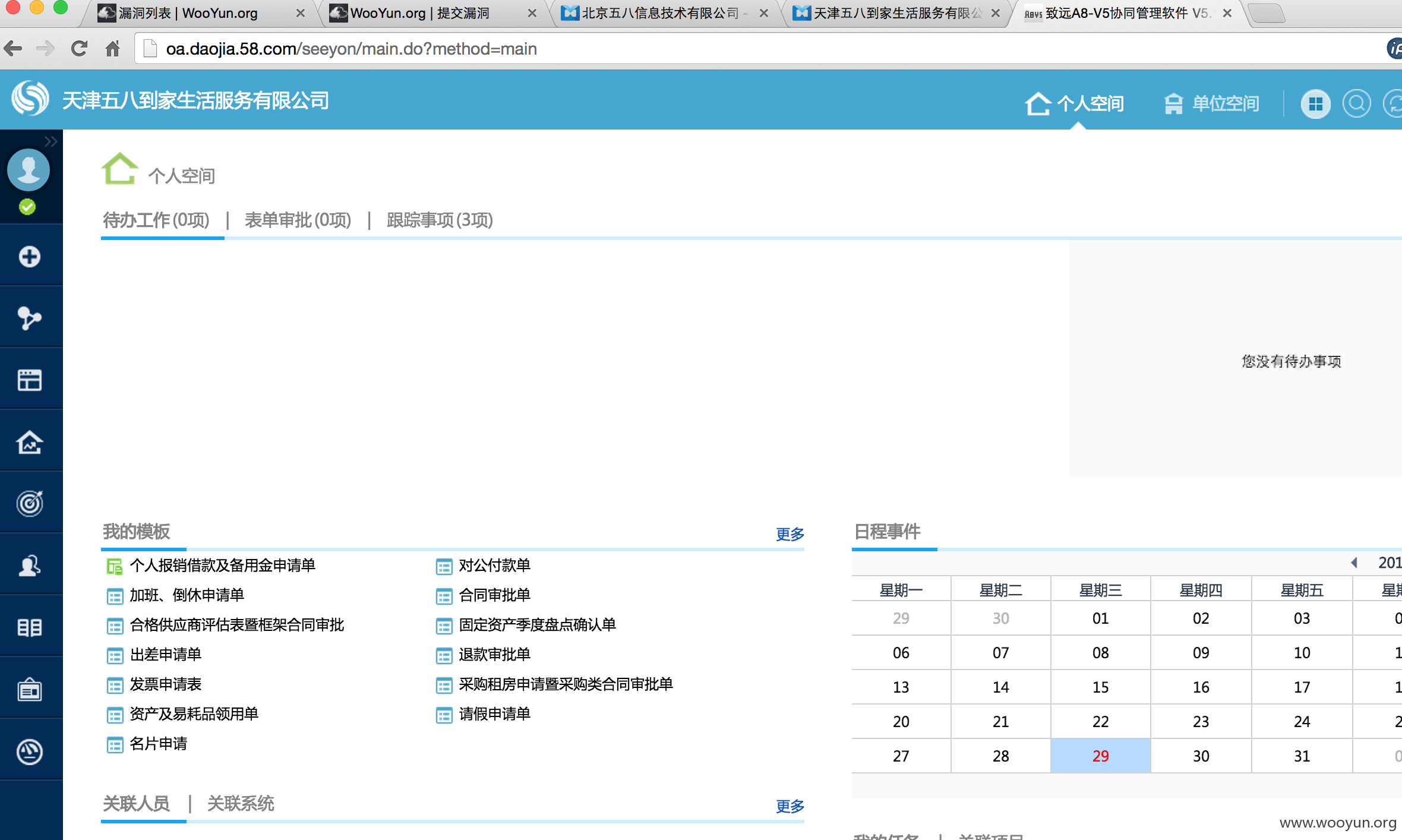

OA: 有缺陷

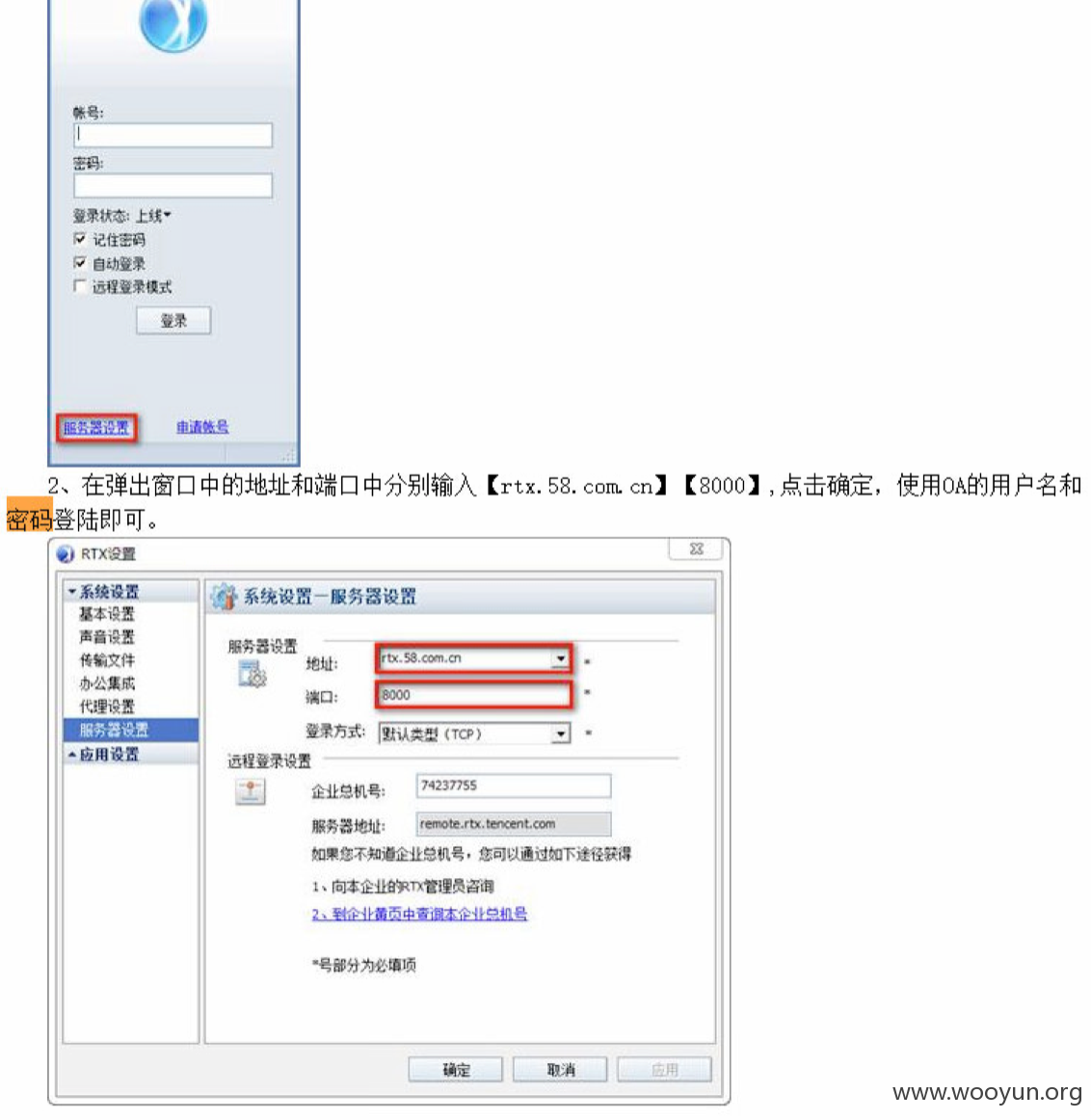

RTX 应该很容易突破 邮箱里面有大量OA+RTX密码

大量员工信息: 涉及

少放图 打码麻烦。

其他:

腾讯微云(源文件 )

账号:2114755916

密码:58djywj

登陆密码:07563198

卡密码:95882617

快钱批量付款功能已开通,以下为操作文档,兼职工资如有非招行卡的,可以使用此功能

网址:https://passport.99bill.com/sso/login/authentication1.htm

用户编号:10024511068

用户名:[email protected]

登录密码:58daojiakuaiqian

支付密码:991 885

快钱盾开机密码:123456

亲爱的天津五八到家生活服务有限公司:

恭喜您,您的快钱盾已成功激活!

快钱盾型号:LGOTP-2

序列号:9100000115

绑定到操作员:admin

ok

先这样 下次继续。

漏洞证明:

~~

表哥说:你觉得不是高危你别修复,看我来证明是高危 (ˇˍˇ)

修复方案:

提高安全意识

版权声明:转载请注明来源 爱上平顶山@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-30 22:43

厂商回复:

确认漏洞存在,感谢提交!

最新状态:

暂无