漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128527

漏洞标题:维也纳敏感信息泄露导致(280W订单泄漏+59W任意微信用户信息推广+若干系统沦陷)

相关厂商:wyn88.com

漏洞作者: _Thorns

提交时间:2015-07-23 08:00

修复时间:2015-09-06 09:42

公开时间:2015-09-06 09:42

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-23: 细节已通知厂商并且等待厂商处理中

2015-07-23: 厂商已经确认,细节仅向厂商公开

2015-08-02: 细节向核心白帽子及相关领域专家公开

2015-08-12: 细节向普通白帽子公开

2015-08-22: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

维也纳敏感信息泄露导致(280W订单泄漏+59W微信用户信息推广+若干内部敏感设计图)浩天叔,下雨啦,打雷啦,;-)

详细说明:

晚上睡不着,那就再继续深入一下下,不想从内网搞。还是从外网帮忙看看把。

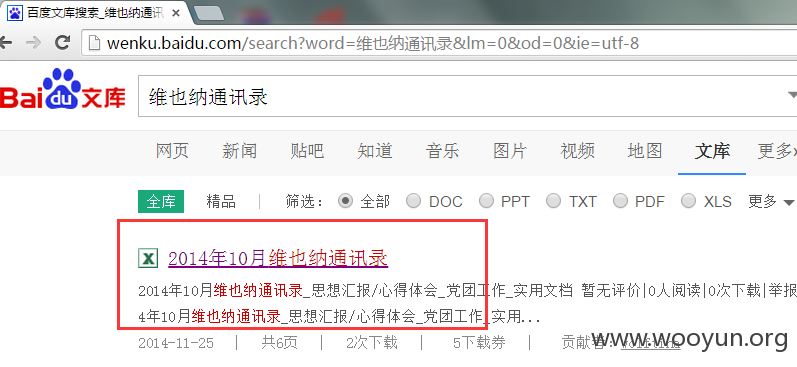

无聊百度搜了一下,居然!有惊喜。

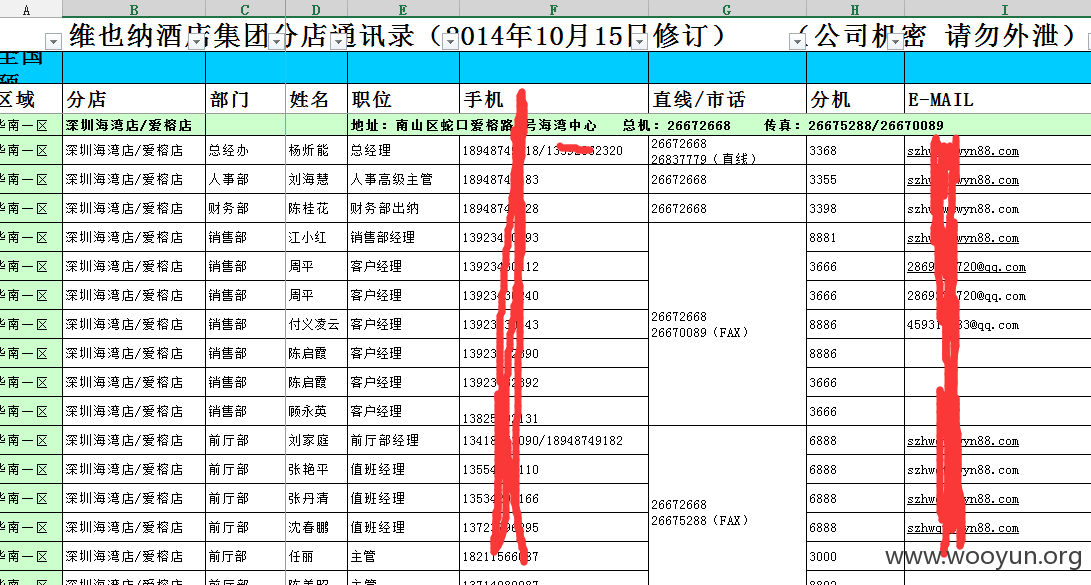

邮件什么的都有了,简直天助我也阿。

WooYun: 维也纳敏感邮件信息泄露可能导致大量内部文件泄露

从之前的漏洞了解到,维也纳OA系统更新,默认密码为:wyn..123

我筛选出来信息中心和运维的邮箱,来进行尝试。

成功测试出一个信息中心管理员的邮箱。

因为是运维人员,报警邮件比较多,我做了简单的筛选,提取出来少数的敏感信息。

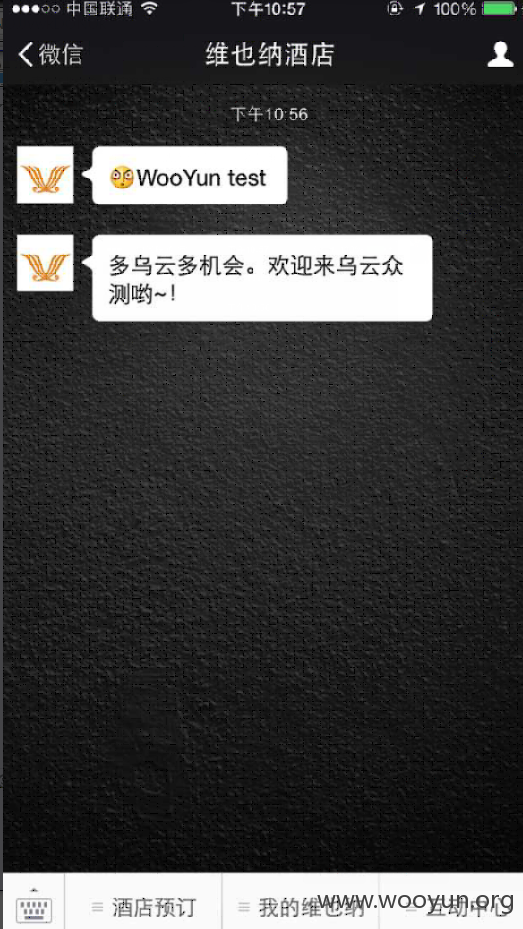

1:http://crswx.wyn88.com/livebot/login 维也纳多媒体微信

admin Y%oxS%*****2mHw8

可以看出来有59W多用户订阅,我自己也订阅了测试一下指向发送消息。

要是群发59W,那后果可想而知。

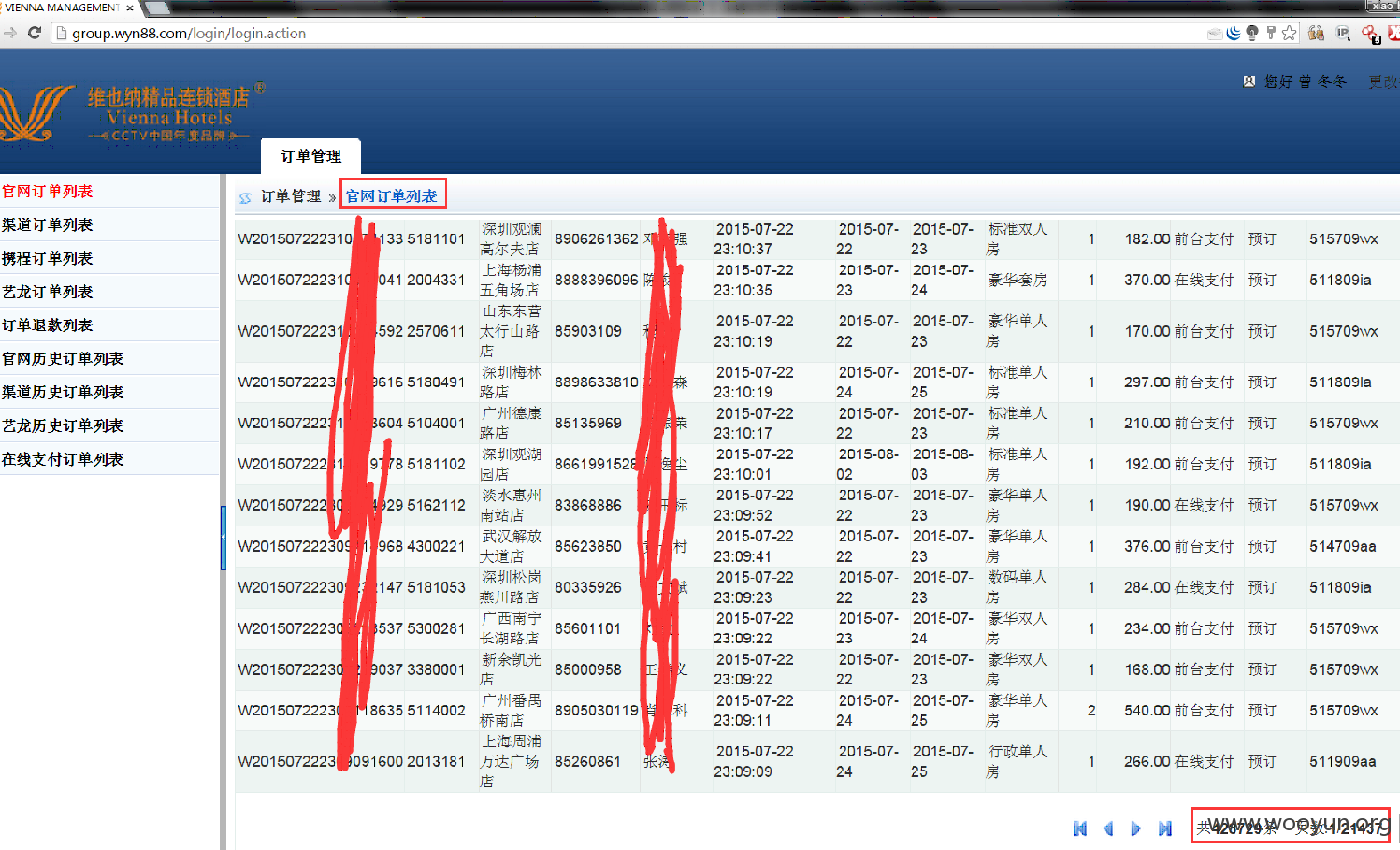

2.http://group.wyn88.com/login/login.action 分店网上支付查询系统,也算是维也纳网站后台管理系统。

用户:000241

密码:gjv*****gly

加上携程订单和艺龙订单,大概280W左右用户订单。我以一个有节操的白帽子发誓,我没动数据~!

3.http://ekp.wyn88.com/ OA系统

由于之前了解到OA系统是通过工号登录,况且默认密码为:wyn..123

003275 wyn..123

上传头像处可绕过上传,大概看了下没找到木马地址,就先放下了。

4.http://km.wyn88.com/ 知识库管理系统

gdyxgc 从通讯录查出来一个分店用户名,密码大多数都是123456@

123456@

这个也存在上传绕过。

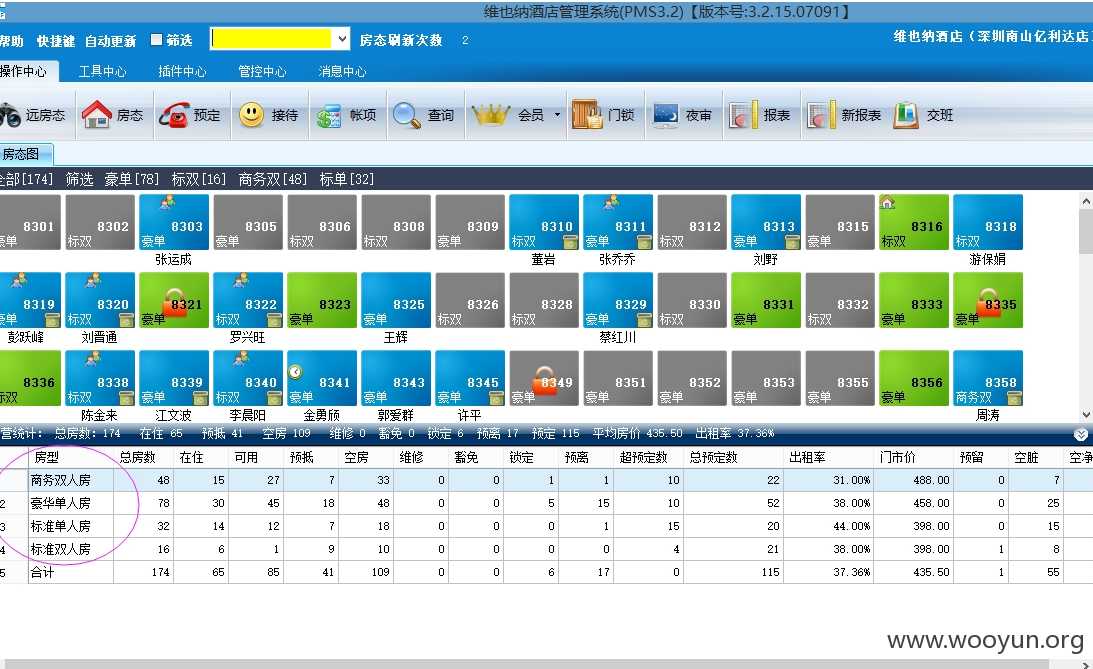

5.内网PMS系统获取敏感数据,初始密码为123456,在内网都不修改的么?

还有若干的邮箱弱口令,请自查。

漏洞证明:

晚上睡不着,那就再继续深入一下下,不想从内网搞。还是从外网帮忙看看把。

无聊百度搜了一下,居然!有惊喜。

邮件什么的都有了,简直天助我也阿。

WooYun: 维也纳敏感邮件信息泄露可能导致大量内部文件泄露

从之前的漏洞了解到,维也纳OA系统更新,默认密码为:wyn..123

我筛选出来信息中心和运维的邮箱,来进行尝试。

成功测试出一个信息中心管理员的邮箱。

因为是运维人员,报警邮件比较多,我做了简单的筛选,提取出来少数的敏感信息。

1:http://crswx.wyn88.com/livebot/login 维也纳多媒体微信

admin Y%oxS%*****2mHw8

可以看出来有59W多用户订阅,我自己也订阅了测试一下指向发送消息。

要是群发59W,那后果可想而知。

2.http://group.wyn88.com/login/login.action 分店网上支付查询系统,也算是维也纳网站后台管理系统。

用户:000241

密码:gjv*****gly

加上携程订单和艺龙订单,大概280W左右用户订单。我以一个有节操的白帽子发誓,我没动数据~!

3.http://ekp.wyn88.com/ OA系统

由于之前了解到OA系统是通过工号登录,况且默认密码为:wyn..123

003275 wyn..123

上传头像处可绕过上传,大概看了下没找到木马地址,就先放下了。

4.http://km.wyn88.com/ 知识库管理系统

gdyxgc 从通讯录查出来一个分店用户名,密码大多数都是123456@

123456@

这个也存在上传绕过。

5.内网PMS系统获取敏感数据,初始密码为123456,在内网都不修改的么?

还有若干的邮箱弱口令,请自查。

修复方案:

版权声明:转载请注明来源 _Thorns@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-23 09:41

厂商回复:

感谢关注,处理中。

最新状态:

暂无