漏洞概要

关注数(24)

关注此漏洞

漏洞标题:中粮集团某重要业务系统超多账户体系控制不严导致内网系统漫游(涉及各种内部敏感信息)

提交时间:2015-07-13 18:46

修复时间:2015-08-29 13:26

公开时间:2015-08-29 13:26

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-07-13: 细节已通知厂商并且等待厂商处理中

2015-07-15: 厂商已经确认,细节仅向厂商公开

2015-07-25: 细节向核心白帽子及相关领域专家公开

2015-08-04: 细节向普通白帽子公开

2015-08-14: 细节向实习白帽子公开

2015-08-29: 细节向公众公开

简要描述:

想怎么漫游就怎么漫游

回答大家的问题,我用的是burpsuit

详细说明:

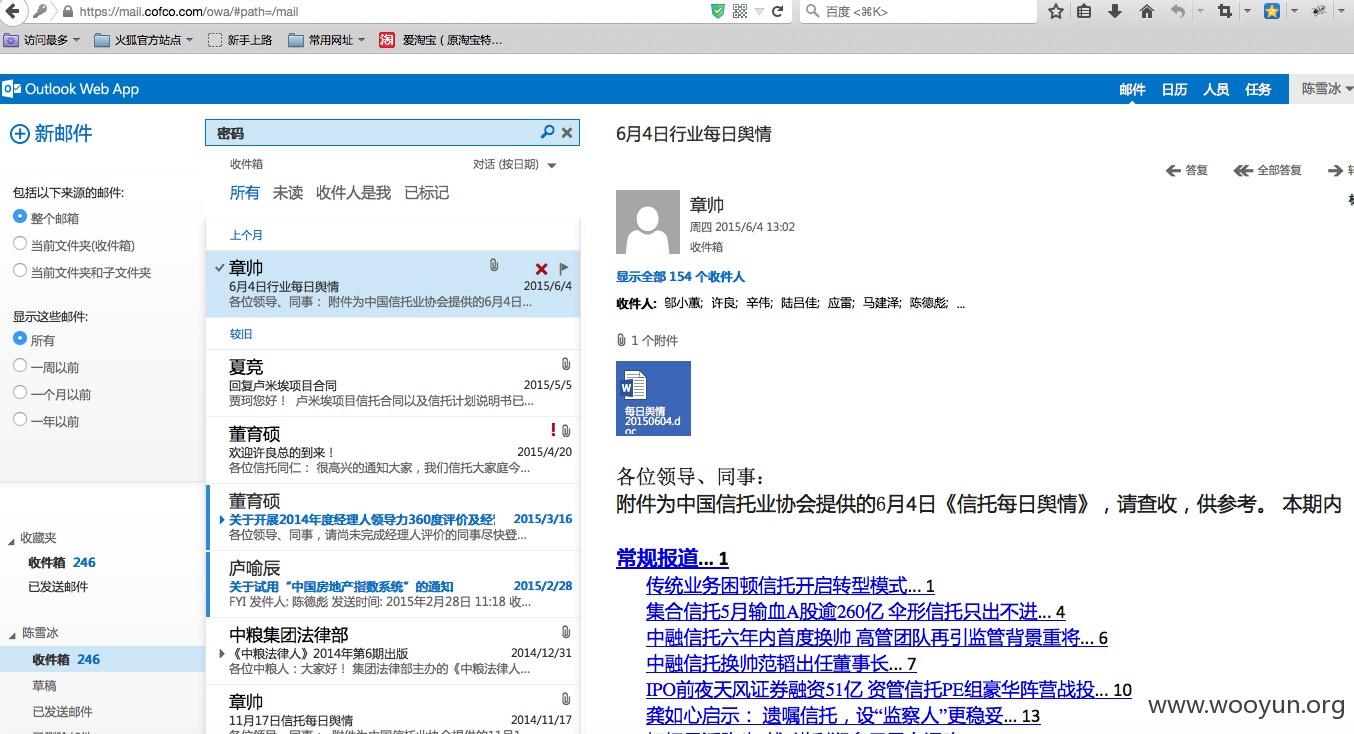

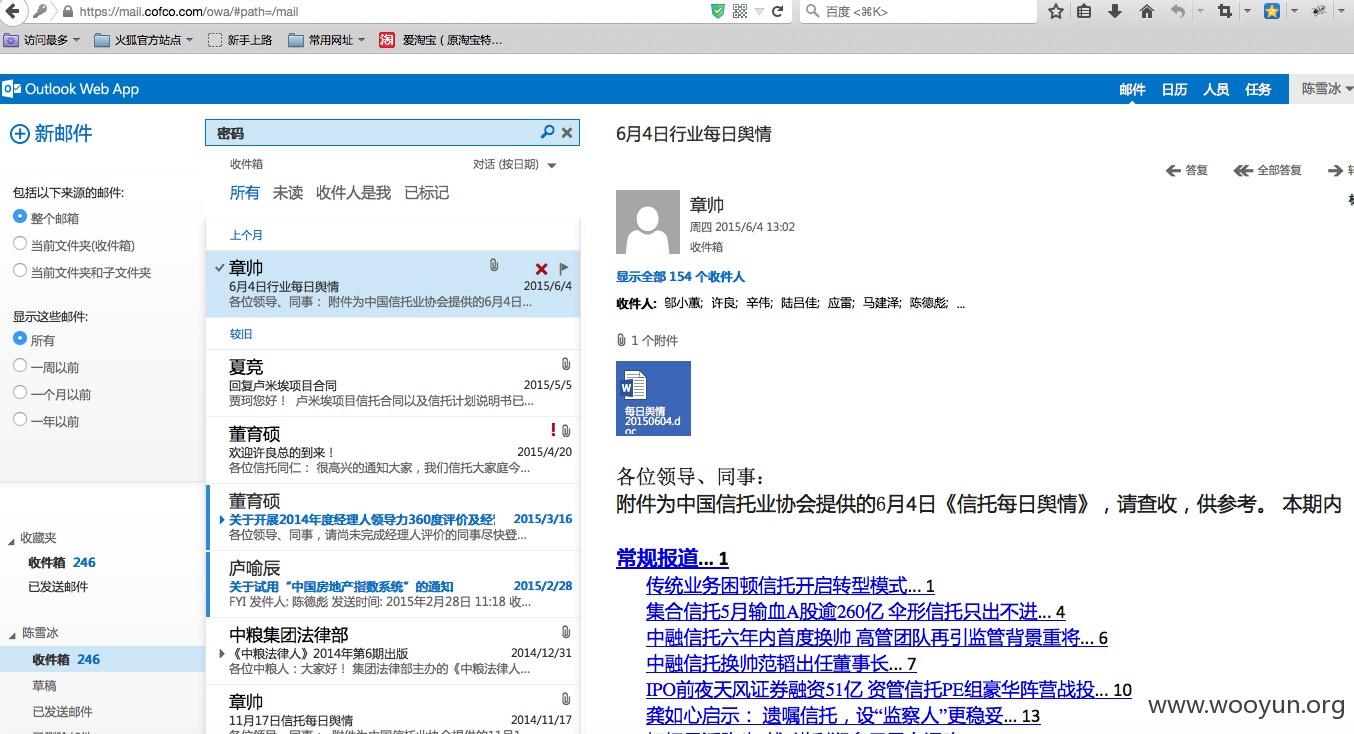

https://mail.cofco.com

outlook是可以爆破的,只不过好多人弄不清楚?

最喜欢遇到outlook了

太多了,回答厂商的在别人案例中的问题:

密码虽然符合设置规则,但是,邮箱系统可以爆破

其次,上面爆破的是常见的强口令字典,同事符合人的使用习惯。

所以安全是一个整体,人员的安全教育也是必不可少,回答的如何!!!

漏洞证明:

这么多邮箱可以登录,涉及几十万到数百万封邮件,往来的密码邮件多了去了,各种滋味不言表了

然后搜一下有上面系统可以登录

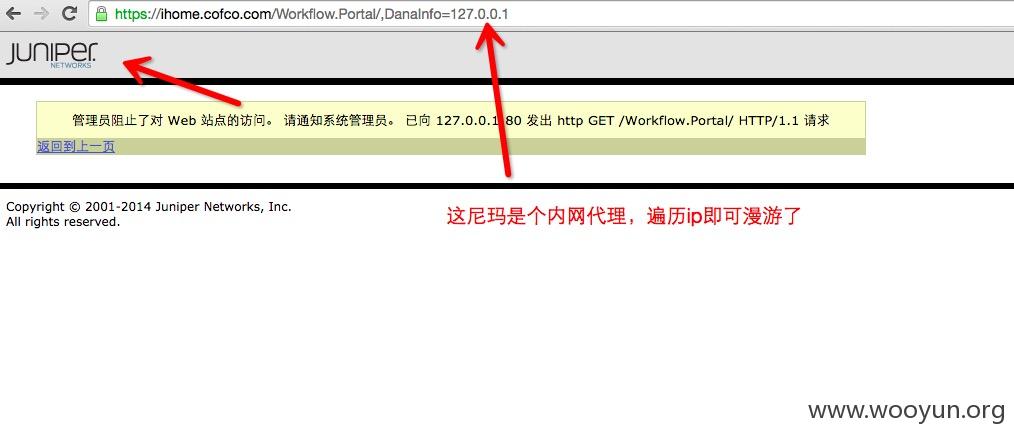

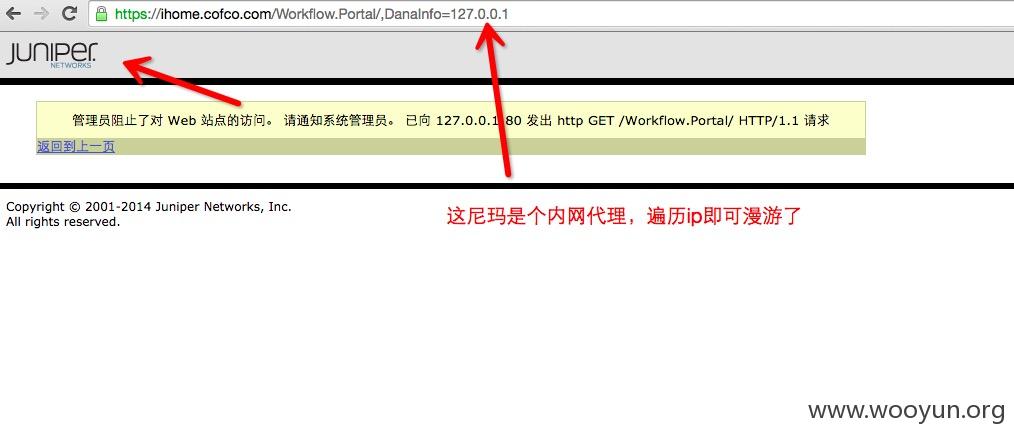

单点登录的思想害了很多企业,不止你一家,这么多系统,我就看看,不做坏事

内部系统的问题肯定更多

修复方案:

版权声明:转载请注明来源 管管侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-15 13:24

厂商回复:

邮件系统安全整改及SSO缺陷评估,已引起我们高度重视,非常感谢您主动帮助我们改善系统的安全环境!

最新状态:

暂无