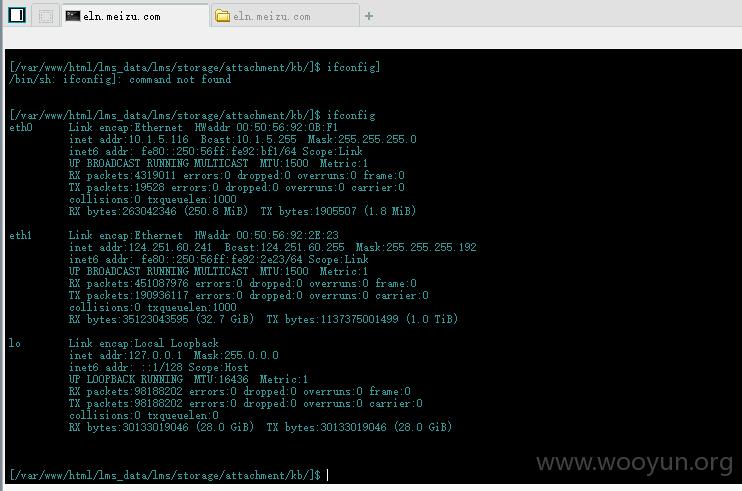

http://eln.meizu.com 发现是VisionLMS 找到官网 http://www.zlms.org/index.html没有发现有下载源码的地方。看到有官方案例 于是搞定了一个案例 得到了源码.看了一下源码。发现有个uc接口key的默认问题。那我就直接使用uc同步登录,来登录root账号。

exp:

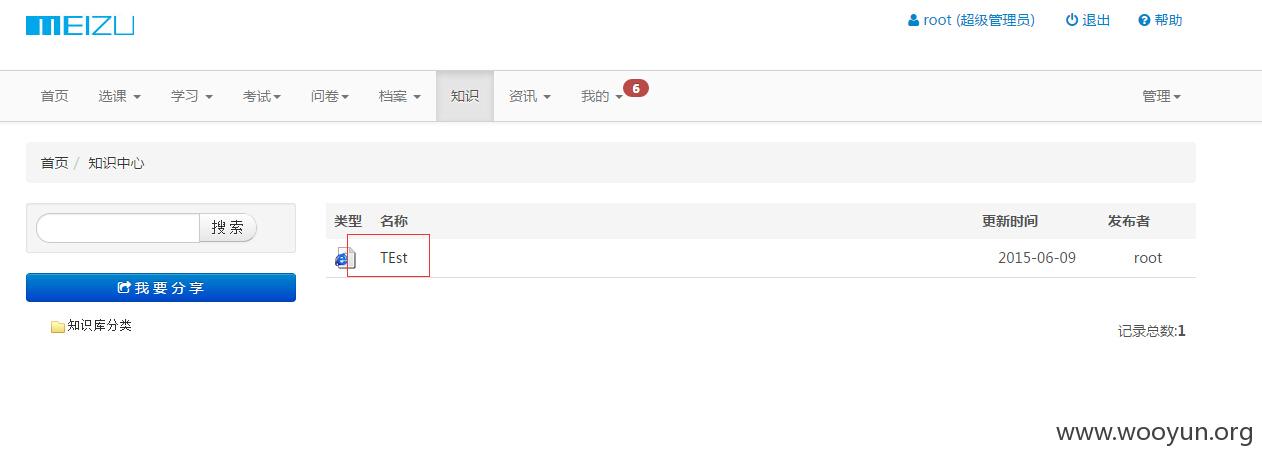

登录到后台:

http://eln.meizu.com/lms/?s=Admin/Index/admin_main

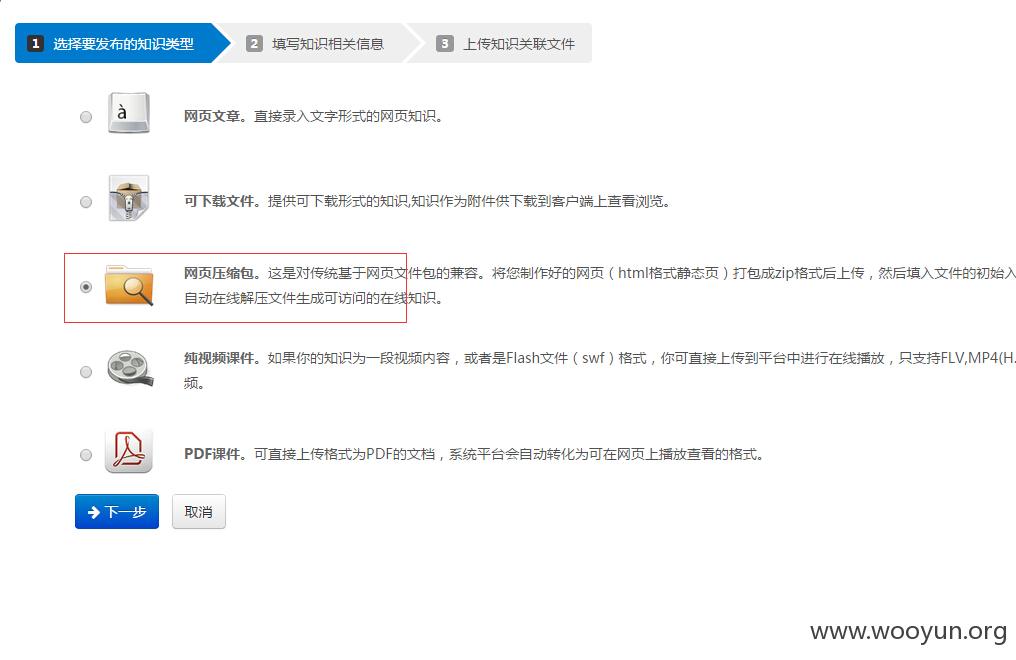

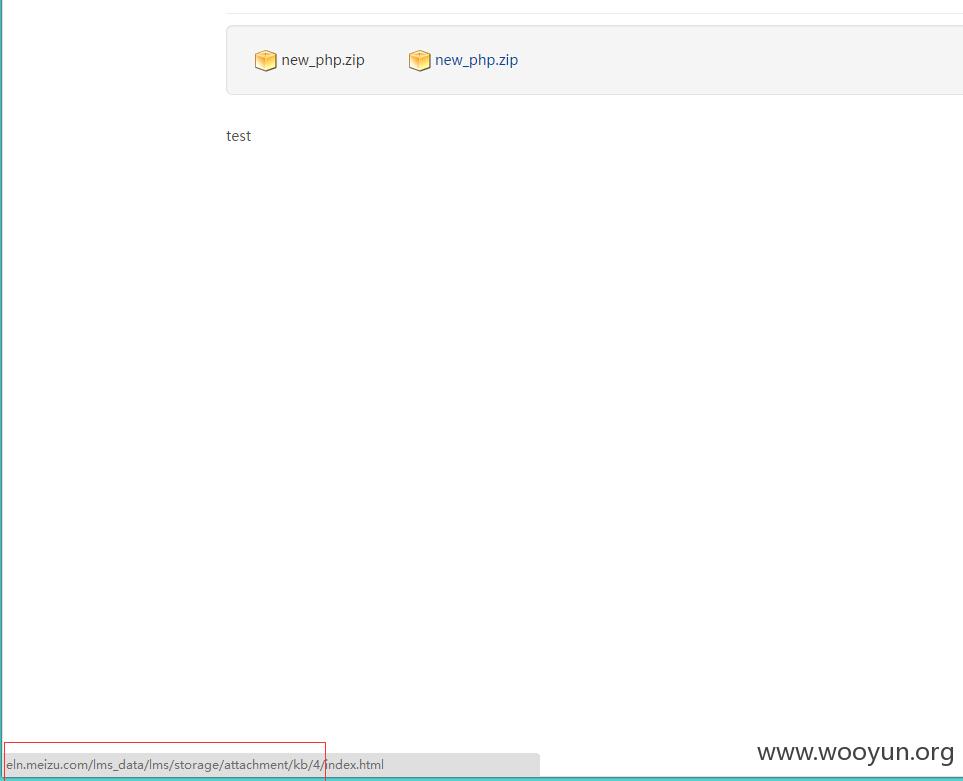

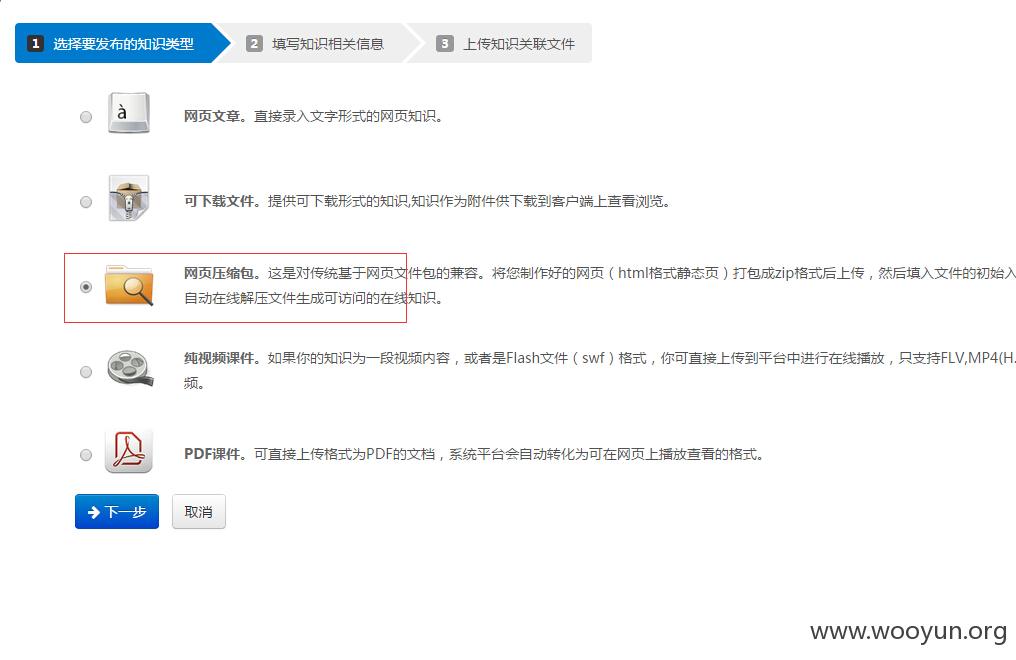

资源管理->知识管理->新增知识库内容

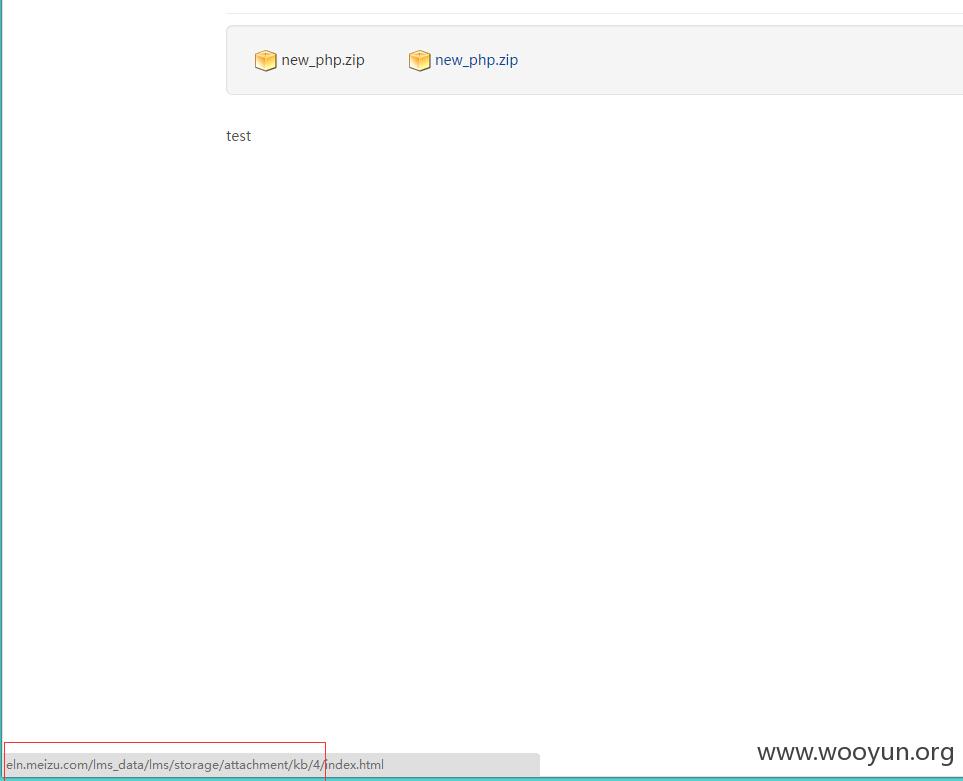

到第二步随便填,第三步叫你上传压缩包,

新建一个压缩包 然后新建一个目录,在目录里放入木马文件就可以了。

在前台知识那里就可以看到目录了,访问即可。