连接wifi: i-shanghai

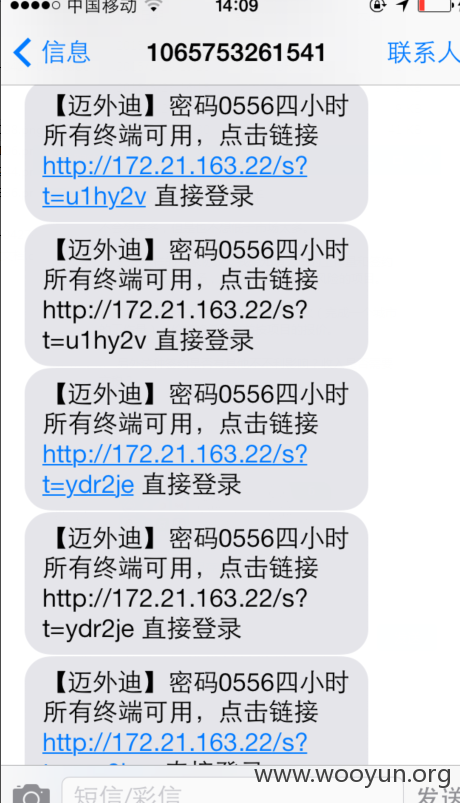

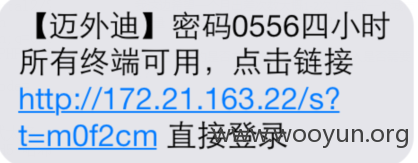

访问任意地址。此时请求会重定向到Web认证服务器。此时服务器要求提交用户手机号码,作为身份认证凭证访问网络。提交可用手机号后,我们收到身份认证消息。

4. 截取获取验证码数据包,我们得到模拟获取验证码数据包:

这里username是我们要轰炸的手机账号。当我们重复对该数据包进行发送的时候,我们会发现服务器做了限制。原因在于参数t,是一个随机数,我们这里需要随机随着次数和时间更新t。实现短信轰炸功能。

1分钟之内目标手机将收到上百条短信信息

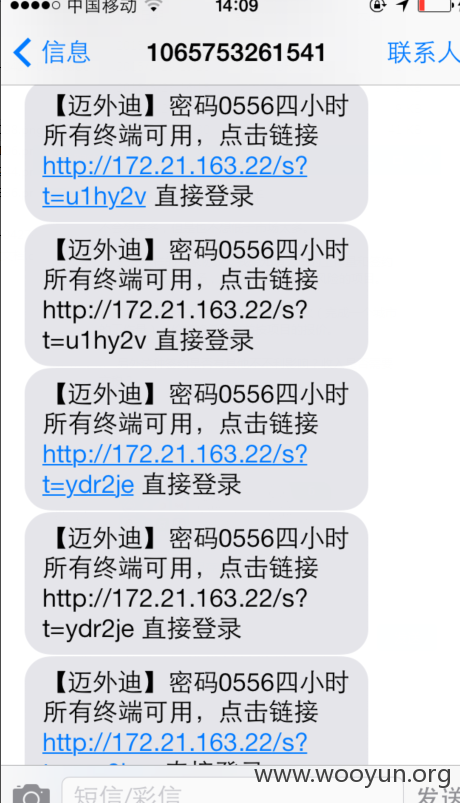

同样的,我们连接另一个wifi:public free wifi,我们同样发现,该系统具有短信轰炸漏洞。

2. 通过一次正常的登陆过程,我们对网络数据进行抓包。可以发现请求验证码数据包:

参数mobile是我们轰炸对象。此处我们发现,与i-shanghai不同。Free public wifi的系统甚至并未进行任何校验。这样我们只需简单重复发送数据包,就可实现信息轰炸。

疯狂重复发送就可。

绕过Web Portal漏洞 :链接free public wifi 。

连接网络后我们打开浏览器,访问任意地址。此时请求会重定向到Web认证服务器。此时服务器要求提交用户手机号码,作为身份认证凭证访问网络。提交可用手机号后,我们收到身份认证消息。

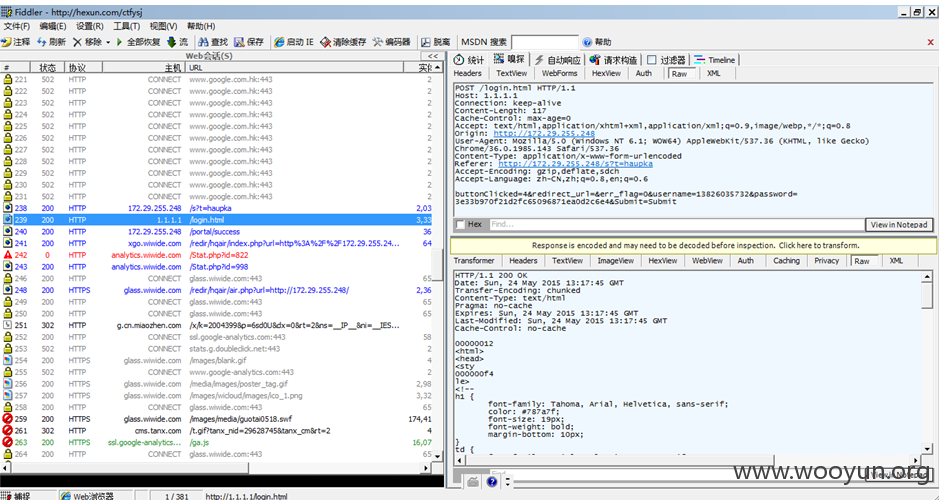

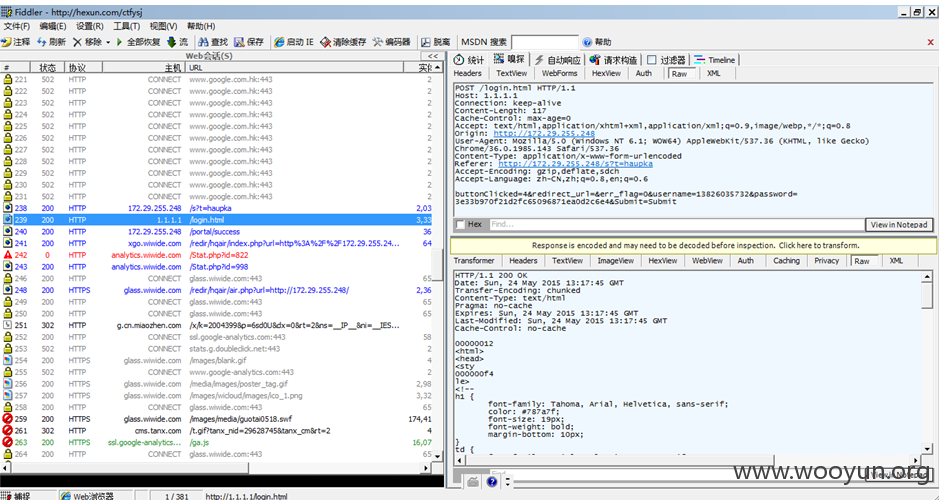

4. 抓取登陆过程数据包,我们得到以下内容:

这里如果我们失败三次登陆之后。系统会对某手机号码禁止登陆。这个时候,就无法进行简单的密码穷举。

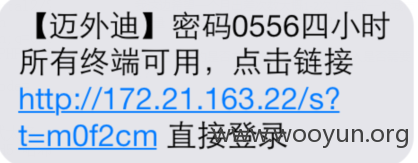

实际上还是存在漏洞的。我们通过分析数据包发现。上面存在错误次数限制的登陆,实际上并不是真正的登陆地址。截取正确登陆数据包我们发现:

Portal Server验证密码通过后。会返回一串字符串: 3e33b970f21d2fc65096871ea0d2c6e4

这串字符串,实际上就是密码的md5值(这里二次测试,密钥是4051)。然后浏览器会使用该md5值,直接与BAS服务器进行交互登陆。

具体登陆数据包如下:

这里是一种充满风险的架构。用户本质上是绕过了Portal Server服务器与BAS直接进行登陆认证。而这里,登陆认证并没有加入一些防暴力破解的逻辑。

6. 那么因为本质上,密码还是4为数字。我们无法向Portal Server 进行密码认证。但是我们可以直接与BAS直接进行沟通,猜解密码。

具体的,我们通过自动化程序。生成4位数字的md5值,替代password进行穷举登陆。

此外:

我们使用一台android手机。安装dspolit,配置好工作环境后。连接SSID为i-shanghai的网络:

可以看到附近上网用户:

我们可以进行信息窃取:

同样的,free public wifi这个SSID也同样存在这个问题: