漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115276

漏洞标题:华住酒店官网某严重逻辑漏洞可登陆任意账号(涉及任意用户账号个人基本信息、入住记录等)

相关厂商:汉庭酒店

漏洞作者: Looke

提交时间:2015-05-21 11:01

修复时间:2015-07-05 15:34

公开时间:2015-07-05 15:34

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-21: 细节已通知厂商并且等待厂商处理中

2015-05-21: 厂商已经确认,细节仅向厂商公开

2015-05-31: 细节向核心白帽子及相关领域专家公开

2015-06-10: 细节向普通白帽子公开

2015-06-20: 细节向实习白帽子公开

2015-07-05: 细节向公众公开

简要描述:

昨天520,是向女神表白的好日子,但哥的女神拒了我,却和别人约了,相约走进了禧玥。哥一下子就受打击了,这怎么能忍,心情久久不能平静。誓要找到仇敌,然后干掉他。于是我打开电脑,找到了女神经常去的华住,输入女神的手机号,就从这儿开始这个宏伟的计划吧。

-------------------------------------------------------------------------------

该漏洞危急旗下(包括商旅品牌——禧玥酒店、全季酒店、星程酒店、汉庭酒店、海友酒店,以及度假品牌——漫心度假酒店)所有会员账号,想查女神的开房信息、秒变变金会员、土豪联系方式及信用卡信息等等,哥都可以满足你。(指谁打谁)

详细说明:

这个漏洞比较奇葩,一个重置密码导致的后果。在官网上看了一下,华住会员有4900W,以人均10次历史开房信息,则可泄漏5亿条的开房信息,严重性不可估量。

过程如下:

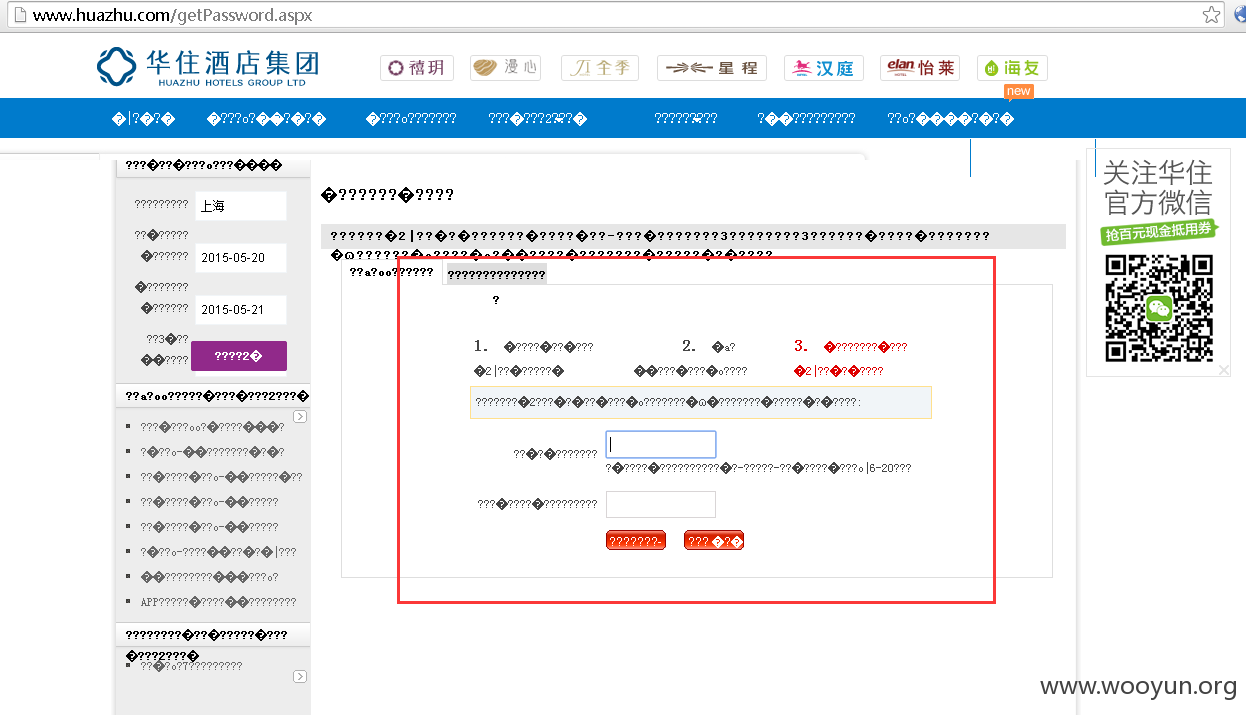

一、 首先,在忘记密码处,输入自己的手机号,进入下一步,输入收到的验证码及图片码。

点击下一步,此时截该包的返回包,保存该包。

二、返回到忘记密码页,输入要更改账号的手机号及图片验证码。

我以13888888888土豪手机号作示例。

点击下一步,此时抓该包的返回包,复制返回的某个参数,替换掉已保存包的这个参数。此时直接输入重置密码及确认密码。

修改成功。

直接略过第二步的短信验证码,到第三步,修改密码成功。

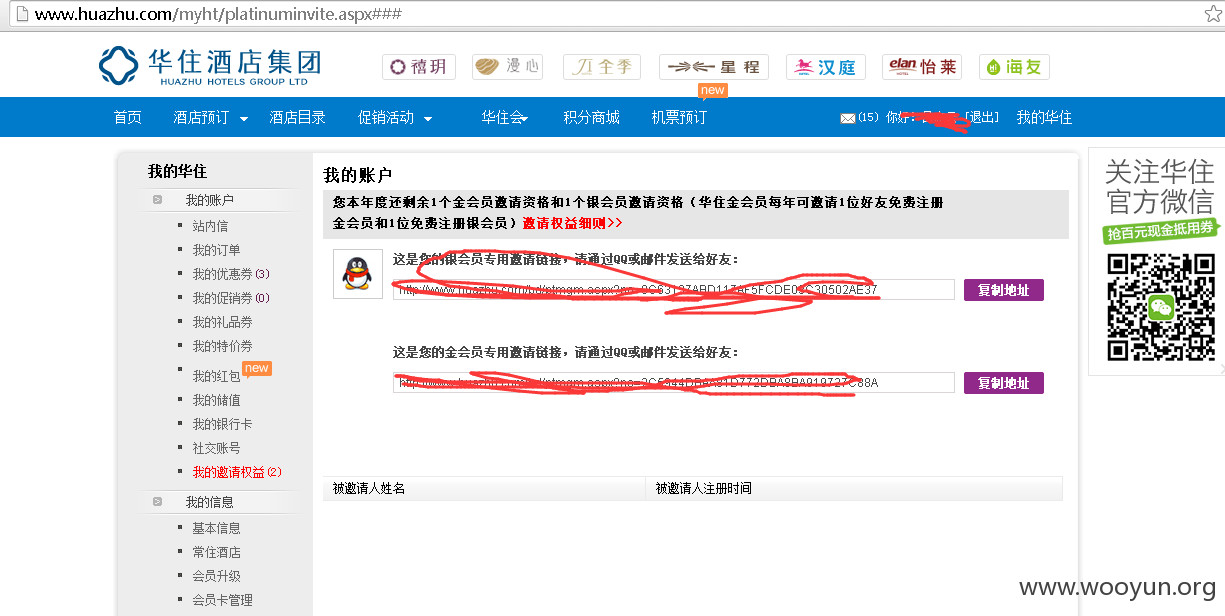

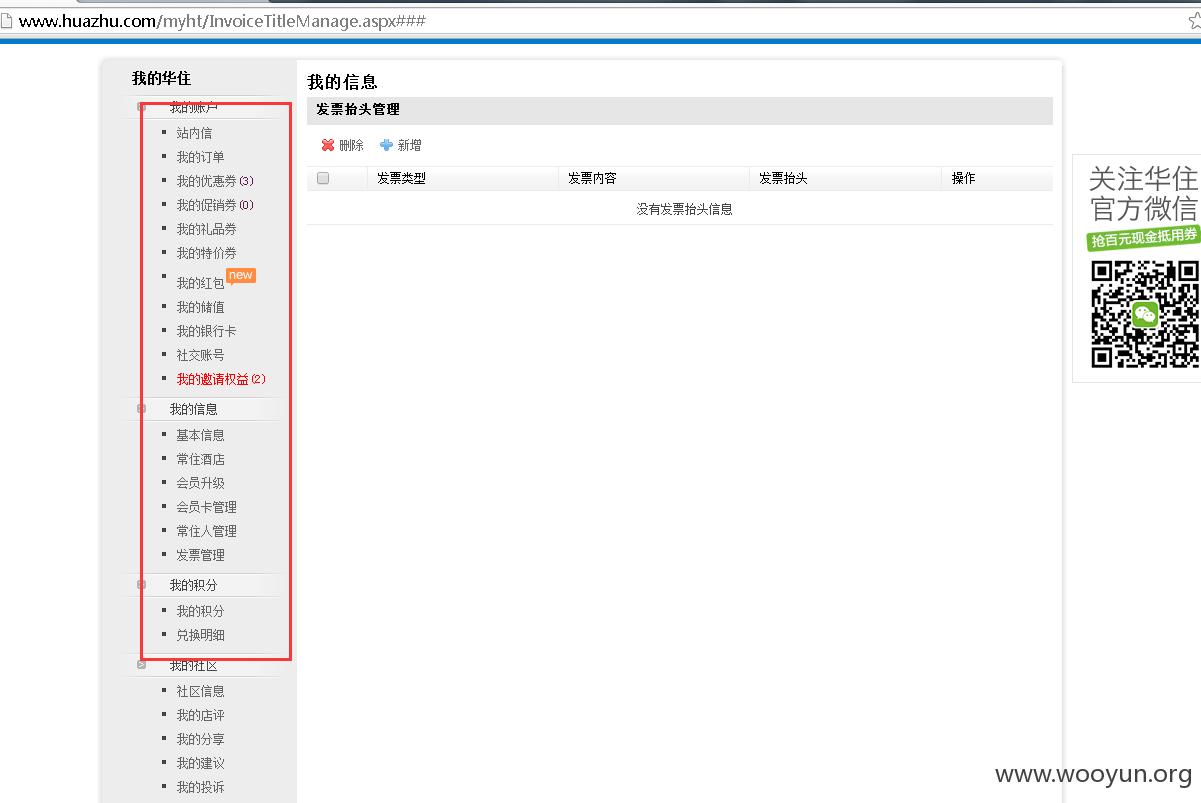

写个脚本即可批量重置密码,查询各种信息。如个人基本信息、和小三的开房信息、有信用卡的信用卡信息,秒变金会员、积分任意兑换等。

漏洞证明:

修复方案:

导致密码重置的原因在于对用户的身份信息本地保存且未加同步值。

修复方法:

1、对重要参数加入验证码同步信息或时间戳;

2、服务器端对第三步用户提交参数作校验。

版权声明:转载请注明来源 Looke@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-21 15:33

厂商回复:

谢谢关注,已安排紧急修复

最新状态:

2015-05-27:己修复,谢谢